قصص من SOC: هناك شيء تفوح منه رائحة التصيد

ملخص تنفيذي

في المشهد السيبراني الحالي، يستخدم الخصوم عادةً التصيد الاحتيالي باعتباره الأسلوب الرائد لتهديد أمن المؤسسة. إن قابلية السلوك البشري تجعل الأفراد الحلقة الأضعف في السلسلة الأمنية. وبالتالي، هناك حاجة ملحة لاتخاذ تدابير قوية للأمن السيبراني. ويظل التصيد الاحتيالي، الذي يستفيد من استغلال السلوك البشري ونقاط الضعف، هو الخيار الأفضل للخصم. ولمواجهة هذا التهديد بشكل فعال، تعد مبادرات التثقيف والتوعية المستمرة ضرورية. يجب على المنظمات أن تدرك وتعالج الدور المحوري للضعف البشري في الأمن السيبراني.

خلال ساعات العمل العادية، تم إنشاء إنذار بسبب تفاعل مستخدم العميل مع رابط تصيد احتيالي ضار محتمل. أدى هذا إلى إجراء تحقيق شامل أجراه المحللون والذي تضمن الاستفادة من أدوات الاستخبارات مفتوحة المصدر (OSINT) مثل VirusTotal وURLscan.io. ومن خلال الفحص الدقيق، تمكن المحللون من الكشف عن نصوص برمجية مشبوهة داخل نموذج كائن المستند (DOM) الخاص بصفحة الويب الخاصة بالتصيد الاحتيالي، والتي حددت محاولة لسرقة بيانات اعتماد المستخدم. يؤكد هذا التحليل التفصيلي على أهمية تدابير الأمن السيبراني الاستباقية ويعرض فعالية المحللين الذين يستفيدون من أدوات OSINT إلى جانب خبراتهم لتقييم التهديدات بدقة داخل بيئات العملاء.

تحقيق

المنبه

ال مركز العمليات الأمنية للكشف والاستجابة المُدارة (MDR) (SOC) تلقى في البداية إنذارًا تم تشغيله بواسطة عنوان URL يحتمل أن يكون ضارًا والذي تلقاه المستخدم في صندوق الوارد الخاص به. قام موجز معلومات التهديدات الخاص بـ Office 365 بوضع علامة على عنوان URL هذا على أنه قد يكون ضارًا. تتضمن الخطوات الأولية لمعالجة هذا الإنذار إجراءين رئيسيين.

أولاً، من المهم تحديد نطاق التأثير على بيئة العميل من خلال تقييم عدد المستخدمين الآخرين الذين حصلوا على نفس عنوان URL. ثانيًا، تعد عملية التحقق الشاملة ضرورية للتأكد مما إذا كان عنوان URL ضارًا بالفعل. وتضع هذه الخطوات الأولية الأساس لاستجابة شاملة لحماية أمن البيئة.

لتحديد عدد المستخدمين الذين تلقوا نفس عنوان URL، كشف بحث شامل داخل بيئة العميل أنه لم يتلق أي مستخدمين آخرين نفس عنوان URL. ونتيجة لذلك، يتأثر مستخدم واحد فقط، مما يشير إلى أن هذا حادث معزول ولا يبدو أنه جزء من هجوم مستهدف على بيئة العميل. ومن خلال هذا الفهم، يمكن الآن أن يتحول التركيز إلى الخطوة الثانية: التحقق من صحة سمعة عنوان URL.

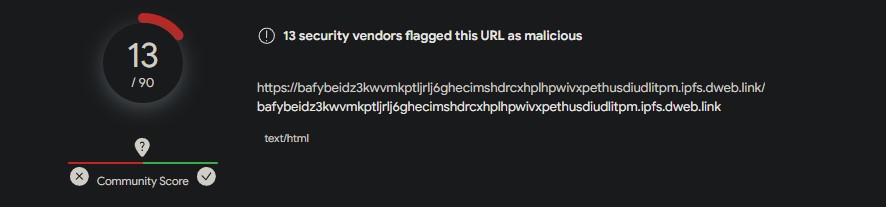

من خلال استخدام أداة OSINT VirusTotal وإدخال عنوان URL الذي تلقاه المستخدم، فإننا نهدف إلى تقييم مستوى التهديد المحتمل. يقوم VirusTotal بتجميع النتائج من موردي خدمات الأمان المختلفين لتوفير تحليل شامل. وفي التقييم الحالي، قام 13 من أصل 90 من موردي الأمان بتصنيف عنوان URL هذا على أنه ضار. من المهم ملاحظة أنه على الرغم من أن عدد البائعين الذين يقومون بوضع علامة على عنوان URL يعد عاملاً رئيسيًا، إلا أن التحديد القاطع للنوايا الضارة عادةً ما يأخذ في الاعتبار الإجماع بين جزء كبير من هؤلاء البائعين. يؤدي ارتفاع عدد عمليات الاكتشاف بواسطة منصات الأمان المتنوعة إلى تعزيز الثقة في تصنيف عنوان URL على أنه ضار.

مع تحديد عنوان URL الذي يحتمل أن يكون ضارًا، من الضروري التعمق أكثر للتأكد من الأسباب الكامنة وراء سمعته الضارة. سيستخدم المحللون أداة مثل URLscan.io لهذا الغرض. يعمل URLscan.io بمثابة وضع الحماية، مما يوفر بيئة خالية من المخاطر لزيارة مواقع الويب. تلعب هذه الأداة دورًا أساسيًا في إجراء فحص شامل للكشف عن الفروق الدقيقة التي تساهم في التصنيف الضار لعنوان URL.

بعد إدخال عنوان URL الضار الذي تم تحديده في URLscan.io، يمكننا فحص صفحة الويب المخصصة لمستخدم عملائنا. عند زيارة عنوان URL هذا، يتم إعداد ملف PDF لتنزيل المستخدم. ومع ذلك، فإن مجرد لقطة شاشة لصفحة الويب لا تكفي لتوفير سمعة نهائية. للحصول على مزيد من المعرفة، يجب علينا التعمق في صفحة الويب من خلال فحص DOM الخاص بها.

يشتمل DOM على المكونات الأساسية لصفحة الويب، بما في ذلك HTML وCSS وJavaScript التي تحدد بنية الصفحة وعرضها وسلوكها. يسهل URLscan.io فحصًا مناسبًا لـ DOM. عند مراجعة DOM، يتم إيلاء اهتمام خاص لتحديد أي نصوص برمجية ضارة قد تكون موجودة. يتم التركيز غالبًا على البحث عن علامات HTML، التي تشير إلى عناصر البرنامج النصي داخل صفحة الويب.

في تقييم DOM المرتبط بعنوان URL الذي يحتمل أن يكون ضارًا، تمت ملاحظة علامات متعددة. ضمن هذه العلامات، يصبح من الواضح أنه عند تفاعل المستخدم مع زر “تنزيل الكل”، ستطلب منه رسالة مطالبة إدخال البريد الإلكتروني وكلمة المرور الخاصة به.

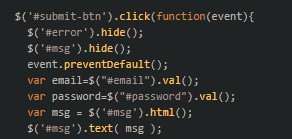

هذه هي بداية البرنامج النصي الذي يحدد متغيرات البريد الإلكتروني وكلمة المرور.

بالاستمرار خلال البرنامج النصي، يظهر المزيد من التعليمات البرمجية المتعلقة. بينما يُطلب من المستخدم إدخال معلومات البريد الإلكتروني وكلمة المرور، يصبح من الواضح أن الخصم قد قام بصياغة تعليمات برمجية مصممة للادعاء كذبًا بأن البريد الإلكتروني و/أو كلمة المرور المدخلة غير صحيحة، حتى لو لم تكن كذلك. يتماشى هذا السلوك مع أنشطة التصيد الاحتيالي النموذجية، حيث تحاول الجهات الخبيثة حث المستخدمين على إدخال بيانات الاعتماد الخاصة بهم عدة مرات. يهدف هذا التكتيك إلى استغلال الأخطاء المطبعية أو الأخطاء المحتملة في المعلومات المدخلة، مما يضمن حصول الخصم في النهاية على بيانات الاعتماد الصحيحة من الضحية.

بعد أن يقدم المستخدم بيانات الاعتماد الخاصة به، يتم إرسال البريد الإلكتروني وكلمة المرور للمستخدم إلى موقع الويب “hxxps://btmalta.cam/wefmail/email (1).php” عبر طلب AJAX POST. في سياق تطوير الويب، يعد AJAX (جافا سكريبت غير المتزامن وXML) POST تقنية تسمح بإرسال البيانات إلى الخادم بشكل غير متزامن دون الحاجة إلى تحديث الصفحة. ولسوء الحظ، تستغل الجهات الفاعلة الخبيثة هذه الوظيفة لنقل معلومات المستخدم الحساسة خلسة، كما لوحظ في هذه الحالة.

يكشف إجراء OSINT على الموقع المذكور أعلاه (“hxxps://btmalta.cam/wefmail/email (1).php”) عن سمعة ضارة، تتميز بشكل خاص بإنشائها حديثًا نسبيًا، حيث يبلغ عمرها 80 يومًا فقط من تاريخ التسجيل. يعد عمر تسجيل النطاق عاملاً مفيدًا في تقييم مصداقيته. وفي هذه الحالة، فإن الجمع بين النطاق المسجل حديثًا ومؤشرات النشاط الضار يثير مخاوف كبيرة. ويشير بقوة إلى أن الخصم من المحتمل أن يستخدم هذا المجال لجمع البريد الإلكتروني وكلمة المرور اللذين أدخلهما المستخدم عمدًا.

وبالنظر إلى التفاصيل المذكورة أعلاه، يصبح من الواضح أن هذه محاولة تصيد موثوقة تستهدف أحد مستخدمي عملائنا. وتؤكد طريقة نقل البيانات، والسمعة الخبيثة للنطاق، وتسجيله الأخير بشكل جماعي على خطورة الموقف.

التفاعل مع العملاء

وبعد ملاحظة النتائج، تم إنشاء تحقيق ليقوم العميل بمراجعته. إذا قام المستخدم المتأثر التابع للعميل بإدخال أي معلومات اعتماد، فهذا يعني أنه يجب اعتبار حساب المستخدم مخترقًا. نظرًا لأن هذا يؤثر على مستخدم داخل بيئة Office365 للعملاء، فقد أوصي العميل باتباع الإرشادات التي وضعتها Microsoft في حالة اختراق حساب البريد الإلكتروني: الرد على حساب بريد إلكتروني مخترق

كيفية مكافحة محاولات التصيد

في المعركة المستمرة ضد محاولات التصيد الاحتيالي، يعد تنفيذ استراتيجيات فعالة أمرًا بالغ الأهمية لتعزيز دفاعات الأمن السيبراني. فيما يلي بعض الممارسات الأساسية والتدابير المضادة العديدة لحماية مؤسستك من الوقوع ضحية لأنشطة التصيد الاحتيالي الضارة.

- تأكد من خضوع المستخدمين لتدريب أمني منتظم للتعرف على مخاطر محاولات التصيد الاحتيالي المحتملة.

- استخدم العمليات التي تسمح للمستخدمين بالإبلاغ عن رسائل البريد الإلكتروني التصيدية المحتملة التي يتلقونها.

- تأكد من أن المستخدمين يستخدمون المصادقة متعددة العوامل (MFA) بشكل صحيح

- تأكد من وجود سياسات كلمة مرور قوية لمنع استخدام أي كلمات مرور ضعيفة أو غير آمنة.

- للتحقق لمعرفة ما إذا كانت كلمة المرور أو البريد الإلكتروني الخاص بك قد تورطت في اختراق البيانات، يمكنك استخدام الأداة المجانية https://haveibeenpwned.com/ للتأكد.