تطور نقطة النهاية – التطور من نقاط النهاية التقليدية إلى أعباء العمل السحابية أو الحاوية والحلول الأمنية لحمايتها

مع نمو المؤسسات وإضافة المزيد من نقاط النهاية عبر المؤسسة، فإنها تخلق سطح هجوم واسع النطاق بشكل متزايد يتطلع المهاجمون المتطورون إلى حل وسط. وفقًا لتقرير اتجاهات أمان نقاط النهاية لعام 2019، فإن 70% من الانتهاكات تنشأ عند نقطة النهاية¹. من المحتمل أن يكون ذلك لأن نقاط النهاية تمثل عادةً التقاطع بين البشر والآلات مما يخلق نقاط دخول ضعيفة لمجرمي الإنترنت. ولهذا السبب تزداد أهمية تأمين نقاط النهاية الخاصة بك.

النمو في نقاط النهاية

يتم تعريف نقطة النهاية على أنها أي جهاز حاسوبي يتصل ذهابًا وإيابًا بالشبكة التي يتصل بها. تعمل بعض أجهزة المستخدم النهائي كواجهة مع المستخدمين البشريين بينما يكون البعض الآخر عبارة عن خوادم تتواصل مع نقاط النهاية الأخرى على الشبكة. بدأت نقاط النهاية التقليدية كأجهزة مادية، بما في ذلك الخوادم ومحطات العمل وأجهزة الكمبيوتر المكتبية والمحمولة، وجميعها متصلة بشبكة الشركة. عندما أصبحت الهواتف الذكية والأجهزة اللوحية أجهزة حاسوبية محمولة تتمتع بإمكانية الوصول إلى البريد الإلكتروني للشركة ومشاركة المستندات وأدوات التعاون، تضاعف عدد نقاط النهاية على الأقل.

ثم جاء ظهور إنترنت الأشياء (IoT) بما في ذلك أجهزة مثل الطابعات وكاميرات الويب والساعات الذكية وأجهزة تنظيم الحرارة، وكلها متصلة بالشبكة. تستخدم صناعات مثل الرعاية الصحية والتصنيع الملايين من أجهزة استشعار إنترنت الأشياء لجمع البيانات وتبادلها. يؤدي هذا النمو المستمر في إنترنت الأشياء إلى زيادة عدد نقاط النهاية التي تحتاج إلى الحماية.

مساهمة أخرى في النمو في نقاط النهاية هي الانتقال إلى السحابة. تشير التقديرات إلى أن 67% من البنية التحتية للمؤسسات تعتمد على السحابة². هذا التحول السحابي هو التطور من الأجهزة المادية إلى المحاكاة الافتراضية والحاويات.

المحاكاة الافتراضية لنقطة النهاية

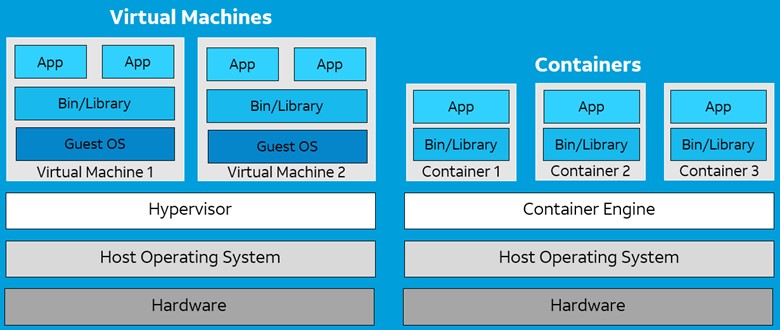

السحابة عبارة عن بيئة متعددة المستأجرين حيث يقوم العديد من المستخدمين بتشغيل الخدمات على نفس جهاز الخادم. تعد كل من المحاكاة الافتراضية والحاويات من تقنيات المحاكاة الافتراضية التي تفصل نظام التشغيل المضيف عن البرامج التي تعمل فيهما.

يتم تحقيق المحاكاة الافتراضية باستخدام برنامج Hypervisor، الذي يقوم بتقسيم وحدة المعالجة المركزية (CPU) وذاكرة الوصول العشوائي (RAM) وموارد التخزين بين أجهزة افتراضية متعددة (VMs). يتصرف كل جهاز افتراضي كجهاز كمبيوتر منفصل يحصل على نظام تشغيل ضيف، وكل جهاز افتراضي مستقل عن الآخر. يتيح ذلك للمؤسسات تشغيل مثيلات نظام تشغيل متعددة على خادم واحد.

من ناحية أخرى، تعمل تقنية الحاويات على تشغيل مثيل نظام تشغيل مضيف واحد وتستخدم محرك حاوية للمساعدة في تجميع التطبيقات في صور حاوية يمكن نشرها وإعادة استخدامها بسهولة. ومن خلال تقسيم كل وظيفة تطبيق فردية أو خدمة صغيرة إلى حاويات، يمكنها العمل بشكل مستقل لتحسين مرونة المؤسسة وقابلية التوسع. يقوم Kubernetes بعد ذلك بإدارة تنسيق الحاويات المتعددة. تمثل الأجهزة الافتراضية والحاويات تحديات أمنية مختلفة جدًا، لذا دعونا نلقي نظرة على تطور أمان نقطة النهاية والحلول التي تلبي احتياجات بيئات العملاء المعقدة.

تأمين نقاط النهاية

لعقود من الزمن، اعتمدت المؤسسات بشكل كبير على برامج مكافحة الفيروسات (AV) لتأمين نقاط النهاية. ومع ذلك، تعمل برامج مكافحة الفيروسات التقليدية من خلال مطابقة التوقيعات الضارة المعروفة في قاعدة البيانات ولم تعد قادرة على الحماية من التهديدات المعقدة الحالية. تعد حلول أمان نقاط النهاية الحديثة أقل اعتمادًا على التوقيع وأكثر اعتمادًا على السلوك. توفر منصات حماية نقاط النهاية (EPP) بنيات سحابية أصلية توفر دفاعًا متعدد الطبقات ضد الهجمات الخالية من الملفات باستخدام التعلم الآلي والذكاء الاصطناعي السلوكي للحماية من الأنشطة الضارة. لقد تجاوزت حلول الكشف عن نقاط النهاية والاستجابة لها (EDR) الحماية من خلال تسجيل وتخزين السلوكيات على مستوى نظام نقطة النهاية لاكتشاف التهديدات الضارة.

تستخدم حلول EDR تحليلات البيانات جنبًا إلى جنب مع خلاصات معلومات التهديدات لتزويد المستجيبين للحوادث بالبيانات الجنائية لاستكمال التحقيقات ومطاردة التهديدات. بالإضافة إلى حظر الأنشطة الضارة واحتواء حلول EDR للحوادث، فإنها تمكن الشركات من الاستجابة للتهديدات ومعالجتها. يستمر أمان نقطة النهاية في التطور من خلال ميزات تشمل اكتشاف إنترنت الأشياء وحلول لحماية الأجهزة المحمولة.

يعد أمان الهاتف المحمول أحد أهم جوانب أمان المؤسسات التي يتم التغاضي عنها اليوم، إن لم يكن أهمها. يعمل نظام الدفاع عن تهديدات الأجهزة المحمولة (MTD) على منع أو اكتشاف التهديدات على الأجهزة المحمولة عبر الويب والتطبيقات والجهاز والشبكة. يعد التصيد الاحتيالي أكثر تهديدات الأجهزة المحمولة شيوعًا، كما تعمل الحماية من التصيد الاحتيالي على حماية المستخدمين من الانجذاب إلى مواقع الويب الضارة حيث يقوم المهاجمون بتوصيل تنزيلات ضارة أو إدخال تعليمات برمجية على الجهاز.

يستخدم تحليل التطبيق تقنيات مختلفة بما في ذلك تصفية البرامج الضارة، ومحاكاة التعليمات البرمجية، والهندسة العكسية للتطبيق، واختبار أمان التطبيق الديناميكي لاكتشاف البرامج الضارة أو التطبيقات الخطرة التي قد تكشف البيانات الحساسة. يتم تحديد نقاط الضعف في الجهاز أو تصعيد الامتيازات من خلال مراقبة إصدارات نظام التشغيل ومعلمات النظام وتكوينات الجهاز ومكتبات النظام. تقوم MTD أيضًا بتحليل اتصالات الشبكة لاكتشاف شبكة Wi-Fi المخترقة بحثًا عن سلوك ضار أو التحقق من وجود شهادات غير صالحة لمنع هجمات الوسيط. إن أمان الهاتف المحمول ليس مجرد حل “من الجميل أن يكون لديك” ولكنه أصبح أكثر من حل “لا بد منه”، وهو ما أصبح أيضًا هو الحال بالنسبة لأمن السحابة.

يوفر النظام الأساسي لحماية أحمال العمل السحابية (CWPP) الرؤية والحماية لمجموعة من أحمال العمل بما في ذلك الأجهزة الافتراضية والخوادم الافتراضية والحاويات في مجموعات Kubernetes. يكتشف CWPP تهديدات وقت التشغيل على مستوى الأجهزة الافتراضية والحاويات، مما يوفر الرؤية والبيانات التعريفية السحابية اللازمة للاستجابة للحوادث. يمكن لهذه الأنظمة الأساسية تحسين الكفاءة من خلال توفير التحليلات وإعداد التقارير التي تمكن مهندسي السحابة من تحسين وتوسيع نطاق سعة التطبيق بناءً على الطلب.

يوفر دمج CWPP مع حلول إدارة الوضع الأمني السحابي (CSPM) رؤية أوسع بينما يساعد التكامل مع عملية بناء خط أنابيب DevOps CI/CD على حماية الأجهزة طوال دورة حياة البرنامج. يقوم CWPP بحماية البيانات الحساسة باستخدام عناصر تحكم مثل تشفير البيانات، والتي غالبًا ما تساعد المؤسسات على تلبية بعض معايير الامتثال والتنظيم. تعد المرونة وقابلية التوسع من الاعتبارات المهمة عند اختيار CWPP لدعم البنية التحتية السحابية الحالية والمستقبلية للمؤسسة بما في ذلك البيئات السحابية العامة والخاصة والمختلطة.

مع تقدم التكنولوجيا ونمو عدد نقاط النهاية، تتزايد أيضًا مساحة الهجوم المحتملة التي يمكن لمجرمي الإنترنت استغلالها. ستجبر هذه التحولات موردي حلول أمن النقاط النهائية على الاستمرار في تقديم حلول مبتكرة في المستقبل.

¹مطلق | تقرير اتجاهات أمان نقاط النهاية لعام 2019

²ساسورثي | إحصائيات الحوسبة السحابية في عام 2023