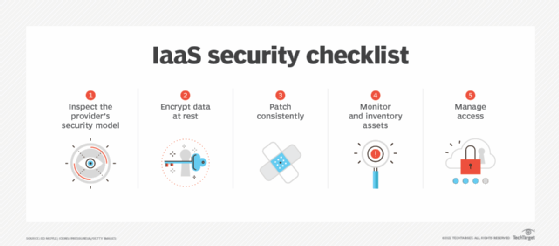

قائمة التحقق من أمان IaaS المكونة من 5 خطوات لعملاء السحابة

لقد قامت العديد من المؤسسات باستبدال مراكز البيانات الافتراضية والخوادم والأجهزة المحلية بالكامل تقريبًا IaaS. يتطلب هذا التنفيذ واسع النطاق التعبئة لتأمين بيئات IaaS لتتناسب مع هذا الاستخدام المتزايد.

مع IaaS، يتحمل العميل مسؤوليات أمنية أكبر من تلك الموجودة في أجزاء من الخدمة أو ادارة العلاقات مع البيئات. ال نموذج المسؤولية المشتركة تنص على أنه كلما تم إدخال الجزء السفلي في المكدس، كلما زادت المهام الأمنية التشغيلية التي يتولىها العميل. على سبيل المثال، مع SaaS، تكون المهام التي تركز على نظام التشغيل، مثل تصحيح نظام التشغيل، خارجة عن سيطرة العميل. ومع ذلك، في نموذج IaaS، تظل المسؤولية على عاتق العملاء لأنهم يتحكمون في عبء العمل – في هذه الحالة، صورة حسابية افتراضية.

مع السيطرة تأتي المسؤولية. ومن خلال التحكم بشكل أكبر في البنية التحتية الأساسية، يتحمل عملاء IaaS أيضًا عبء التأكد من تأمينها. نظرًا لأن IaaS أقل في المكدس، فمن الصعب الحصول على إرشادات أمنية محددة لأن أفضل الممارسات تحتاج إلى استيعاب الاستخدامات المختلفة. ومع ذلك، هناك مجموعة مختارة من أفضل الممارسات لأمان IaaS التي يمكن تطبيقها عالميًا عبر موفري الخدمات السحابية وسيناريوهات الاستخدام.

فيما يلي الخطوات الخمس الأساسية في قائمة التحقق من أمان IaaS للعملاء:

1. فهم نموذج الأمان الخاص بالموفر

قبل استخدام عرض IaaS، يحتاج قادة أمن المعلومات إلى التأكد من فهمهم لنموذج الأمان الخاص بموفر العرض. وهذا أمر مهم لسببين. أولاً، يستخدم مقدمو الخدمة مصطلحات مختلفة لمفاهيم مماثلة. على سبيل المثال، يمكن للمستخدمين تنظيم الأصول باستخدام العلامات في AWS ولكن تنظيمها في مشروع في Google Cloud. وهذا يؤثر على كيفية سياسة الأمان السحابية يتم تنفيذ التغييرات، لذا فإن معرفة المصطلحات يمكن أن تساعد في منع الأخطاء.

ثانيًا، إنه مهم من منظور تشغيلي. يحتاج المستخدمون إلى فهم ميزات الأمان المتوفرة، بالإضافة إلى القيمة المحتملة أو القيود المفروضة على هذه الميزات. مع أخذ هذا السياق في الاعتبار، يمكن لقادة أمن المعلومات تحديد أي تغييرات ضرورية على الملف التشغيلي لضمان استخدام الميزات بشكل فعال.

تتشابه الخدمات مثل Amazon GuardDuty وMicrosoft Defender for Identity – المعروفة سابقًا باسم Azure Advanced Threat Protection – من الناحية المفاهيمية على مستوى عالٍ، ولكنها تختلف اختلافًا جذريًا في كيفية عملها وكيف يتلقى موظفو العمليات لدى المستخدمين القيمة منها. أنشئ خريطة تحكم يمكنك من خلالها مقارنة الميزات بين مقدمي الخدمة. هذا هو أهمية خاصة في سياق متعدد السحابة.

2. تشفير البيانات في حالة الراحة

يقدم معظم مقدمي الخدمات، وخاصة الأكبر منهم، القدرة على تشفير الأجهزة الافتراضية التي تم إنشاؤها في منصة IaaS الخاصة بهم. عادةً ما تكون إمكانية التشفير هذه مجانية أو متاحة بتكلفة منخفضة. يمكن للمستخدمين اختيار إدارة المفاتيح الخاصة بهم أو اختيار مزود الخدمة الخاص بهم للقيام بذلك.

ونظرًا للتأثير المالي والتشغيلي المنخفض، فإن الاستفادة من ميزة التشفير هذه – إذا لم تكن قيد التشغيل افتراضيًا – يعد قرارًا حكيمًا. وفقًا للخطوة السابقة في قائمة التحقق من أمان IaaS، تأكد من توضيح ما إذا كان التشفير غير النشط – أو كيف – يؤثر على الخدمات الأخرى التي يقدمها الموفر، مثل ميزات النسخ الاحتياطي والاسترداد.

3. التصحيح باستمرار

يتحمل عملاء IaaS المسؤولية بشكل أساسي عن تحديث أعباء العمل. وفي معظم الحالات، يتضمن ذلك نظام التشغيل نفسه وأي برنامج مثبت على تلك الصور. مثلما تحتاج الخوادم المحلية إلى التصحيح والصيانة بشكل مناسب، استخدم نفس اليقظة لأحمال العمل السحابية. في حين أن هذا قد يبدو وكأنه منطق سليم، قد يكون الترقيع المتسق أكثر صعوبة مما يبدو. وينطبق هذا بشكل خاص عندما تتم إدارة الموارد السحابية ضمن مجموعة مختلفة أو باستخدام عملية تشغيلية مختلفة.

4. المراقبة والجرد

إن مراقبة أي أصول، سواء كانت مستندة إلى السحابة أو غير ذلك، أمر منطقي. ومع ذلك، مثل عملية التصحيح، يمكن وضع وظائف المراقبة في مجموعات مختلفة داخل المؤسسة. كما يقدم مقدمو الخدمة آليات مراقبة مختلفة باستخدام واجهات مختلفة. وستتطلب هذه التحديات التشغيلية قدرًا كبيرًا من التخطيط والبصيرة ضمان مراقبة سحابية متسقة وفعالة. وبالتالي، يجب على القادة الأمنيين تخصيص الوقت الكافي لتطوير استراتيجية المراقبة.

بالإضافة إلى ذلك، احتفظ بمخزون محدث من الصور. ستدرج وحدة تحكم IaaS ما هو موجود، ولكنها لن تتضمن بالضرورة تفاصيل حول من يستخدم جهازًا افتراضيًا في المؤسسة ولماذا. من المفيد الحفاظ على معلومات المخزون في كل من نظام الجرد وفي وحدة تحكم IaaS باستخدام الملاحظات أو العلامات المرتبطة. يتيح ذلك لفرق الأمان إجراء إسناد ترافقي للمعلومات وتتبع أعباء العمل عبر مقدمي الخدمة وتحديد أعباء العمل في لمحة سريعة في وحدة تحكم IaaS.

5. إدارة الوصول

في IaaS، توجد إدارة متعددة للهوية والوصول (أنا أكون) الأبعاد التي يجب مراعاتها كجزء من قائمة التحقق من أمان IaaS. أولاً، هناك إمكانية الوصول إلى نظام التشغيل وأي تطبيقات وبرامج وسيطة مثبتة عليه. ثانيًا، ضع في اعتبارك الوصول المميز – بما في ذلك الوصول الجذري أو الوصول الإداري – على مستوى نظام التشغيل. يجب إدارة ومراقبة اعتبارات IAM الخاصة بـ IaaS بعناية.

لاحظ أن هناك “طبقات” إضافية فريدة من نوعها للوصول في IaaS. يتضمن ذلك الوصول إلى وحدة تحكم IaaS وميزات الموفر الأخرى التي تقدم معلومات حول تشغيل الموارد السحابية أو تؤثر عليها. ولهذه الميزات الأخرى، مثل النسخ الاحتياطي والاسترداد وإدارة المفاتيح والتدقيق، دور تلعبه في الحفاظ على أمان المورد. وبالتالي، من المهم فهم من يمكنه الوصول إلى هذه المناطق من وحدة تحكم الموفر ولأي غرض.

حيث أنه من المنطقي، استخدم ميزات مثل الوصول في الوقت المناسب لذلك يتم توفير الوصول فقط عند الحاجة. استخدم خوادم الانتقال السريع لدمج أذونات الوصول مركزيًا، والتأكد من تطبيق المراقبة بشكل موحد وتقليل سطح هجوم عبء العمل.

إد مويل كاتب تقني يتمتع بخبرة تزيد عن 25 عامًا في مجال أمن المعلومات. يشغل حاليًا منصب مدير أمن الأنظمة والبرمجيات في شركة Drake Software.