ما هو استغلال إثبات المفهوم (PoC)؟| تعريف من TechTarget

ما هو استغلال إثبات المفهوم (PoC)؟

إن استغلال إثبات المفهوم (PoC) هو هجوم غير ضار ضد جهاز كمبيوتر أو شبكة. إثبات المفهوم ليس المقصود من عمليات الاستغلال التسبب في ضرر، بل إظهار نقاط الضعف الأمنية داخل البرامج. تحديد القضايا يمكّن الشركات من رقعة نقاط الضعف وحماية أنفسهم من الهجمات.

على الرغم من أن عمليات استغلال إثبات المفهوم (PoC) ليس المقصود منها أن تكون ضارة، إلا أنها قد تسبب ضررًا محتملاً إذا وقعت في الأيدي الخطأ. على سبيل المثال، عندما يتم نشر إثبات المفهوم (PoC) للعامة قبل توفر التصحيح، فإنه يمكن أن يوفر للمهاجمين مخططًا ونافذة للثغرات الأمنية لاستغلال النظام قبل أن يتمكن المستخدمون من تثبيت الإصلاح.

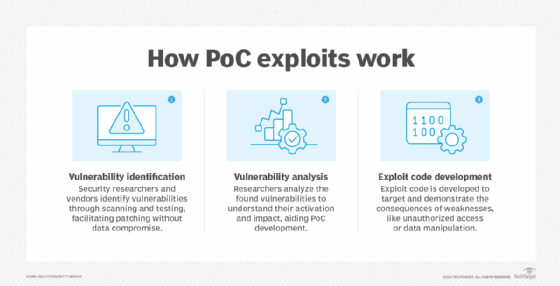

كيف تعمل عمليات استغلال PoC

عادةً، يتم تنفيذ عمليات استغلال إثبات المفهوم (PoC) بواسطة بائع يعمل لصالح الشركة. بواسطة محاكاة الهجومفهو يمكّن الشركة من تصحيح الثغرات الأمنية دون تعرض الأنظمة أو البيانات للخطر.

عادةً ما يتم تنفيذ عمليات استغلال إثبات المفهوم (PoC) في المراحل الثلاث التالية.

المرحلة 1. تحديد نقاط الضعف

تتضمن الخطوة الأولى العثور على نقطة ضعف في برامج النظام أو أجهزته. يمكن أن تكون هذه الثغرة الأمنية خطأ في الترميز أو عيبًا في التصميم أو خطأ في التكوين. الباحثون الأمنيون في كثير من الأحيان استخدام الماسحات الضوئية الضعف وتقنيات الاختبار اليدوي لتحديد نقاط الضعف هذه.

المرحلة 2. تحليل نقاط الضعف

بمجرد اكتشاف الثغرة الأمنية، يجب على الباحثين فهم طريقة عملها. ويستلزم ذلك تحليل رمز أو نظام PoC للتأكد من كيفية تفعيل الثغرة الأمنية والتداعيات التي قد تترتب عليها. هذه التفاصيل تساعد في إنشاء PoC فعال.

المرحلة 3. استغلال تطوير التعليمات البرمجية

من خلال الفهم العميق للثغرة الأمنية، يقوم الباحثون بإنشاء برنامج أو برنامج نصي صغير – PoC – يستهدف نقطة الضعف على وجه التحديد ويستغلها بطريقة خاضعة للرقابة، مما يوضح غالبًا نتيجة محددة، مثل الوصول غير المصرح به أو التلاعب بالبيانات. من المحتمل أن يتم استخدام الكود الذي تم تطويره للاختبار في المستقبل لاختبار البرنامج والتأكد من عمل الإجراءات الأمنية الجديدة.

ما هو الفرق بين استغلال PoC وPoC؟

يعتبر كل من استغلال إثبات المفهوم (PoC) وإثبات المفهوم (PoC) مفهومين مترابطين، لكن الأول يمكن أن يمتد إلى مجالات متعددة، بينما يستهدف الأخير الثغرات الأمنية والنظامية للاستغلال.

يشير PoC إلى إظهار أن شيئًا ما ممكن. على سبيل المثال، في مجال التكنولوجيا والأمن السيبراني، تثبت إثبات المفهوم (PoC) أنه يمكن استخدام ثغرة أمنية معينة للحصول على وصول غير مصرح به أو تنفيذ إجراءات غير مقصودة على النظام.

استغلال PoC هو الأسلوب أو الخدعة المستخدمة للاستفادة من الثغرة الأمنية. ويعرض كيفية عمل هذا الاستغلال وكيف يمكن لممثل خبيث الاستفادة من نقطة الضعف في النظام.

حالات استخدام عمليات استغلال PoC

يستغل إثبات المفهوم (PoC) المساعدة ضد الهجمات الإلكترونية ونواقل التهديد الأخرى. تشمل فوائد وحالات استخدام عمليات استغلال إثبات المفهوم (PoC) ما يلي:

- أبحاث الأمن السيبراني. يمكن للباحثين الأمنيين تطوير عمليات استغلال إثبات المفهوم (PoC) لإظهار نقاط الضعف في البرامج أو الأنظمة. تُستخدم هذه الثغرات للتحقق من وجود الثغرات الأمنية وللدعوة إلى تخفيفها أو تصحيحها بواسطة بائع البرنامج.

- اختبار الاختراق. كجزء من أ اختبار الاختراق، تُستخدم عمليات استغلال إثبات المفهوم (PoC) للدخول إلى نظام أعطت المنظمة إذنًا كتابيًا صريحًا للوصول إليه. يقومون بتنفيذ عمليات لاستهداف نقاط ضعف معينة في نظام التشغيل (OS) أو التطبيق.

- تطوير التصحيح. بعد أن يؤكد استغلال PoC وجود ثغرة أمنية، فإنه يعمل كأساس لتطوير تصحيح لإصلاح الخلل. يتعاون الباحثون في مجال الأمن في كثير من الأحيان مع بائعي البرامج للكشف بشكل مسؤول عن الثغرات الأمنية وصياغة التصحيحات بشكل مشترك. تعمل هذه العملية التعاونية على تسهيل التوفر الفوري للإصلاحات، مما يمنع الاستغلال الضار من قبل جهات التهديد.

- تقييم المنتج الأمني. يمكن للمؤسسات استخدام ثغرات إثبات المفهوم (PoC) لتقييم فعالية منتجات أمان الشبكة، مثل جدران الحماية، أنظمة كشف التسلل أو برامج مكافحة الفيروسات. ومن خلال اختبار هذه المنتجات باستخدام عمليات استغلال PoC، يمكنهم تحديد قدرتها على اكتشاف نقاط الضعف المعروفة ومنعها.

- التدريب والتعليم. غالبًا ما تُستخدم عمليات استغلال إثبات المفهوم (PoC) في برامج التدريب على الأمن السيبراني والدورات التعليمية لتعليم الطلاب عنها نقاط الضعف الشائعة في الشبكة وتقنيات الاستغلال. يمكن أن تساعد الخبرة العملية في عمليات استغلال PoC الطلاب على فهم الأمن الحقيقي والتهديدات الإلكترونية وكيفية الدفاع ضدها.

أنواع مختلفة من عمليات استغلال إثبات المفهوم (PoC) في الأمن السيبراني

يمكن أن تندرج عمليات استغلال إثبات المفهوم (PoC) ضمن عدة فئات بناءً على طبيعتها ونقاط الضعف التي تستهدفها. فيما يلي بعض الأنواع الشائعة:

- استغلال تجاوز سعة المخزن المؤقت. تجاوز سعة المخزن المؤقت تستفيد عمليات الاستغلال من ثغرة أمنية في البرنامج تجاه تجاوز سعة المخزن المؤقت، حيث يمكن للمهاجم الكتابة فوق مواقع الذاكرة المجاورة.

- استغلال حقن لغة الاستعلام المنظمة. حقن SQL تحدث عمليات الاستغلال عندما يقوم المهاجم بإدخال برامج ضارة SQL التعليمات البرمجية في حقول الإدخال، ومن المحتمل أن تتمكن من الوصول إلى قاعدة بيانات أو معالجة محتوياتها.

- استغلال البرمجة النصية عبر المواقع. XSS تتضمن عمليات الاستغلال إدخال نصوص برمجية ضارة في صفحات الويب التي يشاهدها المستخدمون الآخرون، مما يؤدي غالبًا إلى سرقة ملفات تعريف الارتباط الخاصة بالجلسة أو غيرها من المعلومات الحساسة.

- استغلال تنفيذ التعليمات البرمجية عن بعد. آر سي إي تمكن عمليات الاستغلال المهاجمين من تنفيذ تعليمات برمجية عشوائية على نظام مستهدف، مما قد يؤدي إلى السيطرة الكاملة على النظام.

- استغلال تصعيد الامتيازات. تتضمن عمليات الاستغلال هذه الحصول على وصول أو امتيازات على مستوى أعلى مما هو مقصود، وذلك في كثير من الأحيان عن طريق استغلال الثغرات الأمنية في أنظمة تشغيل أو تطبيقات.

- رفض الخدمة واستغلال الحرمان من الخدمة الموزعة. دوس و DDoS تهدف عمليات الاستغلال إلى إرباك النظام أو الشبكة بحركة مرور زائدة، مما يؤدي إلى فقدان الخدمة للمستخدمين الشرعيين.

- مآثر يوم الصفر. صفر يوم يستغل نقاط الضعف المستهدفة غير المعروفة لمورد البرنامج أو التي لم يتم تصحيحها بعد، مما يجعلها خطيرة بشكل خاص.

ما هي حمولة PoC؟

إثبات المفهوم حمولة يشير إلى التعليمات البرمجية الضارة التي يتم تسليمها إلى نظام مستهدف وتقوم ببعض الإجراءات غير المرغوب فيها. ويمكن استخدامه لأسباب مختلفة، مثل سرقة البيانات، أو السيطرة على النظام برامج الفديةأو تثبيت برامج ضارة أو تعطيل عمليات النظام.

يمكن تسليم حمولة إثبات المفهوم (PoC) بعدة طرق، على سبيل المثال من خلال ملف تم تنزيله، أو رابط ينفذ تعليمة برمجية ضارة أو ثغرة أمنية في تطبيق ويب.

من المهم ملاحظة أنه يمكن استخدام حمولات إثبات المفهوم (PoC) لأسباب أخلاقية وغير أخلاقية. في إثباتات المفهوم (PoCs) الأخلاقية المستخدمة في اختبار الاختراق، غالبًا ما يتم تصميم الحمولة لتكون غير ضارة. قد يقوم ببساطة بطباعة رسالة أو الوصول إلى ملف غير مهم لإثبات وجود الثغرة الأمنية. ومع ذلك، يمكن للجهات الفاعلة الخبيثة استخدام حمولات إثبات المفهوم (PoC) لإحداث ضرر حقيقي.

قواعد البيانات للبحث عن عمليات استغلال PoC

وفقا ل مشاركة مدونة من البائع SecurityTrails و ورقة الغش من جامعة المحيط الهادئ، يجب على المؤسسات أن تأخذ في الاعتبار قواعد بيانات استغلال إثبات المفهوم (PoC) التالية، من بين أمور أخرى، عند البحث عن ثغرات إثبات المفهوم (PoC) الحالية:

- CXSecurity. توفر قاعدة بيانات استغلال الثغرات هذه للمستخدمين إمكانية الوصول الفوري إلى برمجيات استغلال الثغرات الحديثة باستخدام مرشحات لنقاط الضعف المحلية والبعيدة، بما في ذلك مستوى المخاطر والتأليف وتفاصيل تاريخ الإصدار. يمكن للمستخدمين الوصول إلى الكود الكامل للنسخ المتماثل والعثور على تعليمات PoC. ويتضمن أيضًا أحدث نقاط الضعف والتعرضات الشائعة (مكافحة التطرف العنيف) و الحمقى.

- استغلال-DB. تُعد قاعدة بيانات Exploit المجانية مستودعًا لبرمجيات إكسبلويت وPoCs بدلاً من النصائح، مما يجعلها موردًا قيمًا لأولئك الذين يحتاجون إلى بيانات قابلة للتنفيذ على الفور. على سبيل المثال، فإنه يوفر مجموعة واسعة من الثغرات، بما في ذلك رموز القشرةوZero-Days والتطبيقات البعيدة والمحلية وتطبيقات الويب، بالإضافة إلى تقارير الثغرات الأمنية والمقالات الأمنية والبرامج التعليمية لمختبري الاختراق والباحثين والمتسللين الأخلاقيين.

- حزم العاصفة الأمنية. يعد Packet Storm Security مجتمع استغلال مخصصًا لمشاركة الثغرات الأمنية والاستشارات، بالإضافة إلى معلومات حول إثبات المفهوم (PoCs) والعروض التوضيحية واستغلال نقاط الضعف المحلية والبعيدة. إنه يوفر الوصول المباشر إلى أحدث مآثر من واجهة قائمة على الويب، حيث يمكن للمستخدم تصفية الثغرات الأمنية المحلية أو البعيدة والعثور عليها، بالإضافة إلى مستوى المخاطر والتفاصيل الأخرى، مثل المؤلف وتاريخ النشر.

- سريع7. تحتوي قاعدة بيانات الثغرات الأمنية والاستغلال الخاصة بـ Rapid7 على تفاصيل فنية لأكثر من 180,000 نقطة ضعف و4,000 عملية استغلال. يتم استخدام نقاط الضعف هذه من قبل إدارة الضعف الأداة InsightVM، وجميعها مضمنة في إطار عمل Metasploit، الذي يستخدمه ميتاسبلويت برو أداة اختبار الاختراق. يتم تحديث قاعدة البيانات بشكل متكرر وتحتوي على أبحاث أمنية محدثة.

أمثلة على عمليات استغلال PoC

CVE هي طريقة موحدة لتحديد الثغرات الأمنية المعروفة وعمليات استغلال PoC، مما يوفر طريقة موثوقة للمؤسسات لتحسين دفاعاتها الأمنية ومعالجة الثغرات الأمنية في أنظمة الكمبيوتر.

وفيما يلي أمثلة على مكافحة التطرف العنيف المعروفة والمستغلة:

- CVE-2024-1403. تتمتع هذه الثغرة الأمنية بتصنيف خطورة أقصى يبلغ 10.0، أو حرج، على نظام تسجيل نقاط الضعف المشتركة. وهو يؤثر على إصدارات مصادقة Progress OpenEdge السابقة للإصدارات 11.7.19 و12.2.14 و12.8.1.

- CVE-2024-24919. تتيح هذه الثغرة الأمنية للمهاجمين الوصول إلى المعلومات الموجودة على البوابات المتصلة بالإنترنت عبر Check Point Security Gateways.

- CVE-2023-21773. هذا هو PoC لنظام التشغيل Windows نواة ارتفاع ثغرة الامتياز بسبب الإعداد غير الصحيح للنواة قائمة نظام الدخول. يمكن للمهاجم المحلي استغلال هذه الثغرة الأمنية عن طريق تشغيل تطبيق معد خصيصًا والحصول على امتيازات مرتفعة. يوضح إثبات المفهوم (PoC) كيفية استغلال الثغرة الأمنية لرفع الامتيازات على نظام ضعيف.

- CVE-2023-20871. كان هذا الاستغلال بمثابة إثبات مفهوم زائف لـ إم وير تم تداول Fusion بواسطة ملف تعريف يُدعى ChriSander22 وتبين أنه مخادع.

- CVE-2023-34051. يعد هذا استغلالًا لإثبات المفهوم (PoC) لثغرة أمنية تم تصحيحها مؤخرًا في VMware Aria Operations for Logs والتي تم الإعلان عنها بواسطة VMware، مما دفع العملاء إلى تطبيق أحدث التصحيحات.

تستخدم المؤسسات اختبار الاختراق لتحديد نقاط الضعف قبل أن يتمكن المهاجمون من استغلالها. الحصول على رؤى شاملة لمختلف أنواع اختبار الاختراق وخطواته وأساليبه وأطره.