ما هو cyberstalking وكيفية منعه؟

Cyberstalking هي جريمة يقوم فيها شخص ما بمضايقة أو سيقان ضحية باستخدام الوسائل الإلكترونية أو الرقمية ، مثل وسائل التواصل الاجتماعي ، والبريد الإلكتروني ، والرسائل الفورية (أنا) ، أو الرسائل المنشورة في مجموعة مناقشة أو منتدى. يستفيد مراقبو CyberStalk من عدم الكشف عن هويته التي يوفرها الإنترنت لمطارد ضحاياهم أو مضايقتهم ، وأحيانًا دون أن يتم القبض عليهم أو معاقبتهم أو حتى يتم اكتشافهما.

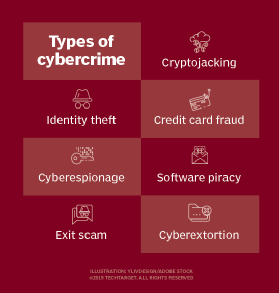

المصطلحات cyberstalking و البلطجة الإلكترونية غالبًا ما تستخدم بالتبادل. ومع ذلك ، فإن التنفيذ الإلكتروني هو في الواقع شكل من أشكال التسلط عبر الإنترنت ، إلى جانب الإرسال الإلكتروني و الإرهاب السيبراني – من بين العدد المتزايد للجرائم المتعلقة بالكمبيوتر والإنترنت ، يشار إليها مجتمعة باسم جرائم الإنترنت.

مع توسع الاتصالات الرقمية ، تطورت CyberStalking لتشمل أساليب أكثر تطوراً ، مثل الجغرافيا ، خداع واختراق لاستهداف الضحايا.

أنواع الزواج السيبي

على الرغم من أن cyberstalking مصطلح عام للتحرش عبر الإنترنت ، إلا أنه قد يستغرق العديد من النماذج ، بما في ذلك ما يلي:

- الافتراء والتشهير: نشر بيانات خاطئة أو ضارة عن الضحية.

- اتهامات كاذبة: تقديم مطالبات لا أساس لها من الإلحاق بسمعة الضحية.

- التصيد: استفزاز أو مضايقة الضحية من خلال التعليقات الالتهابية.

- Doxing: الكشف عن معلومات خاصة عن الضحية ، مثل عنوانها أو التفاصيل المالية ، للتخويف أو تعرضها للخطر.

- التهديدات: إرسال رسائل تخويف أو ضارة إلى الضحية أو أحبائهم.

غالبا ما يبدأ cyberstalkers صغيرة. في البداية ، قد يرسلون بعض الرسائل الغريبة أو غير السارة إلى حد ما إلى ضحيتهم المقصودة. بعد ذلك ، في وقت لاحق ، قد يقومون بتنظيف هذه الرسائل بأنها مضحكة أو مزعجة أو غريبة بشكل معتدل وتجاهلها دون اتخاذ أي إجراء.

مع مرور الوقت ، قد تصبح الرسائل منهجية ومستدامة ومتكررة وتتخذ نغمة تخويف أو مخيفة بشكل متزايد.

التقنيات الناشئة في التنفيذ السيبي

أدت التطورات في التكنولوجيا إلى ظهور أشكال جديدة من الصندوق السيبي:

- أدوات الجغرافية الجغرافية. يستخدم الجناة الأجهزة والتطبيقات التي تدعم GPS لمراقبة مواقع الضحايا في الوقت الفعلي.

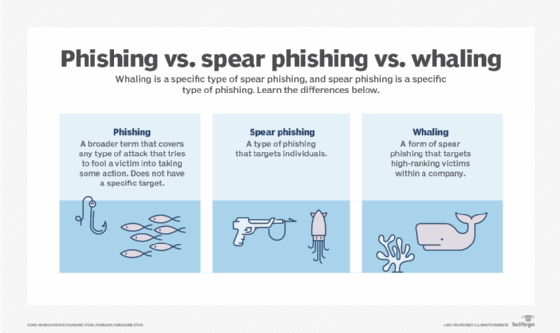

- الهندسة الاجتماعية. يتلاعب كل من cyberstalkers بالضحايا للكشف عن المعلومات الحساسة من خلال التصيد رسائل البريد الإلكتروني أو الحسابات المزيفة.

- تقنية Deepfake. معالجة مقاطع الفيديو أو الصور لإنشاء محتوى مزيف يهدف إلى تشويه أو ابتزاز الضحايا.

- استغلال إنترنت الأشياء. المنزل الذكي يتم اختراق الأجهزة ، مثل الكاميرات أو المساعدين الصوتيين ، لمراقبة أنشطة الضحايا.

تزيد هذه التقنيات من تعقيد حالات التفاضل السيبي وتطلب تدابير الأمن السيبراني المتقدمة للحماية.

المباشر وغير المباشر عبر الإنترنت

يمكن أن يكون cyberstalking مباشرًا أو غير مباشر.

المباشر عبر الإنترنت

قد يقوم مرتكبون مرتكبين بالبريد الإلكتروني مباشرةً ضحاياهم أو يغمر صناديق الوارد الخاصة بهم باستخدام رسائل البريد الإلكتروني. أو قد يضايقونهم من خلال IM أو البريد الصوتي أو الرسائل النصية أو أشكال أخرى من الاتصالات الإلكترونية. قد يستخدمون التقنيات لاستقصاء أو متابعة ضحاياهم أو ينظرون باستمرار إلى صفحاتهم – في كثير من الأحيان دون معرفتهم.

غير مباشر cyberstalking

في الهجمات غير المباشرة ، قد يصاب الجناة بأجهزة فدية لقفل ملفات الضحايا وطلب الدفع أو التثبيت تسجيلات ضربات المفاتيح لسرقة البيانات الحساسة. قد يقومون أيضًا بنشر معلومات خاطئة أو ضارة عبر الإنترنت لإلحاق الضرر بسمعة الضحايا أو انتحال شخصية الضحايا من خلال إنشاء ملفات تعريف مزيفة على وسائل التواصل الاجتماعي أو المنتديات.

غالبًا ما تمر الطرق غير المباشرة دون أن يلاحظها أحد في البداية ، مما يجعلها مقلقة بشكل خاص.

Cyberstalking: الضحايا والمجرمين

في كثير من الأحيان ، يتابع مراقبو CyberStalk ضحاياهم على مدى فترة مستدامة. الغالبية العظمى من سايبستاليرو هم رجال ، في حين أن الضحايا عادة ما يكونون من النساء. ومع ذلك ، فإن حالات التنفيذ السيبي حيث كانت النساء الجناة لم يسمعوا بهما. على سبيل المثال ، بعد قضية انتحار ميغان ماير لعام 2006 في ميسوري ، تم توجيه الاتهام إلى إحدى الإناث الإناث وإدانته في عام 2008 بانتهاك قانون الاحتيال على الكمبيوتر وسوء المعاملة. في بعض الأحيان ، كان الرجال ضحايا في بعض حالات التفاف السيابري.

يمكن أن يكون ضحايا التنفيذ السيبي الأفراد – البالغين الناضجين ، والبالغين والأطفال كلها عرضة – أو مجموعات ، أو منظمات أو حتى الحكومات. وفقًا لمكتب التحقيقات الفيدرالي ، فإن الأطفال والبالغين معرضون بشكل خاص لنوع معين من الصندوق السيبي: sextinter.

هذا هو عندما يهدد المطاردون ضحية بإصدار معلومات خاصة أو حساسة ما لم يتمكن الأخير من تلبية مطالب السابق بالفضلات الجنسية ، والصور العارية ، إلخ.

عواقب الإذاعة

كجزء من حملة منشورات ، قد يتحمل الضحايا مجموعة من المضايقات، من الإزعاج على مستوى الإزعاج إلى التهديدات النفسية والجسدية الشديدة.

- الآثار النفسية: قد يعاني الضحايا من القلق والاكتئاب أو جنون العظمة أو حتى اضطراب ما بعد الصدمة (اضطراب ما بعد الصدمة).

- قضايا الصحة البدنية: يمكن أن يؤدي الإجهاد الناتج عن التنفيذ السيبي إلى الصداع أو الأرق أو القرحة أو غيرها من الأمراض المتعلقة بالإجهاد.

- أضرار الوظيفي والسمعة: يمكن أن تضر اتهامات كاذبة أو التغلب العام بالحياة المهنية والاجتماعية للضحايا.

- الخسائر المالية: يمكن أن تؤدي هجمات الفدية أو سرقة الهوية إلى أعباء مالية كبيرة.

في الحالات القصوى ، قد يشعر الضحايا باليأس ، مما يؤدي إلى أفكار إيذاء الذات أو الانتحار.

هل تبرز الجريمة؟

cyberstalking هو الجريمة هي العديد من البلدان، بما في ذلك الولايات المتحدة. ومع ذلك ، يختلف التشريع على نطاق واسع:

- الولايات المتحدة: القانون الفيدرالي بموجب قانون العنف ضد المرأة وقوانين الولاية الفردية يتناول التنفيذ. وتشمل العقوبات غرامات والسجن.

- المملكة المتحدة: مغطاة بموجب قانون الحماية من المضايقات 1997 وقانون الاتصالات الضارة لعام 1988.

- الاتحاد الأوروبي: تنتهك ممارسة التغلب على المادة 8 من الاتفاقية الأوروبية لحقوق الإنسان.

- دول أخرى: أنشأت دول مثل أستراليا وكندا والهند وسنغافورة قوانين مكافحة الطالبة لحماية المواطنين.

على الرغم من القوانين الحالية ، يمكن أن يكون الإنفاذ تحديًا بسبب عدم الكشف عن هويته من الجناة والقضايا القضائية في القضايا عبر الحدود.

كيف تحرس ضد الزواج السيبي

يمكن للأفراد الحماية من التنفيذ السيبي دون فقدان استقلالهم عبر الإنترنت. إحدى الاستراتيجيات هي البقاء مجهول الهوية قدر الإمكان. بالطبع ، يكون عدم الكشف عن هويته بالكامل مستحيلًا على الإنترنت في الوقت الحاضر ، وبالتالي فإن أفضل شيء هو الحفاظ على مستوى منخفض ، خاصة على وسائل التواصل الاجتماعي.

بدلاً من وجود وجود محدد ويمكن تتبعه عبر الإنترنت ، استخدم الأسماء المستعارة و/أو أسماء محايدة بين الجنسين عند الإمكان. تجنب نشر التفاصيل الشخصية ، مثل عنوان بريدك الإلكتروني أو عنوان المنزل أو رقم الهاتف أو تفاصيل مكان العمل ، عبر الإنترنت ، حيث يمكن لأي شخص الوصول إليها بسهولة واستخدامها إلى CyberStalk. وأيضًا ، حراسة الصور ، وتأكد من أن جميع المعلومات الخاصة ، مثل خطط العطلات والصور والمنشورات ، مرئية فقط الأفراد الموثوق بهم.

استخدم حساب بريد إلكتروني أساسي فقط للتواصل مع الأشخاص المعروفين/الموثوق بهم وإعداد حساب بريد إلكتروني مجهول لجميع الاتصالات الأخرى. ثَبَّتَ البريد الإلكتروني البريد العشوائي المرشحات لتقليل الرسائل غير المرغوب فيها وإمكانية الهجمات القائمة على البريد الإلكتروني أو الهجمات على الإنترنت.

تشمل طرق أخرى للحماية من التنفيذ السيبي ما يلي:

- قم بتحديث جميع البرامج لمنع تسرب المعلومات.

- قناعك عنوان بروتوكول الإنترنت مع شبكة خاصة افتراضية ، أي ، VPN.

- تعزيز إعدادات الخصوصية على وسائل التواصل الاجتماعي.

- تعزيز جميع الأجهزة بكلمات مرور قوية أو أفضل استخدام المصادقة متعددة العوامل.

- تجنب استخدام الجمهور Wi-Fi الشبكات.

- أرسل معلومات خاصة عبر رسائل خاصة ، وليس عن طريق النشر في المنتديات العامة.

- حماية الأجهزة المحمولة باستخدام حماية كلمة المرور وعدم ترك الأجهزة دون مراقبة.

- تعطيل إعدادات تحديد الموقع الجغرافي على الأجهزة ؛

- تثبيت برنامج مكافحة الفيروسات على الأجهزة اكتشاف البرامج الضارة.

- قم دائمًا بتسجيل الخروج من جميع الحسابات في نهاية الجلسة.

- احذر من تثبيت التطبيقات التي تطلب الوصول إلى معلوماتك الشخصية.

ماذا تفعل إذا كان cyberstalked

إذا أصبح الفرد هو ضحية أحد المراكز السيابرية ، فمن المهم اتخاذ إجراءات فورية.

المسار الأكثر فعالية في الإجراء هو الإبلاغ عن الجاني لمزود خدمة الإنترنت (ISP). إذا كان هذا الخيار غير فعال ، فيجب على ضحية Cyberstalker تغيير مزود خدمة الإنترنت وجميع الأسماء عبر الإنترنت.

منع الشخص ، حتى لو لم تكن هذه الرسائل تهدد بعد. أيضًا ، أبلغهم إلى المنصة ، خاصةً إذا كانت مضايقة أو مطاردة أو تهديد. معظم منصات وسائل التواصل الاجتماعي تجعل من السهل الإبلاغ عن سلوك مسيء. وتشمل هذه فيسبوك، x (المعروف باسم formrly تغريد) و LinkedIn.

إذا أصبح المطاردة مهددة أو مخيفة ، فاحفظ الأدلة واتصل بإنفاذ القانون. أيضًا ، قلل من كمية المعلومات المتوفرة عبر الإنترنت و/أو زيادة كمية معلومات الشرك المزيفة عنك لتضليل CyberStalkers.