ما هو الكشف عن نقطة النهاية والاستجابة لها (EDR)؟

كشف نقطة النهاية والاستجابة لها (EDR) هو نظام يقوم بجمع وتحليل المعلومات المتعلقة بالتهديدات الأمنية من محطات عمل الكمبيوتر ونقاط النهاية الأخرى. الهدف من هذه الأنظمة هو اكتشاف الخروقات الأمنية فور حدوثها وتسهيل الاستجابة السريعة للتهديدات المكتشفة أو المحتملة.

على المدى الكشف عن نقطة النهاية والاستجابة لها يصف فقط القدرات الشاملة لمجموعة الأدوات. لذلك، تختلف تفاصيل وإمكانيات نظام EDR بشكل كبير اعتمادًا على التنفيذ.

يمكن أن يكون تنفيذ EDR واحدًا مما يلي:

- أداة محددة الغرض.

- جزء صغير من أداة مراقبة أمنية أكبر.

- مجموعة فضفاضة من الأدوات المستخدمة معًا لإنجاز المهمة.

مع قيام المهاجمين بتحديث أساليبهم وقدراتهم بشكل مستمر، قد تفشل أنظمة الحماية التقليدية. يجمع EDR بين البيانات والتحليل السلوكي، مما يجعلها فعالة ضد التهديدات الناشئة والهجمات النشطة، مثل البرامج الضارة الجديدة وسلاسل الاستغلال الناشئة، برامج الفدية و التهديدات المستمرة المتقدمة.

يمكن للبيانات التاريخية التي تجمعها أدوات الكشف عن نقاط النهاية والاستجابة لها أن توفر راحة البال والعلاج للاستغلال النشط يوم الصفر الهجمات، حتى في حالة عدم توفر وسائل التخفيف. تعتبر صناعة أمن تكنولوجيا المعلومات EDR شكلاً من أشكال الحماية المتقدمة من التهديدات.

لماذا يعد EDR مهمًا؟

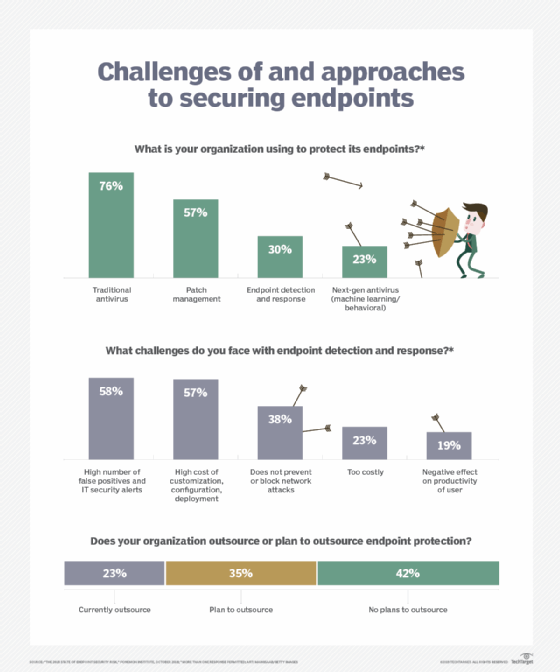

يعمل EDR من خلال الكشف عن الهجمات الإلكترونية المعروفة وغير المعروفة والرد عليها. مع تزايد تعقيد التهديدات السيبرانية، لم تعد الدفاعات التقليدية مثل برامج مكافحة الفيروسات كافية لحماية المؤسسات.

مجموعة من أسطح الهجوم في المؤسسات الحديثة زاد مع استخدام إنترنت الأشياء الأجهزة واتصالات الشبكة المعقدة. يساعد EDR فرق الأمان على تحديد التهديدات عبر جميع نقاط النهاية، مثل أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والأجهزة المحمولة والأنظمة. تقوم المؤسسات بمراقبة نشاط نقطة النهاية في الوقت الفعلي، مما يسمح لمحللي الأمن بتحديد التهديدات السيبرانية بسرعة. EDR غالبا ما يجمع ويحلل القياس عن بعدواتصال الشبكة وبيانات سجل نشاط نقطة النهاية.

عندما يكتشف EDR تهديدًا، فإنه يبدأ استجابات تلقائية أو يدوية، مثل عزل نقاط النهاية المتأثرة أو تنبيه فرق الأمان لاتخاذ إجراء فوري، اعتمادًا على كيفية إعداد خدمة EDR. غالبًا ما يدمج EDR خلاصات استخبارات التهديدات المختلفة للمساعدة في تعقب التهديدات وتحديد الأنشطة المشبوهة وكشف التهديدات مؤشرات التسوية. فهو يحمي من التهديدات السيبرانية المعروفة والناشئة من خلال الجمع بين بيانات نقطة النهاية ومعلومات التهديدات.

الخطوات الأساسية لنشر EDR

هناك عدة خطوات لنشر EDR بنجاح. وأهمها ما يلي:

- تقييم الاحتياجات التنظيمية. يجب أن تبدأ المؤسسات بفهم احتياجاتها في مجال الأمن السيبراني، بما في ذلك أنواع نقاط النهاية التي تحتاجها لحماية البنية التحتية الأمنية الحالية ونقاط الضعف المحتملة.

- اختر حل EDR المناسب. بمجرد تحديد الاحتياجات، يجب عليهم اختيار برنامج EDR الذي يتوافق مع المتطلبات المحددة للمؤسسة والبنية التحتية الحالية. وهذا يعني ضمان إمكانية تكامل خدمة أمان EDR مع أنظمة الأمان الحالية، بما في ذلك جدران الحماية والمعلومات الأمنية وإدارة الأحداث (سيم) أدوات.

- قم بتثبيت EDR على كافة نقاط النهاية. وينبغي بعد ذلك نشر برنامج EDR على جميع نقاط النهاية المعرضة للهجوم، مثل أجهزة الكمبيوتر المحمولة وأجهزة الكمبيوتر المكتبية والأجهزة المحمولة.

- تخصيص خطط الاستجابة. يجب تكوين برنامج EDR لتحفيز الاستجابات في حالة الهجمات الإلكترونية. يمكن أن يشمل ذلك عزل نقاط النهاية المتأثرة، وإرسال التنبيهات وإشراك خطط الاستجابة للحوادث.

- المراقبة والتحديث بانتظام. يجب على المؤسسات مراقبة نشاط نقاط النهاية الخاصة بها بشكل مستمر والتأكد من تحديث برنامج EDR الخاص بها بأحدث معلومات التهديدات والتصحيحات.

الكشف عن نقطة النهاية واستخدام وقدرات الاستجابة

يهتم EDR في المقام الأول بنقاط النهاية، والتي يمكن أن تكون أي نظام كمبيوتر في الشبكة، مثل محطات عمل المستخدم النهائي والخوادم. تحمي الأنظمة معظم أنظمة التشغيل، بما في ذلك Windows وmacOS وLinux وBerkeley Software Distribution، ولكنها لا تشمل مراقبة الشبكة.

يقوم نظام EDR بجمع المعلومات من العديد من المصادر، بما في ذلك نقاط النهاية وجدران الحماية وعمليات فحص الشبكة وسجلات الإنترنت. يقدم موردو الأمان أيضًا EDR كجزء من حزمة SIEM، مما يتيح أ مركز العمليات الأمنية للتحقيق في التهديدات والرد عليها.

يعد EDR جزءًا لا يتجزأ من وضع أمن المعلومات الكامل. إنه ليس كذلك برامج مكافحة الفيروسات، ولكن قد يكون لديه إمكانات مكافحة الفيروسات أو يستخدم بيانات من منتج آخر لمكافحة الفيروسات. يعد برنامج مكافحة الفيروسات مسؤولاً بشكل أساسي عن الحماية من البرامج الضارة المعروفة. ومن ناحية أخرى، يكتشف برنامج EDR الذي يتم تنفيذه بشكل جيد برمجيات استغلال جديدة أثناء تشغيله ويكتشف النشاط الضار أثناء وقوع حادث نشط. يستطيع EDR اكتشاف هجمات البرامج الضارة التي لا تحتوي على ملفات والمهاجمين الذين يستخدمون بيانات الاعتماد المسروقة، والتي لا يمكن لبرامج مكافحة الفيروسات التقليدية إيقافها.

ينقسم دور نظام EDR بشكل عام إلى فئتين:

- جمع المعلومات وتحليلها.

- الاستجابة للتهديد.

نظرًا لأن قدرات EDR تختلف من بائع لآخر، يجب على المؤسسة التي تبحث في أنظمة EDR أن تتحقق بعناية من قدرات أي نظام مقترح. ويجب عليهم أيضًا التفكير في مدى إمكانية تكاملها مع حل أمان نقطة النهاية الحالي وإمكانات الأمان الأخرى.

تقوم أنظمة EDR بجمع البيانات وتنظيمها من نقاط النهاية، ثم استخدام تلك المعلومات لتحديد المخالفات أو الاتجاهات. ويستخدمون العديد من مصادر البيانات من نقطة النهاية، بما في ذلك السجلات ومعلومات مراقبة الأداء وتفاصيل الملف والعمليات الجارية وبيانات التكوين. يقوم وكيل مخصص مثبت على نقطة النهاية بجمع هذه البيانات، أو قد يستخدم النظام إمكانات نظام التشغيل المضمنة وبرامج مساعدة أخرى.

تقوم أنظمة EDR بتنظيم وتحليل البيانات المجمعة. قد يقوم جهاز العميل بأجزاء من هذا، ولكن بشكل عام، يقوم النظام المركزي – جهاز أو خادم افتراضي أو خدمة سحابية – بتنفيذ هذه الوظائف.

غالبًا ما تقوم أنظمة EDR البسيطة بجمع البيانات وعرضها أو تجميعها وإظهار الاتجاهات. قد يجد المشغلون صعوبة في متابعة واتخاذ القرارات بناءً على هذا النوع من البيانات.

تستخدم أنظمة EDR المتقدمة التعلم الآلي أو الذكاء الاصطناعي لتحديد وإرسال التنبيهات تلقائيًا حول التهديدات الجديدة والناشئة. وقد يستخدمون أيضًا معلومات مجمعة من بائع المنتج للإبلاغ بشكل أفضل عن تهديدات نقطة النهاية. تسمح بعض الأنظمة برسم خرائط للسلوك المشبوه المرصود إطار ميتري ATT&CK للمساعدة في اكتشاف الأنماط.

تساعد إمكانات الاستجابة للتهديدات EDR المشغل على اتخاذ الإجراءات التصحيحية وتشخيص المشكلات الإضافية وإجراء التحليل الجنائي. يمكن أن يؤدي ذلك إلى تمكين تتبع المشكلات والمساعدة في تحديد الأنشطة الضارة أو المساعدة في التحقيق. تساعد قدرات الطب الشرعي في إنشاء جداول زمنية وتحديد الأنظمة المتأثرة بعد الاختراق وجمع العناصر أو التحقيق في ذاكرة النظام الحية في نقاط النهاية المشبوهة. يساعد الجمع بين البيانات الظرفية التاريخية والحالية على تقديم صورة أكمل أثناء وقوع الحادث.

تقوم بعض أنظمة الكشف عن نقاط النهاية والاستجابة لها بتنفيذ أنشطة معالجة تلقائية، مثل قطع الاتصال أو إيقاف العمليات المخترقة أو تنبيه المستخدم أو مجموعة أمان المعلومات. يمكنهم أيضًا عزل أو تعطيل نقاط النهاية أو الحسابات المشبوهة. جيد الاستجابة للحادث سيساعد النظام أيضًا في تنسيق الفرق أثناء وقوع حادث نشط، مما يساعد على تقليل تأثيره.

ميزات EDR الرئيسية

يحتوي برنامج EDR على العديد من الميزات الرئيسية. وأهمها ما يلي:

- مستمر مراقبة في الوقت الحقيقي نقاط النهاية والكشف الآلي عن التهديدات.

- خطط الاستجابة للحوادث التي تم تكوينها مسبقًا مثل عزل نقاط النهاية أو تنبيه فرق الأمان.

- تكامل البيانات في الوقت الحقيقي ومعلومات التهديدات لتحديد التهديدات المعروفة والناشئة.

- عمليات آلية لاكتشاف الهجمات المحتملة وتحليلها والرد عليها، مما يقلل من عبء العمل على فرق الأمان.

- جمع بيانات شامل عبر جميع نقاط النهاية لمراقبة النشاط وتحديد الحالات الشاذة.

- الكشف والاستجابة الموسعة (XDR).

- تحديد نقاط الضعف وإدارتها.

- أدوات تقليل سطح الهجوم التي تقلل من تعرض نقاط النهاية للهجمات الإلكترونية المحتملة.

- تنبيهات النشاط المشبوهة.

أدوات الكشف عن نقطة النهاية والاستجابة لها

يقدم البائعون إمكانات EDR إما كمنتجات مستقلة أو كجزء من نظام أساسي لحماية نقطة النهاية أو حزمة خدمة. ووفقا لشركة جارتنر، فإن خدمات XDR ذات التصنيف العالي تشمل الخمسة التالية:

- منصة التفرد SentinelOne.

- كراودسترايك فالكون.

- نقطة نهاية الوئام

- تريند مايكرو XDR

- مايكروسوفت المدافع لنقطة النهاية.

تتوفر العديد من الأدوات مفتوحة المصدر، ولكنها قد تتطلب تكوينًا شاملاً أو أنظمة إدارة إضافية حتى يتم عرضها بشكل كامل. تتضمن هذه الأدوات OSSEC وWazuh وTheHive Cortex وOpen EDR.

ما الذي تبحث عنه في برنامج EDR

هناك العديد من العناصر المهمة لبرنامج EDR التي يجب على المؤسسات مراعاتها عند اختيار أداة EDR. وتشمل أهم العناصر ما يلي:

- الكشف عن التهديدات في الوقت الحقيقي.

- تكامل استخبارات التهديد.

- الاستجابات الآلية للحوادث الأمنية.

- سهل الاستخدام واجهة للمحللين الأمنيين.

- التوافق مع أدوات الأمان الموجودة.

- قدرات قوية في جمع البيانات والقياس عن بعد.

- خيارات نشر مرنة محليًا أو مستندة إلى السحابة.

- قابلية التوسع لاستيعاب النمو التنظيمي.

- دعم عملاء عالي الجودة وخدمات مُدارة.

تعد حماية نقاط النهاية الخاصة بك أمرًا بالغ الأهمية للحفاظ على الأمان. تعرف على السبب تعتبر تقنيات EDR ضرورية لحماية نقطة النهاية.