الدليل الكامل لبرامج الفدية

عندما يتعلق الأمر بالتحديات الأمنية، تشعر الشركات بجميع أحجامها بالقلق من كثرة وخطورة هجمات برامج الفدية. لقد استهدف مجرمو الإنترنت كل صناعة ببرامج ضارة متخصصة، وقاموا بجمع مبالغ لا حصر لها من الفدية. يشرح هذا الدليل الشامل حول برامج الفدية أنواع الهجمات ونواقل الهجوم الشائعة وطرق وأدوات الوقاية وأفضل الممارسات للتعافي.

ما هي برامج الفدية؟

برامج الفدية هي مجموعة فرعية من البرامج الضارة التي يمكنها قفل وتشفير البيانات الموجودة على كمبيوتر الضحية. يقوم المهاجمون بعد ذلك بإبلاغ الضحية بحدوث استغلال، ولن يتم فتح البيانات أو فك تشفيرها حتى يتم استلام الدفعة.

لكي نكون واضحين، البرمجيات الخبيثة هي المصطلح الشامل لأي تعليمات برمجية أو برنامج ضار يمنح المهاجم سيطرة واضحة على النظام. برامج الفدية مخصصة فقط عندما يطلب المهاجمون الدفع لإلغاء حظر الوصول أو إلغاء تشفير البيانات والسماح للضحايا باستعادة الوصول. في كثير من الأحيان، تؤدي برامج الفدية إلى جريمة الابتزاز الالكتروني. إذا قام المهاجمون بتسريب بيانات الضحية ثم هددوا بتسريبها إذا لم يتم تلبية مطالبهم، فإن ذلك قد يؤدي إلى تفاقم المشكلة التعليمات البرمجية الضارة التي بدأت الهجوم يشار إليه باسم برامج ابتزاز.

أنواع برامج الفدية

برامج الفدية لديها أنواع متعددة التي تستخدمها الجهات الخبيثة لابتزاز الفدية. الأنواع التقليدية هي التشفير والخزانة. هناك نوعان جديدان – الابتزاز المزدوج وبرامج الفدية كخدمة – يكتسبان شعبية بين الجهات الفاعلة الخبيثة.

- خزانة يمنع الوصول إلى أجهزة الكمبيوتر، ويطلب المهاجمون الدفع لفتح الوصول.

- تشفير يقوم بتشفير كل أو بعض الملفات الموجودة على جهاز الكمبيوتر، ويطلب المهاجمون الدفع قبل تسليم مفتاح فك التشفير.

- ابتزاز مزدوج يحدث عندما يطلب مجرمو الإنترنت دفعة واحدة لفك تشفير الملفات وأخرى لعدم نشرها للعامة.

- برامج الفدية كخدمة (RaaS) يحدث عندما يتمكن مجرمو الإنترنت من الوصول إلى تعليمات برمجية ضارة مقابل رسوم.

غالبًا ما تُعرف برامج الفدية بأسماء رمزية لسلسلة البرامج الضارة، مثل الإيدز طروادة، الذي ظهر لأول مرة قبل 30 عامًا. ومنذ ذلك الحين، تصدرت أسماء مثل GPcode وAchievus وTrojan WinLock وReveton وCryptoLocker عناوين الأخبار بسبب الفوضى التي تسببت فيها. في العقد الماضي، LockerPIN، Ransom32، واناكرايظهرت العين الذهبية وبيتيا. ومؤخرًا، استخدمت عصابة جرائم إلكترونية متغير RaaS، REvil، للمطالبة بفدية قدرها 70 مليون دولار من شركة تكنولوجيا البرمجيات Kaseya.

اقرأ لدينا التاريخ التفصيلي لبرامج الفدية سلالات.

ناقلات الفدية

برامج الفدية يتسلل إلى المنظمات من خلال ثلاثة ناقلات مشتركة: التصيد الاحتيالي، بروتوكول سطح المكتب البعيد (RDP) وإساءة استخدام بيانات الاعتماد ونقاط الضعف القابلة للاستغلال.

التصيد

يظل التصيد الاحتيالي، الذي يستهدف مؤسسة ما عن طريق تضمين برامج ضارة في البريد الإلكتروني، أحد أكثر الطرق شيوعًا التي يستخدمها مجرمو الإنترنت لتوصيل حمولتهم. أصبحت رسائل البريد الإلكتروني التصيدية أكثر تعقيدًا، مما يغري حتى أكثر المستخدمين ذكاءً للنقر على الروابط الضارة.

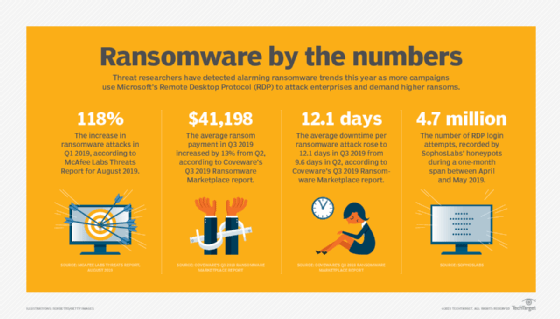

RDP وإساءة استخدام بيانات الاعتماد

يمكن لمجرمي الإنترنت حقن برامج ضارة من خلال RDP، وهو بروتوكول خاص بشركة Microsoft للوصول الآمن عن بعد إلى الخوادم وأجهزة الكمبيوتر المكتبية. عندما تُترك بيئة RDP غير آمنة، يتمكن المهاجمون من الوصول من خلال القوة الغاشمة وبيانات الاعتماد المشروعة التي يتم شراؤها من خلال المواقع الإجرامية و حشو أوراق الاعتماد.

نقاط الضعف الناجمة عن ممارسات الترقيع السيئة

يبحث المهاجمون عن نقاط الضعف التي يمكنهم استغلالها، وتعد الأنظمة غير المصححة مدخلاً جذابًا. تتيح مواقع الويب، بما في ذلك المكونات الإضافية وبيئات البرامج المعقدة التي ترتبط بأطراف ثالثة، إمكانية إدراج البرامج الضارة دون اكتشافها.

تعمق أكثر في كيفية ظهور البرامج الضارة يتم توزيعها من خلال نقاط الضعف في مواقع الويب والمتصفحات.

أهم أهداف برامج الفدية

في حين يبدو أنه لا توجد صناعة بمنأى عن برامج الفدية، إلا أن بعضها أكثر عرضة لها من غيرها. على سبيل المثال، عانت المؤسسات التعليمية بشكل كبير على أيدي المهاجمين. نقلت أليسا إيري، الكاتبة الكبرى في TechTarget، رد فعل أحد أنظمة المدارس في واشنطن و أفضل 10 أهداف لبرامج الفدية حسب الصناعة:

- تعليم

- بيع بالتجزئة

- الخدمات التجارية والمهنية والقانونية

- الحكومة المركزية (بما في ذلك الفيدرالية والدولية)

- هو – هي

- تصنيع

- البنية التحتية للطاقة والمرافق

- الرعاىة الصحية

- حكومة محلية

- الخدمات المالية

وكما أشار إيري في المقال، فإن حجم المنظمة ليس هو العامل الحاسم دائمًا؛ وبدلاً من ذلك، فهو المكان الذي يمكن للمهاجمين فيه الحصول على أقصى قدر من التأثير المالي.

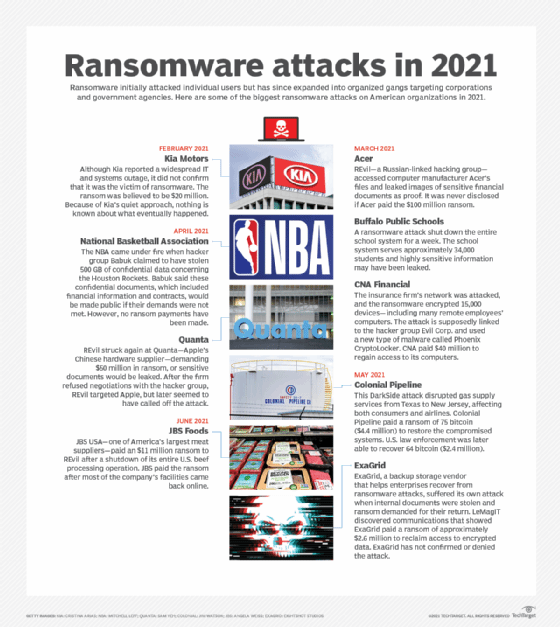

قليلا من ال أبرز هجمات برامج الفدية وتشمل الضحايا الأخيرة التالية:

- أدى الهجوم على خط أنابيب كولونيال إلى انقطاع إمدادات الوقود لعدة أيام لمساحة كبيرة من الساحل الشرقي. دفعت شركة Colonial طلبًا بقيمة 4.4 مليون دولار لتسريع جهود التعافي. بعض هذه المدفوعات، التي تم إجراؤها بالعملة المشفرة، تم إجراؤها لاحقًا تعافى من قبل الحكومة الأمريكية.

- اضطرت شركة JBS USA المصنعة للحوم البقر العالمية إلى إغلاق عملياتها لعدة أيام بعد تعرضها لهجوم فدية. دفعت الشركة للمهاجمين 11 مليون دولار لضمان عدم تسرب أي بيانات.

- توقف نظام مدارس بافالو العامة في نيويورك عن التدريس – شخصيًا وعبر الإنترنت – في أعقاب هجوم فدية معوق. احتاج النظام إلى أسبوع للوقوف على قدميه واستئناف الدراسة.

كيفية التعرف على الهجمات

من الصعب جدًا اكتشاف هجمات برامج الفدية نظرًا لأن التعليمات البرمجية الضارة غالبًا ما تكون مخفية في برامج شرعية، مثل البرامج النصية PowerShell وVBScript وMimikatz وPsExec. يجب على المؤسسات استخدام مجموعة من أدوات الأمان الآلية وتحليل البرامج الضارة للكشف عن الأنشطة المشبوهة التي قد تؤدي إلى هجوم برامج الفدية.

هنا ثلاثة أنواع من تقنيات الكشف عن برامج الفدية:

- تقوم برامج الفدية المستندة إلى التوقيع بمقارنة عينة التجزئة تم جمعها من الأنشطة المشبوهة إلى التوقيعات المعروفة؛

- تقوم برامج الفدية القائمة على السلوك بفحص السلوكيات الجديدة فيما يتعلق بالبيانات التاريخية؛ و

- يستخدم الخداع إغراء مثل وعاء العسل التي لن يلمسها المستخدمون العاديون للقبض على المهاجمين.

تحدث هجمات برامج الفدية بسرعة، ومن المهم أن تكون قادرًا على اكتشافها والرد عليها بنفس السرعة. أقرأ عن ثلاث حوادث الفدية ونتائجها.

كيفية منع هجمات الفدية

يمكن للمؤسسات تقليل تعرضها لهجمات برامج الفدية والحد من الأضرار التي تسببها من خلال اتخاذ موقف قوي للأمن السيبراني. أوضح مايك تشابل، كبير مديري تكنولوجيا المعلومات بجامعة نوتردام، ما يلي خطوات لمنع هجمات الفدية:

- الحفاظ على برنامج أمني دفاعي متعمق.

- فكر في تقنيات الحماية المتقدمة – مثل الثقة صفر و الكشف عن نقطة النهاية والاستجابة لها.

- تثقيف الموظفين حول مخاطر الهندسة الاجتماعية.

- التصحيح بانتظام.

- إجراء نسخ احتياطية متكررة للبيانات الهامة.

- لا تعتمد فقط على النسخ الاحتياطية.

فضلاً عن ذلك، يمكن للشركات تنفيذ العمليات التجارية التي تحد من المعاملات عبر البريد الإلكتروني أو حتى تلغيها لجعل الروابط والمرفقات أكثر وضوحًا وتصبح أكثر إثارة للريبة بالنسبة لمتخصصي الأمن.

توفر السحابة طيفًا فريدًا من الحماية من برامج الفدية، حيث يمكن للمؤسسات استخدامها لاستراتيجية النسخ الاحتياطي والاسترداد. يمكن للشركات إنشاء نسخ احتياطية معزولة والتي لا يمكن الوصول إليها من بيئة الشركة الأساسية دون إجراء تغييرات في البنية التحتية أو تتطلب تعديلات إدارية عديدة للمصادقة/التفويض، وفقًا لديف شاكلفورد، المؤسس والمستشار الرئيسي في Voodoo Security.

كيفية الرد على هجمات برامج الفدية والتعافي منها

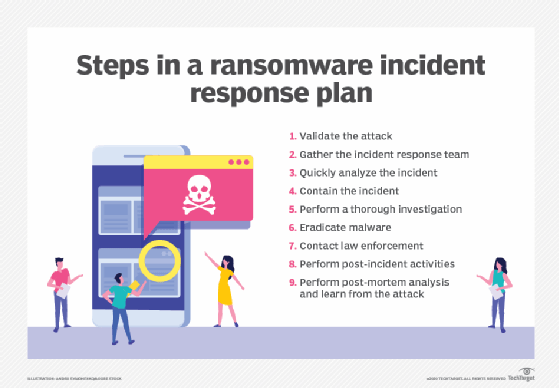

بمجرد حدوث هجوم ببرامج الفدية، يجب على المؤسسات اتباع الخطوات التالية: خطة الاستجابة لحوادث برامج الفدية أنه من الأفضل أن يقوموا بإنشائها واختبارها قبل الهجوم بوقت طويل.

سترغب المؤسسات في محاولة إزالة برامج الفدية، لكن ذلك قد يكون أمرًا صعبًا للغاية. يجب على متخصصي الأمن التأكد من عدم السماح للبرامج الضارة باختراق النظام بشكل أكبر. الأتى خطوات إزالة برامج الفدية سيساعدك مستشار تكنولوجيا المعلومات المستقل بول كيرفان في:

- عزل الجهاز المصاب.

- حدد نوع برنامج الفدية لتمكين جهود الإصلاح الأكثر استهدافًا.

- قم بإزالة برامج الفدية، والتي يمكن أن تتضمن التحقق مما إذا تم حذفها، باستخدام برامج مكافحة البرامج الضارة أو برامج مكافحة برامج الفدية لعزلها، وطلب المساعدة من متخصصي الأمن الخارجيين، وإذا لزم الأمر، قم بإزالتها يدويًا.

- قم باستعادة النظام عن طريق استعادة إصدار سابق من نظام التشغيل قبل وقوع الهجوم.

يمكن أن تساعد أدوات الكشف عن برامج الفدية وإزالتها في أتمتة أوقات الاسترداد أو على الأقل تسريعها. يمكنهم حذف جميع البرامج الضارة الموجودة على الجهاز للتأكد من نظافته. أبرز كيرفان 17 أداة لإزالة برامج الفدية يمكنه اكتشاف التهديدات ومنع الهجمات ومحو آثار البرامج الضارة العالقة.

التفاوض على دفعات برامج الفدية

قد يكون تحديد ما إذا كنت تريد دفع فدية في منتصف هجوم برامج الفدية أمرًا مروعًا أم لا. يجب أن تعرف الشركات بالفعل معاييرها للامتثال أو عدم الامتثال للمتطلبات. يجب أن يعرفوا ما إذا كان بإمكانهم الوثوق بقدرتهم على استعادة الأنظمة والنسخ الاحتياطية بسرعة إذا رفضوا المهاجمين. ويجب عليهم أن يعرفوا ما هي نقاط الضعف الموجودة لديهم في البيانات التي قام المهاجمون بتأمينها وتشفيرها وربما تسريبها.

بعض الأسباب الشائعة لدفع الفدية تشمل ما يلي:

- وقت تعافي أسرع؛

- الضرر الذي يلحق بالأعمال التجارية؛

- تكاليف الاسترداد المفرطة؛ و

- حماية بيانات العملاء أو الموظفين.

قد تقرر الشركات عدم تسليم الفدية لأنها تعتقد أن ذلك قد يشجع مهاجمين آخرين أو قد يؤدي إلى تصعيد المدفوعات المستقبلية. بالإضافة إلى ذلك، ليس هناك ضمان بإعادة البيانات، وقد يؤدي دفع الفدية إلى إخضاع الشركة لمشكلات قانونية.

إذا لم تكن الشركات متأكدة مما إذا كانت ستذعن للمهاجمين أم لا، فيمكنها ذلك الاستفادة من مهارات المفاوض الخبير. يمكن أيضًا استخدام المفاوضين للتفاعل مع الجهات التهديدية والمساعدة في تحديد مبلغ الفدية. يتم تناول هذه الخدمات أحيانًا في عقود التأمين السيبراني.

بشكل غير مفاجئ، لقد تغيرت تغطية التأمين السيبراني بشكل كبير مع ظهور برامج الفدية، ويجب على المؤسسات مراجعة السياسات بعناية لضمان تغطية هجمات برامج الفدية.

سوف ترغب الشركات في التغطية لما يلي:

- انقطاع الأعمال والأعمال التابعة (موفر السحابة أو بائع البرامج)؛

- استعادة البيانات؛ و

- الحوادث الأمنية وتكاليف الاختراق.

من المرجح أن تحتاج المنظمات إلى ذلك الإبلاغ عن أي هجوم ببرامج الفدية أيضًا.

تتزايد هجمات برامج الفدية، لذا تحتاج الشركات إلى فهم مخاطرها وتغطيتها، والاستعداد لتلبية متطلبات المهاجمين وفقًا لذلك.

آخر أخبار واتجاهات برامج الفدية

تؤدي هجمات MOVEit التي قام بها Clop إلى ارتفاع أحجام برامج الفدية إلى مستويات قياسية

كان هذا هو نطاق نشاط Clop منذ شهر مايو، حيث تضاعف حجم هجمات برامج الفدية على أساس سنوي، وفقًا لأحدث البيانات.

اقرأ أكثر

أهم 13 هدفًا لبرامج الفدية في عام 2023 وما بعده

تعرضت اثنتان من كل ثلاث مؤسسات لهجمات برامج الفدية في عام واحد، وفقًا لأبحاث حديثة. ورغم أن بعض القطاعات تتحمل العبء الأكبر، فلا أحد في مأمن.

اقرأ أكثر

لماذا يستحق استخدام خدمات التفاوض بشأن برامج الفدية المحاولة؟

إذا قرر أصحاب المصلحة دفع طلبات الفدية، فإن استخدام خدمة التفاوض بشأن برامج الفدية يمكن أن يؤدي إلى تحسين نتيجة الموقف وخفض الدفع.

اقرأ أكثر

لا يزال الذكاء الاصطناعي وبرامج الفدية سائدة في مشهد الأمن السيبراني المتطور

يسلط أحدث تقرير من Trustwave SpiderLabs الضوء على الذكاء الاصطناعي التوليدي وبرامج الفدية وإنترنت الأشياء باعتبارها تهديدات رئيسية تشكل مشهد الأمن السيبراني المتطور في مجال الرعاية الصحية.

اقرأ أكثر

دراسة حالة برامج الفدية: يمكن أن يكون التعافي مؤلمًا

في هجمات برامج الفدية، يمكن للنسخ الاحتياطية أن تنقذ اليوم والبيانات. ومع ذلك، قد يكون التعافي مكلفًا ومؤلمًا، اعتمادًا على النهج المتبع. تعرف على المزيد في دراسة الحالة هذه.

اقرأ أكثر