ما هو الاحتيال في غرفة المقاصة الآلية (ACH Fraud)

ما هو الاحتيال في غرفة المقاصة الآلية (ACH)؟

احتيال ACH هو سرقة الأموال من خلال شبكة المعاملات المالية الآلية التابعة لوزارة الخزانة الأمريكية. تعمل شبكة ACH كمرفق مقاصة مركزي لجميع عمليات تحويل الأموال الإلكترونية (EFT) المعاملات في الولايات المتحدة، وهو ما يمثل حلقة وصل حاسمة في النظام المصرفي الوطني.

ACH هو برنامج تابع لمكتب الخدمة المالية التابع لوزارة الخزانة. هذا النظام، الذي تم إنشاؤه في منتصف السبعينيات، يسهل الدفع عبر الإنترنت وودائع الأموال الإلكترونية للمؤسسات المالية.

في الولايات المتحدة، تستخدم المؤسسات المالية والوكالات الحكومية والشركات وعامة الناس نظام ACH كنظام أساسي لتحويل الأموال الإلكتروني مثل مدفوعات الإيداع المباشر كشوف المرتبات. إلكترونية فقط معالجات الدفع، بما في ذلك باي بال و فينمو، استخدم أيضًا ACH لتسهيل عمليات الدفع.

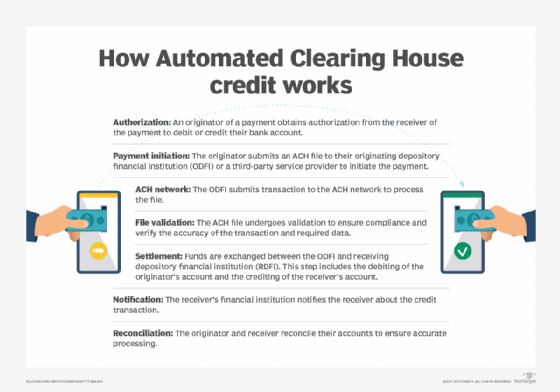

تتضمن الخطوات التي تستخدمها ACH لمعالجة المعاملات المالية والتحقق من صحتها بشكل عام ما يلي:

- تفويض. يحصل منشئ الدفعة على إذن من متلقي الدفعة للخصم أو الائتمان في حسابه المصرفي.

- الشروع في الدفع. يرسل المنشئ ملف ACH إلى المؤسسة المالية الوديعة الأصلية (ODFI) أو مزود خدمة خارجي لبدء الدفع.

- شبكة آش. يرسل ODFI المعاملة إلى شبكة ACH لمعالجة الملف.

- التحقق من صحة الملف. يخضع ملف ACH للتحقق من الصحة لضمان الامتثال والتحقق من دقة المعاملة والبيانات المطلوبة.

- مستعمرة. يتم تبادل الأموال بين ODFI والمؤسسة المالية الوديعة المتلقية (RDFI). تتضمن هذه الخطوة الخصم من حساب المنشئ والإيداع في حساب المستلم.

- إشعار. تقوم المؤسسة المالية للمستلم بإخطار المتلقي بمعاملة الائتمان.

- مصالحة. يقوم المنشئ والمتلقي بتسوية حساباتهما لضمان المعالجة الدقيقة.

مجرمو الإنترنت لقد وجدوا طرقًا لسرقة الأموال من خلال شبكة ACH، من خلال ارتكاب عمليات احتيال في ACH. إذا تمكنوا من الحصول على رقم الحساب البنكي للضحية (حساب جاري أو حساب توفير) ورقم توجيه مصرفي (مطبوع في الركن الأيسر السفلي من الشيكات)، فيمكنهم اتخاذ إجراءات غير مصرح بها مثل ما يلي:

- تحويل الأموال من حساب الضحية إلى حسابه الخاص.

- شراء سلع أو خدمات باستخدام الأموال الموجودة في حساب الضحية.

- سرقة بطاقة الخصم الخاصة بالضحية لإجراء عمليات شراء.

يتم تجميع مثل هذه الأعمال الإجرامية تحت تعريف الاحتيال في ACH.

أمثلة على الاحتيال في ACH

غالبًا ما تتضمن معاملات ACH بعض عناصر التأخير الزمني، مما يوفر للمجرمين نافذة صغيرة للانخراط في عمليات الاحتيال في ACH.

فيما يلي بعض الأمثلة على الاحتيال في ACH:

- يصل المجرم إلى العميل التجاري عبر الإنترنت أوراق اعتماد، ينشئ ملف ACH باسم المنشئ، ويسحب الأموال بسرعة (مثل أموال الرواتب) قبل أن تكتشف الضحية عملية الاحتيال.

- يصل المجرم إلى بيانات اعتماد عميل التجزئة ويقوم بإعداد نفسه كمستلم تلقائي لدفع الفواتير.

- في التهديد من الداخل السيناريو، يقوم أحد موظفي الشركة المستهدفة أو البنك بتعديل ملفات ACH لسرقة الأموال.

- ACH Kiting: في شكل مختلف من الشيكات الورقية – وهي عملية احتيال يتم فيها نقل الأموال ذهابًا وإيابًا بين الحسابات المصرفية في بنوك منفصلة – يقوم المجرم بنقل الأموال بين الحسابات أو المؤسسات المالية ثم يسحب جميع الأموال قبل أن يتم اكتشاف السرقة من قبل الضحية (عادة منظمة كبيرة) أو البنوك.

- في التصيد بالرمح عملية احتيال، يتلقى الموظف الذي لديه ترخيص لمعاملات ACH رسالة بريد إلكتروني تقوده إلى موقع مصاب، والذي بدوره يقوم بتثبيت برنامج كلوغر للوصول المصادقة معلومة. يستطيع اللص بعد ذلك انتحال شخصية الممثل المعتمد للشركة وسحب الأموال.

- يستخدم مرتكب الجريمة عمليات الدفع المعتمدة لخداع أصحاب الحسابات لإجراء معاملات ACH، مما يؤدي إلى الدفع إلى الحساب المصرفي الخاص بمرتكب الجريمة.

- يمكن للسارق إرسال معاملة ACH باستخدام بيانات اعتماد العميل ثم سحب الأموال من حساب ذلك العميل عبر خصم ACH.

تأثير الاحتيال ACH

في حين أن الاحتيال عبر ACH يمكن أن يؤثر على أي شخص يقوم بعمليات التحويل الإلكتروني (أي باستخدام شبكة ACH)، فإن تأثير مثل هذه الأحداث على الشركات والمؤسسات المالية أكبر بكثير مما هو عليه على الأفراد.

إذا كان البنك المتلقي ضحية لحوادث متعددة من الاحتيال في ACH، فإن خسائر الاحتيال يمكن أن تتراكم بسرعة. وذلك لأن المؤسسات المتلقية تتحمل المسؤولية المالية عن رد المبالغ المدفوعة إذا سمحت لعملائها باستخدام الأموال المستلمة قبل تطهيرها بالكامل.

يمكن أيضًا للمؤسسة التي ترسل معاملة ACH أن تعاني ماليًا في حالة الاحتيال في ACH. إذا سمحوا لمعاملة بمغادرة حساب العميل على الرغم من أن العميل لم يأذن بالمعاملة، وهو ما يمثل معاملة غير مصرح بها، وقد يُطلب منهم تعويض العميل عن خسارة الأموال.

بالإضافة إلى الخسائر المالية، قد تتعرض المؤسسة لضرر بسمعتها، مما قد يؤثر على وجودها علاقات العملاء. قد يجد البنك أيضًا صعوبة في جذب أعمال جديدة إذا تعرض لعملية احتيال واسعة النطاق من خلال ACH.

قد يتعين على الشركات التي تعاني من الاحتيال في ACH أن تدفع التنظيمية الغرامات بسبب انتهاكات الامتثال. اعتمادًا على حجم الاحتيال، قد يجدون أنفسهم أيضًا في النهاية الخاطئة لمعركة قانونية مع العملاء المتضررين.

كيف يمكن للشركات منع الاحتيال في ACH؟

إن تواتر وحجم عمليات الاحتيال في ACH آخذ في الارتفاع. وبالنظر إلى التأثير المحتمل حتى لحدث واحد من هذا القبيل، يجب على الشركات والمؤسسات المالية اتخاذ خطوات لحماية نفسها من الاحتيال في ACH.

من الضروري مراقبة أرصدة الحسابات وتسوية الحسابات بشكل متكرر.

تشمل الممارسات المهمة الأخرى التي يمكن أن تساعد في منع الاحتيال في ACH ما يلي:

- يستخدم كلمات مرور قوية وتغييرها في كثير من الأحيان.

- تقييد الوصول إلى أي جهاز كمبيوتر يستخدم لمعاملات ACH.

- ضمان جدران الحماية و مضاد للفيروسات البرامج محدثة.

- تنفيذ المصادقة متعددة العوامل (وزارة الخارجية) لتوفير طبقة إضافية من الأمان للأجهزة والتأكد من أن الشخص الذي يبدأ معاملة ACH هو الشخص الذي يدعي أنه (العميل أو الطرف المعتمد الآخر).

- تشجيع العملاء على إنشاء قائمة بالمعاملات المعتمدة العادية المسموح بها.

- قم بتطبيق مرشحات ACH حتى يتمكن العملاء من السماح بمعاملات ACH فقط من الأطراف التي يأذنون بها، وبالتالي حماية أموالهم من الاحتيال في ACH.

- تشفير جميع البيانات الحساسة، بما في ذلك بيانات اعتماد العملاء.

يمكن للمؤسسات أيضًا حظر عمليات النقل غير المصرح بها من حساب العميل واستخدام واجهات برمجة التطبيقات الآمنة (واجهات برمجة التطبيقات) للكشف عن الاحتيال. بالإضافة إلى ذلك، يمكنهم تنفيذ السلوكيات أو بصمات أنظمة التحليلات التي تفرق بين سلوكيات الحساب المتوقعة وغير المتوقعة (على سبيل المثال، الاحتيالية أو الخبيثة). كلتا التقنيتين تمكنان المؤسسات من تخفيف المخاطر بمجرد ظهورها (في الوقت الفعلي تقريبًا) وتقليل حالات الاحتيال في ACH.

وعلى نحو متزايد، تقوم العديد من المؤسسات أيضًا بتنفيذ حلول الكشف عن الاحتيال، بما في ذلك تلك التي تدعمها الذكاء الاصطناعي (الذكاء الاصطناعي) والتعلم الآلي الذي يتحقق من الهويات، ويفحص المدفوعات، ويراقب بيانات المعاملات. توفر هذه الحلول حماية إضافية تساعد في التخفيف من مخاطر الاحتيال في ACH وتحمي المؤسسة وعملائها من الخسائر.

تعرف على مستقبل الأمن السيبراني ولماذا يجب على الشركات استخدامها الذكاء الاصطناعي لإدارة الاحتيال والكشف عنه. أقرأ عن 13 نوعًا شائعًا من الهجمات السيبرانية وكيفية الوقاية منها.