Quishing – مكافحة رموز QR الضارة المضمنة

جيمس رودريغيز – أخصائي أول، الأمن السيبراني

ملخص تنفيذي

على مدى الأشهر القليلة الماضية، شهد محللو مركز العمليات الأمنية (SOC) التابع لشركة AT&T لإدارة الكشف والاستجابة (MTDR) زيادة في استخدام رسائل البريد الإلكتروني التصيدية التي تحتوي على رموز QR الضارة. في أحد الأمثلة الحديثة، قام أحد العملاء، الذي وقع ضحية لمحاولة تصيد، بتزويد محللي AT&T برسالة بريد إلكتروني تم توزيعها على العديد من مستخدميه الداخليين. قام المحللون بمراجعة البريد الإلكتروني ومرفقه المتضمن، وملف PDF يحتوي على رمز الاستجابة السريعة ورسالة عاجلة تدعي أنها من مايكروسوفت.

عندما قام المستخدم المستهدف بمسح رمز الاستجابة السريعة ضوئيًا، تم توجيهه إلى صفحة تسجيل دخول مزيفة لـ Microsoft مصممة لجمع أسماء المستخدمين وكلمات المرور. هذا النوع من الهجوم يسمى “quishing”.

لسوء الحظ، وقع العديد من المستخدمين ضحية للهجوم، وتم اختراق بيانات اعتمادهم. ومع ذلك، تمكن المحللون لدينا من التواصل مع العملاء وتوجيههم خلال خطوات العلاج المناسبة.

إن تشجيع المستخدمين المستهدفين على التصرف بسرعة ومسح الرمز باستخدام هواتفهم (والتي غالبًا ما لا تكون آمنة مثل بقية شبكة الشركة) هو تكتيك قياسي تستخدمه الجهات الفاعلة في مجال التهديد. ومن خلال القيام بذلك، يأملون في إقناع المستخدم بالتصرف دون تفكير والتخلي عن الممارسات الأمنية المناسبة التي تسمح لممثل التهديد بتجاوز الإجراءات الأمنية التقليدية المعمول بها على شبكة الشركة.

تكتيكات ممثل التهديد

استخدم ممثل التهديد إعداد مصادقة Windows للمصادقة متعددة العوامل (MFA) لبدء الهجوم. تلقى المستخدمون المستهدفون رسالة بريد إلكتروني تصيدية تشير إلى ضرورة إعداد MFA على حساباتهم. تضمنت رسالة البريد الإلكتروني مرفقًا بصيغة PDF مع تعليمات لتوجيههم لمسح رمز الاستجابة السريعة المضمن، والذي كان ضارًا.

بمجرد قيام المستخدمين بمسح رمز الاستجابة السريعة ضوئيًا، تتم إعادة توجيههم إلى صفحة تسجيل دخول مزيفة لـ Microsoft على هواتفهم. وهنا، قاموا بإدخال بيانات اعتماد تسجيل الدخول الشرعية الخاصة بهم، والتي تم بعد ذلك تخزينها وإتاحتها لمنفذ التهديد.

تحقيق

بمجرد أن اشتبه العميل في أن البريد الإلكتروني ضار، اتصل بفريق AT&T وقدم له نسخة من ملف PDF مع رمز الاستجابة السريعة المضمن. قام الفريق بتحليل الملف ورمز الاستجابة السريعة (انظر الصورة 1) وحدد الوجهة المرتبطة باسم “srvc1[.]info/mcrsft2fasetup/index.html.”

الصورة 1: ملف PDF من العميل يحتوي على رمز QR ضار

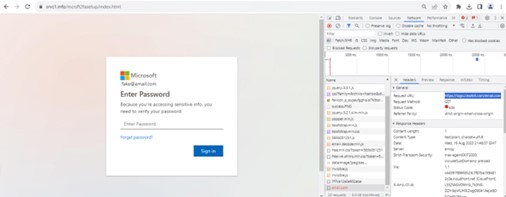

يرسل عنوان URL المرتبط برموز QR المستخدم إلى أداة تجميع بيانات الاعتماد التي تتنكر في صورة صفحة تسجيل دخول إلى Microsoft. (انظر الصورة 2.)

الصورة 2: أداة حصاد بيانات الاعتماد تتنكر في صورة صفحة تسجيل الدخول

قام محللو AT&T SOC بتحليل أداة حصاد بيانات الاعتماد باستخدام بريد إلكتروني مزيف وأداة Google Chrome Inspector لتسجيل أي اتصالات صادرة عند النقر فوق الزر “تسجيل الدخول” (انظر الصورة 2). تم إجراء اتصال شبكة واحد فقط، مما أدى إلى رمز استجابة HTTP 404 للمجال الخارجي “logo.clearbit”[.]com/email.com.” الأبحاث المتعلقة ب كلير بت[.]وجدت com أنها مرتبطة بـ Clearbit Marketing Intelligence، والتي تم إدراجها كأداة تسويق مشروعة لتحديد العملاء وتبادل المبيعات.

استخدم المحللون الذكاء مفتوح المصدر (OSINT) لإجراء مزيد من البحث في المجال الأولي المرتبط “srvc1[.]info” ولكن لم يتم العثور على معلومات إضافية حيث تم شراء النطاق مؤخرًا. وكشف المزيد من التحقيقات أن هوية المالك كانت مخفية، ولم تكن هناك بيانات إضافية متاحة. أكد العميل أن النطاقات الخارجية Clearbit أو srvc1 لم تكن معروفة أو أنها جزء من الاستخدام التجاري العادي داخل بيئته.

العلاج

عمل محللو AT&T SOC بشكل وثيق مع العميل لتحديد المستخدمين الذين تلقوا البريد الإلكتروني وللتحقق مما إذا كان قد تم إرسال أي بيانات اعتماد على صفحة تسجيل الدخول. خلال هذا الوقت، قدم المحللون تعليمات مفصلة للعميل حول كيفية إغلاق جميع الجلسات النشطة وإرشادهم لإعادة تعيين بيانات اعتماد المستخدم. يعد إغلاق جميع الجلسات النشطة قبل أي عمليات إعادة تعيين لبيانات الاعتماد أمرًا بالغ الأهمية نظرًا لأن جهة التهديد ستحتفظ بإمكانية الوصول إلى حساب المستخدم حتى يتم تسجيل الخروج بالكامل.

تم توجيه العميل أيضًا لإزالة البريد الإلكتروني التصيدي من جميع صناديق البريد الوارد للمستخدمين داخل بيئته وحظر جميع المجالات الخارجية المرتبطة برمز الاستجابة السريعة. أجرى المحللون مزيدًا من المراجعة لحسابات المستخدمين المتأثرة للتأكد من عدم نجاح أي بيانات في التسلل وعدم وجود مؤشرات أخرى على البريد الإلكتروني الذي يتم تداوله داخليًا. وبمجرد معالجة الحادث بالكامل، تمكن العميل من استخلاص الدروس المستفادة لإبلاغ فرقه بشكل أفضل بمخاطر التصيد الاحتيالي ورموز الاستجابة السريعة الضارة.

احمِ نفسك من رموز QR الضارة

لقد تم استخدام هجمات التصيد الاحتيالي وجمع بيانات الاعتماد لبعض الوقت. ومع ذلك، نظرًا لأن استخدام رموز QR أصبح أكثر شيوعًا، فاحرص على التحقق من المجال الذي يرتبط به رمز QR قبل مسحه ضوئيًا.

بالإضافة إلى ذلك، تجنب مسح رمز الاستجابة السريعة ضوئيًا باستخدام جهازك المحمول. عادةً ما تكون إجراءات الأمان المطبقة على الجهاز المحمول أقل من تلك الموجودة على جهاز الشركة المتصل بالشبكة.