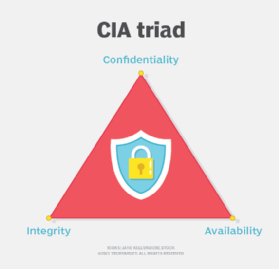

ما هو ثالوث وكالة المخابرات المركزية؟

ما هو ثالوث وكالة المخابرات المركزية (السرية والنزاهة والتوافر)؟

يشير ثالوث CIA إلى السرية والنزاهة والتوافر، ويصف نموذجًا مصممًا لتوجيه سياسات أمن المعلومات (infosec) داخل المنظمة. يُشار إلى النموذج أحيانًا باسم ثالوث AIC – والذي يرمز إلى التوفر والنزاهة والسرية – لتجنب الخلط بينه وبين وكالة الاستخبارات المركزية.

وفي هذا السياق، تعتبر السرية مجموعة من القواعد عالية المستوى التي تحد من الوصول إلى جميع أنواع البيانات والمعلومات. نزاهة هو التأكيد على أن المعلومات جديرة بالثقة ودقيقة. و التوفر هو شكل من أشكال إدارة المخاطر لضمان الوصول الموثوق إلى تلك المعلومات من قبل الأشخاص المصرح لهم.

ما هي المكونات الثلاثة لثالوث وكالة المخابرات المركزية؟

وفيما يلي تفصيل لمكونات ثالوث وكالة المخابرات المركزية:

- سرية. تم تصميم تدابير السرية، التي تعادل الخصوصية تقريبًا، لمنع المعلومات الحساسة من محاولات الوصول غير المصرح بها. من الشائع أن يتم تصنيف البيانات وفقًا لمقدار ونوع الضرر الذي يمكن أن يحدث إذا وقعت في الأيدي الخطأ. ويمكن بعد ذلك تنفيذ تدابير أمنية أكثر أو أقل صرامة وفقًا لتلك الفئات.

- نزاهة. ويجب الحفاظ على اتساق البيانات ودقتها ومصداقيتها طوال دورة حياتها بأكملها. يجب عدم تغيير البيانات أثناء النقل، ويجب اتخاذ الخطوات اللازمة لضمان عدم إمكانية تغييرها بواسطة أشخاص غير مصرح لهم – على سبيل المثال، في خروقات البيانات.

- التوفر. يجب أن تكون المعلومات متاحة بشكل مستمر وسهل للأطراف المرخص لها. يتضمن ذلك صيانة الأجهزة والبنية التحتية التقنية والأنظمة التي تحتفظ بالمعلومات وتعرضها بشكل صحيح.

ما أهمية ثالوث وكالة المخابرات المركزية؟

يمثل كل حرف في ثالوث وكالة المخابرات المركزية مبدأً أساسيًا في الأمن السيبراني. أهمية النموذج الأمني تتحدث عن نفسها: تعتبر السرية والنزاهة والتوافر أهم ثلاثة مفاهيم في مجال أمن المعلومات.

إن النظر إلى هذه المبادئ الثلاثة معًا ضمن الإطار الثلاثي يوجه عملية تطوير السياسات الأمنية للمؤسسات. عند تقييم الاحتياجات وحالات الاستخدام للمنتجات والتقنيات الجديدة المحتملة، يساعد الثالوث المؤسسات على طرح أسئلة مركزة حول كيفية توفير القيمة في هذه المجالات الرئيسية الثلاثة.

إن التفكير في المفاهيم الثلاثة كنظام مترابط، وليس كمفاهيم مستقلة، يمكن أن يساعد المؤسسات على فهم العلاقات بين الثلاثة.

ما هي الأمثلة على ثالوث وكالة المخابرات المركزية؟

فيما يلي أمثلة على الممارسات والتقنيات الإدارية المختلفة التي تشكل ثالوث وكالة المخابرات المركزية. في حين أن العديد من استراتيجيات الأمن السيبراني الثلاثية لوكالة المخابرات المركزية تنفذ هذه التقنيات والممارسات، فإن هذه القائمة ليست شاملة بأي حال من الأحوال.

سرية

في بعض الأحيان، يتطلب الحفاظ على سرية البيانات تدريبًا خاصًا لأولئك الذين يتعاملون مع المستندات الحساسة. يمكن للتدريب أن يعرّف الأشخاص المرخص لهم بعوامل الخطر ويساعدهم في تقييم المخاطر والحماية من تلك المخاطر. تشمل الجوانب الإضافية للتدريب كلمات المرور القوية وأفضل الممارسات المتعلقة بكلمات المرور، بالإضافة إلى معلومات حول هندسة اجتماعية الأساليب التي يستخدمها الممثلون السيئون لدفع المستخدمين إلى ارتكاب الأخطاء وخرق قواعد التعامل مع البيانات.

من الأمثلة الجيدة على طريقة حماية البيانات الحساسة وضمان السرية طلب رقم حساب أو رقم توجيه عند إجراء المعاملات المصرفية عبر الإنترنت. يعد تشفير البيانات طريقة شائعة أخرى لضمان السرية. تشكل معرفات المستخدم وكلمات المرور إجراءً قياسيًا مطلوبًا لمنصات التواصل الاجتماعي، على سبيل المثال. توثيق ذو عاملين (2FA) أصبح أيضًا شائعًا في صناعات الرعاية الصحية والخدمات المالية.

وتشمل الخيارات الأخرى في الوقت الحقيقي التحقق البيومتريورموز الأمان وسلاسل المفاتيح والرموز الناعمة. بالإضافة إلى ذلك، يمكن للمستخدمين تقليل الأماكن التي تظهر فيها المعلومات وعدد مرات إرسالها لإكمال المعاملة. يمكن اتخاذ تدابير إضافية في حالة المستندات الحساسة للغاية، مثل تخزينها فقط على المستندات فجوات الهواء أجهزة الكمبيوتر، على أجهزة تخزين منفصلة أو في نسخة مطبوعة فقط.

نزاهة

تتضمن التدابير المتعلقة بسلامة البيانات أذونات الملفات وعناصر التحكم في وصول المستخدم. يتم استخدام التحكم في الإصدار لإصلاح الحالات التي يقوم فيها المستخدم المعتمد بإجراء تغيير خاطئ أو حذف غير مقصود. عادةً ما يكون لدى المنظمات بعض الوسائل لاكتشاف التغييرات في البيانات التي تحدث نتيجة لأحداث غير بشرية، مثل النبضة الكهرومغناطيسية أو تعطل الخادم.

قد تتضمن البيانات المجاميع الاختبارية، وحتى المجاميع الاختبارية المشفرة للتحقق من سلامتها. يجب أن تكون النسخ الاحتياطية أو التكرارية متاحة لاستعادة البيانات المتأثرة إلى حالتها الصحيحة. علاوة على ذلك، يمكن استخدام التوقيعات الرقمية لتوفير فعالية عدم التنصل لا يمكن رفض التدابير، أي دليل تسجيل الدخول والرسائل المرسلة وعرض المستندات الإلكترونية وإرسالها.

التوفر

تعد صيانة الأجهزة بشكل صارم وإجراء إصلاحات الأجهزة على الفور والحفاظ على بيئة نظام تشغيل تعمل بشكل صحيح وخالية من تعارضات البرامج هي أفضل الطرق لضمان التوفر. ومن المهم أيضًا أن تظل على اطلاع بجميع ترقيات النظام. يعد توفير النطاق الترددي المناسب للاتصالات ومنع الاختناقات من الأساليب المهمة أيضًا. التكرار، تجاوز الفشل، مجموعة زائدة من الأقراص المستقلة (غارة) وحتى المجموعات عالية التوفر يمكن أن تخفف من العواقب الوخيمة عند حدوث مشكلات في الأجهزة.

تعد خطط التعافي من الكوارث السريعة والتكيفية (DR) ضرورية لأسوأ السيناريوهات وتتطلب نهجًا شاملاً. يجب أن تتضمن الضمانات ضد فقدان البيانات أو انقطاع الاتصالات أحداثًا غير متوقعة، مثل انقطاع التيار الكهربائي والكوارث الطبيعية والحرائق. ولمنع فقدان البيانات نتيجة لمثل هذه الأحداث، يمكن تخزين النسخ الاحتياطية في موقع معزول جغرافيًا أو في مكان آمن مقاوم للحريق ومقاوم للماء. يمكن للمعدات والبرامج الأمنية الإضافية، مثل جدران الحماية والخوادم الوكيلة، الحماية من التوقف عن العمل. كما أنها تساعد في منع الحوادث الأمنية التي تؤدي إلى حظر البيانات التي لا يمكن الوصول إليها بواسطة البرامج الضارة هجمات حجب الخدمةوبرامج الفدية وغيرها من البرامج الضارة أو الهجمات السيبرانية.

فوائد ثالوث وكالة المخابرات المركزية

يوفر ثالوث CIA فوائد متعددة للشركات، وخاصة تلك التي تتعامل مع البيانات الحساسة. تشمل فوائد تنفيذ الثلاثي ما يلي:

- أمن البيانات والخصوصية. والفائدة الأكثر وضوحا هي ضمان الاستعداد في مواجهة الهجمات السيبرانية المتطورة اليوم وغيرها من المحاولات غير المصرح بها للوصول إلى البيانات القيمة أو سرقتها أو معالجتها.

- امتثال. إن ضمان سرية المعلومات الحساسة وسلامتها وتوافرها يعني اتباع اللوائح والأطر القانونية الموجودة لحماية هذه المعلومات.

- الوقاية الاستباقية من المخاطر. عند تطبيق هذا الثالوث بشكل صحيح، فإنه يخلق بيئة يتم فيها منع المخاطر الأمنية بشكل استباقي. ويتم تحديد نقاط الضعف الحالية والتخفيف منها لمنع التهديدات المستقبلية.

- الشمولية. تعني المكونات الثلاثة أن فرق الأمان لا تهتم فقط بإحباط المهاجمين، ولكنها تضمن أيضًا صحة بياناتهم وتوافرها. على سبيل المثال، عندما تكون هناك حاجة إلى حجم كبير من البيانات للتحليل، فإن اتباع ثالوث CIA يعني أن البيانات متاحة ويمكن الوصول إليها عند الحاجة.

تحديات ثالوث وكالة المخابرات المركزية

تشمل التحديات أو المخاوف التي قد تنشأ عند محاولة الالتزام بهذا الثالوث ما يلي:

- كميات كبيرة من البيانات. تشكل البيانات الضخمة تحديات لنموذج وكالة المخابرات المركزية بسبب الحجم الهائل من المعلومات التي تحتاج المنظمات إلى حمايتها، والمصادر العديدة التي تأتي منها البيانات وتنوع الأشكال التي توجد بها. يمكن لمجموعات البيانات المكررة وخطط DR أن تضاعف التكاليف المرتفعة بالفعل.

- إدارة البيانات والحوكمة. لأن الاهتمام الرئيسي للبيانات الضخمة هو جمع وإجراء نوع من التفسير المفيد لكل هذه المعلومات، بشكل مسؤول إدارة البياناتغالبًا ما تكون عمليات التدقيق والرقابة غائبة. وقد جلب المبلغ عن المخالفات إدوارد سنودن هذه المشكلة إلى المنتدى العام عندما تحدث عن قيام وكالة الأمن القومي بجمع كميات هائلة من البيانات الشخصية للمواطنين الأميركيين.

- أمن وخصوصية إنترنت الأشياء (IoT). يمكن إعطاء أي كيان أو كائن مادي أو منطقي تقريبًا معرف فريد والقدرة على التواصل بشكل مستقل عبر الإنترنت أو شبكة مماثلة. قد لا تسبب البيانات المرسلة بواسطة نقطة نهاية إنترنت الأشياء أي مشكلات تتعلق بالخصوصية من تلقاء نفسها. ومع ذلك، حتى عندما يتم جمع البيانات المجزأة من نقاط نهاية متعددة وتصنيفها وتحليلها، فقد يؤدي ذلك إلى الحصول على معلومات حساسة. أمن إنترنت الأشياء يعد أمرًا صعبًا لأنه يتضمن عددًا كبيرًا من الأجهزة التي تدعم الإنترنت والتي غالبًا ما لا يتم إصلاحها ويتم تكوينها باستخدام كلمات مرور افتراضية أو ضعيفة. ما لم يتم توفير الحماية الكافية لإنترنت الأشياء، فيمكن استخدامها كموجه هجوم منفصل أو جزء من روبوت الأشياء.

- الأمن في تطوير المنتجات. نظرًا لأنه يتم تطوير المزيد من المنتجات ذات القدرة على الاتصال بالشبكة، فمن المهم مراعاة الأمان بشكل روتيني في تطوير المنتج. يزداد مقدار نواقل الهجوم المحتملة للمتسللين وغيرهم من الجهات الضارة التي ترغب في الوصول إلى المعلومات الحساسة مع توفر المزيد من المنتجات المتصلة بالشبكة.

أفضل الممارسات لتنفيذ ثالوث وكالة المخابرات المركزية

عند تنفيذ ثالوث وكالة المخابرات المركزية، يجب على المنظمة اتباع مجموعة عامة من أفضل الممارسات. ويمكن تقسيمها إلى ثلاثة مواضيع وتشمل ما يلي:

- سرية

- اتبع سياسات أمان التعامل مع البيانات الخاصة بالمؤسسة.

- استخدم التشفير والمصادقة الثنائية.

- حافظ على تحديث قوائم التحكم في الوصول وأذونات الملفات الأخرى.

- نزاهة

- تأكد من أن الموظفين على دراية بالامتثال والمتطلبات التنظيمية لتقليل الأخطاء البشرية.

- يستخدم برامج وخدمات النسخ الاحتياطي والاسترداد.

- استخدم التحكم في الإصدار والتحكم في الوصول والتحكم الأمني وسجلات البيانات والمجاميع الاختبارية.

- التوفر

- استخدم التدابير الوقائية، مثل التكرار وتجاوز الفشل وRAID.

- تأكد من بقاء الأنظمة والتطبيقات محدثة.

- استخدم أنظمة مراقبة الشبكة أو الخادم.

- ضع خطة لاستعادة البيانات واستمرارية العمل في حالة فقدان البيانات.

تاريخ ثالوث وكالة المخابرات المركزية

ثالوث وكالة المخابرات المركزية ليس لديه خالق واحد. على المدى سرية ربما تم استخدامه لأول مرة في علوم الكمبيوتر في وقت مبكر من عام 1976 في دراسة أجرتها القوات الجوية الأمريكية. وكذلك مفهوم نزاهة تم استكشافه في ورقة بحثية عام 1987 بعنوان “مقارنة بين سياسات أمن الكمبيوتر التجارية والعسكرية” كتبها ديفيد كلارك وديفيد ويلسون. أدركت تلك الورقة أن الحوسبة التجارية كانت بحاجة إلى السجلات المحاسبية وصحة البيانات. على الرغم من أنه ليس من السهل العثور على مصدر أولي، إلا أن مفهوم التوفر أصبح مستخدمًا على نطاق واسع في عام 1988.

بحلول عام 1998، كان الناس يستخدمون المفاهيم الثلاثة معًا في ثالوث وكالة المخابرات المركزية. في ذلك العام، كتب الباحث والمستشار في مجال أمن المعلومات دون بي باركر كتابًا بعنوان مكافحة الجرائم الحاسوبية أدى ذلك إلى توسيع ثالوث وكالة المخابرات المركزية إلى سداسي يتكون من ثلاثة عناصر مضافة: الأصالة والحيازة أو السيطرة والمنفعة. لأكثر من عقدين من الزمن، كان لدى المنظمات وجهات نظر مختلفة حول ثالوث وكالة المخابرات المركزية، حيث قامت بتطبيقه على استراتيجيات الأمن السيبراني الخاصة بها بطرق تلبي احتياجاتها. بعض الخبراء يعتقدون الثالوث يحتاج إلى ترقية لتبقى فعالة.

يمكن للشركات الاختيار من بين عدد من الأطر الأمنية. تعرف على بعض من أعلى أطر أمن تكنولوجيا المعلومات وكيفية اختيار المناسب لمؤسستك.