ما هو الأمن الهجومي؟ | تعريف من TechTarget

ما هو الأمن الهجومي؟

الأمن الهجومي هو ممارسة البحث بنشاط نقاط الضعف في المنظمة الأمن الإلكتروني. غالبًا ما يتضمن استخدام تكتيكات مماثلة للمهاجمين وقد يشمل ذلك الفريق الأحمر, اختبار الاختراق و تقييمات الضعف. يمكن اختصار الأمان الهجومي إلى “OffSec”.

في الماضي، كان الأمن الهجومي يشير إلى أساليب لإبطاء المهاجمين أو العثور على معلومات حولهم. لم يعد هذا يمارس على نطاق واسع بسبب الممارسات الأمنية الحديثة وتغير مشهد التهديدات.

لماذا يعد الأمن الهجومي مهمًا؟

“لا توجد خطة تنجو من أول اتصال مع العدو” هو قول شائع يستند إلى كلمات الاستراتيجي العسكري هيلموث فون مولتكه الأكبر. وبشكل أكثر إيجازا، قال مايك تايسون ذات مرة: “كل شخص لديه خطة حتى يتلقى لكمة في الفم”. تؤكد هذه الاقتباسات على أن وجود خطة للأمن السيبراني أمر مهم، ولكن حتى يتم اختبارها، فمن غير المعروف مدى قيمتها في مواجهة التهديدات السيبرانية الحقيقية.

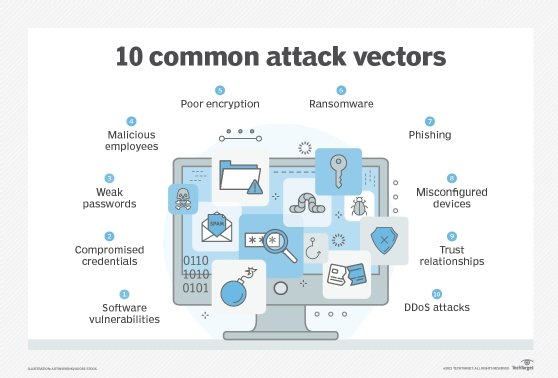

يسعى الأمن الهجومي إلى العثور على أي عيوب في أ خطة الأمن السيبراني قبل أن يتمكن المهاجم من ذلك. يقوم بذلك عن طريق البحث النشط عن نقاط الضعف. أصبح هذا النوع من الأمان المختبر ذا أهمية متزايدة حيث أصبح المهاجمون أكثر تطوراً واتسعت ساحة التهديد لتشمل الأنظمة الداخلية، خدمات سحابية ومتصلة الأطراف الثالثة.

الاستجابة للحادث جزء مهم من الأمن السيبراني الحديث. تعد العمليات الأمنية الهجومية أفضل طريقة لاختبار أداء آليات الكشف والاستجابة بشكل جيد وقدرتها على الاستجابة لحادث نشط.

يمكن إجراء اختبار الأمان الهجومي باستخدام أمان الكمبيوتر أو الأمان المادي. تختبر عمليات الأمن السيبراني الهجومية مرونة أنظمة الكمبيوتر. قد تختبر العمليات المادية التحكم في الوصول أو الاستخدام هندسة اجتماعية لمحاولة الوصول إلى موقع آمن.

أنواع الأمن الهجومي

هناك عدة فئات من الأمن الهجومي. ومن الأفضل تنفيذها من قبل فرق متخصصة، ولكن يمكن لفرق الأمن الداخلي أيضًا تنفيذ هذه الأنواع من المهام عمليات التدقيق الأمني:

- مسح الثغرات الأمنية وإدارة الثغرات الأمنية تقوم بالبحث السلبي وفهرسة المشكلات الموجودة في الأنظمة. غالبًا ما يتم تنفيذ ذلك باستخدام أداة فحص ثغرات الشبكة التي تقوم تلقائيًا بفحص الأجهزة مقابل قائمة من الثغرات الأمنية المعروفة. يمكن لهذه الأدوات فحص جميع الأجهزة في ملف شبكة وإعداد تقرير عن أي مشاكل تم العثور عليها. بمجرد تحديدها، سيتم تصنيفها حسب خطورتها ومن المحتمل أن يتم علاجها بواسطة فرق داخلية. ويمكن بعد ذلك إدخال هذه البيانات في برنامج إدارة الثغرات الأمنية لتتبع النتائج وإجراء تحليل مستنير للمخاطر.

- يبحث اختبار الاختراق بنشاط عن العيوب. ويمكن القيام بذلك عن طريق فريق خارجي يتم تعيينه لمحاولة الوصول إلى نظام أو شبكة. إنه أكثر شمولاً بكثير من فحص الثغرات السلبية لأنه يسعى إلى العثور على عيوب غير شائعة أو يمكن استغلالها بشكل فعال. يكشف اختبار الاختراق عن المشاكل وكيفية الدفاع عنها. يوصى باختبار الاختراق من قبل معظم الأشخاص الأطر الأمنية وبعض المعايير الأمنية. تتطلب بعض اللوائح اختبار الاختراق؛ على سبيل المثال، الامتثال PCI يتطلب اختبار الاختراق السنوي.

- الفريق الأحمر / الفريق الأزرق نشط محاكاة للهجوم من قبل مجموعة من شأنها أن تستخدم أساليب المتسللين لمحاولة الوصول. يمكن تسمية الفريق الأحمر بمحاكاة الخصومة. في حين أن اختبار الاختراق يتم عادةً خلال إطار زمني أقصر مع أهداف محددة، فإن الفريق الأحمر سيسعى إلى القيام بكل ما قد يفعله المهاجم للوصول أحيانًا على مدار أسابيع إلى أشهر. عادةً ما تتم عملية الفريق الأحمر دون إبلاغ بقية فرق الكمبيوتر. الفريق الأزرق هو فريق أمن داخلي سيقوم بالرد على هجوم الفريق الأحمر ومحاولة كشفه وإحباطه.

- غالبًا ما يتم تصنيف اختبار الاختراق والفريق الأحمر حسب مقدار المعرفة التي يمتلكها المهاجم، والاختبارات، مثل: صندوق اسود, صندوق أبيض أو المربع الرمادي في سيناريو الصندوق الأسود، لا يُعطى القائمون على الاختبار أي معرفة مسبقة بأنظمة الهدف وبنيته التحتية؛ هذا يحاكي بشكل وثيق هجومًا من قبل مجموعة خارجية. في سيناريو المربع الأبيض، يتم منح المهاجم المعرفة الكاملة وربما مستوى الوصول، وهذا يحاكي هجومًا بواسطة من الداخل الخبيثة. يقع الصندوق الرمادي في مكان ما بينهما، وربما بأوراق اعتماد محدودة.

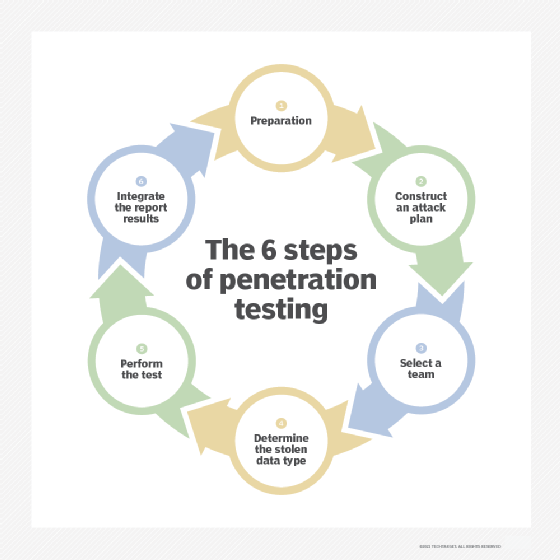

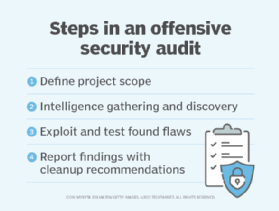

خطوات عملية أمنية هجومية

التخطيط الدقيق هو خطوة مهمة في أي هجوم عملية أمنية. في حين أن الأمن الهجومي يمكنه محاكاة تقنيات وتكتيكات المتسللين، فإن الهدف ليس التسبب في الضرر بل بدلاً من ذلك البحث عن نقاط الضعف. ويمكن بعد ذلك الإبلاغ عن هذه النتائج ومعالجتها باستخدام الخطوات التالية:

تحديد نطاق المشروع. يعمل المدققون والعميل معًا لتحديد ما هو متضمن وما لا يتم تضمينه في العملية. وسيشمل ذلك الإطار الزمني ومناقشة ما يرغب العميل في رؤيته أثناء العملية. سيتم توقيع عقد لمنح المدققين الإذن بإجراء التدقيق.

جمع المعلومات واكتشافها. عادةً ما يقضي المدققون وقتًا في جمع المعلومات الاستخبارية عن العميل. هذا غالبا ما يكون مع الاستطلاع السلبي، مثل الاستخبارات مفتوحة المصدر (OSINT)، ومن خلال الفحص النشط للأنظمة. سيقومون بفهرسة جميع العيوب المحتملة التي تم العثور عليها واختيار واحدة لاستغلالها. خلال هذه المرحلة، قد تبدأ فرق الأمن الداخلي في رؤية نشاط غريب موجه نحو الأنظمة الطرفية.

الاستغلال والتصعيد. يبدأ المدققون في استغلال العيوب التي تم العثور عليها للوصول إلى الأنظمة. سيحاولون تصعيد امتيازاتهم في الأنظمة وإنشاء طريقة للحفاظ على الوصول إلى الأنظمة. في هذه المرحلة، سيحاولون تجنب الكشف من قبل الفرق الداخلية مع الاستمرار في الوصول إلى البيانات والأنظمة الآمنة بشكل متزايد.

الإبلاغ والتنظيف. سيقوم المدققون بإعداد تقرير بجميع النتائج التي توصلوا إليها وطرق العلاج المحتملة. يمكن أن يشمل ذلك جميع الأنظمة والبيانات التي تم الوصول إليها. غالبًا ما يكون من المفيد أن يكون لديك اجتماع ما بعد الوفاة مع الفرق الداخلية . سيتم بعد ذلك إجراء عملية التنظيف حيث تتم إزالة أي أدوات استخدمها المدققون من الأنظمة، مثل أحصنة طروادة أو الحسابات المستغلة.

الأطر الأمنية الهجومية

فتح مشروع أمان تطبيقات الويب (OWASP) توفر أدلة الاختبار إطار عمل لاختبار الاختراق وإرشادات لمعايير أمان بيانات صناعة بطاقات الدفع (PCI DSS).

إطار الأمن السيبراني NIST يحتوي على عدة أدلة، بما في ذلك الدليل الفني لاختبار وتقييم أمن المعلومات نيست SP 800-115.

يعد معيار تنفيذ اختبار الاختراق (PTES) معيارًا مفتوح المصدر تم تطويره بواسطة العديد من المتخصصين في مجال الأمن.

تعلم الفرق بين الفرق الحمراء مقابل الفرق الزرقاء مقابل الفرق الأرجوانية عند محاكاة الهجمات على شبكات المؤسسة. أقرأ عن 10 طرق لمنع تهديدات أمن الكمبيوتر من المطلعين. انظر كيف منع 12 من مخاطر الأمن السيبراني للعمل عن بعد. الدفع كيف ومتى ولماذا نستخدم أدوات الاستجابة للحوادث, كيفية بناء خطة الاستجابة للحوادث و خمس شهادات هاكر أخلاقية للنظر فيها.