ما هو نظام تسجيل نقاط الضعف الشائعة (CVSS)؟

ما هو نظام تسجيل نقاط الضعف الشائعة (CVSS)؟

نظام تسجيل نقاط الضعف المشتركة (CVSS) هو نظام عام نطاق لتقييم مدى خطورة وخصائص الثغرات الأمنية في نظم المعلومات. وهو يوفر درجة رقمية تتراوح من 0 إلى 10 للإشارة إلى مدى خطورة الثغرة الأمنية، حيث تمثل 10 الأكثر خطورة.

نظام CVSS محايد بالنسبة للموردين، مما يمكّن المؤسسة من تسجيل نقاط ضعف تكنولوجيا المعلومات الخاصة بها عبر مجموعة واسعة من منتجات البرامج – من أنظمة التشغيل وقواعد البيانات إلى تطبيقات الويب – باستخدام نفس إطار التسجيل.

تتم صيانة إطار عمل CVSS من قبل منتدى فرق الاستجابة للحوادث والأمن (FIRST)، وهي منظمة عالمية غير ربحية تتكون من أكثر من 500 عضو.

من يجب عليه استخدام CVSS؟

مدراء تكنولوجيا المعلومات و أمن المعلومات تستخدم الفرق عادة CVSS كجزء من برنامج إدارة الضعف لتوفير نقطة للمقارنة بين نقاط الضعف وتحديد أولويات علاجها. يستخدم بائعو التطبيقات وموردو الأمان أيضًا CVSS لتحديد أولويات اختبارات الأمان أو لضمان إزالة الثغرات الأمنية المعروفة أثناء التطوير. تم اعتماد CVSS من قبل المنظمات والصناعات والمجموعات الحكومية، مثل وكالة الأمن السيبراني وأمن البنية التحتية التابعة لوزارة الأمن الداخلي (DHS). يقوم البائعون مثل Cisco وOracle وQualsys وSAP أيضًا بإنشاء درجات CVSS للإبلاغ عن مدى خطورة نقاط الضعف الموجودة في منتجاتهم. يمكن أيضًا للمؤسسات استخدام CVSS لتحديد أولويات الاستجابات داخل بيئاتها.

لماذا تعتمد المنظمات نظام CVSS؟

تاريخيًا، استخدم البائعون أساليبهم الخاصة لتسجيل نقاط الضعف في البرامج، وغالبًا ما يكون ذلك دون تقديم تفاصيل حول كيفية حساب درجاتهم. أدى هذا إلى خلق معضلة لمسؤولي الأنظمة: هل يجب عليهم إصلاح ثغرة أمنية بخطورة عالي الأول أو واحد مع تصنيف خطورة من خمسة؟

ولمعالجة هذه المشكلة، يعمل نظام CVSS على تبسيط عملية إنشاء درجات متسقة تعكس مدى خطورة الثغرات الأمنية وتأثيراتها في بيئة تكنولوجيا المعلومات. يوفر CVSS أيضًا ما يلي:

- ينشئ إطارًا مفتوحًا. تتمتع المؤسسات بإمكانية الوصول الكامل إلى معلمات CVSS المستخدمة لإنشاء النتائج، مما يوفر للجميع فهمًا واضحًا للأساس المنطقي والاختلافات وراء أي درجات للضعف. وهذا يسهل على فرق الأمان قياس تأثير الثغرات الأمنية على أنظمتهم وتحديد أولويات الثغرات الأمنية التي يجب إصلاحها أولاً.

- يخفف من نقاط الضعف في التنمية. يمكن لمطوري البرامج استخدام نتائج CVSS لتحديد أولويات اختبارات الأمان والتأكد من إزالة الثغرات الأمنية المعروفة والخطيرة أو تخفيفها أثناء التطوير.

- يفي بمعايير الأمان. يمكن لـ CVSS مساعدة المؤسسات على تلبية المتطلبات الأمنية لمختلف المعايير. على سبيل المثال، فإن وجود ثغرات أمنية غير مصححة ذات درجة CVSS تبلغ أربعة أو أعلى له تأثير سلبي على الامتثال لمعايير أمن بيانات صناعة بطاقات الدفع.

- يعزز التواصل المتسق والشفاف. الهدف من تطوير CVSS هو تشجيع التواصل الواضح والمتسق. فهو يوفر للمؤسسات طريقة شفافة وموحدة للإبلاغ عن مدى خطورة نقاط الضعف، وتمكينها من تحديد أولويات أهمها.

تاريخ CVSS

قام المجلس الاستشاري الوطني للبنية التحتية (NIAC) في الولايات المتحدة بتقديم نظام CVSS لأول مرة في عام 2005، ولكن شركة FIRST تمتلكه الآن وتديره. قامت NIAC بتطوير نظام CVSS لتبسيط عملية إنشاء درجات متسقة يمكن أن تعكس بدقة المخاطر الأمنية ونقاط الضعف الموجودة في بيئة تكنولوجيا معلومات معينة.

ترعى FIRST وتدعم مجموعة CVSS ذات الاهتمامات الخاصة (SIG)، والتي تتكون من منظمات وأفراد مختلفين يساعدون في تعزيز إطار العمل وتحسينه.

قدمت CVSS SIG معظم الأبحاث والتعليقات حول التصميم الأولي لـ CVSS وساعدت في اختبار وتحسين الصيغ المستخدمة في الإصدارات اللاحقة.

إصدارات CVSS

تم إصدار CVSS v2 في عام 2007 وكان يُنظر إليه على أنه تحسن كبير مقارنة بالإصدار الأصلي. كان يحتوي على عدد أقل من التناقضات، وقدم تفاصيل إضافية وعكس بشكل أكثر دقة الخصائص الحقيقية لنقاط الضعف في تكنولوجيا المعلومات، على الرغم من التنوع الكبير في الأنظمة والأنواع الضعيفة.

قدم CVSS 3.0، الذي تم إصداره في يونيو 2015، تغييرات في النتائج تعكس بشكل أكثر دقة حقيقة الثغرات الأمنية التي تمت مواجهتها في البرية. على سبيل المثال، قدم التحديث تغييرات مثل الامتيازات المطلوبة لاستغلال الثغرة الأمنية بنجاح والفرص التي توفرها للمهاجم الإلكتروني الذي يستخدمها بنجاح.

تم إصدار الإصدار 3.1 من CVSS في يونيو 2019. وركزت التغييرات في هذا الإصدار على توضيح المعيار وتحسينه. لا يُنشئ هذا الإصدار أي مقاييس أو قيم قياس جديدة لـ CVSS ولا يُجري تغييرات كبيرة على الصيغ.

أحدث إصدار هو 4.0 والذي تم إصداره في 1 نوفمبر 2023، ويوفر تحسينات متنوعة، بما في ذلك ما يلي:

- دقة أدق في المقاييس الأساسية.

- إزالة الغموض في تسجيل المصب.

- تبسيط مقاييس التهديد وتحسين تأثير التسجيل.

- سمات تكميلية للاستجابة للثغرات الأمنية.

- قابلية تطبيق إضافية على التكنولوجيا التشغيلية وأنظمة التحكم الصناعية و أجهزة إنترنت الأشياء.

مقاييس الضعف

يتم حساب نتائج CVSS باستخدام صيغة تتكون من مقاييس قائمة على نقاط الضعف. يتم اشتقاق درجة CVSS من الدرجات الموجودة في هذه المجموعات المترية الثلاث: الأساسية والزمنية والبيئية. تتراوح الدرجات من 0 إلى 10، حيث يمثل الصفر الأقل خطورة ويمثل 10 الأكثر خطورة.

وتغطي مجموعات المقاييس هذه معًا الخصائص المختلفة للضعف، بما في ذلك تأثيرها وقدرتها على التحمل البيئي مع مرور الوقت.

المقاييس الأساسية

النتيجة الأساسية هي المقياس الذي تعتمد عليه المؤسسات كثيرًا. إنه يتعامل مع الخصائص المتأصلة للثغرة الأمنية – أي تلك التي لا تتغير بمرور الوقت أو بسبب بيئة المستخدم. تصنيفات الخطورة العامة، مثل تلك الموجودة في المعهد الوطني للمعايير والتكنولوجيا (نيست) وقاعدة بيانات الضعف الوطنية، وتتعلق حصريًا بدرجات CVSS الأساسية.

وتتكون من مجموعتين من المقاييس التالية:

- مقاييس الاستغلال، والتي تشمل ما يلي:

- ناقل الهجوم.

- تعقيد الهجوم.

- الامتيازات المطلوبة.

- تفاعل المستخدم.

- مقاييس التأثير، والتي تشمل ما يلي:

- تأثير السرية.

- تأثير النزاهة.

- تأثير التوفر.

المقاييس الزمنية

تقيس النتيجة المؤقتة جوانب الثغرة الأمنية وفقًا لحالتها الحالية. وهو يمثل خصائص الثغرة الأمنية التي يمكن أن تتغير بمرور الوقت، مثل إصدار التصحيح الرسمي.

تتضمن النقاط الزمنية أيضًا مقياس ثقة التقرير، والذي يقيس ما يلي:

- درجة الثقة في وجود الثغرة الأمنية.

- مصداقية التفاصيل الفنية المعروفة التي توضح أن الثغرة الأمنية حقيقية وقابلة للاستغلال.

يمكن لهذه المقاييس أن تقلل أو تزيد من النتيجة الأساسية؛ على سبيل المثال، إذا أصبح التصحيح أو الحل البديل متوفرًا أو إذا قام البائع بالتحقق من صحة الثغرة الأمنية.

تتضمن القيم الزمنية ما يلي:

- استغلال نضج التعليمات البرمجية.

- مستوى العلاج.

- تقرير الثقة.

المقاييس البيئية

تتيح المقاييس البيئية لنظام CVSS للمؤسسة تحسين النتيجة الأساسية لتعكس بيئتها الخاصة عن طريق قياس مدى خطورة الثغرة الأمنية. ويمكن تعديل هذه النتيجة لتأثيرها على الأنظمة الفردية.

توفر المقاييس البيئية سياقًا حقيقيًا لنقاط الضعف داخل المؤسسة من خلال مراعاة العوامل التالية:

- الأهمية التجارية للأصل.

- تحديد الضوابط المخففة.

- استخدام الأصول المعنية.

تتكون قائمة فئات المقاييس البيئية مما يلي:

- احتمال حدوث أضرار جانبية.

- التوزيع المستهدف.

- متطلبات السرية.

- متطلبات النزاهة.

- متطلبات التوفر.

كيف يعمل تسجيل CVSS

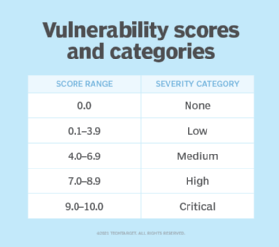

يمكن أن تتراوح درجة CVSS بين 0 و10، حيث تكون الدرجة 10 هي الأكثر خطورة. للمساعدة في نقل نتائج CVSS إلى أصحاب المصلحة الأقل تقنيًا، تقوم FIRST بتعيين نتائج CVSS إلى التصنيفات النوعية في الصورة التالية:

يتم تضمين النقاط التالية في حساب درجة CVSS:

- يتم دمج مجموعات فرعية مختلفة من النتائج لإنتاج درجة CVSS.

- تعتبر النتيجة الأساسية إلزامية، في حين أن النتيجة المؤقتة اختيارية ويتم توفير كليهما من قبل البائع أو المحلل.

- يقوم المستخدم النهائي بحساب درجة المجموعة البيئية، وهو أمر اختياري أيضًا.

- الشرط الوحيد لتصنيف الثغرة الأمنية باستخدام درجة CVSS هو إكمال مكونات النتيجة الأساسية: النقطة الفرعية لقابلية الاستغلال، والنقطة الفرعية للتأثير، والنقطة الفرعية للنطاق. يتم استخدام هذه الدرجات لحساب النتيجة الأساسية الإجمالية باستخدام صيغة ترجح كل نقطة فرعية.

- يتم حساب النتيجة الزمنية عن طريق ضرب النتيجة الأساسية بالمقاييس الثلاثة ضمن المقياس الزمني.

- النتيجة البيئية هي عملية حسابية أكثر تعقيدًا. يقوم المستخدم النهائي بإعادة حساب النتائج الأساسية والزمنية باستخدام المقاييس البيئية الخمسة لإعطاء تقييم أكثر دقة لخطورة الثغرة الأمنية.

CVSS مقابل CVE

نقاط الضعف والتعرضات الشائعة (CVE) عبارة عن كتالوج للتهديدات الأمنية المعروفة وكل إدخال في هذا الكتالوج له درجة CVSS مقابلة. ويقسم التهديدات إلى فئتين: نقاط الضعف والتعرض. تم تصميم الكتالوج، الذي ترعاه وزارة الأمن الوطني، لتوحيد الطريقة التي يتم بها تحديد كل نقطة ضعف أو تعرض معروف.

في حين أن CVE عبارة عن قائمة بجميع الثغرات الأمنية التي تم الكشف عنها، فإن CVSS هي النتيجة الإجمالية المخصصة للثغرة الأمنية. يتضمن كل إدخال لـ CVE معرفًا فريدًا، كما هو مدرج في قاعدة بيانات NIST الوطنية للضعف.

يتم تنسيق معرفات CVE على النحو التالي:

مكافحة التطرف العنيف-[Four-Digit Year]-[Sequential Identifier]

على سبيل المثال، معرف CVE لـ نزيف القلب الثغرة الأمنية هي CVE-2014-0160، ومعرف CVE لثغرة Log4j هو CVE-2021-44228.

يستخدم CVE CVSS للإشارة إلى مدى خطورة كل CVE. بالنسبة لكل ثغرة أمنية في مكافحة التطرف العنيف، يوفر FIRST تقييمات نوعية بناءً على درجة CVSS الأساسية.

حاسبات CVSS

تعد حاسبة CVSS ضرورية لحساب النتائج الزمنية والبيئية لبيئة المؤسسة الخاصة. أولاً, نيست و سيسكو توفير حاسبات CVSS مجانية.

على سبيل المثال، تعطي حاسبة CVSS v3.1 الخاصة بـ FIRST درجة لكل مقياس أساسي ومؤقت وبيئي. لاستخدام الآلة الحاسبة، يحدد المستخدم النهائي خيارًا واحدًا من كل فئة مقدمة. على سبيل المثال، يتم حساب النتيجة الأساسية باستخدام مقاييس مثل ما يلي:

- ناقل الهجوم: الشبكة، المجاورة، المحلية أو المادية.

- تعقيد الهجوم: منخفضة أو عالية.

- الامتيازات المطلوبة: لا شيء، منخفض أو مرتفع.

- تفاعل المستخدم: لا شيء أو مطلوب.

- نِطَاق: لم تتغير أو تغيرت.

- سرية: لا شيء، منخفض أو مرتفع.

- نزاهة: لا شيء، منخفض أو مرتفع.

- التوفر: لا شيء، منخفض أو مرتفع.

حدود CVSS

يعد CVSS ذا قيمة في توحيد تقييمات الضعف. ومع ذلك، فإنه يأتي مع بعض القيود بما في ذلك ما يلي:

- الذاتية. يمكن أن تتقلب درجات CVSS بناءً على السياق والبيئة المعينة المستخدمة لتقييم الثغرة الأمنية. يمكن أن يؤدي هذا إلى أنماط تسجيل ذاتية وغير منتظمة.

- نطاق محدود. فشل CVSS في تقديم تقييم شامل للتأثير المحتمل لنقاط الضعف على المنظمة. على سبيل المثال، قد لا يأخذ في الاعتبار أشياء مثل أهمية الأصول لعمليات الشركة، إن وجدت أنواع ضوابط الأمن السيبراني موجودة وكيفية استخدام العنصر المعني على وجه التحديد.

- تعقيد. في حين أن نظام CVSS يوفر طريقة موحدة وموضوعية لتقييم مدى خطورة نقاط الضعف، إلا أنها قد تكون معقدة وتتطلب فهمًا شاملاً لعوامل التسجيل وآثارها.

- يمكن أن يسبب السهو. نظرًا لأنه يمكن العثور على نتائج CVSS في العديد من قواعد البيانات التي يمكن الوصول إليها بشكل عام، تبدأ العديد من فرق الأمان بالبحث في هذه المصادر عند تحديد الثغرات الأمنية التي يجب تحديد أولوياتها وكيفية إصلاحها. ومع ذلك، فإن الاعتماد فقط على هذه المصادر يهمل برمجيات إكسبلويت في العالم الحقيقي وخيارات التخفيف المتاحة، مما قد يؤدي إلى عمليات مراقبة كبيرة.

تعرف على ثلاث خطوات إضافية لـ تصنيف نقاط الضعف في أمن شبكات المؤسسات.