إتقان Nmap: ما وراء عمليات فحص المنافذ الأساسية

محتوى هذا المنشور هو مسؤولية المؤلف فقط. لا تتبنى AT&T أو تؤيد أيًا من وجهات النظر أو المواقف أو المعلومات التي يقدمها المؤلف في هذه المقالة.

بالإضافة إلى قدرات مسح المنافذ الأساسية، نماب يقدم مجموعة من التقنيات المتقدمة المصممة للكشف عن نقاط الضعف وتجاوز التدابير الأمنية وجمع رؤى قيمة حول الأنظمة المستهدفة. دعونا نلقي نظرة على هذه التقنيات:

1. الكشف عن نقاط الضعف

بناء الجملة: nmap -sV –script=vulners

تتيح ميزة الكشف عن الثغرات الأمنية في Nmap، والتي يتم تسهيلها بواسطة البرنامج النصي “الثغرات”، للمستخدمين تحديد الخدمات القديمة المعرضة للثغرات الأمنية المعروفة. من خلال الاستعلام عن قاعدة بيانات شاملة للثغرات الأمنية، يوفر Nmap رؤى قيمة حول نقاط الضعف المحتملة داخل الأنظمة المستهدفة.

2. المسح الخمول

بناء الجملة: nmap -sI

يمثل المسح الخامل أسلوبًا خفيًا لمسح المنافذ، والاستفادة من المضيف “الزومبي” للتعتيم على أصل طلبات الفحص. من خلال مراقبة التغييرات في رقم تعريف IP الخاص بمضيف zombie (معرف IP) استجابةً للحزم المرسلة إلى الهدف، يستنتج Nmap حالة منافذ الهدف دون تفاعل مباشر.

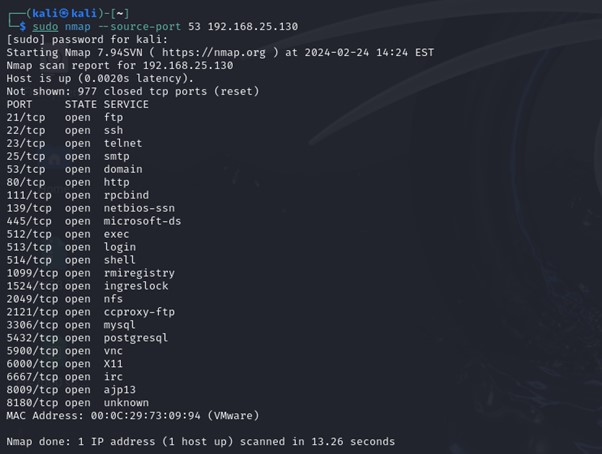

3. اختبار جدار الحماية (انتحال منفذ المصدر)

بناء الجملة: nmap –source-port

تتضمن هذه التقنية اختبار قواعد جدار الحماية عن طريق إرسال حزم ذات منافذ مصدر غير عادية. من خلال انتحال المنفذ المصدر، يمكن لمتخصصي الأمن تقييم فعالية تكوينات جدار الحماية وتحديد نقاط الضعف المحتملة في دفاعات الشبكة.

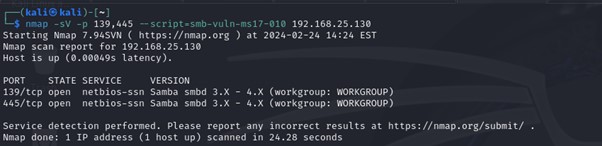

4. المجسات الخاصة بالخدمة (مثال الشركات الصغيرة والمتوسطة)

بناء الجملة: nmap -sV -p 139,445 –script=smb-vuln*

تتيح التحقيقات الخاصة بالخدمة الخاصة بـ Nmap إجراء فحص تفصيلي للخدمات، مثل بروتوكول كتلة رسائل الخادم (SMB) الشائع الاستخدام في بيئات Windows. ومن خلال الاستفادة من البرامج النصية المتخصصة، يمكن للمحللين تحديد نقاط الضعف وتقييم الوضع الأمني للأنظمة المستهدفة.

5. فحص تطبيقات الويب (الاستيلاء على عنوان HTTP)

بناء الجملة: nmap -sV -p 80 –script=http-title

يسمح فحص تطبيقات الويب باستخدام Nmap للمستخدمين بجمع معلومات حول خوادم الويب، مما قد يساعد في تحديد نقاط الضعف واستغلالها.

من خلال تحليل رؤوس استجابة HTTP، يستخرج Nmap رؤى قيمة حول تطبيقات الويب المستهدفة وتكوينات الخادم.

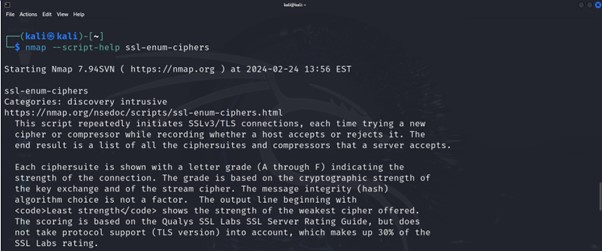

محرك البرمجة النصية Nmap:

إحدى الميزات البارزة في Nmap هي محرك البرمجة النصية القوي (NSE)، والذي يسمح للمستخدمين بتوسيع وظائف الأداة من خلال البرامج النصية والمكونات الإضافية المخصصة. تمكن البرامج النصية NSE المستخدمين من أتمتة المهام، وإجراء عمليات فحص متخصصة، وجمع معلومات إضافية، وحتى استغلال نقاط الضعف في الأنظمة المستهدفة.

nmap – اسم البرنامج النصي للمساعدة يظهر تعليمات حول البرامج النصية. لكل برنامج نصي مطابق للمواصفات المحددة، يقوم Nmap بطباعة اسم البرنامج النصي وفئاته ووصفه. المواصفات هي نفس تلك المقبولة بواسطة –script; لذلك، على سبيل المثال، إذا كنت تريد مساعدة حول البرنامج النصي ssl-enum-ciphers، فيمكنك تشغيل nmap –script-help ssl-enum-ciphers

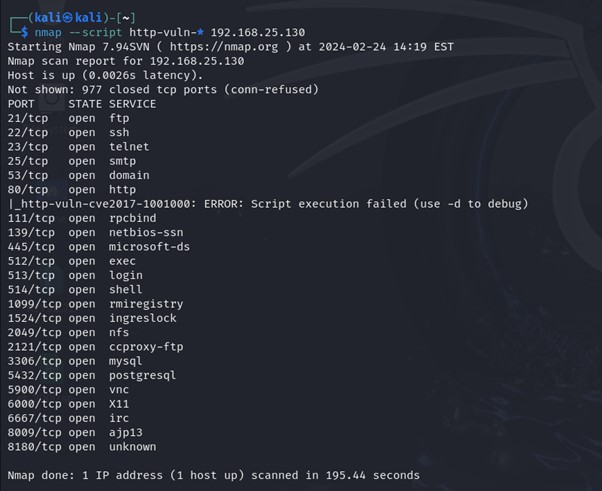

يمكن للمستخدمين الاستفادة من نصوص NSE الحالية أو تطوير نصوص برمجية مخصصة مصممة وفقًا لمتطلباتهم المحددة. على سبيل المثال، لإجراء فحص لثغرات الويب باستخدام NSE الخاص بـ Nmap، يمكن للمرء استخدام الأمر التالي:

بناء الجملة: nmap –script http-vuln-* target_ip

تمثل تقنيات Nmap المتقدمة مجموعة أدوات متطورة لاستطلاع الشبكة وتقييم نقاط الضعف. بدءًا من الكشف عن الخدمات القديمة وحتى تجاوز الإجراءات الأمنية، تعمل هذه التقنيات على تمكين المتخصصين في مجال الأمن من تقييم البنية التحتية للشبكة وحمايتها بشكل فعال. ومع ذلك، لا بد من استخدام هذه التقنيات بطريقة مسؤولة وأخلاقية، وضمان الامتثال للمبادئ التوجيهية القانونية والأخلاقية. من خلال إتقان قدرات Nmap المتقدمة، يمكن لمتخصصي الأمن تعزيز قدرتهم على اكتشاف التهديدات المحتملة والتخفيف منها، وبالتالي تعزيز الوضع الأمني العام للبيئات الشبكية. مع استمرار تطور مشهد الأمن السيبراني، يظل Nmap رفيقًا ثابتًا في المعركة المستمرة ضد التهديدات ونقاط الضعف الناشئة.