ما هي المعلومات الحساسة؟ | تعريف من TechTarget

ما هي المعلومات الحساسة؟

المعلومات الحساسة هي البيانات التي يجب حمايتها من الوصول غير المصرح به لحماية الخصوصية أو حماية من فرد أو منظمة. تشمل هذه المعلومات، والتي يشار إليها أيضًا بالبيانات الحساسة، أنواع البيانات التي قد يؤدي التعرض إليها إلى عواقب ضارة على رفاهية الأفراد والمنظمات وأمنهم.

غالبًا ما تقصر المؤسسات الوصول إلى المعلومات الحساسة على المستخدمين الذين لديهم بيانات اعتماد معتمدة. تتضمن المعلومات الحساسة نسخًا مادية ورقمية من المعلومات.

لماذا تعتبر المعلومات الحساسة مهمة؟

تتضمن المعلومات الحساسة معلومات التعريف الشخصية (معلومات تحديد الهوية الشخصية) وهو أمر بالغ الأهمية للخصوصية الفردية والأمن المالي والامتثال القانوني. تعتبر أرقام الضمان الاجتماعي والحساب المصرفي وبطاقات الائتمان أمثلة على معلومات تحديد الهوية الشخصية (PII). عندما يقع هذا النوع من المعلومات الحساسة في الأيدي الخطأ، يمكن أن يصبح الناس ضحايا سرقة الهويةوالخسارة المالية والمضايقات.

تواجه المنظمات تهديدات مماثلة. الهجوم الإلكتروني أو الاختراق الذي يكشف المعلومات الحساسة للمؤسسة هو واحدة من أهم نقاط الضعف التي تواجهها الشركات. منظمة تفشل في حماية المعلومات الحساسة – مثل بيانات العملاء والموظفين والأسرار التجارية والملكية الفكرية الخاصة بها (الملكية الفكرية) — معرضة للعواقب السلبية أيضا. ويمكن أن تشمل هذه فقدان الثقة والسمعة، والخسائر المالية والعقوبات لعدم الامتثال للقوانين واللوائح.

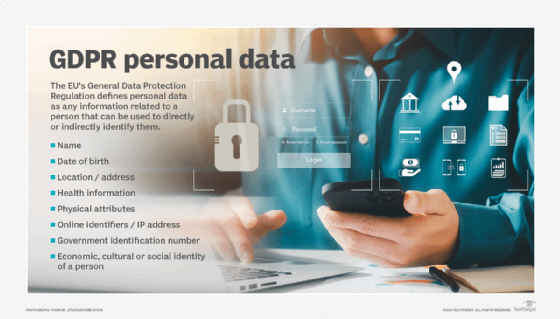

تتضمن أمثلة اللوائح التي تتطلب حماية المعلومات الحساسة قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA) واللائحة العامة لحماية البيانات. العقوبات التنظيمية على سوء حماية البيانات، مثل تلك المدرجة في اللائحة العامة لحماية البيانات، يمكن أن تشمل الغرامات والعواقب القانونية. بشكل عام، متوسط السعر من خرق البيانات في عام 2023 كان 4.45 مليون دولار.

ما هي الأنواع الثلاثة الرئيسية للمعلومات الحساسة؟

هناك ثلاثة أنواع رئيسية من المعلومات الحساسة، بما في ذلك:

معلومات شخصية

معلومات تحديد الهوية الشخصية الحساسة هي البيانات التي يمكن إرجاعها إلى فرد ما، وإذا تم الكشف عنها، فقد تؤدي إلى إلحاق الضرر بهذا الشخص. تتضمن هذه المعلومات بصمات البيانات والبيانات الجينية والمعلومات الطبية والسجلات الطبية والمعلومات المالية الشخصية و معرفات فريدة، مثل جواز السفر وأرقام الضمان الاجتماعي. تتضمن المعلومات الخاصة الحساسة أيضًا الأسماء وعناوين المنازل وأرقام رخص القيادة وأرقام الهواتف وتواريخ الميلاد. تعتبر المعلومات الأخرى، مثل العرق والأصل العرقي والتوجه الجنسي، معلومات شخصية حساسة.

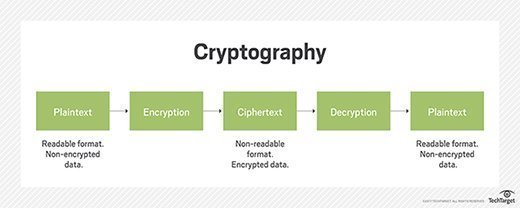

تشمل التهديدات التي يتعرض لها هذا النوع من البيانات جرائم مثل سرقة الهوية وكذلك الكشف عن البيانات الشخصية أو المعلومات التي يفضل الفرد أن تظل خاصة. يجب تشفير معلومات تحديد الهوية الشخصية (PII) الحساسة أثناء النقل وأثناء الراحة.

معلومات العمل

تتضمن المعلومات التجارية الحساسة أي شيء يشكل خطرًا على المنظمة المعنية إذا كان لدى منافس أو عامة الناس إمكانية الوصول إليها. تتضمن هذه المعلومات الأسرار التجارية وخطط الاستحواذ والبيانات المالية ومعلومات الموردين والعملاء والملكية الفكرية من بين إمكانيات أخرى.

مع الكم المتزايد باستمرار من البيانات التي تنتجها الشركات، أصبحت طرق حماية المعلومات من الوصول غير المصرح به جزءًا لا يتجزأ من أمن الشركات. وتشمل هذه الأساليب البيانات الوصفية إدارة وتعقيم الوثائق.

معلومات سرية

تقوم الوكالات الحكومية بتصنيف المعلومات التي قد تشكل خطراً على الأمن القومي أو تحتوي على معلومات محمية عن المنظمات أو الأفراد. تقيد المعلومات السرية من يمكنه الوصول إليها واستخدامها وفقًا لمستوى الحساسية. تصنيفات البيانات تشمل المعلومات المقيدة والسرية والسرية والسرية للغاية. توفر التصنيفات إرشادات حول نوع أمن المعلومات وضوابط الوصول التي يجب تطبيقها على كل مستند أو ملف لحماية البيانات التي تحتوي عليها. بمجرد انتهاء خطر الضرر أو انخفاضه، قد يتم رفع السرية عن المعلومات السرية وربما نشرها للعامة.

أمثلة على المعلومات الحساسة

المعلومات الحساسة تأتي في أشكال عديدة. تتضمن بعض الأمثلة المحددة ما يلي:

- أرقام الضمان الاجتماعي. تقوم حكومة الولايات المتحدة بتعيين هذه المعرفات الفريدة للأفراد. ويمكن استخدامها للمساعدة في إدامة سرقة الهوية أو الاحتيال.

- المعلومات الصحية الشخصية. فاي يتضمن التاريخ الطبي للشخص وتشخيصات الرعاية الصحية وتفاصيل العلاج. وهي محمية بموجب قوانين الخصوصية مثل قانون HIPAA لحماية سرية الأفراد ومنع التمييز.

- أرقام الحسابات المالية تعد المعلومات المصرفية، بما في ذلك أرقام الحسابات وأرقام التوجيه، بالإضافة إلى أرقام حسابات الاستثمار وبطاقات الائتمان، تفاصيل حساسة يمكن أن يستغلها مجرمو الإنترنت للوصول غير المصرح به والمعاملات الاحتيالية وسرقة الهوية.

- كلمات المرور وبيانات اعتماد المصادقة. تمنح أسماء المستخدمين وعناوين البريد الإلكتروني وكلمات المرور المرتبطة حق الوصول إلى الحسابات الشخصية. الهاكرز وأنواع أخرى من الجهات الفاعلة التهديد يمكن استخدام هذه المعلومات للوصول غير المصرح به إلى الحسابات والبيانات.

- الملكية الفكرية. تشير الملكية الفكرية إلى الاختراعات والتصاميم والشعارات والأسرار التجارية ومعلومات الملكية. يمكن أن يؤدي الكشف غير المصرح به عن هذا النوع من الأصول أو سرقته إلى خسارة مالية أو ضرر تنافسي أو نزاعات قانونية للمؤسسات والأفراد.

كيف يتم اختراق المعلومات الحساسة؟

يمكن اختراق المعلومات الحساسة من خلال نقاط الضعف المتعددة. تطرح كل طريقة تحديات فريدة لأمن البيانات. تتضمن بعض أنواع الهجمات الأكثر شيوعًا ما يلي:

- هجوم المقهى. يمكن للجهات الخبيثة استغلال نقاط الضعف في الأنظمة والشبكات من خلال تقنيات مثل البرامج الضارة وبرامج الفدية والتصيد الاحتيالي رفض الخدمة الموزعة و حقن SQL.

- السرقة الجسدية. يمكن للجهات الفاعلة السيئة الوصول إلى المعلومات الحساسة عن طريق سرقة المعدات فعليًا، مثل أجهزة الكمبيوتر المحمولة والهواتف الذكية وأجهزة التخزين.

- التهديدات الداخلية. الموظفين والمقاولين وشركاء الأعمال مع إمكانية الوصول إلى المعلومات الحساسة يمكن أن يسيء استخدامها أو يكشفها عن قصد أو عن غير قصد.

- خطأ بشري. يمكن أن يتسبب الأشخاص الذين يرتكبون الأخطاء في حدوث خروقات للبيانات، مثل إرسال معلومات حساسة إلى المستلم الخطأ، والتخلص بشكل غير صحيح من المستندات، وتكوين الإعدادات بشكل خاطئ.

كيفية حماية المعلومات الحساسة

هناك عدة طرق لحماية المعلومات الحساسة. وأهمها ما يلي:

- التشفير. تقوم هذه الأساليب بتشفير البيانات الحساسة، مما يجعلها غير قابلة للقراءة للمستخدمين غير المصرح لهم، حتى لو تم اعتراضها.

- تصنيف البيانات. يوفر تصنيف البيانات إرشادات لأولئك الذين يستخدمون البيانات ومتخصصي تكنولوجيا المعلومات الذين يقومون بحمايتها.

- ضوابط الوصول. قوي صلاحية التحكم صلاحية الدخول تقيد الآليات الوصول إلى المعلومات الحساسة بناءً على أدوار المستخدم والأذونات وعوامل المصادقة.

- تدريب الموظفين. تكون المعلومات أكثر أمانًا عندما يتم تثقيف الموظفين والأفراد الآخرين بشأنها أفضل ممارسات الأمن السيبراني، بما في ذلك كيفية التعرف على محاولات التصيد الاحتيالي والتعامل مع البيانات الحساسة بشكل آمن والإبلاغ عن الأنشطة المشبوهة.

- أمن الشبكة. بيئات الشبكة الآمنة بجدران الحماية، أنظمة كشف التسلل وتقوم قنوات الاتصال المشفرة بحماية البيانات أثناء النقل.

- تحديثات منتظمة. يجب تحديث البرامج وأنظمة التشغيل والأمان وتصحيحها للتخفيف من نقاط الضعف ومعالجة العيوب الأمنية المعروفة.

- المراقبة والتدقيق. تساعد أدوات المراقبة المستمرة وعمليات التدقيق والتقييم المنتظمة على اكتشاف الحوادث الأمنية والاستجابة لها على الفور.

غالبًا ما يتم استهداف المعلومات الحساسة في الهجمات الإلكترونية. تعلم 16 نوعًا من الهجمات الإلكترونية الأكثر شيوعًا وكيفية الوقاية منها.