كيف تحمي الشركات بيانات العملاء؟

أصبحت خروقات البيانات حقيقة يومية للعديد من المؤسسات، التي يشعر عملاؤها بآثار سرقة الهوية والأنشطة الاحتيالية الأخرى.

تتطلب العمليات التجارية تبادل معلومات العملاء، لكن الشركات تقوم بذلك خذ أمن بيانات العملاء على محمل الجد يمكنهم بناء الثقة بينهم وبين عملائهم. لحماية بيانات العملاء، يجب على المؤسسات الحفاظ على الامتثال والاستثمار في تقنيات مثل الذكاء الاصطناعي والتعلم الآلي لتعزيز الأمان لصالح عملياتها وعلاقاتها مع العملاء.

ما نوع معلومات العميل التي يجب تأمينها؟

بينما تقوم الشركات بإعداد سياسات أمن البيانات الخاصة بها، يجب عليها إعطاء الأولوية لحماية الأنواع التالية من معلومات العملاء:

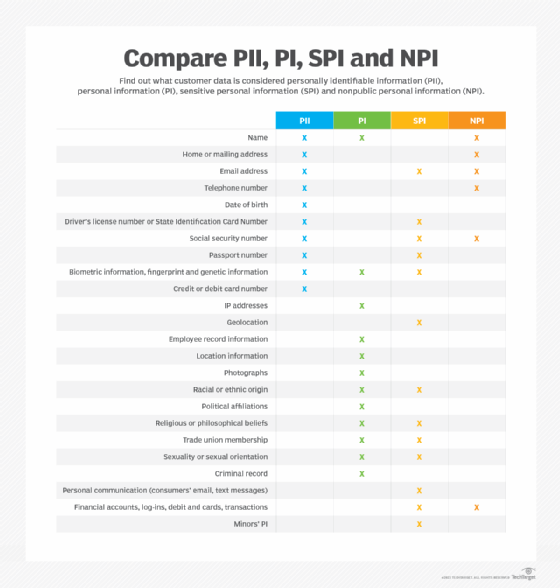

- معلومات التعرف الشخصية. معلومات تحديد الهوية الشخصية يشير إلى المعلومات التي يمكنها تمييز هوية الشخص أو تتبعها بمفردها أو من خلال معلومات شخصية أو معلومات تعريفية أخرى مرتبطة بهذا الفرد.

- معلومات شخصية. يمكن لـ PI تحديد شخص أو أسرة أو الارتباط به أو وصفه بشكل مباشر أو غير مباشر. تعد عملية تحديد الهوية (PI) واسعة نسبيًا ويمكن أن تتضمن بيانات مرتبطة بهوية شخص ما، وغالبًا ما تتداخل مع معلومات تحديد الهوية الشخصية (PII).

- معلومات شخصية حساسة. دخلت SPI في قاموس الخصوصية بموجب قانون حقوق الخصوصية في كاليفورنيا – تعديل على قانون خصوصية المستهلك في كاليفورنيا. يغطي SPI البيانات الشخصية التي لا تحدد هوية الفرد بشكل مباشر ولكنها قد تسبب ضررًا إذا تم نشرها للعامة. كما أنه يحمي القاصرين وPI.

- المعلومات الشخصية غير العامة. NPI هو نوع من المعلومات الحساسة التي قانون جرام-ليتش-بليلي قدَّم. وهو ينظم على وجه التحديد مؤسسات الخدمات المالية ويتضمن المعلومات التي تحصل عليها مباشرة من العملاء أو من خلال المعاملات. لا تتضمن NPI المعلومات المتاحة للعامة.

السياسات واللوائح الخاصة بحماية البيانات

أكثر سياستين معروفتين لحماية بيانات العملاء هما اللائحة العامة لحماية البيانات (GDPR) وقانون خصوصية المستهلك في كاليفورنيا (CCPA). فضلاً عن ذلك، ما لا يقل عن 15 ولاية لديها قوانين لحماية البيانات المتعلقة بالشركات المملوكة للقطاعين الخاص والعام.

اللائحة العامة لحماية البيانات

يضع القانون العام لحماية البيانات (GDPR) المبادئ التوجيهية للشركات التي تقوم بجمع ومعالجة المعلومات الشخصية من الأفراد الذين يعيشون في الاتحاد الأوروبي. تنطبق اللائحة العامة لحماية البيانات (GDPR) بغض النظر عن مكان وجود مواقع الويب، مما يعني أن جميع المواقع التي تجذب الزوار الأوروبيين يجب أن تتبع هذه الإرشادات، حتى لو لم تقوم بتسويق السلع أو الخدمات على وجه التحديد للمقيمين في الاتحاد الأوروبي.

قانون خصوصية المستهلك في كاليفورنيا

أصبح CCPA قانونًا في 1 يناير 2020، وهو أكثر أنظمة خصوصية البيانات صرامة في الولايات المتحدة فيما يتعلق بحقوق المستهلك. ويهدف إلى حماية حقوق المستهلكين المقيمين في كاليفورنيا فيما يتعلق بكيفية قيام الشركات بجمع البيانات الشخصية واستخدامها وتخزينها وبيعها – وخاصةً معلومات تحديد الهوية الشخصية (PII).

لحماية بيانات العملاء، يمكن للمؤسسات اتخاذ الخطوات التالية:

- اجمع فقط البيانات الحيوية لممارسة الأعمال التجارية مع العملاء.

- تحديد من يمكنه الوصول إلى بيانات العميل.

- تعزيز الأمن السيبراني والتحكم في الوصول من خلال أدوات إدارة كلمات المرور.

- تنفيذ أ استراتيجية قوية لإدارة البياناتوتخزين البيانات في موقع مركزي.

- تحديد الحد الأدنى من معايير الأمان التي تلتزم بها المنظمة. على سبيل المثال، يجب أن تتوافق أي أداة مع أي منهما ايزو 27001 أو ضوابط النظام والتنظيم 2.

التكنولوجيا لحماية بيانات العملاء

قبل أن تستثمر المؤسسات في تقنيات الأمان، يجب عليها تحديد ما إذا كان لديها بالفعل ضمانات داخلية لحماية البيانات وتقييم احتياجات الأمن السيبراني الفريدة للمؤسسة بشكل صحيح لاختيار التكنولوجيا المناسبة – خاصة عندما يتعلق الأمر بالذكاء الاصطناعي – لضمان الحماية المثلى ضد التهديدات السيبرانية المتطورة. قد تشمل الضمانات ما يلي:

- أدوات إدارة علاقات العملاء للحفاظ على بيانات العملاء في موقع مركزي. يمكن لمنصات إدارة علاقات العملاء (CRM) مراعاة مكان وجود البيانات وتجنب تخزين البيانات في مناطق متعددة.

- توثيق ذو عاملين (2FA) يتطلب من العملاء استخدام كلمات مرور أو رموز قصيرة المدى – تتراوح من دقائق إلى بضعة أيام – جنبًا إلى جنب مع كلمات المرور طويلة المدى. يمكن لطريقة المصادقة هذه تقليل الانتهاكات المرتبطة بكلمات المرور المخترقة.

بعيدًا عن أدوات CRM والمصادقة الثنائية، يجب على المؤسسات النظر في التقنيات التالية لحماية بيانات العملاء.

التشفير

يعد التشفير طريقة شائعة لحماية بيانات العملاء من الجهات الفاعلة السيئة، ولدى المؤسسات أنواع مختلفة من التشفير يمكنها الاختيار من بينها:

- التشفير على مستوى الملف يمكنها حماية البيانات أثناء النقل وتجعل من الصعب على المتسللين الوصول إلى البرامج أو الموارد المستندة إلى السحابة. يشمل مقدمو الخدمة McAfee وMicrosoft. يجب على المؤسسات التي لديها أجهزة محلية استخدام عرض تشفير القرص، مثل Apple FileVault 2.

- معيار التشفير المتقدم (AES) باستخدام أ 256–مفتاح البت لتشفير وفك تشفير البيانات. يعتبر العديد من الخبراء ايه اي اس-256 المعيار الذهبي لشفرات الكتل. يشمل مقدمو الخدمة IBM وMicrosoft.

- تشفير الوضع المحمول هو نوع من التشفير على مستوى الملف. يستخدم بعض الموظفين أجهزة مثل سلسلة المفاتيح ومحركات أقراص USB لتخزين الملفات، مما قد يتسبب في معاناة المؤسسات من أجل فرض بروتوكولات الأمان عليها. يحمي الوضع المحمول من الاختراقات في حالة فقدان أو سرقة محرك أقراص USB أو محرك أقراص ثابت محمول. يشمل الموفرون TruPax وKaspersky.

الحماية المتكاملة من البرامج الضارة

يمكن لمجرمي الإنترنت سرقة البيانات دون علم المستخدم. البرامج الضارة الحماية – المعروف أيضًا باسم الحماية من الفيروسات – يعمل بمثابة جدار حماية يمكن للمؤسسات دمجه مع البرامج الموجودة لتوفير أمان إضافي للجهاز. يشمل الموفرون Bitdefender وMcAfee.

تكنولوجيا البلوكشين

بلوكتشين يتيح للعملاء الحصول على ملكية بياناتهم دون أذونات وفحوصات وتفويضات. علاوة على ذلك، تُعرف تقنية blockchain بقدرتها على تخزين البيانات عبر سلسلة من الشبكات دون الحاجة إلى موقع مركزي. يشمل الموفرون IBM وMicrosoft وAccubits.

الذكاء الاصطناعي والممارسات الجيدة لخصوصية بيانات العملاء

أدى النمو السريع للذكاء الاصطناعي عبر الصناعات إلى الحاجة إلى دمج حماية الخصوصية في نماذج الذكاء الاصطناعي. يزدهر الذكاء الاصطناعي، وخاصة التعلم الآلي، باستخدام كميات هائلة من البيانات، مما يزيد من خطر تسرب البيانات. ويجب على الشركات أن تأخذ في الاعتبار هذه المخاطر، وخاصة عند تدريب النماذج التي تحتوي على مجموعات كبيرة من البيانات، لاحترام المخاوف المتعلقة بالخصوصية والحفاظ على نماذجها قابلة للتطبيق.

عند تطبيق الذكاء الاصطناعي، يجب على المؤسسات أن تأخذ بعين الاعتبار ما إذا كانت التكنولوجيا ضرورية أو ما إذا كانت الطرق التقليدية يمكنها حل مشكلاتها. إدخال الذكاء الاصطناعي و الذكاء الاصطناعي التوليدي يتطلب إدخال العمليات بنية شاملة لبناء النماذج وتدريبها ونشرها لمعالجة كميات كبيرة من البيانات.

يجب أن يعتمد اختيار نوع تقنية الذكاء الاصطناعي الأكثر ملاءمة للتكامل في استراتيجية أمن البيانات بمؤسستك على التوافق وقابلية التوسع وسهولة الاستخدام.

تقنيات الذكاء الاصطناعي الثلاثة الأكثر استخدامًا هي كما يلي:

على الرغم من إمكانياته، إلا أن الذكاء الاصطناعي ليس معصومًا من الخطأ. يجب على المستخدمين البقاء على اطلاع دائم بآخر التطورات في التكنولوجيا، وإعادة اختبار نماذج الذكاء الاصطناعي الخاصة بهم وإعادة تدريب الموظفين لمواكبة تلك التغييرات. سوف تستمر وفرة البيانات الضخمة التي تجمعها المؤسسات وقدرات الذكاء الاصطناعي المتطورة في تحدي معايير خصوصية البيانات، مما يستلزم الذكاء الاصطناعي المسؤول التطوير الذي يحترم مبادئ الخصوصية. في حين أن الذكاء الاصطناعي يمكن أن يساعد في اكتشاف التهديدات ومعالجتها، فلا ينبغي التغاضي عن أهمية الخبرة البشرية. توفر القوة المشتركة للذكاء الاصطناعي والبصيرة البشرية دفاعًا قويًا في الحفاظ على البيانات الخاصة الحساسة.

ملحوظة المحرر: تم تحديث هذه المقالة لتعكس بيئة حماية البيانات الحالية، بما في ذلك تأثير الذكاء الاصطناعي التوليدي، ولتحسين تجربة القارئ.

تتمتع ساندرا ماثيس بخبرة تزيد عن 15 عامًا في مجال رؤى العملاء والعملاء وتعمل حاليًا كمديرة برنامج إستراتيجية تجربة العملاء في Microsoft.