ما هو نظام منع التطفل اللاسلكي (WIPS)؟

ما هو نظام منع التطفل اللاسلكي (WIPS)؟

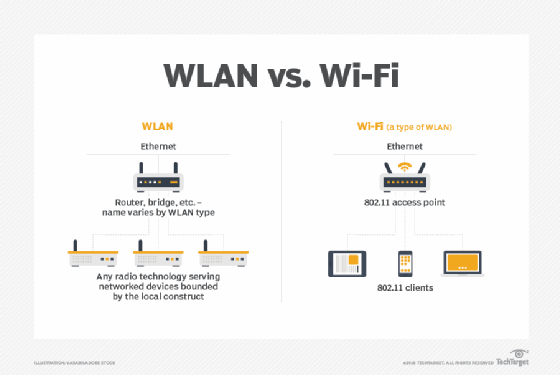

نظام منع التطفل اللاسلكي (WIPS) هو جهاز أمان مخصص أو تطبيق برمجي متكامل يراقب شبكة محلية لاسلكية (شبكة محلية لاسلكية) أو الطيف الراديوي لشبكة Wi-Fi للمارقة نقطة وصول (APs) والتهديدات اللاسلكية الأخرى. وبالتالي فهو يساعد على حماية الشبكة وضمان استمراريتها التشغيلية وسلامتها.

ما هو الغرض من WIPS؟

الغرض الرئيسي من جهاز أو برنامج WIPS هو مراقبة المجال الجوي للشبكة اللاسلكية لاكتشاف الأنشطة والترددات غير المتوقعة أو غير المصرح بها أو المارقة. لو اي جهاز ضار أو تم تكوينه بشكل خاطئ يعمل أو يحاول العمل على الشبكة، فيمكن لـ WIPS اكتشافه وإيقاف تشغيله تلقائيًا. ومن خلال القيام بذلك، يمكن أن يمنع WIPS الجهاز من التنفيذ الهجمات الخبيثة ضد الشبكة ومستخدميها.

يمكن لأجهزة WIPS المتقدمة أيضًا اكتشاف الأجهزة اللاسلكية المعروفة وتصنيفها وتحديد أنماط الإشارة الفريدة الخاصة بها لتحديد ما إذا كانت هذه الأجهزة قد تعرض أمان الشبكة اللاسلكية للخطر.

بالإضافة إلى توفير طبقة من الأمان لشبكات WLAN، تقوم أجهزة وبرامج WIPS بمراقبة استخدام الشبكة وأدائها، واكتشاف نقاط الوصول مع أخطاء التكوين. ومن خلال القيام بذلك، يساعد WIPS في الحفاظ على أمان الشبكة، مدة التشغيل, التوفر والصحة العامة.

كيف يعمل WIPS؟

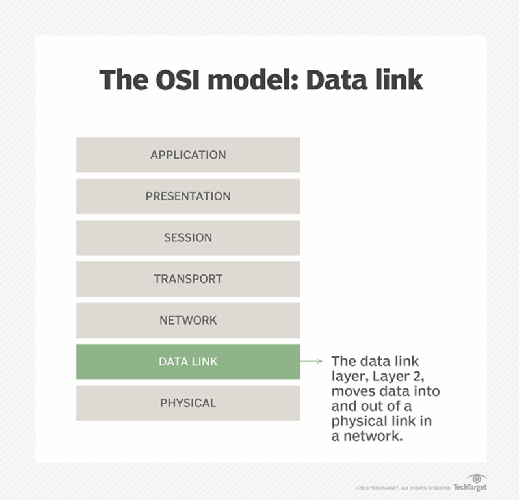

ال نموذج ربط الأنظمة المفتوحة يقسم وظائف اتصالات الشبكة إلى سبع طبقات. تعمل WIPS في الطبقة الثانية – طبقة ارتباط البيانات – لاكتشاف التهديدات التي تتعرض لها الشبكة اللاسلكية وتخفيفها في الطبقات من 1 إلى 3.

يقارن WIPS بين عناوين التحكم في الوصول إلى الوسائط جميع نقاط الوصول اللاسلكية على الشبكة مقابل التوقيعات المعروفة لنقاط الوصول اللاسلكية المعروفة والمصرح بها مسبقًا، وتصدر تنبيهًا عند العثور على تناقض. للتحايل على انتحال عنوان MAC، تستطيع بعض أجهزة WIPS المتطورة تحليل العنوان الفريد موجة تردد الراديو التوقيعات التي تنشئها الأجهزة اللاسلكية وتحظر بصمات الراديو غير المعروفة.

كيف يتم نشر أجهزة WIPS

هناك ثلاث طرق أساسية لنشر WIPS.

الأول، الموجود بشكل أساسي في الطرف الأدنى من السوق، يُعرف بتقطيع الوقت أو مشاركة الوقت. في هذا النوع من النشر، تقوم نقطة الوصول اللاسلكية بمهمة مزدوجة، حيث توفر ازدحام انترنت مع الاتصال اللاسلكي في حين بشكل دوري البحث عن نقاط الوصول المارقة.

وفي النهج الثاني، والذي يعرف باسم WIPS المتكاملة، أ المستشعر يقوم المدمج في نقطة الوصول المصرح بها بمسح ترددات الراديو باستمرار، بحثًا عن نقاط الوصول غير المصرح بها. تضمن هذه الطريقة مراقبة ومنع التسلل اللاسلكي بشكل دائم، مما يوفر حماية مستمرة للمجال الجوي بأكمله من مجموعة من التهديدات.

في النهج الثالث، المعروف باسم تراكب WIPS، يتم نشر أجهزة الاستشعار في جميع أنحاء المبنى لمراقبة الترددات الراديوية. أجهزة الاستشعار إلى الأمام بيانات يجمعونها إلى مركزية الخادم لمزيد من التحليل والعمل وأرشفة السجل.

تشبه أجهزة تراكب WIPS ملف خادم الرفوتشبه أجهزة الاستشعار المرتبطة نقاط وصول Wi-Fi. تشترك معظم أنظمة تراكب WIPS في نفس المكونات الأساسية:

- أجهزة الاستشعار، التي تراقب الطيف الراديوي وتعيد توجيه السجلات إلى خادم الإدارة المركزي.

- خادم الإدارة، الذي يتلقى المعلومات التي تلتقطها أجهزة الاستشعار ويتخذ إجراءات الدفاع المناسبة بناءً على هذه المعلومات.

- قاعدة البيانات الخادم، الذي يقوم بتخزين وتنظيم المعلومات التي تلتقطها أجهزة الاستشعار.

- وحدة التحكم، والتي توفر واجهة للمسؤولين لإعداد وإدارة WIPS.

في حين أن تراكبات WIPS توفر العديد من الميزات والحماية القيمة، خاصة للمؤسسات الكبيرة التي تلتقط بيانات العملاء، إلا أنها يمكن أن تكون مكلفة للغاية نظرًا لمتطلبات الأجهزة المخصصة. مع أخذ الأجهزة والتطبيقات والاشتراكات والتدريب في الاعتبار، قد تنفق المؤسسة التي لديها 250 نقطة وصول ما يصل إلى 100000 دولار على WIPS.

ما هي التهديدات التي يمكن لـ WIPS الدفاع عنها؟

شبكات Wi-Fi معرضة للعديد من التهديدات التي يمكن أن تعرض أمن المستخدمين للخطر بيانات حساسة. وتشمل هذه ما يلي:

هجمات رجل في الوسط

أ هجوم ميتم يعود الى المتسللين محاولة التنصت على الاتصالات بين جهازين على شبكة Wi-Fi، وعادةً ما يكون ذلك لسرقة المعلومات أو إدخالها البرمجيات الخبيثة في الشبكة.

نقاط الوصول المارقة

نقطة الوصول المارقة هي نقطة وصول زائفة متصلة بشبكة Wi-Fi مشروعة. يقوم بإنشاء باب خلفي يسمح للمهاجم باعتراض الاتصالات والبيانات التي تنتقل عبر الشبكة.

نقاط الوصول التوأم الشريرة

ان التوأم الشرير AP عبارة عن نسخة من AP شرعية ويبدو أنها نسخة طبق الأصل مقنعة. إذا اتصل المستخدم عن غير قصد بالتوأم الشرير، فقد لا يدرك أنه غير متصل بالشبكة الشرعية. إذا قاموا بنقل بيانات حساسة عبر هذه الشبكة المستنسخة، مثل أرقام بطاقات الائتمان أو كلمات المرور، فقد يتمكن المتسلل من سرقة تلك البيانات. مجرمو الإنترنت يستفيدون أيضًا من التوأم الشرير نقاط الوصول لتثبيت البرامج الضارة على أجهزة المستخدم.

هجمات كلمة المرور

يحاول مجرمو الإنترنت عادةً الوصول إلى شبكة Wi-Fi من خلال هجمات كلمة المرور. في هذه الهجمات، يحاول المهاجم تخمين كلمة مرور الشبكة أو اختراقها، إما باستخدام أداة تلقائية القوة الغاشمة أداة أو باستخدام قائمة بيانات الاعتماد التي تسربت أثناء خرق البيانات. من السهل تخمين كلمات المرور البسيطة، وبالتالي فهي مفيدة بشكل خاص لمجرمي الإنترنت لاختراق شبكات Wi-Fi.

استنشاق الحزمة

في هجوم استنشاق الحزم، يحاول المتسللون اعتراض البيانات أو “استنشاقها” وتحليلها الحزم يتم إرسالها عبر شبكة Wi-Fi. الهدف هو العثور على الحزم التي تحتوي على معلومات حساسة يمكن للمهاجم بعد ذلك استغلالها – على سبيل المثال، لاستخدامها في هجوم آخر – أو بيعها، عادةً عبر الإنترنت. الويب المظلم.

هجمات حجب الخدمة والتشويش اللاسلكي

في هجوم دوسيقوم المتسللون بإغراق شبكة Wi-Fi بحركة مرور زائفة بحيث يتعذر على المستخدمين الشرعيين الوصول إليها. ولهجوم التشويش اللاسلكي هدف مماثل، وإن كان ذلك عن طريق إرسال إشارة على نفس تردد الشبكة. وفي كلتا الحالتين، يتم تعطيل الشبكةمما يؤثر على سرعته وتوافره.

يمكن لـ WIPS القوي والمكون بشكل صحيح حماية الشبكة اللاسلكية من كل هذه التهديدات ونقاط الضعف.

عمليات نشر WIPS والامتثال التنظيمي

يعد WIPS أمرًا ضروريًا للحفاظ على أمان الشبكة اللاسلكية. يمكن لـ WIPS الصحيحة أن تساعد المؤسسات في الحفاظ على امتثال مع الداخلية السياسات الأمنية واللوائح الخارجية.

توصي بعض اللوائح بتنفيذ WIPS لتعزيز الأمان اللاسلكي. مجلس معايير أمان صناعة بطاقات الدفع، الذي يقوم بتطوير وقيادة معيار أمن البيانات PCIتوصي باستخدام WIPS للقيام بما يلي:

- مراقبة حركة مرور الشبكة.

- تحليل الانتهاكات المحتملة، مثل هجمات DoS أو محاولات التسلل.

- وقف الحوادث المحتملة.

- تحتوي على أجهزة لاسلكية مارقة.

- كشف الأنشطة والتكوينات غير الآمنة.

تعلم حول أنواع الهجمات على الشبكات اللاسلكية وكيفية الوقاية منها. اتبع أفضل ممارسات أمن الشبكات اللاسلكية لضمان بقاء شبكة WLAN الخاصة بشركتك محمية ضد التهديدات ونقاط الضعف.