ما هو الإسناد السيبراني؟ | تعريف من TechTarget

إن الإسناد السيبراني هو عملية تتبع وتحديد هوية مرتكب الجريمة هجوم الانترنت أو أي عملية إلكترونية أخرى. في تحقيق الإسناد، يحاول محللو الأمن فهم التكتيكات والتقنيات والإجراءات (التكتيكات والأساليب والتدابير الوقائية) المهاجمون الذين استخدموا، و”من” و”لماذا” قاموا بالهجوم.

إن عملية تحديد هوية الجاني معقدة وتتطلب قدراً كبيراً من الوقت والموارد. وحتى في هذه الحالة، لا يوجد ما يضمن أن المحققين سوف يحددون هوية الجاني بدرجة معقولة من اليقين. وإذا نجحوا في ذلك، فإن المنظمة سوف تفشل في تحديد هوية الجاني. قد لا يزال من الممكن الامتناع عن نشر النتائج للعامة أو اتخاذ إجراء قانوني، اعتمادًا على الظروف وأولويات المنظمة.

يمكن أن تخلف الهجمات الإلكترونية عواقب وخيمة على الشركات من حيث العلاقات العامة والامتثال والسمعة والمالية. بعد الهجوم، غالبًا ما تبدأ المؤسسة تحقيقًا في الإسناد للحصول على صورة أكثر اكتمالاً للحادث نفسه وتحديد الجهات الفاعلة المهددة.

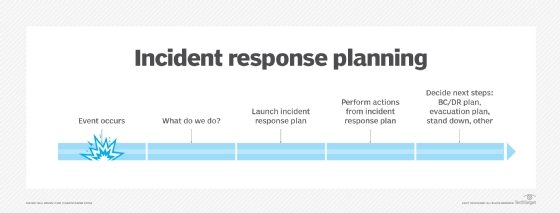

يعد التحقيق في الإسناد في بعض الأحيان جزءًا من عملية أكبر للمنظمة خطة الاستجابة للحوادثيمكن أن يساعد هذا النهج المؤسسة على الاستجابة لهجوم إلكتروني بشكل أكثر فعالية مع تسهيل إطلاق جهود الإسناد. يمكن أيضًا إجراء التحقيق بالاشتراك مع وكالات إنفاذ القانون أو شركات الأمن السيبراني أو المنظمات الأخرى.

غالبًا ما يُنظر إلى إسناد الجرائم الإلكترونية كأداة لتعزيز المساءلة وتقديم مجرمي الإنترنت إلى العدالة. كما يمكن أن يلعب دورًا مهمًا في الحماية من الهجمات المستقبلية. قد تتمكن فرق الأمن من فهم أفضل للأساليب والتقنيات والأساليب التي يستخدمها مجرمو الإنترنت بالإضافة إلى أساليبهم. الأهداف والدوافعباستخدام هذه المعلومات، يمكن لفرق الأمن التخطيط لاستراتيجيات أفضل للدفاع والاستجابة للحوادث. كما يمكن أن توفر المعلومات نظرة ثاقبة حول أفضل السبل للتعامل مع الحوادث. إعطاء الأولوية لجهودهم وأين يستثمرون مواردهم.

تحديات الإسناد السيبراني

غالبًا ما تفتقر المنظمات إلى الموارد أو الخبرة اللازمة لإجراء عملية إسناد الهجمات الإلكترونية بنفسها، لذا قد تستعين بخبراء أمن خارجيين للمساعدة في التحقيق أو تنفيذه. ومع ذلك، قد يكون إسناد الهجمات الإلكترونية أمرًا صعبًا حتى بالنسبة لها.

لتحديد الجهات الفاعلة المسؤولة عن الهجوم الإلكتروني، غالبًا ما يجري الخبراء تحقيقات جنائية واسعة النطاق. ويشمل ذلك تحليل الأدلة الرقمية والبيانات التاريخية، وتحديد النية أو الدوافع، وفهم الظروف التي ربما لعبت دورًا في الهجوم. ومع ذلك، توفر البنية الأساسية للإنترنت للجهات الفاعلة المهددة بيئة مثالية للهجوم. تغطية آثارهممما يجعل من الصعب على المحققين تعقب الجناة.

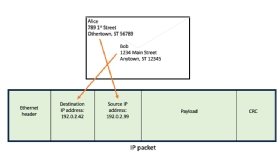

لا يقوم المتسللون عادة بتنفيذ هجمات من منازلهم أو أماكن عملهم. وعادة ما يشنون هجماتهم من أجهزة كمبيوتر أو أجهزة مملوكة لضحايا آخرين لقد قام المهاجم بالاختراق مسبقًايمكن للمتسللين أيضًا تزييف عناوين بروتوكول الإنترنت (IP) الخاصة بهم أو استخدام تقنيات أخرى، مثل خوادم البروكسي أو الشبكات الخاصة الافتراضية (VPN)، لتضليل محاولات تحديد الهوية.

وبالإضافة إلى ذلك، قد تعوق القيود القضائية تحقيقات الإسناد في الجهود العابرة للحدود لأن المحققين يجب أن يمروا عبر القنوات الرسمية لطلب المساعدة. وقد يؤدي هذا إلى إبطاء عملية جمع الأدلة، والتي يجب أن تتم في أقرب وقت ممكن. بالإضافة إلى ذلك، لا يوجد إجماع دولي حول كيفية التعامل مع الإسناد السيبراني، ولا توجد أي معايير أو مبادئ متفق عليها.

في بعض الحالات، يتم بذل جهود الإسناد السيبراني من الصعب أن تنشأ الهجمات من دول إن مثل هذه العقبات قد تصبح أكثر تعقيداً عندما تكون التوترات السياسية مرتفعة بالفعل. القضايا القضائية يمكن أن يؤثر ذلك على سلامة الأدلة وسلسلة الحراسة.

ما الذي يحدده الإسناد السيبراني في التحقيق؟

يستخدم خبراء الأمن مجموعة متنوعة من التقنيات المتخصصة عند إجراء عملية الإسناد السيبراني. ورغم أن هذه التقنيات قد تكون فعالة للغاية، فإن إنتاج عملية إسناد سيبراني نهائية ودقيقة أمر صعب للغاية وأحيانًا يكاد يكون مستحيلًا. ومع ذلك، لا تزال العديد من المنظمات والحكومات تعتقد أن إن الإسناد يستحق الجهد المبذول.

يستخدم محققو الجرائم الإلكترونية أدوات التحليل والبرامج النصية والبرامج للكشف عن معلومات بالغة الأهمية حول الهجمات. ويمكن للمحققين في كثير من الأحيان الكشف عن معلومات حول التقنيات المستخدمة، مثل لغة البرمجة ومترجم البرنامج ووقت التجميع ومكتبات البرامج. كما يمكنهم تحديد الترتيب الذي تم به تنفيذ أحداث الهجوم.

يمكن أن تكون المعلومات من جميع الأنواع مفيدة لعملية الإسناد. على سبيل المثال، إذا تمكن المحققون من تحديد أن قطعة من البرامج الضارة قد تم كتابتها على تخطيط لوحة مفاتيح معين، مثل صينى أو الروسيةويمكن لهذه المعلومات أن تساعد في تضييق نطاق قائمة المشتبه بهم المحتملين.

أثناء عملية الإسناد، يقوم المحققون أيضًا بتحليل أي البيانات الوصفية مرتبطة بالهجوم. قد تتضمن البيانات الوصفية عناوين IP المصدر، وبيانات البريد الإلكتروني، ومنصات الاستضافة، وأسماء النطاقات، ومعلومات تسجيل اسم النطاق، أو بيانات من مصادر خارجية.

يمكن أن تساعد البيانات الوصفية في تقديم حجة أكثر إقناعًا لنسب الهجمات. على سبيل المثال، قد توفر دليلاً قاطعًا على أن الأنظمة المستخدمة في الهجوم الإلكتروني تواصلت مع عقد خارج الشبكة المستهدفة. ومع ذلك، يتعين على المحللين توخي الحذر عند الاعتماد على مثل هذه البيانات لأن نقاط البيانات يمكن تزويرها بسهولة.

في بعض الحالات، يقوم المحققون بتحليل البيانات الوصفية التي تم جمعها من الهجمات التي استهدفت منظمات مختلفة. يتيح لهم القيام بذلك وضع افتراضات وتأكيدات بناءً على تكرار البيانات المزيفة. على سبيل المثال، قد يتمكن المحللون من ربط عنوان بريد إلكتروني مجهول بالمهاجم بناءً على أسماء النطاقات لأنها مرتبطة بجهة تهديد محددة.

إن جزءًا مهمًا من أي جهد لتحديد المسؤوليات هو فحص الأساليب والتكتيكات المستخدمة في الهجوم. غالبًا ما يكون لدى المهاجمين أساليبهم المميزة التي يمكن التعرف عليها، ويمكن للمحققين في بعض الأحيان تحديد هوية الجناة بناءً على أساليب الهجوم التي يتبعونها، مثل هندسة اجتماعية التكتيكات أو النوع البرمجيات الخبيثة، كما قد تكون استخدمت في الهجمات السابقة.

بالإضافة إلى ذلك، فإن معرفة ما يحدث في الصناعات ذات الصلة أو المنظمات المحددة يمكن أن يساعد خبراء الأمن في التنبؤ بالهجمات. على سبيل المثال، تنفق الشركات العاملة في صناعة الغاز الطبيعي المزيد من الأموال على التنقيب عندما ترتفع أسعار الغاز، وبالتالي، تكون معرضة لخطر أكبر لسرقة البيانات الجغرافية المكانية.

إن فهم دوافع المهاجم يمكن أن يساعد أيضًا في تحديد هوية المهاجم. يعمل خبراء الأمن على فهم أهداف الجناة، والتي قد تكون مرتبطة بالمكاسب المالية أو المزايا السياسية أو عوامل أخرى. بالإضافة إلى ذلك، يحاول المحققون اكتشاف المدة التي تعقب فيها مجرمو الإنترنت الأنظمة المستهدفة، وما إذا كانوا يبحثون عن بيانات محددة أثناء هجومهم، وكيف سيحاولون استخدام ما وجدوه.

على الرغم من أن الإسناد السيبراني ليس علمًا دقيقًا، فإن تقنيات الإسناد هذه يمكن أن تساعد محققي الجرائم الإلكترونية في تحديد المهاجمين دون أدنى شك معقول. يمكن أيضًا أن تكون المعلومات مفيد في الحماية من الهجمات المستقبلية.

يتطلب إيقاف الجرائم الإلكترونية فهم كيفية تعرضك للهجوم. تعرف على أكثر أنواع الهجمات الإلكترونية المدمرة وكيفية منعها. تحقق أيضًا من موقعنا دليل كامل للاستجابة للحوادث وتحسين تنفيذ الأمن السيبراني الخاص بك باستخدام هذه أفضل الممارسات والنصائح المتعلقة بالأمن السيبراني.