ما هو التخلف (على الظهر) وكيفية الوقاية منه؟

التتابع، والذي يشار إليه أحيانًا باسم التطفل، هو نوع من أنواع الأمن الجسدي الانتهاك الذي يتبع فيه شخص غير مصرح له فردًا مصرحًا له بدخول المباني الآمنة مع تجنب اكتشافه بواسطة نظام التحكم في الوصول (أو الإنذار) الإلكتروني أو البشري.

بشكل عام، عندما تنجح الهجمات اللاحقة، فإن ذلك يرجع إلى مزيج من عاملين: 1) الإهمال البشري من جانب الطرف التابع، و2) البراعة والثقة من جانب الطرف التالي. يعد التتبع خطرًا أمنيًا كبيرًا على المؤسسات وممتلكاتها ومعداتها وبياناتها وموظفيها.

فهم الذيل

يعد التتابع أحد أبسط أشكال أ الهندسة الاجتماعية الهجوم، حيث تستغل الجهات الفاعلة في التهديد العادات البشرية أو نقاط الضعف لارتكاب حادث ضار، مثل الاحتيال أو السرقة أو هجوم إلكتروني.

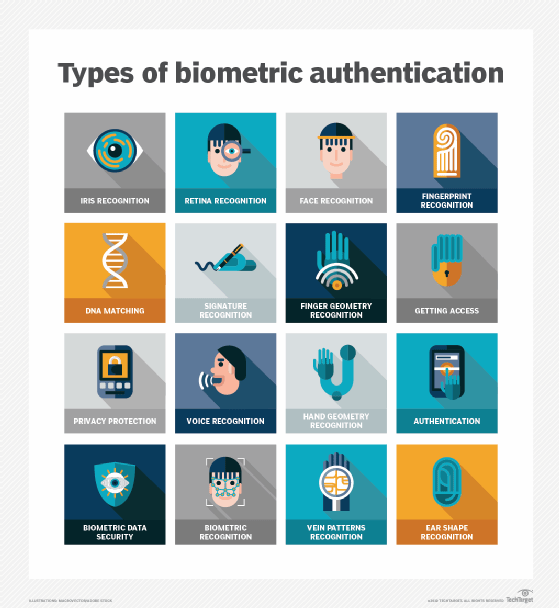

بمجرد اتباع الشخص المعتمد (AP)؛ يمكن لطرف غير مصرح به (UP) التجول بسهولة حماية الآليات، مثل الماسحات الضوئية لشبكية العين، والماسحات الضوئية لبصمات الأصابع، وحتى حراس الأمن البشريين، و الوصول إلى المناطق المادية المحظورة.

في كثير من الأحيان، يتمكن الأشخاص غير المصرح لهم من القيام بذلك عن طريق الاستفادة التحيزات المعرفية التي تؤثر على اتخاذ القرار البشري. أحد هذه “الأخطاء البشرية” هو الميل إلى أن يكون مهذبا; آخر هو الميل إلى يثق أشخاص آخرين؛ والثالثة هي عادة بسيطة. بسبب هذه المراوغات البشرية، يميل العديد من نقاط الوصول إلى إغلاق الباب أمام عناصر UP، الذين قد يستغلون بعد ذلك مثل هذه الإيماءات المهذبة للوصول إلى المواقع التي ربما لم يتمكنوا من الوصول إليها بطريقة أخرى.

كيف يحدث التتبع

يمكن أن تحدث الهجمات الخلفية بعدة طرق، بما في ذلك ما يلي:

- أبسط طريقة هي أن يتبع شخص ما شخصًا آخر عبر الباب.

- يمكن أن يحدث التتبع أيضًا عندما يدخل شخص مرخص له إلى منطقة ما دون إغلاق الباب خلفه. يمكن أن يترك هذا نافذة صغيرة من الوقت متاحة لشخص غير مصرح له بدخول المبنى.

- هناك طريقة أخرى وهي عندما تبقي نقطة الوصول الباب مفتوحًا لسبب ما. على سبيل المثال، قد يتركه الرسام مفتوحًا للتخلص من أبخرة الطلاء، أو قد يقوم أحد موردي تكنولوجيا المعلومات باستكشاف أخطاء أحد الأخطاء وإصلاحها الخادم أو جهاز التوجيه في غرفة الخادم مع ترك باب الغرفة مفتوحا.

- يحدث نوع أكثر تعقيدًا من الهجوم عندما تتنكر الجهات الفاعلة في التهديد، إما على شكل الموظفين المعتمدين مع إمكانية الوصول إلى منطقة معينة (على سبيل المثال، مدير) أو أشخاص يبدون غير ضارين (على سبيل المثال، عامل التوصيل) لخداع الأشخاص لمنحهم حق الوصول إلى تلك المنطقة.

أين يحدث التتبع؟

يعد التتابع مشكلة شائعة في المباني متعددة المستأجرين ذات حركة المرور العالية (يصل العديد من الأشخاص إلى المبنى ومبانيه). إن حركة المرور العالية تجعل من الصعب تحديد وتتبع الموظفين غير المصرح لهم وإبعادهم.

يحدث التتبع أيضًا في كثير من الأحيان في الشركات التي يفتقر فيها الموظفون إلى الخير نظافة الأمن السيبراني أو لا تتبع أفضل ممارسات الأمن السيبراني. قد يكون هذا بسبب ما يلي:

- الإهمال.

- قلة الوعي حول المخاطر السيبرانية.

- غير كافٍ التدريب على الأمن السيبراني، وخاصة التدريب حول كيف أن البشر غالبًا ما يكونون “الحلقة الأضعف” في الأمن السيبراني.

يمكن أن يحدث التتبع أيضًا في الشركات التي تفتقر إلى أنظمة التحكم في الوصول البيومترية. بدون وجود مثل هذه الأنظمة الإلكترونية، يمكن لأي شخص تقريبًا دخول المناطق الآمنة بمجرد الدخول إليها. ومن الصعب أيضًا تحديد النقاط العمياء في المنشأة أو التخطيط لاستراتيجيات لمعالجتها.

مخاطر التتبيلة

يعتبر التتبيل “التكنولوجيا المنخفضة” تكتيك الهجوم لأنه نادرًا ما يتضمن معدات متطورة. ومع ذلك، فهو يمثل مصدر قلق ماديًا وأمنًا إلكترونيًا خطيرًا للمؤسسات لأنه يزيد من خطر قيام شخص خبيث بتعريض الشركة للخطر أو الإضرار بها بطريقة ما. على سبيل المثال، قد يقوم أحد المتسللين بما يلي:

- استخراج المعلومات الحساسة للتسبب في أ خرق البيانات.

- سرقة المعدات القيمة مثل أجهزة الكمبيوتر المحمولة غير المراقبة.

- إدراج برامج التجسس في أجهزة المؤسسة.

- ثَبَّتَ البرمجيات الخبيثة أو برامج الفدية على أجهزة الكمبيوتر.

- قم بإيقاف تشغيل الأنظمة الهامة مثل الخوادم.

- الوصول إلى غرفة الخادم وإنشاء أ مستتر إلى شبكة المؤسسة بأكملها.

- قم بتركيب الكاميرات لمراقبة عمليات الشركة عن بعد والمشاركة في أعمال الشركة أو التجسس الإلكتروني.

- سرقة الأموال أو أسرار العمل مثل المخططات، الملكية الفكرية (IP) أو قوائم العملاء أو المعلومات المالية.

- تدمير أو إتلاف الممتلكات المادية للشركة (التخريب).

يمكن أن تشمل Tailgaters الموظفين السابقين الساخطينأو لصوص أو مخربين أو مفسدين. في الأساس، أي شخص لديه مشكلة مع الشركة أو يأمل في الاستفادة منها يمكن أن يكون متطفلًا. سواء كان الأشخاص المتلاحقون أبرياء أو ضارين، فمن المحتمل أن يعطلوا العمل أو يتسببوا في أضرار أو يخلقوا تكاليف غير متوقعة. وقد تؤدي أيضًا إلى خلق المزيد من مشكلات السلامة لموظفي الشركة بسبب الحرائق أو التدافع. يمكن أن يؤدي التتبع أيضًا إلى العنف الجسدي.

كيفية تجنب الذيل

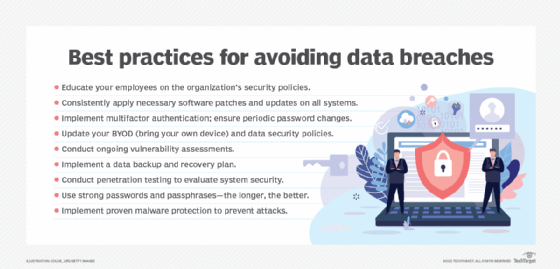

يمكن للمنظمات حماية مبانيها من الموظفين غير المصرح لهم ومنع التتبع من خلال تنفيذ بعض الإجراءات الأمن الفعال مقاسات. وتشمل هذه ما يلي:

أبواب الوصول الإلكترونية

يعد تثبيت أدوات التحكم في الوصول للمداخل والمناطق المحظورة مع إغلاق الأبواب بسرعة أمرًا حيويًا لمنع التتبع. بالإضافة إلى ذلك، أبواب دوارة توفير الكشف عن الأماكن الخلفية والتأكد من أن الفرد بمفرده، مما يمنع الآخرين من الدخول خلفه دون المرور عبر آلية الوصول المناسبة.

أجهزة استشعار الليزر أو الفخاخ

أجهزة الاستشعار الضوئية، أجهزة استشعار الليزر ويمكن أن تقيد الفخاخ الدخول لشخص واحد في كل مرة، مما يمنع أي شخص من متابعة الشخص المصرح له والدخول إلى منطقة غير مصرح له بدخولها.

الماسحات الضوئية البيومترية

البيومترية تسمح الماسحات الضوئية والبوابات الدوارة لشخص واحد فقط بالدخول إلى المنطقة في كل مرة، مما يمنع البوابين من المشي مع أو خلف شخص مرخص له. كما تقوم أنظمة القياسات الحيوية بتخزين بيانات أفراد محددين (على سبيل المثال، بصمات الأصابع، وبصمات اليد، مسح الشبكية، وما إلى ذلك) لتسهيل الوصول إلى مناطق محددة، لذلك الأفراد الذين تكون معلوماتهم لا المخزنة في نظام الأمان يتم إبعادها تلقائيًا عن تلك المناطق.

البطاقات الذكية

البطاقات الذكية عادة ما تكون مخصصة للاستخدام من قبل شخص واحد، مما يساعد على التحكم في الوصول إلى الغرفة أو المكتب أو المبنى. عندما تنفذ مع الإلكترونية التحكم في الوصول الآليات، يمكن للبطاقات الذكية أن تمنع التتبع في المداخل والمناطق المحظورة.

معرف الصورة

يجب أن يطلب من الموظفين ارتداء معرفات الصور ويجب أن يحصل الزائرون على شارات مؤقتة ويطلب منهم ارتدائها طالما أنهم داخل مباني المنظمة. يجب أن تكون كافة المعرفات مرئية بوضوح. مع تطبيق طرق تحديد الهوية هذه، يصبح أي شخص لا يرتديها واضحًا، مما يسهل التعرف عليه واحتجازه، ومنعه من دخول أماكن آمنة.

المراقبة بالفيديو

أجهزة المراقبة مثل كاميرات المراقبة توفير وسيلة لمراقبة المبنى على مدار الساعة طوال أيام الأسبوع. إذا كانت الأجهزة مرئية بوضوح، فإنها تعمل كرادع لأولئك الذين يتطلعون إلى الوصول إلى المكتب أو غرفة الخادم. الآن، منظمة العفو الدولية-ممكن المراقبة بالفيديو تتوفر الأنظمة لتوفير عروض متواصلة للمناطق الآمنة بالإضافة إلى رؤى في الوقت الفعلي تمكن موظفي الأمن من تحديد الأطراف غير المصرح بها أو الخبيثة واتخاذ إجراءات علاجية سريعة.

المصادقة متعددة العوامل (MFA)

وزارة الخارجية على أبواب الوصول يتطلب من المستخدمين تقديم أكثر من بيانات اعتماد واحدة للوصول إلى المنطقة. بهذه الطريقة، حتى لو تمكن شخص غير مصرح له من اختراق إحدى بيانات الاعتماد، فلن يتمكن من الوصول إليها. أحد الأمثلة على أسلوب MFA هو مطالبة الأفراد بتقديم بطاقة وصول وبصمة إبهام. وهناك طريقة أخرى تتطلب من المشاركين إدخال أرقام على لوحة المفاتيح وتقديم بصمة لشبكية العين. يعد MFA مفيدًا بشكل خاص لمنع الأشخاص غير المصرح لهم من الوصول إلى المناطق الآمنة مثل غرف الخوادم أو غرف الملفات.

اقرأ عن حالات استخدام الـ MFA.

حراس الأمن البشري

يوفر حراس الأمن وسيلة مادية لحماية المباني. وينبغي تدريب هؤلاء الحراس على سؤال الموظفين غير المألوفين أو الأشخاص الذين لا يرتدون بطاقات الهوية عن هويتهم وسبب وجودهم في المبنى. كما يجب أن يُسمح لهم باحتجاز هؤلاء الأشخاص في غرفة احتجاز حتى تتمكن الإدارة من تحديد الإجراء الإضافي (على سبيل المثال، تقرير الشرطة) المطلوب ضدهم.

أهمية تثقيف الموظف في منع التخلف

تعتبر التدابير الأمنية المذكورة أعلاه كلها حاسمة للحد من المخلفات. ومع ذلك، فإن وجودهم يمكن أن يخلق شعور زائف بالأمان بين الموظفين، مما يؤدي إلى الإهمال أو الجهل بدور الموظفين في منع التتبع. ولهذا السبب من الضروري تثقيفهم حول ما يلي:

- مخاطر التتبيلة.

- كيفية التعرف على محاولات التتبع.

- ما الذي يمكنهم فعله لمقاومة التتبع وإبعاد المتسللين.

من المهم أيضًا إنشاء ثقافة وعي سيبراني قوية في جميع أنحاء المنظمة وتوعية الموظفين بمسؤولياتهم لحماية أصول الشركة من الأطراف غير المصرح لها. وينبغي أيضًا تعليم الموظفين كيفية اتباع هذه الإجراءات الأمنية أفضل الممارسات:

- لا تمسك الباب أبدًا لأي شخص.

- أبقِ الأبواب مغلقة دائمًا، خاصة تلك المخصصة للمناطق الآمنة أو المحظورة مثل غرف الخوادم.

- منع الأشخاص من متابعتهم في مناطق الوصول الخاصة أو المناطق المحظورة، خاصة إذا كانوا لا يرتدون شارات الموظفين أو الزائرين.

- تأكد من أن أي أشخاص خارجيين، مثل المصلحين أو عمال التوصيل، شرعيون ويرتدون شارات الزائر المناسبة.

- قم بتوجيه الأشخاص غير المألوفين، أو الأشخاص الذين ليس لديهم شارات أو الأشخاص الذين يبدون “ضائعين” إلى مكتب الاستقبال.

- لا تسمح أبدًا للموظفين السابقين بالدخول إلى مقر الشركة إذا لم يكن لديهم إذن من الموظفين المصرح لهم (على سبيل المثال، فريق تكنولوجيا المعلومات) أو إذا كانوا لا يرتدون شارات الهوية المناسبة.

- الإبلاغ عن أي نشاط مشبوه لحراس الأمن.

- إبلاغ حراس الأمن أو فريق تكنولوجيا المعلومات إذا كان الباب الإلكتروني لا يعمل بشكل صحيح.

التتبع مقابل التتبع

إن التتبع ليس مثل التتبع، وهو نوع من الاختراق الذي يقوم فيه الفرد غير المصرح له بخداع أو إقناع الفرد المصرح له بالسماح له بالدخول إلى منطقة آمنة. وبالتالي، فإن المسؤولية عادةً ما تنطوي على معرفة أو موافقة أو إذن من AP. بالإضافة إلى ذلك، عادةً ما تفترض نقطة الوصول التي توفر الوصول إلى UP أن لدى UP سببًا مشروعًا لطلب الوصول.

ومع ذلك، فإن كلا من التتبع والتتبع هما شكلان من أشكال هجمات الهندسة الاجتماعية الشخصية التي يتم فيها الجهات الفاعلة التهديد محاولة الوصول إلى منطقة محظورة عليهم، عادةً لأغراض شائنة أو ضارة. يمكن أن يكون كلاهما ضارًا جدًا للمؤسسة بعدة طرق.

يجب أن تعرف المؤسسات العلامات الرئيسية للحوادث الأمنية الشائعة وكيفية الاستجابة للحفاظ على أمان الأنظمة والبيانات. اقرأ عن أنواع الحوادث الأمنية وكيفية الوقاية منها.