تحليل نمط المرور من الداخل إلى الخارج

مصطلح تحليل نمط حركة مرور الشبكة (المعروف أيضًا باسم تحليل نمط حركة المرور) يدق الجرس مع غالبية المتخصصين في أمن المعلومات، ومع ذلك فإن فكرة ما وراء هذه المجموعة من الكلمات غامضة للغاية. دعونا نقطع ونقطع الحقائق المبسطة حول هذه الطريقة للحصول على صورة أكثر شمولاً.

ملخص

تحليل نمط حركة المرور هو عملية مراقبة الانحرافات المرورية من أجل كشف أبتوأنماط الاتصال غير الطبيعية أو المفرطة وأنشطة البرامج الضارة المختلفة.

بشكل عام، يستخدم تحليل نمط حركة المرور معلومات من التطبيقات المميزة والمنافذ المستخدمة في الاتصالات والبروتوكولات المستخدمة ونقاط نهاية الاتصال واتجاه حركة المرور وحجمها.

طرق جمع التدفقات المرورية

يتم جمع تدفقات حركة مرور الشبكة من معدات الشبكة التي تنشئ اتصالاً بين نقاط نهاية الشبكة. تتضمن هذه المعدات أجهزة التوجيه والمحولات وجدران الحماية. تنتقل تدفقات حركة المرور المجمعة إلى أنظمة SIEM (على سبيل المثال، IBM® Security QRadar® SIEM) حيث يتم إنشاء أنماط حركة المرور وتحليلها. علاوة على ذلك سوف نستخدم QRadar كمثال لنظام SIEM.

هناك طريقتان لـ QRadar لتلقي تدفقات حركة المرور: انعكاس المنفذ وجمع سجلات التدفق (قد تستخدم حلول SIEM بروتوكولات تصدير التدفق المختلفة، مثل NetFlow، وJ-Flow، وsFlow). يجب تكوين كلاهما على النظام المصدر.

النسخ المتطابق للمنفذ يعني أنه تم تكوين المصدر لإرسال نسخة كاملة من حركة مرور الشبكة إلى QRadar QFlow Collector (مكون يجمع تدفق حركة المرور). باستخدام هذا النهج، يمكن لنظام SIEM إجراء تحليل التطبيق (الطبقة 7) لتحديد نوع التطبيق الذي يولد حركة المرور. يمكن لـ NetFlow وJ-Flow وsFlow فقط إخطار QRadar بشأن عنوان IP المصدر وIP الوجهة والمنافذ والبروتوكولات وكمية البايتات. تتمثل ميزة QRadar QFlow Collector في أنه يقوم بتحليل حزم الشبكة وتحديد توقيعات البروتوكولات المشبوهة، على سبيل المثال، P2P وIRC المستخدمة على نطاق واسع لاتصالات الروبوتات.

ومع ذلك، تتطلب هذه التقنية نفقات كبيرة على النسخ المتطابق، ونفقات إضافية للبنية التحتية للشبكة (لإدارة حمل الشبكة)، وترخيص التدفق لـ QRadar.

يمكن لـ QRadar استقبال تدفق حركة المرور من معدات حركة مرور الشبكة (جدران الحماية، وأجهزة التوجيه، والمحولات) عبر بروتوكول تصدير التدفق. هذه التقنية تسمى جمع سجلات التدفق، وعلى عكس السابق، فهو سهل التنفيذ إلى حد ما. ومع ذلك، على الرغم من أن التدفقات توفر معلومات حول عنوان IP للمصدر والوجهة والاتجاه والمنافذ وحجم حركة المرور، إلا أنها لا تساعد QRadar في تحديد نوع التطبيق.

كيف يعمل

بعد تلقي تدفقات حركة المرور، يقوم QRadar ببناء أنماط حركة المرور وتخزينها للتحليل المستقبلي الذي يقوم به مسؤول الأمان. يجب على المسؤول تكوين القواعد السلوكية والتي تحددها السياسة الأمنية للشركة لمراقبة تبادل البيانات بين أجهزة الشبكة. القواعد السلوكية هي نوع فرعي من قواعد الكشف عن الحالات الشاذة، والتي تقارن حركة المرور الحقيقية بها خط الأساس لاكتشاف التغيرات في الحجم في أنماط حركة المرور العادية.

إنشاء خط الأساس

خط الأساس عبارة عن مجموعة بيانات تمثل متوسط قيم المراقبة ملكيات في وجه الخصوص حدث أو بحث التدفق. يقوم مسؤولو الأمان بإنشاء حدث أو بحث سير باستخدام خصائص سير أو حدث محددة مسبقًا ليتم مراقبتها و الإطار الزمني.

خصائص وإطار زمني

الخصائص هي معلمات حدث أو تدفق، مثل عناوين IP، والمنافذ، وإجمالي البايتات والحزم، وأنواع التدفق، وما إلى ذلك. ومن الممكن تكوين أي عدد يزيد عن 90 خاصية افتراضية للحدث والتدفق (على سبيل المثال، البايتات الواردة/الخارجية وعناوين IP للمصدر/الوجهة والتطبيقات) وإنشاء عناوين IP مخصصة. وبالتالي، يمكن تطبيق قواعد مختلفة لتتبع حركة المرور على منافذ مختلفة، وحركة المرور الواردة والصادرة، والمعلمات الأخرى بشكل منفصل.

تتضمن خيارات الإطار الزمني لعمليات البحث عن الأحداث أو التدفق فترات زمنية محددة (إذا كانت هناك حاجة للتحقق من فاصل زمني محدد في يوم معين) والفواصل الزمنية الحديثة (من اللحظة الأخيرة إلى الأسبوع الماضي). وفي الحالة الأخيرة، يقوم QRadar بتحديث البيانات المتراكمة بشكل تسلسلي.

القواعد السلوكية في العمل

عند إنشاء قاعدة سلوكية، يجب على مسؤول الأمان اختيار خاصية حركة مرور واحدة من بين أولئك المشاركين في الحدث أو بحث التدفق (على سبيل المثال، مقدار عناوين IP والمنافذ والبروتوكولات وإجمالي البايتات) وتعيين القيمة المناسبة موسم.

اختيار الموسم

الموسم هو فترة زمنية تكون فيها القاعدة السلوكية نشطة. وقد تتراوح من يوم واحد إلى أربعة أسابيع. وينبغي تعديل طول الموسم ليتناسب مع خصوصيات حركة المرور المراقبة. لتقليل عدد النتائج الإيجابية الخاطئة، يجب على مسؤولي الأمن تحديد الموسم الذي لا يُتوقع خلاله حدوث أي زيادة في حركة المرور.

دعونا نفكر في المثال الذي نحتاج فيه إلى مراقبة نشاط حركة المرور للموظفين. بالنسبة لأولئك الذين يعملون في نوبات يومية، سنقوم بتكوين قاعدة سلوكية تحدد خطًا أساسيًا لأنشطتهم المرورية خلال يوم العمل (على سبيل المثال، 9 صباحًا – 18 مساءً). بالنسبة للمناوبين ليلاً، ستكون القاعدة مختلفة، حيث يغطي الموسم ساعات الليل (على سبيل المثال، 18 مساءً – 3 صباحًا). وبالمثل، نحتاج إلى إنشاء قاعدتين منفصلتين لأيام الأسبوع وعطلات نهاية الأسبوع، حيث تختلف الخطوط الأساسية لهذه الفترات بشكل كبير.

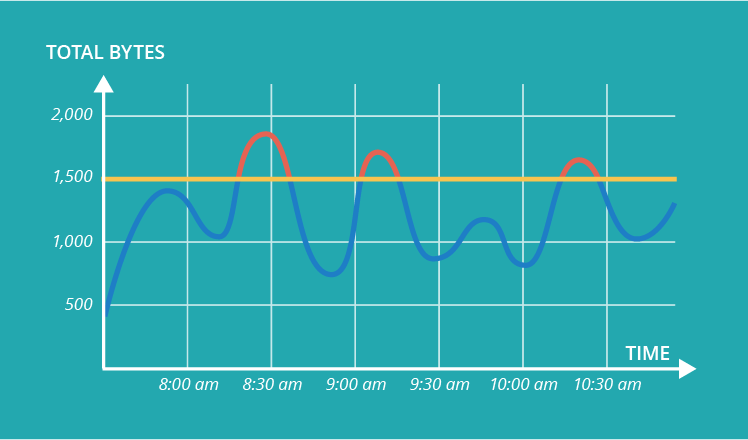

بعد تكوين الموسم والخاصية، يقوم مسؤول الأمان بتعيين العتبة (X بالمائة من خط الأساس) لكل قاعدة سلوكية، وبالإشارة إلى هذا الحد، يتحقق QRadar من تبادل البيانات الفعلي مقابل خط الأساس. إذا تجاوز متوسط حجم خاصية متراكمة معينة خلال موسم محدد مسبقًا الحد الأدنى، فإن QRadar ينشئ جريمة.

بعض القواعد السلوكية تستخدم الحالات

الانحرافات عن خط الأساس هي دليل على الخروقات الأمنية المحتملة. تخيل أن حل SIEM الخاص بك ينبهك إلى أن الخوادم المهمة للشبكة تولد الكثير من حركة المرور في غير أوقات الذروة (على سبيل المثال، في الليل). قد يشير ذلك إلى أن هذه الخوادم معرضة للاختراق وأن لديها اتصالاً قائمًا بشبكة الروبوتات. حالة أخرى: قد يحصل المتسللون على موجزات فيديو منتظمة للتعرف على أنشطة موظفي شركتك. تنتج ترجمات الفيديو حركة مرور تتجاوز خط الأساس، والتي يمكن اكتشافها بواسطة حل SIEM بقواعد سلوكية تم تكوينها.

يمكن للقواعد أيضًا تحديد من يُسمح له بالتواصل. دعونا نفكر في المثال التالي. يوجد جدار حماية يمنع الاتصال بين الشبكتين A وB. QRadar لديه قاعدة إنشاء جريمة في حالة حدوث هذا الاتصال. إذا قام مسؤول أمان ضار بتغيير قواعد جدار الحماية مما يسمح بالاتصال بين الشبكات، فسيقوم QRadar باكتشاف أنماط الاتصال غير المتوقعة وإنشاء جريمة.

يمكن لتحليل نمط حركة المرور بناءً على القواعد السلوكية أيضًا اكتشاف علامات التهديدات المستمرة المستمرة (APT). على سبيل المثال، قد يقوم جدار الحماية بتسجيل حركة المرور الواردة عبر بروتوكول محدد غير https. قد يشير هذا إلى أن شبكات الروبوت ترسل طلبات مستهدفة إلى خادم داخلي تم اختراقه بالفعل.

بعض القيود

كما هو الحال مع أي تقنية، فإن تحليل نمط حركة المرور له جوانب سلبية. إذا قام نظام SIEM ببناء خط أساس لمراقبة أنشطة شبكة المستخدمين، فقد يؤدي ذلك إلى توليد الكثير من النتائج الإيجابية الخاطئة. أنماط حركة مرور المستخدمين متقلبة. سوف يلاحظ QRadar أن حجم حركة المرور يتجاوز حجم اليوم السابق، لكنه لن يحدد سبب هذه القفزة وسيؤدي إلى حدوث جريمة. ومع ذلك، إذا استقبل نظام SIEM تدفقات حركة المرور من خلال النسخ المتطابق للمنافذ، فيمكنه تحديد التطبيقات التي تحمل التهديد الحقيقي.

عادة، يتم استخدام تحليل نمط حركة المرور لمراقبة الخوادم. تتمتع معظم الخوادم بسلوك تنبؤي، مما يجعل من السهل إنشاء خط الأساس لحركة المرور الخاصة بها. على سبيل المثال، إذا لاحظ QRadar زيادة غير طبيعية في حركة المرور الصادرة عبر منفذ خادم قاعدة بيانات 5432، فهذه علامة أكيدة على أن معلومات قاعدة البيانات قد تم تسريبها. تشير زيادة حركة المرور الواردة عبر منافذ معينة إلى تعرض بعض الخوادم الداخلية للاختراق.

في ملاحظة أخيرة

تحليل نمط حركة المرور يستحق أن يكون حديث المدينة. بالتأكيد، إذا تم استخدامها بشكل مستقل، لا يمكن لهذه التقنية توفير أمان قوي للشبكة، ولكنها يمكن أن تسهل إلى حد كبير المعركة ضد البرامج الضارة والتهديدات الأمنية الأخرى من خلال الكشف عن حجم حركة المرور المفرط عبر بروتوكولات محددة والاتجاه المشبوه لأنماط الاتصال.