ما هي مؤشرات التسوية (IOC)؟

ما هي مؤشرات التسوية (IOC)؟

مؤشر التسوية (IOC) هو جزء من الطب الشرعي الرقمي الأدلة التي تشير إلى الاحتمال يخرق للشبكة أو نظام نقطة النهاية. قد يكون الانتهاك نتيجة لبرامج ضارة أو بيانات اعتماد مخترقة أو تهديدات داخلية أو أي سلوك ضار آخر. بحلول الوقت الذي يكتشف فيه فريق الأمان بطاقة IOC، من المحتمل أن يكون الاختراق قد حدث بالفعل، مما يعني أنه من الممكن أن تكون البيانات قد تعرضت للاختراق. ومع ذلك، لا يزال بإمكان اللجنة الأولمبية الدولية مساعدة الفريق الأمني القضاء على التهديد والحد من الضرر.

عادةً ما تقوم فرق الأمان بمراقبة عمليات IOC كجزء من عملية أكبر استراتيجية الأمن السيبراني. وكلما تمكنوا من اكتشاف شركات النفط العالمية المكتشفة والتصرف بناءً عليها بشكل أسرع، كلما تمكنوا من الاستجابة لهذا الانتهاك بشكل أكثر فعالية. إذا اكتشفت فرق الأمن حدوث خرق لبطاقة IOC، فقد تتمكن من احتواء الضرر. يمكن لشركات النفط العالمية أيضًا أن تزود الفرق بنظرة ثاقبة حول طبيعة الاختراق حتى يتمكنوا من حماية الأنظمة بشكل أكثر فعالية في المستقبل وتحسين الأداء العام. الاستجابة للحادث العمليات.

أنواع مؤشرات التسوية

تعتمد فرق الأمان على مجموعة واسعة من بطاقات IOC لحماية أنظمة الشبكة ونقاط النهاية. تصنف المصادر المختلفة شركات النفط الدولية بطرق مختلفة. أحد الأساليب هو تقسيمها إلى ثلاث فئات عريضة:

- على أساس الشبكة. يمكن أن تتضمن بطاقات IOC المستندة إلى الشبكة أحداثًا مثل أنماط حركة المرور غير العادية أو الاستخدام غير المتوقع لـ البروتوكولات أو الموانئ. على سبيل المثال، قد تكون هناك زيادة مفاجئة في عدد الزيارات إلى موقع ويب معين أو اتصالات غير متوقعة به عناوين URL, عناوين الانترنت بروتوكول أو المجالات والتي من المعروف أنها ضارة.

- على أساس المضيف. يستضيفتكشف بطاقات IOC المستندة إلى سلوك مشبوه على نقاط النهاية الفردية. ويمكن أن تشمل مجموعة واسعة من التهديدات المحتملة، بما في ذلك العمليات غير المعروفة، ملفات التجزئة المشبوهة أو أنواع أخرى من الملفات، أو تغييرات في إعدادات النظام أو أذونات الملفات، أو تغييرات في أسماء الملفات، ملحقات أو المواقع. يتم أحيانًا التعامل مع بطاقات IOC المستندة إلى الملف كفئة منفصلة عن بطاقات IOC المستندة إلى المضيف.

- سلوكية. تعكس IOCs السلوكية السلوكيات عبر الشبكة أو أنظمة الكمبيوتر، مثل محاولات تسجيل الدخول الفاشلة المتكررة أو تسجيلات الدخول في أوقات غير عادية. يتم دمج هذه الفئة أحيانًا في الفئات الأخرى.

باستخدام الأنواع المختلفة من بطاقات IOC، يمكن لفرق الأمن اكتشاف ورصد المعلومات بشكل أكثر كفاءة الرد على الخروقات الأمنية، إلى جانب كن أكثر استباقية في منعهم. يمكن للفرق أيضًا مشاركة هذه المعلومات مع المنظمات الأخرى للمساعدة في تحسين الاستجابة للحوادث الطب الشرعي الكمبيوتر. وقد أدى هذا التعاون إلى خلاصات استخباراتية قياسية للتهديدات مثل OpenIOC و ستيكس/تاكسي، من بين أمور أخرى.

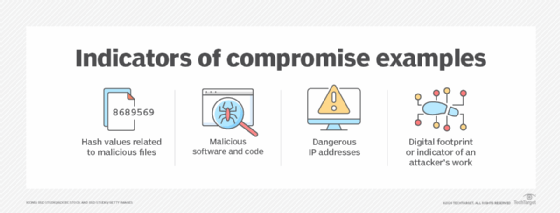

يبحث متخصصو الأمن عن بطاقات IOC في سجلات النظام والأمان، ازدحام انترنت أنظمة المراقبة, أمن المؤسسة المنصات والمصادر الأخرى. تتضمن أمثلة شركات النفط الدولية ما يلي:

- أنماط غير عادية لحركة مرور الشبكة الواردة أو الصادرة، مثل الارتفاعات غير المتوقعة في عمليات نقل البيانات الصادرة.

- زيادات غير متوقعة في عدد قاعدة البيانات يقرأ، والتي يمكن أن تحدث عندما يحاول المهاجمون استخراج البيانات.

- نشاط غير عادي ل حسابات مميزة أو مسؤول، مثل طلبات الأذونات الموسعة.

- حالات شاذة في تسجيل الدخول أو محاولات غير عادية للوصول إلى الموارد، مثل الزيادة المفاجئة في طلبات الوصول.

- ظهور ملفات أو خدمات أو عمليات أو تطبيقات غير معروفة فجأة على النظام، مثل عمليات تثبيت البرامج غير المتوقعة.

- تغييرات مشبوهة على السجلات أو ملفات النظام أو النظام التكوينات، والذي يمكن أن يحدث إذا كان أحد المهاجمين يحاول السيطرة على النظام.

- حالات الشذوذ الجغرافي، مثل حركة المرور غير المبررة من بلد أو منطقة معينة.

- غير عادي نظام اسم المجال الطلبات، والتي يمكن أن تحدث نتيجة ل هجمات القيادة والسيطرة.

- حالات شاذة متعلقة بالملف، مثل الارتفاع الكبير في الطلبات لنفس الملف.

ومن خلال تتبع هذه الأنشطة وغيرها من الأنشطة غير العادية، يمكن لفرق الأمان الاستجابة للسلوك الضار بسرعة وفعالية. ومع ذلك، فإن تتبع IOC وحده لا يكفي لتوفير الحماية الكاملة لأنظمة الشبكة ونقاط النهاية. لهذا السبب، تقوم معظم المؤسسات بتتبع شركات النفط الدولية جنبًا إلى جنب مع حلول مثل المعلومات الأمنية وإدارة الأحداث, الكشف والاستجابة الموسعة, الكشف عن نقطة النهاية والاستجابة لها، و نظام كشف التسلل، من بين أمور أخرى.

يستكشف كبار مقدمي خدمات الاستجابة للحوادث والبائعين والبرمجيات و أطر الاستجابة للحوادث السحابية وأفضل الممارسات. أقرأ عن خمسة أدوات يستخدمها خبراء الطب الشرعي الرقمي. تعلم كل شيء عن كشف التهديدات والاستجابة لها و تقنيات وتكتيكات واستراتيجيات صيد التهديد. الدفع 12 نوعًا شائعًا من هجمات البرامج الضارة وكيفية الوقاية منها.