ما هو بروتوكول المصادقة القابل للتوسيع المحمي (PEAP)؟

ما هو بروتوكول المصادقة القابل للتوسيع المحمي (PEAP)؟

بروتوكول المصادقة القابل للتوسيع المحمي (PEAP) هو بروتوكول أمان شائع الاستخدام لحماية الشبكات اللاسلكية. يقوم PEAP بتوسيع بروتوكول المصادقة القابل للتوسيع (EAP) عن طريق تغليف اتصال EAP ضمن طبقة النقل الآمنة (TLS) النفق. تم تصميم PEAP لتوفير المصادقة ل 802.11 الشبكات المحلية اللاسلكية (WLANs) لتحقيق قدر أكبر من الأمان مما يمكن تحقيقه باستخدام EAP وحده.

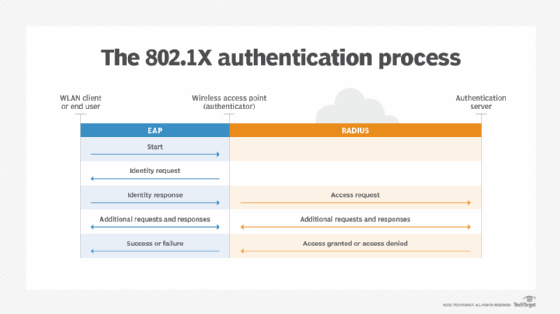

EAP هو بروتوكول مصادقة تم تطويره للشبكات السلكية التي تدعم الاتصالات من نقطة إلى نقطة، حيث يُفترض عادةً الأمان المادي. تم اعتماد EAP لاحقًا لـ IEEE 802.1X المصادقة المستندة إلى المنفذ، ولكن سرعان ما أصبح من الواضح أن هناك عددًا من المخاوف الأمنية المتعلقة بالبروتوكول. على سبيل المثال، لم تتضمن أي حماية لسلامة كل حزمة أو آلية موحدة لـ تبادل المفاتيح، ولم يقدم أي دعم لعمليات إعادة الاتصال السريعة أو التجزئة وإعادة التجميع أو إقرارات النجاح والفشل.

يعالج PEAP أوجه القصور في EAP عن طريق تغليف جلسة EAP داخل قناة TLS. وفقًا لمسودة PEAP الأصلية، فإن التغليف يجعل من الممكن حماية الميزات التالية:

- هوية المستخدم والتفاوض.

- رؤوس EAP وطرقها وتسلسل الطرق.

- الإخطارات والاعترافات وتبادل النتائج.

- تبادل معلمات خادم العميل.

يوفر PEAP أيضًا مصادقة الخادم وآلية موحدة لتبادل المفاتيح واشتقاق المفاتيح و ادارة المفاتيح. بالإضافة إلى ذلك، يدعم PEAP استئناف الجلسة، والتجزئة وإعادة التجميع، وإعادة المصادقة السريعة عند التجوال بين نقاط الوصول اللاسلكية.

يحمي PEAP بيانات اعتماد العميل عن طريق تشفير تبادل الهوية داخل جلسة TLS. إن تغليف التبادل بهذه الطريقة يساعد على المقاومة هجمات القاموس من خلال حماية طريقة EAP المستخدمة في عملية المصادقة.

وتمتد وسائل الحماية هذه أيضًا لتشمل عمليات إنهاء محادثة EAP، والتي يمكن أن تساعد في تقليل مخاطر الحرمان من الخدمة الهجمات. بالإضافة إلى ذلك، يعمل PEAP على تعزيز طريقة اشتقاق مفتاح TLS، والتي توفر مادة المفاتيح التي تحتاجها أساليب EAP التي تعمل في نفق TLS. وهذا يلغي الحاجة إلى تطوير نوع التسلسل الهرمي للمفتاح الآمن الذي يتطلبه EAP بمفرده.

كيف يعمل PEAP؟

عندما تبدأ محادثة PEAP، خادم EAP ونظير EAP (عميل) بدء الاتصال والموافقة على استخدام PEAP لإجراء المحادثة بينهما. عند هذه النقطة، يتولى خادم EAP دور خادم PEAP، ويتولى عميل EAP دور نظير PEAP. يبدأ بعد ذلك الخادم والنظير محادثتهما التي تتكون من مرحلتين:

- المرحلة 1. خلال هذه المرحلة، تتم مصادقة خادم PEAP ويتم إنشاء جلسة TLS بين الخادم ونظير PEAP. تبدأ المحادثة عادةً بتبادل الهوية حيث يرسل المصادق حزمة طلب/هوية إلى العميل ويستجيب العميل بحزمة استجابة/هوية. يتبادل الخادم والنظير رسائل TLS عن طريق وضع سجلات TLS في حمولة الرسالة.

- المرحلة 2. تعمل هذه المرحلة ضمن جلسة TLS، حيث يتم إجراء محادثة EAP كاملة. يمكن أن تتم المحادثة فقط إذا تم إنشاء جلسة TLS بنجاح في المرحلة الأولى. يقوم خادم PEAP بمصادقة نظير PEAP داخل جلسة TLS، مما يوفر الأمان اللازم لحماية بيانات المصادقة. وكجزء من هذه العملية، يتفق الخادم والعميل على طريقة EAP الداخلية التي سيتم استخدامها في عملية المصادقة. عند اكتمال المصادقة، تنتهي المرحلة الثانية، وتنتهي محادثة PEAP.

أثناء المرحلة الثانية، يبدأ خادم PEAP أسلوب EAP الداخلي المتفق عليه. تنفذ الطريقة الداخلية عملية المصادقة الفعلية داخل جلسة TLS. يدعم PEAP أساليب داخلية متعددة، ولكن الطريقة الأكثر استخدامًا هي EAP Microsoft تحدي بروتوكول مصادقة المصافحة الإصدار 2 (EAP-MSCHAPv2).

EAP-MSCHAPv2 هو أسلوب EAP معرف من قبل Microsoft يتضمن MSCHAPv2، وهو بروتوكول مصادقة يعتمد على أسماء المستخدمين و كلمات المرور لمصادقة حسابات الوصول. شبابيك توفر أنظمة التشغيل دعمًا أصليًا لـ EAP-MSCHAPv2، إلى جانب أساليب EAP الأخرى. عند استخدام MSCHAPv2 كأسلوب داخلي في اتصال PEAP، يُشار إليه أحيانًا باسم PEAP-MSCHAPv2.

غالبًا ما تتم مقارنة PEAP بـ EAP-TLS، وهو أحد أشكال EAP الذي يعتمد على المصادقة المستندة إلى الشهادة بدلاً من المصادقة المستندة إلى كلمة المرور مثل PEAP. عادةً ما يعتبر التفويض المستند إلى الشهادة أكثر أمانًا من المعتمد على كلمة المرور. من الممكن أن يتم فقدان كلمات المرور أو سرقتها أو مشاركتها أو اعتراضها، مما يعرض شبكات الشركة للخطر. ومع ذلك، فإن الأمان المستند إلى الشهادة يأتي أيضًا مع تحدياته الخاصة. قد يكون تنفيذه صعبًا ومكلفًا، خاصة عند دعم عدد كبير من العملاء. قد يكون نشر مثل هذه البنية التحتية أمرًا صعبًا للغاية أو مكلفًا للغاية بالنسبة لبعض الشركات، ولهذا السبب تمسكت العديد من المؤسسات بـ PEAP.

تعلم المزيد عن طريق التحقق من موقعنا نظرة عامة على طرق مصادقة 802.1X وEAP. اكتشف ال الاختلافات بين الأمان اللاسلكي WEP وWPA وWPA2 وWPA3.