لا تحقق! – تمت ملاحظة نشاط القشط على بطاقات الائتمان

أصدر أصدقاؤنا في BlackBerry مؤخرًا تدوينة متعمقة حول حملة شنتها جهات تهديد تستهدف شركات الدفع عبر الإنترنت والتي تناقش ما يحدث بدءًا من التسوية الأولية وحتى نصوص الكاشطة نفسها. يمكنك قراءة مدونتهم هنا. تركز هذه المدونة على ما وجدناه عبر قاعدة عملاء AT&T Cybersecurity أثناء بحثنا عن مؤشرات التسوية (IOCs) المحددة في مدونة BlackBerry وعلى تحليل المتابعة السريعة الذي أجريناه وقدمناه لعملائنا.

كجزء من فريق AT&T المُدار للكشف عن التهديدات والاستجابة لها (MTDR)، لدينا فرصة فريدة للقيام بمطاردة التهديدات عبر أسطول عملائنا بطريقة سريعة وفعالة للغاية. ومن خلال الاستفادة من السجلات عبر مئات مصادر البيانات، يمكننا التوصل إلى فرضيات البحث الخاصة بنا وتطوير عمليات بحث معقدة للغاية للعثور على الحوادث والتسويات السابقة المحتملة.

يمكننا أيضًا العمل مع مختبرات AT&T الغريبة فريق لتحويل بناء جملة البحث إلى قاعدة ارتباط. يستخدم فريق Alien Labs هذه البيانات الخلفية التي نجمعها لإنشاء آلاف القواعد والتوقيعات داخل النظام الأساسي USM Anywhere. يمكن لصائدي التهديدات أيضًا البحث عن تكتيكات وتقنيات وإجراءات محددة معروفة (TTPs) ومؤشرات التسوية (IOCs) بينما نقوم باستيعاب ومعالجة معلومات التهديدات السيبرانية من كل من المصادر المفتوحة (أي البيانات المتاحة للجمهور) والمصادر المغلقة (أي الحكومة أو بيانات خاصة غير متاحة للعامة).

عندما بحثنا عن TTPs التي كان المهاجمون يستخدمونها لنشر البرامج النصية لمسح بطاقة الائتمان، لم تسفر عمليات البحث التي أجريناها عن أي نتائج، ولكن عندما بحثنا عن IOCs المتعلقة بالمكان الذي تم فيه سرقة بيانات بطاقة الائتمان خلال هذه الحملة، لاحظنا ظهور نطاق واحد عبر عدد قليل من العملاء. مسلحين بالمعلومات الأساسية مثل الأطر الزمنية والعملاء والمستخدمين الذين تأثروا، يمكننا الآن التعمق في USM Anywhere للتحقيق.

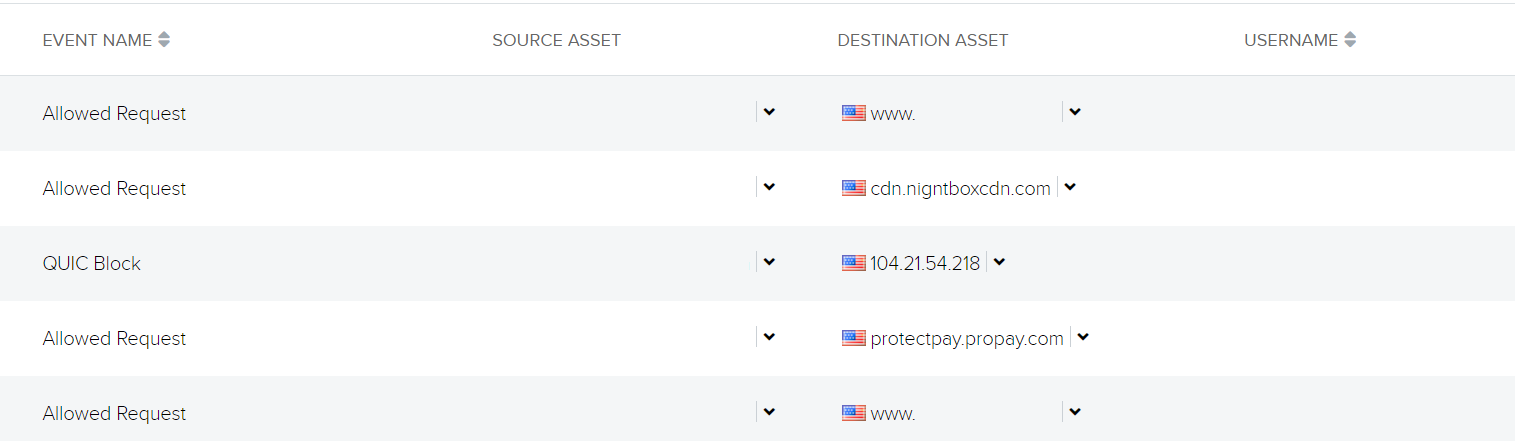

الشكل 1 – طلب ويب لمجال التسلل لبطاقة الائتمان

يوضح الشكل 1 أن طلب موقع كشط البطاقة الائتمانية مُحال من موقع ويب آخر لشركة أغذية معروفة مع خيار الشراء عبر الإنترنت. لاحظنا أن هذا هو الحال بالنسبة لجميع العملاء الآخرين أيضًا، حيث يكون موقع الطعام إما هو المرجع المباشر أو يكون طلب HTTP مباشرة قبل الاتصال بـ cdn[.]com.nightboxcdn[.]موقع كوم. قام أحد العملاء الآخرين المتأثرين الذين تمت ملاحظتهم بسحب المعلومات الائتمانية للمستخدم من موقع مختلف مخترق (انظر الشكل 2).

الشكل 2 – حركة المرور المتجهة إلى موقع التسوق (تم حجبه) متبوعة بحركة المرور إلى موقع التسلل ثم موقع الدفع الشرعي

يمكننا أن نرى أن المستخدم موجود على موقع تسوق عبر الإنترنت (منقح) متبوعًا بحركة المرور إلى مجال التسلل بالإضافة إلى خدمة بوابة الدفع المشروعة. يمكننا أن نستنتج من تدفق حركة المرور أن المستخدم ذهب إلى الخروج وأنه بعد إدخال تفاصيل الدفع الخاصة به، ذهبت هذه المعلومات إلى كل من موقع التسلل وخدمة الدفع الشرعية، ProPay.

باستخدام أداة فحص موقع الويب urlscan.io وبالنظر إلى فحص موقع التسوق اعتبارًا من 23 مايو 2023، يمكننا رؤية نص التصفح مُلحق بملف jquery.hoverIntent.js (ينتهي النص الشرعي بعد })؛).

الشكل 3 – برنامج التصفح المُلحق بالبرنامج النصي الشرعي

بمجرد فك تشفير مقتطف الشفرة الذي أضافه المهاجم وتبسيطه إلى أجزائه الأساسية، يمكننا أن نرى أنه يستخرج قيم حقل الاسم الأول واسم العائلة ورقم الهاتف وعنوان البريد الإلكتروني والعنوان والمدينة والولاية والرمز البريدي والبطاقة اسم حامل البطاقة ورقم البطاقة وشهر وسنة انتهاء الصلاحية وCVV. سيتم بعد ذلك إرسال البيانات إلى مجال الترشيح عبر XMLHttpRequest:

الشكل 4 – نص الكاشطة المفكك والمبسط

وبعد أن اكتشفنا ما كان يحدث، قمنا بسرعة بإخطار عملائنا المتأثرين حتى يتمكنوا من نصح موظفيهم بطلب أرقام بطاقات ائتمان جديدة من البنوك التي يتعاملون معها. على الرغم من أنه كان من الجيد معرفة أن عملائنا لم يتعرضوا للاختراق بشكل مباشر من قبل جهة التهديد التي تنشر نصوص كاشطات البطاقات هذه، إلا أن الهجمات توضح الحاجة إلى أن نكون على دراية دائمًا باحتمالية تعرض المؤسسات الأخرى للخطر والتأثير الذي يمكن أن يحدثه ذلك بالنسبة لها المستخدمين النهائيين لديك.

يعد الاستفادة من إستراتيجية الدفاع المتعمق التي تتضمن أدوات الكشف عن نقطة النهاية والاستجابة لها، وضوابط الشبكة والدفاع، ومراقبة الأمان، وبرامج تعليم الموظفين أمرًا بالغ الأهمية للحماية من الجهات الفاعلة التي تهدد عملك والتي يمكن أن تسبب خسارة مالية وخسارة لسمعتك.

لدى AT&T Cybersecurity مجموعة واسعة من خدمات الأمان المُدارة لمساعدتك على الحماية عبر سطح الهجوم الخاص بك. اتصل بنا إذا كنت ترغب في معرفة المزيد.