ما هو تبادل المعلومات الاستخبارية المتعلقة بالتهديدات المتعلقة بالأمن السيبراني

المعرفة هي القوة والتعاون هو المفتاح للمؤسسات للتكيف بشكل مستمر وتحسين إجراءاتها الأمنية من أجل البقاء في صدارة مجرمي الإنترنت. إحدى الطرق الفعالة للبقاء في المقدمة هي تعزيز الوضع الأمني للمؤسسة من خلال تبادل المعلومات المتعلقة بتهديدات الأمن السيبراني. من خلال تبادل المعلومات حول التهديدات السيبرانية المحتملة والحالية مع المنظمات أو الأفراد أو الكيانات الأخرى، يمكن للمؤسسات فهم مشهد التهديدات بشكل أفضل واتخاذ قرارات مستنيرة بشأن استراتيجياتها الأمنية. في هذه المقالة، سوف نستكشف ماهية مشاركة المعلومات المتعلقة بالتهديدات ونقدم إرشادات حول بدء برنامجك الخاص.

كيف يعمل تبادل المعلومات الاستخبارية التهديد

يمكن مقارنة تبادل المعلومات المتعلقة بالتهديدات ببرنامج مراقبة الأحياء، حيث يتعاون أفراد المجتمع ويتبادلون المعلومات حول الأنشطة المشبوهة والتهديدات المحتملة وحوادث الجرائم لتحسين السلامة والأمن العامين للحي.

وبالمثل، فإن تبادل المعلومات المتعلقة بالتهديدات هو عملية تعاونية تمكن المؤسسات من تبادل المعلومات مثل مؤشرات التسوية (IoCs)، والتكتيكات والتقنيات والإجراءات (TTPs)، ونقاط الضعف بين بعضها البعض. وهو يتضمن جمع معلومات عن التهديدات من مصادر مختلفة، مثل سجلات الشبكة الداخلية وأدوات الأمان والذكاء مفتوح المصدر (OSINT) وخلاصات معلومات التهديدات التجارية ومجتمعات المشاركة الخاصة بالصناعة مثل مراكز تبادل وتحليل المعلومات (ISACs).

يتم بعد ذلك تحليل البيانات المجمعة لتحديد الأنماط والاتجاهات والرؤى القابلة للتنفيذ، والتي تساعد المؤسسات على فهم مشهد التهديدات واتخاذ قرارات مستنيرة بشأن استراتيجياتها الأمنية.

معالجة المخاوف القانونية والتنظيمية والمتعلقة بالخصوصية فيما يتعلق بمشاركة المعلومات المتعلقة بالتهديدات

للحفاظ على الخصوصية وتعزيز التعاون، يجب على المؤسسات وضع إرشادات واضحة واستخدام بروتوكولات موحدة مثل التعبير عن معلومات التهديد المنظم (STIX) أو التبادل الآلي الموثوق لمعلومات المؤشر (TAXII) عند مشاركة معلومات التهديدات خارج الشركة. سيؤدي هذا النهج التعاوني في نهاية المطاف إلى تحسين الوضع الأمني لجميع المنظمات المشاركة.

كما يجب على المؤسسات المشاركة أن تعمل بشكل وثيق مع الفرق القانونية وفرق الامتثال لفهم المتطلبات ووضع إرشادات لمشاركة معلومات التهديدات مع الالتزام بلوائح خصوصية البيانات ومعايير الامتثال الخاصة بالصناعة. يجب أن تتضمن الإرشادات تقنيات التعقيم وإخفاء الهوية والتشفير لحماية المعلومات الحساسة من الكشف عنها علنًا.

كيف يتم تنظيم بيانات استخبارات التهديد

يتم استخدام التنسيقات واللغات الموحدة، مثل STIX أو TAXII، لتنظيم البيانات، وضمان الاتساق وسهولة القراءة والمعالجة السهلة بواسطة أدوات وأنظمة مختلفة. تقوم المؤسسات بمشاركة معلومات التهديدات هذه من خلال قنوات مختلفة، بما في ذلك البريد الإلكتروني أو نقل الملفات أو منصات الويب أو البروتوكولات الآلية مثل STIX وTAXII. يتم بعد ذلك استهلاك المعلومات الاستخباراتية المشتركة، ويتم تنفيذ التدابير المضادة المناسبة بناءً على الأفكار المكتسبة.

تقوم المؤسسات بشكل تعاوني ومستمر بمراقبة فعالية جهود تبادل المعلومات المتعلقة بالتهديدات، وتقديم التعليقات لبعضها البعض وتحسين عملياتها لتحسين جودة البيانات المشتركة وملاءمتها.

فوائد المشاركة في تبادل المعلومات الاستخبارية المتعلقة بالتهديدات

مثلما تعمل برامج مراقبة الأحياء على تعزيز المشاركة من خلال بناء المجتمع والمسؤولية المشتركة والمنفعة المتبادلة، فإن برامج تبادل المعلومات الاستخبارية المتعلقة بالتهديدات تشجع المشاركة من خلال القيام بما يلي:

- رفع مستوى الوعي بأهمية التعاون وتبادل المعلومات في تحسين الوضع الأمني للمؤسسة.

- إنشاء قنوات ومنصات اتصال لمشاركة معلومات التهديدات، مثل رسائل البريد الإلكتروني أو منصات الويب أو البروتوكولات الآلية.

- تقديم التوجيه والدعم للمشاركين من خلال فرق أو أفراد معينين مسؤولين عن إدارة برنامج تبادل معلومات التهديد.

- تقديم مواد تدريبية وتعليمية حول أفضل الممارسات والأدوات والأطر لمشاركة معلومات التهديدات.

- بناء علاقات مع شركاء الصناعة مثل ISAC، أو مجتمعات مشاركة معلومات التهديد الأخرى لتبادل المعلومات والتعلم من تجارب بعضهم البعض.

- يشجع التعاون من خلال تجميع الموارد والمعرفة والخبرة معًا.

ومن خلال تعزيز قدرات المنظمة على اكتشاف التهديدات والاستجابة لها، يزداد الوضع الأمني العام والقدرة على الصمود في مواجهة الهجمات الإلكترونية.

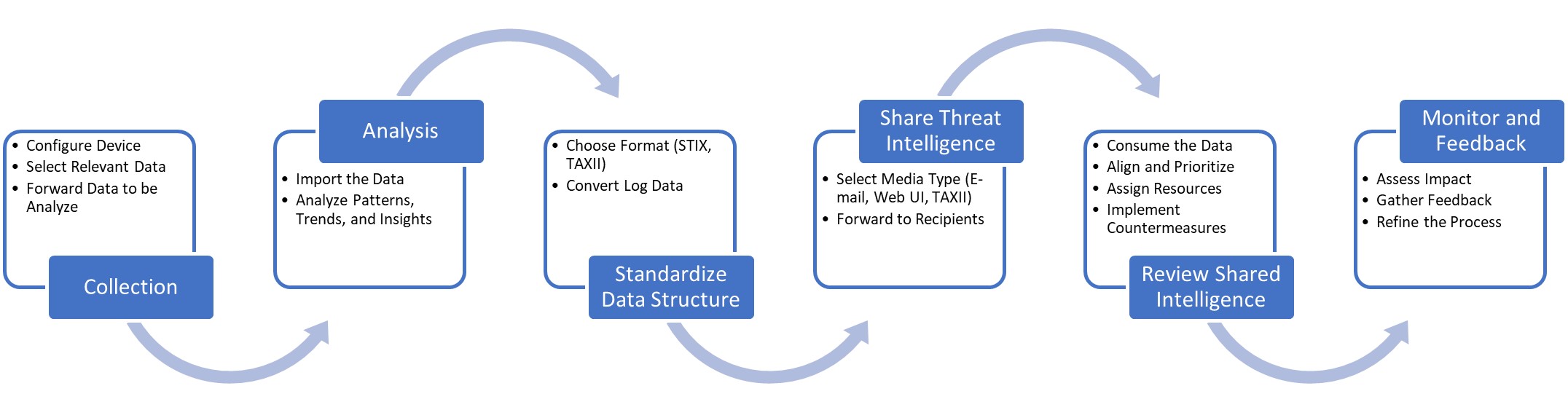

كيف تبدو عملية تبادل معلومات التهديد

مجموعة

تبدأ العملية بجمع معلومات التهديدات من مجموعة واسعة من المصادر، بما في ذلك سجلات الشبكة الداخلية وأدوات الأمان والذكاء مفتوح المصدر (OSINT) وخلاصات معلومات التهديدات التجارية ومجتمعات المشاركة الخاصة بالصناعة أو مراكز تحليل ومشاركة المعلومات ( ISAC).

تحليل

يتم بعد ذلك تحليل البيانات المجمعة لتحديد الأنماط والاتجاهات والرؤى القابلة للتنفيذ، مما يساعد المؤسسات على فهم مشهد التهديدات بشكل أفضل واتخاذ قرارات مستنيرة بشأن استراتيجياتها الأمنية.

توحيد بنية البيانات

لضمان الاتساق وسهولة القراءة والمعالجة السهلة بواسطة أدوات وأنظمة مختلفة، يتم تنظيم بيانات الاستخبارات المتعلقة بالتهديدات باستخدام تنسيقات ولغات موحدة، مثل STIX أو TAXII.

مشاركة معلومات التهديد

تعمل المؤسسات على تعزيز جهود الأمن السيبراني من خلال تبادل المعلومات المتعلقة بالتهديدات. يمكنهم تبادل المعلومات من خلال قنوات مختلفة، مثل البريد الإلكتروني، أو نقل الملفات، أو منصات الويب، أو البروتوكولات الآلية.

مراجعة الذكاء المشترك

يتم دمج المعلومات الاستخباراتية المشتركة في البنية التحتية الأمنية للمؤسسة المتلقية، مثل أنظمة إدارة الحوادث الأمنية والأحداث “SIEM”، أو نظام كشف التسلل/نظام منع التسلل “IDS/IPS”، أو منصات استخبارات التهديدات “TIP”، ويتم استخدامها للإبلاغ الاستراتيجيات الأمنية، وتحديد أولويات الموارد، وتنفيذ التدابير المضادة.

المراقبة والتغذية الراجعة

أخيرًا، تقوم المؤسسات باستمرار بمراقبة فعالية جهود تبادل المعلومات المتعلقة بالتهديدات، وتقديم التعليقات إلى شركائها، وتحسين عملياتها لتحسين جودة البيانات المشتركة وملاءمتها.

بدء برنامج تبادل معلومات التهديد الخاص بك

يؤدي تنفيذ برنامج تبادل معلومات التهديدات بشكل استراتيجي إلى تعزيز الوضع الأمني للمنظمة ومرونتها في مواجهة التهديدات السيبرانية المتطورة. يمكن استخدام الخطوات التالية كإطار عمل لإنشاء برنامج لمشاركة معلومات التهديد:

- فهم أساسيات تبادل المعلومات المتعلقة بالتهديدات، بما في ذلك الأطر والمعايير المشتركة مثل STIX وTAXII.

- تحديد الأدوار والمسؤوليات وسير العمل وقنوات الاتصال لتنفيذ وإدارة برنامج مشاركة معلومات التهديدات بشكل أفضل.

- قم بتقييم متطلبات مشاركة المعلومات المتعلقة بالتهديدات الخاصة بمؤسستك، مثل نوع بيانات التهديد التي ترغب في مشاركتها ومصادر هذه البيانات والمستوى المطلوب من الأتمتة لمشاركة المعلومات المتعلقة بالتهديدات واستهلاكها.

- حدد الشركاء المحتملين لمشاركة معلومات التهديدات، مثل أقران الصناعة أو ISACs أو موفري معلومات التهديدات التجارية.

- قم بدمج إمكانات مشاركة المعلومات المتعلقة بالتهديدات في البنية الأساسية الأمنية الحالية لديك، مثل أنظمة المعلومات الأمنية وإدارة الأحداث (SIEM)، أو أنظمة كشف التسلل ومنعها (IDS/IPS)، أو الأنظمة الأساسية لمعلومات التهديدات (TIPs).

- قم بتطوير العمليات والمبادئ التوجيهية الداخلية لإنشاء معلومات التهديدات ومشاركتها واستخدامها داخل مؤسستك، بما في ذلك الأدوار والمسؤوليات ومسارات العمل وقنوات الاتصال.

- راقب باستمرار فعالية جهود مشاركة المعلومات المتعلقة بالتهديدات، واجمع التعليقات من المشاركين، وقم بتحسين عملياتك لتحسين جودة البيانات المشتركة وملاءمتها.

التغلب على تحديات بدء برنامج استخبارات التهديد

قامت العديد من معايير الصناعة وأطر الامتثال بنشر أو تضمين برامجها القدرة على إنشاء برنامج لمشاركة معلومات التهديدات بشكل آمن لمؤسسة ما. نيست, ايزو, أولاً, إنيسا، و رابطة الدول المستقلة جميعهم لديهم رؤى ومبادئ توجيهية وأفضل الممارسات المتعلقة بالتعاون في مجال الأمن السيبراني ومشاركة المعلومات التي يمكن أن تكمل وتدعم مؤسسة تنشئ برنامجًا لمشاركة معلومات التهديد.

أحد التحديات الرئيسية هو زيادة الوعي والفهم لفوائد تبادل المعلومات المتعلقة بالتهديدات، إلى جانب أفضل الممارسات والأدوات والأطر المتاحة. يمكن للمؤسسات معالجة هذه المشكلة من خلال التدريب الشامل والمواد التعليمية لفرق الأمن وأصحاب المصلحة لديها.

يمكن للمؤسسات تعزيز ثقافة الثقة والتعاون من خلال إنشاء شراكات مع أقرانها في الصناعة، أو ISACs، أو غيرها من مجتمعات تبادل المعلومات المتعلقة بالتهديدات، مع التركيز على الفوائد المتبادلة للمشاركة والتعاون. يعد تخصيص الموارد اللازمة، مثل الموظفين والتكنولوجيا والتمويل، أمرًا بالغ الأهمية لإنشاء برنامج قوي لمشاركة معلومات التهديد. وقد يتطلب ذلك الحصول على رعاية ودعم تنفيذيين لضمان الالتزام التنظيمي وتخصيص الموارد الكافية.

تعالج المؤسسات مشكلات التكامل عن طريق اختيار الأدوات والأنظمة الأساسية المتوافقة مع أنظمتها الحالية وتدعم التنسيقات القياسية مثل STIX أو TAXII. كما يجب على المؤسسات الاستثمار في اعتماد وتنفيذ أطر عمل موحدة، مما يضمن بيانات متسقة وقابلة للقراءة عبر الأدوات والأنظمة المختلفة.

يمكن معالجة ضمان جودة وأهمية البيانات المشتركة من خلال تنفيذ عمليات لتصفية الضوضاء والتحقق من دقة البيانات المشتركة وتحديد أولويات التهديدات الأكثر صلة. بالإضافة إلى ذلك، تعد المؤسسات التي تنشئ حلقة تعليقات مستمرة لتحسين برنامج تبادل المعلومات المتعلقة بالتهديدات أمرًا بالغ الأهمية. ويتم تحقيق ذلك من خلال مراقبة فعالية البرنامج، وجمع التعليقات من المشاركين، وتحسين العمليات لتحسين جودة وملاءمة البيانات المشتركة.

خاتمة

تعد مشاركة المعلومات المتعلقة بتهديدات الأمن السيبراني أداة قوية للمؤسسات للتعامل بشكل تعاوني مع التحديات التي يفرضها مشهد التهديدات المتطور باستمرار. مثل مراقبة الحي، يؤدي تعزيز الشعور بالمجتمع والمسؤولية المشتركة والمنفعة المتبادلة إلى إنشاء برنامج قوي وفعال لمشاركة معلومات التهديد التي تعزز الوضع الأمني العام للجميع والقدرة على الصمود في مواجهة التهديدات السيبرانية.