ما هو هجوم القاموس؟

ما هو هجوم القاموس؟

هجوم القاموس هو وسيلة لاقتحام ملف كلمة المرور– جهاز كمبيوتر أو شبكة أو موارد أخرى لتكنولوجيا المعلومات محمية عن طريق إدخال كل كلمة في القاموس أو قائمة الكلمات ككلمة مرور بشكل منهجي. يمكن أيضًا استخدام هجوم القاموس في محاولة للعثور على المفتاح الضروري لفك تشفير ملف مشفرة رسالة أو وثيقة.

تنجح هجمات القاموس لأن العديد من مستخدمي الكمبيوتر والشركات يصرون على استخدام الكلمات العادية ككلمات مرور. تستخدم هجمات القاموس الحديثة قائمة الكلمات كقاعدة ثم تجرب مجموعات من الكلمات والتباديل مع البدائل الشائعة، مثل استبدال “e” بـ “3”. يمكن لهذه الأدوات أيضًا العثور على كلمات مرور فريدة إذا كانت بسيطة بدرجة كافية.

في الأنظمة ذات كلمة سر قوية المتطلبات، فإن طريقة الهجوم بالقوة الغاشمة، والتي يتم فيها اختبار كل مجموعة ممكنة من الأحرف والمسافات حتى حد أقصى معين، يمكن أن تكون فعالة في بعض الأحيان. ومع ذلك، أ هجوم القوة الغاشمة يمكن أن يستغرق وقتا طويلا لتحقيق النتائج.

تعتبر كلمات المرور القوية والعشوائية المكونة من أحرف ورموز عشوائية أقوى أنواع كلمات المرور. لا يمكن التنبؤ بها بسهولة، ومن المستبعد جدًا أن يتم تضمينها في مكتبة كلمات المرور المحددة مسبقًا. نظرًا لأن محاولات التخمين الخاصة بهجوم القاموس تقتصر على قائمة محددة مسبقًا، فمن المستحيل بشكل أساسي استخدام واحدة منها كسر كلمات مرور غير متوقعة.

كيف تعمل هجمات القاموس؟

يستخدم هجوم القاموس مكتبة محددة مسبقًا من الكلمات والعبارات لتخمين كلمات المرور المحتملة. وهي تعمل على افتراض أن المستخدمين يميلون إلى السحب من قائمة أساسية لكلمات المرور، مثل “password” و”123abc” و”123456″.

تتضمن هذه القوائم أنماطًا يمكن التنبؤ بها والتي يمكن أن تختلف حسب المنطقة. على سبيل المثال، المتسللين قد يتطلع الأشخاص الذين يتطلعون إلى شن هجوم قاموس على مجموعة من الأهداف في نيويورك إلى اختبار عبارات مثل “knicksfan2020” أو “newyorkknicks1234”. يقوم المهاجمون بدمج كلمات تتعلق بالفرق الرياضية والمعالم الأثرية والمدن والعناوين وغيرها من العناصر المحددة إقليميًا عند إنشاء قواميس مكتبة الهجوم الخاصة بهم. تتضمن العديد من قوائم الكلمات الهجومية في القاموس الآن كلمات مرور مسربة لتعكس كلمات المرور الفعلية التي يستخدمها الأشخاص.

قوائم الكلمات هذه ليست واسعة النطاق مثل هجوم القوة الغاشمة القائم على الشخصية، ولكنها يمكن أن تصبح كبيرة جدًا. إن معالجة واختبار جميع كلمات المرور هذه يدويًا أو واحدة تلو الأخرى ليس أسلوبًا عمليًا. ولذلك، عادةً ما تكون هناك حاجة إلى تقنية إضافية لتسريع العملية. يستخدم المهاجمون برامج داعمة، مثل قواميس كلمات المرور أو أدوات الهجوم الغاشمة الأخرى. يمكن للبرامج الحديثة المعتمدة على وحدات معالجة الرسومات تجربة ملايين كلمات المرور في الثانية.

تعتمد كيفية تنفيذ هجمات القاموس على ما إذا كان الحساب أو الشبكة أو الجهاز الذي يقوم المهاجم بتسجيل الدخول إليه متصلاً بالإنترنت أو غير متصل بالإنترنت. في أي هجوم عبر الإنترنت، يجب على المهاجم أن يضع في اعتباره عدد المحاولات التي يمكنه استخدامها لتخمين كلمة المرور الصحيحة. بعد عدد معين من المحاولات، يمكن لمسؤول الموقع أو مدير الحساب أو المستخدم أو نظام كشف التسلل قد يكتشف الهجوم، أو قد يتم تفعيل حد محاولات كلمة المرور. في حالة حدوث أي من هذه السيناريوهات، يمكن للنظام قفل المهاجم.

يمكن أن تكون هجمات القاموس باستخدام قائمة ذات أولوية أقصر لكلمات المرور المحتملة أكثر نجاحًا. قد يتمكن المتسللون المتطورون أيضًا من تعطيل ميزات الكشف أو حدود محاولات كلمة المرور.

بالنسبة للهجمات دون الاتصال بالإنترنت، لدى المتسلل قيود قليلة عندما يتعلق الأمر بعدد كلمات المرور التي يمكنه تجربتها أو طول الوقت الذي يمكنه قضاؤه. ومع ذلك، فإن تنفيذ هجوم دون اتصال بالإنترنت يتطلب الوصول إلى ملف تخزين كلمة المرور من النظام، كلمة المرور التجزئة. عندها فقط يمكن إطلاق هجوم القاموس في وضع عدم الاتصال. يمكن استخدام الهجمات دون اتصال بالإنترنت ضد التشفير المستند إلى الملفات، مثل ملفات PDF المحمية بكلمة مرور أو الملفات المضغوطة أو ذاكرات البريد الإلكتروني المؤقتة دون اتصال بالإنترنت.

هجوم القوة الغاشمة مقابل هجوم القاموس

يعتبر هجوم القاموس نوعًا من هجوم القوة الغاشمة. في الاستخدام الشائع، على الرغم من أن هجوم القوة الغاشمة سيستخدم أسلوبًا منظمًا لتجربة جميع كلمات المرور الممكنة. في الاستخدام اليومي، يتمثل الاختلاف الرئيسي بين هجوم القوة الغاشمة وهجوم القاموس في عدد تبديلات كلمات المرور التي تتم محاولتها واستخدام قائمة الكلمات.

هجمات القوة الغاشمة

سيحاول هجوم القوة الغاشمة كل مجموعة ممكنة من الشخصيات. يمكن أن يستغرق هذا قدرًا كبيرًا من الوقت حتى يكتمل. على سبيل المثال، قد يبدأ بكلمة المرور “a” ثم يغير حرفًا واحدًا في كل مرة حتى يصل إلى “zzzzzzzz”.

يوفر القفل المجمع المكون من خمسة أرقام مثالاً مألوفًا للفرق. باستخدام نهج القوة الغاشمة، سيحاول المهاجم كل تبديل ممكن متاح للقفل المكون من خمسة أرقام. القفل المكون من خمسة أرقام بقيم فردية من صفر إلى تسعة يحتوي بالضبط على 100000 تبديل محتمل. قد يبدأ هجوم القاموس بتجربة تاريخ ميلاد المالك أو رقم المنزل أو الأنماط البسيطة مثل 11111 أو 12345.

هجمات القاموس

سيستخدم هجوم القاموس قائمة بكلمات المرور المحتملة في محاولاته لاقتحام النظام. هذه الهجمات أكثر تركيزًا من هجمات القوة الغاشمة. بدلاً من محاولة إدخال كل التباديل الممكنة، سيحاول المهاجم الذي يستخدم أسلوب القاموس إجراء جميع التباديل في مكتبته المحددة مسبقًا.

سيتم اختبار رموز المرور التسلسلية، مثل “12345”، ورموز المرور الثابتة، مثل “00000”. إذا كان التقليب المكون من خمسة أرقام فريدًا بشكل خاص، فمن المحتمل ألا يتمكن هجوم القاموس من تخمينه. يحب التصيد تفترض هجمات القاموس أن نسبة معقولة من المستخدمين أو الحسابات التي تستهدفها ستكون معرضة للخطر وسيكون لها رمز مرور مكون من خمسة أرقام يمكن التعرف عليه بسهولة.

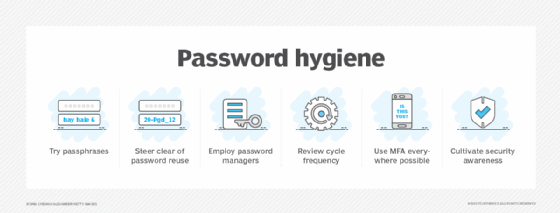

كيف تحمي نفسك من هجوم القاموس

يجب على المستخدمين تحديد كلمات مرور فريدة طويلة. يجب أن تتكون كلمات المرور التي تتكون من أحرف عشوائية تمامًا من 10 أحرف على الأقل، منها 14 أحرفًا تكون أكثر قابلية للمستقبل. باستخدام أ عبارة المرور مع أربع إلى ست كلمات عشوائية توفر حماية مماثلة ولكن يسهل على المستخدم العادي تذكرها.

لفهم لماذا يمكن أن تكون عبارات المرور أفضل من كلمات المرور، من المفيد أن تأخذ في الاعتبار إجمالي الإنتروبيا أو العشوائية في أي كلمة مرور معينة. كلمة المرور البسيطة المكونة من ثمانية أحرف صغيرة تعني 26^8 مجموعة، أو تقريبًا. 2*10^11. ثمانية أحرف تشمل الأحرف الكبيرة والصغيرة والأرقام والرموز (مع الأخذ في الاعتبار 95 حرفًا محتملاً في مجموعة ASCII القابلة للطباعة على لوحة مفاتيح إنجليزية قياسية) هي 95^8 مجموعة، أو 6*10^15. قد يحتوي قاموس اللغة الإنجليزية على 100000 إلى 300000 كلمة، واختيار أربعة عشوائيًا سيكون 10^20 مجموعة ممكنة، وأكثر تعقيدًا 100000 مرة من ثمانية أحرف عشوائية، وأسهل بكثير في التذكر. كلمات المرور المكونة من 10 أحرف عشوائية وعبارات المرور المكونة من أربع كلمات تعادل تقريبًا إجمالي التعقيد.

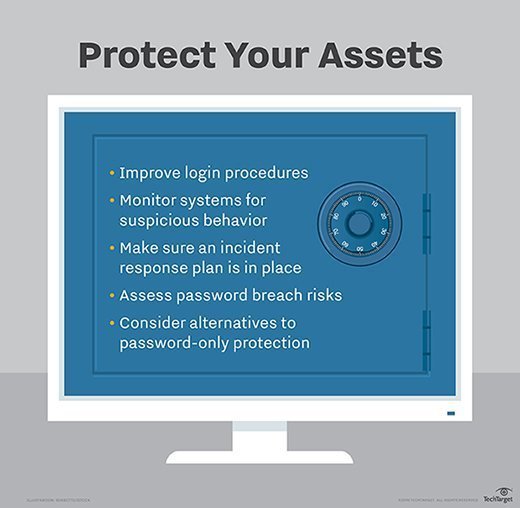

يمكن لمسؤولي النظام الحد من التعرض لهجمات القوة الغاشمة أو هجمات مفتاح فك التشفير إلى ما يقرب من الصفر عن طريق الحد من عدد المحاولات المسموح بها خلال فترة معينة واختيار كلمات المرور أو المفاتيح بحكمة. إن النهج الذي يجعل النظام محصنًا ضد هجمات القاموس ومحصنًا عمليًا ضد هجمات القوة الغاشمة يتطلب الشروط الثلاثة التالية:

- يسمح بثلاث محاولات فقط لكلمة المرور.

- يتطلب مرور 15 دقيقة قبل السماح بالمحاولات الثلاث التالية.

- كلمة المرور أو المفتاح عبارة عن خليط طويل لا معنى له من الحروف والأرقام والرموز الخاصة.

ال المعهد الوطني للمعايير والتكنولوجيا المصادقة توصي المبادئ التوجيهية أنه لا يُسمح بأكثر من 100 محاولة كلمة مرور غير صحيحة قبل قفل الحساب.

مفاتيح المرور هي طريقة مصادقة حديثة تسعى إلى استبدال كلمات المرور للحماية من هجمات القوة الغاشمة وهجمات القاموس. باستخدام مفاتيح المرور، يتبادل الخادم والعميل عام/خاص آر إس إيه زوج المفاتيح يزيل كلمة المرور المخزنة من الخادم. على جهاز المستخدم، يكون مفتاح المرور محميًا بإيماءة إلغاء القفل. إذا تمكن أحد المهاجمين من التحكم في جهاز المستخدم وكان مفتاح المرور محميًا بكلمة مرور، فقد يتمكن من مهاجمة الجهاز بهجوم القاموس لفتح مفتاح المرور. يعد هذا النوع من الهجمات المستهدفة أكثر صعوبة بالنسبة للمهاجم من تحقيقه مقارنة بخدمة عادية محمية بكلمة مرور.

مرسلي البريد الإلكتروني العشوائي غالبًا ما تستخدم شكلاً من أشكال هجوم القاموس. يتم إرسال رسالة إلى عناوين البريد الإلكتروني تتكون من كلمات أو أسماء، متبوعة بالرمز @ واسم معين اِختِصاص. قوائم طويلة من الأسماء المحددة – مثل Frank أو George أو Judith أو Donna – أو الحروف الأبجدية الفردية متبوعة بالألقاب – مثل “csmith” أو “jwilson” أو “pthomas” – بالإضافة إلى اسم النطاق ، وعادة ما تكون ناجحة.

ما مدى فعالية هجوم القاموس؟

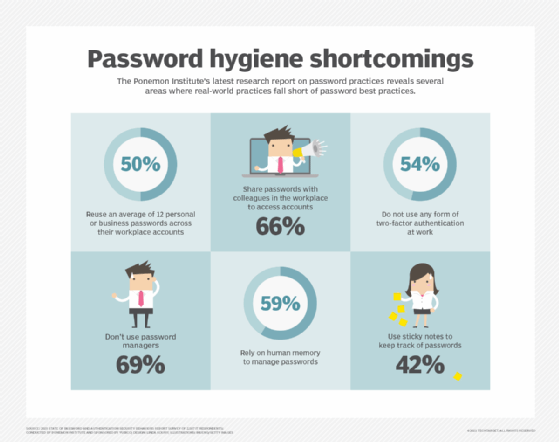

يعتمد مدى نجاح هجوم القاموس على مدى قوة كلمات المرور للأفراد الذين يستهدفهم المتسلل. نظرًا لأن كلمات المرور الضعيفة لا تزال شائعة ولأن المستخدمين غالبًا ما يعيدون استخدام كلمات المرور، يستمر المهاجمون في تحقيق النجاح في هذه الهجمات. ومع ذلك، فإن المستخدمين الفرديين ليسوا الوحيدين الذين يخضعون لضعف أمان كلمة المرور.

ضخمة خرق بيانات SolarWinds تم تنفيذه باستخدام هجوم القاموس. تمكن المتسللون المدعومين من روسيا من تسجيل الدخول إلى خادم تحديث SolarWinds عن طريق التخمين الصحيح لكلمة مرور المسؤول، “solarwinds123″، ثم زرع باب خلفي تم تنشيطه عندما قام عملاء SolarWinds بتحديث برامجهم.

وطالما ظلت كلمات المرور بسيطة ويمكن التنبؤ بها، ستكون هجمات القاموس فعالة. صنف NordPass أفضل 200 كلمة مرور في ترتيب الشعبية لعام 2020. كلمة المرور الأعلى تصنيفًا، مع 2,543,285 تكرارًا، كانت “123456”. وتضمنت كلمات المرور الأخرى عالية التصنيف في المراكز العشرة الأولى “picture1″ و”password”. يتم دمج مثل هذه القوائم المنشورة أو المسربة في مكتبات كلمات المرور التي يستخدمها مهاجمو القواميس.

تعرف على المزيد حول أحدث الأفكار حول طول كلمة المرور والأمن.