ما هو الإرهاب السيبراني؟ | تعريف من TechTarget

ما هو الإرهاب السيبراني؟

يتم تعريف الإرهاب السيبراني عادة على أنه أي هجوم متعمد ذو دوافع سياسية ضد نظم المعلومات, البرامج، و بيانات يهدد بالعنف أو يؤدي إلى العنف. قد تشمل أي هجوم الانترنت يخيف أو يولد الخوف لدى السكان المستهدفين في بلد أو ولاية أو مدينة، عادةً عن طريق الإضرار أو التعطيل بنية تحتية حرجة وهذا أمر حيوي للعمليات الاجتماعية والاقتصادية والسياسية والتجارية.

يتم تنفيذ أعمال الإرهاب السيبراني باستخدام خوادم الكمبيوتر والأجهزة والشبكات الأخرى المرئية على الإنترنت العام. غالبًا ما تكون الشبكات الحكومية الآمنة والشبكات المقيدة الأخرى أهدافًا لمثل هذه الأعمال. وتشمل الأهداف الأخرى الصناعة المصرفية والمنشآت العسكرية ومحطات الطاقة ومراكز مراقبة الحركة الجوية وأنظمة المياه.

يعرّف مكتب التحقيقات الفيدرالي الأمريكي (FBI) الإرهاب السيبراني بأنه أي “هجوم متعمد ذو دوافع سياسية ضد المعلومات وأنظمة الكمبيوتر وبرامج الكمبيوتر والبيانات، مما يؤدي إلى أعمال عنف ضد أهداف غير قتالية من قبل مجموعات دون وطنية أو عملاء سريين”. وفقًا لمكتب التحقيقات الفيدرالي (FBI)، فإن الهجوم الإرهابي عبر الإنترنت هو نوع من أنواع الهجمات الإرهابية الجريمة الإلكترونية مصممة صراحة للتسبب في ضرر جسدي.

وتصنف المنظمات والخبراء الآخرون الهجمات الأقل ضررًا على أنها أعمال إرهابية عبر الإنترنت، خاصة عندما يكون المقصود منها إحداث اضطراب أو تعزيز الأجندة السياسية للمهاجمين. تُعرّف منظمة حلف شمال الأطلسي (الناتو) الإرهاب السيبراني بأنه هجوم إلكتروني يستخدم أو يستغل شبكات الكمبيوتر أو الاتصالات لإحداث “دمار أو اضطراب كافٍ لتوليد الخوف أو تخويف المجتمع لتحقيق هدف أيديولوجي”.

الأساليب المستخدمة في الإرهاب السيبراني

تهدف الجماعات الإرهابية السيبرانية إلى إحداث فوضى عارمة، أو تعطيل البنية التحتية الحيوية، أو دعم النشاط السياسي أو القرصنةأو إلحاق أضرار جسدية وحتى خسائر في الأرواح. تستخدم الجهات الفاعلة في الإرهاب السيبراني أساليب مختلفة لتحقيق هذه الأهداف، بما في ذلك:

- التهديد المستمر المتقدم (ملائم) الهجمات، التي تستخدم أساليب اختراق متطورة ومركزة للوصول إلى الشبكة. بمجرد دخولهم إلى الشبكة، يظل المهاجمون غير مكتشفين لبعض الوقت، بهدف سرقة البيانات. تعد المنظمات التي لديها معلومات عالية القيمة، مثل تلك الموجودة في مجالات الدفاع والتصنيع والرعاية الصحية والصناعات المالية، أهدافًا نموذجية لهجمات التهديدات المستمرة المتقدمة (APT).

- فيروسات الكمبيوتر، الديدان و البرمجيات الخبيثة أنظمة التحكم في تكنولوجيا المعلومات المستهدفة. يتم استخدامها لمهاجمة المرافق وأنظمة النقل وشبكات الطاقة والبنية التحتية الحيوية والإدارات الحكومية والأنظمة العسكرية.

- الحرمان من الخدمة (دوس) تحاول الهجمات منع المستخدمين الشرعيين من الوصول إلى أنظمة الكمبيوتر أو الأجهزة أو مواقع الويب المستهدفة. غالبًا ما يستهدف هؤلاء المهاجمون البنية التحتية والحكومات الحيوية.

- القرصنة يسعى إلى الحصول على وصول غير مصرح به لسرقة البيانات الهامة، غالبًا من المؤسسات والحكومات والشركات.

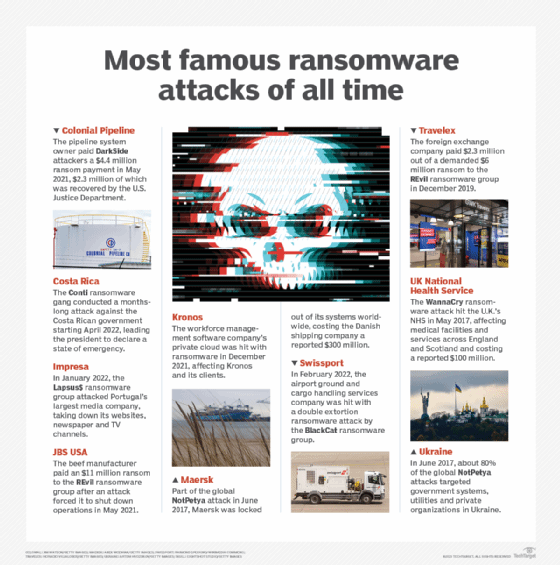

- برامج الفدية، وهو نوع من البرامج الضارة، يهدف إلى احتجاز البيانات أو أنظمة المعلومات كرهينة (عادةً عن طريق التشفير) حتى يدفع الضحية الفدية. بعض هجمات برامج الفدية أيضا تصفية البيانات.

- التصيد تحاول الهجمات جمع المعلومات من خلال البريد الإلكتروني للهدف، باستخدام تلك المعلومات للوصول إلى الأنظمة أو سرقة هوية الضحية.

ما هي أمثلة الإرهاب السيبراني؟

ومن أمثلة الإرهاب السيبراني ما يلي:

- تعطيل المواقع الرئيسية. والقصد من ذلك هو إيقاف حركة المرور إلى مواقع الويب التي تخدم العديد من المستخدمين والتي قد يؤدي تعطيلها إلى حدوث إزعاج عام واسع النطاق.

- دخول غير مرخص. يهدف المهاجمون غالبًا إلى الوصول إلى أنظمة معينة أو تعديل الاتصالات التي تتحكم في الأنظمة العسكرية أو غيرها من التقنيات المهمة.

- تعطل أنظمة البنية التحتية الحيوية. الجهات الفاعلة التهديد محاولة تعطيل المدن أو تعطيلها، أو التسبب في أزمة صحة عامة، أو تعريض السلامة العامة للخطر، أو التسبب في حالة من الذعر والوفيات على نطاق واسع، على سبيل المثال، من خلال استهداف محطة لمعالجة المياه، أو التسبب في انقطاع التيار الكهربائي الإقليمي، أو تعطيل خط أنابيب النفط أو الغاز.

- التجسس الإلكتروني. الحكومات المارقة أو الدول القومية تنفذ أو ترعى التجسس الإلكتروني هجمات للتجسس على الدول المنافسة وجمع معلومات استخباراتية حساسة أو سرية، مثل مواقع القوات أو الاستراتيجيات العسكرية.

استراتيجيات الدفاع ضد الإرهاب السيبراني

في الماضي، كان الإرهاب السيبراني يستهدف في الغالب الكيانات الحكومية. ولكن الآن، أصبحت الشركات والمنظمات الأخرى أهدافًا أيضًا، لذا يتعين عليها تنفيذ تدابير واسعة النطاق للأمن السيبراني واليقظة لمواجهة الإرهاب السيبراني. أولاً، يجب عليهم التأكد من أن الجميع انترنت الأشياء الأجهزة مؤمنة ولا يمكن الوصول إليها عبر الشبكات العامة. للحماية من برامج الفدية والأنواع المماثلة من الهجمات، يجب عليهم إجراء نسخ احتياطي للأنظمة بانتظام وتنفيذ تقنيات المراقبة المستمرة. ويجب عليهم أيضًا أن يستخدموا جدران الحماية, مضاد للفيروسات البرمجيات، و مكافحة البرامج الضارة لحماية أنظمتهم من هذه ناقلات الهجوم. ويجب على الشركات أيضًا تنفيذ الضوابط وتكنولوجيا المعلومات السياسات الأمنية لحماية البيانات التجارية. يتضمن ذلك تقييد الوصول إلى البيانات الحساسة وفرض إجراءات صارمة لكلمة المرور والمصادقة، مثل توثيق ذو عاملين أو مصادقة متعددة العوامل.

الجهود الدولية لمكافحة الجريمة السيبرانية والإرهاب السيبراني

التحالف الوطني للأمن السيبراني هو شراكة القطاعين العام والخاص لتعزيز الوعي بالأمن السيبراني وخلق عالم أكثر أمانًا وترابطًا. وهي تساهم في الحرب العالمية ضد الجريمة السيبرانية والإرهاب السيبراني. وبالمثل، تقوم وزارة الأمن الداخلي الأمريكية بالتنسيق مع وكالات القطاع العام الأخرى وشركاء القطاع الخاص. وهي تشارك المعلومات حول النشاط الإرهابي المحتمل وكيفية حماية الأمن القومي، فضلاً عن تدابير مكافحة الإرهاب التي يمكن للولايات المتحدة – وجميع البلدان – تنفيذها لمكافحة مشكلة الإرهاب السيبراني (المتنامية).

اتفاقية مجلس أوروبا بشأن الجرائم الإلكترونية (المعروفة أيضًا باسم اتفاقية بودابست بشأن الجرائم الإلكترونية) هي أول معاهدة دولية على الإطلاق في العالم تسعى إلى معالجة الجرائم الإلكترونية والحرب الإلكترونية من خلال حث البلدان على التعاون مع بعضها البعض، وتبادل المعلومات، وتبادل المعلومات. مواءمة قوانينها الوطنية. اعتبارًا من عام 2024، صدقت 69 دولة على الاتفاقية. وتمت دعوة 22 دولة أخرى للانضمام.

واقترحت الأمم المتحدة أيضًا معاهدة كبرى بشأن الجرائم الإلكترونية من المرجح أن تتناول موضوعات متعددة، بما في ذلك التعاون الدولي، والوصول إلى الأدلة الرقمية من قبل سلطات إنفاذ القانون، والضمانات الإجرائية. ومن المتوقع الانتهاء من نصها وجميع المفاوضات المرتبطة بها في عام 2024.

هل تريد حماية البنية التحتية لتكنولوجيا المعلومات والبيانات الخاصة بك من الإرهابيين السيبرانيين والمهاجمين الآخرين؟ تحقق من دليل التخطيط الناجح للأمن السيبراني. يستكشف أهم سبعة تحديات للأمن السيبراني للمؤسسات وكيف إصلاح أهم خمس نقاط ضعف للأمن السيبراني. انظر كيف تطوير استراتيجية الأمن السيبراني. الدفع تسعة اتجاهات للأمن السيبراني يجب مراقبتها.