17 التكاليف المحتملة لتكنولوجيا المعلومات الظل

لتجنب النفقات غير المتوقعة، يجب على مديري تكنولوجيا المعلومات وقادة تكنولوجيا المعلومات ضمان بيئة تكنولوجيا معلومات آمنة ومأمونة تتماشى مع أهداف الشركة.

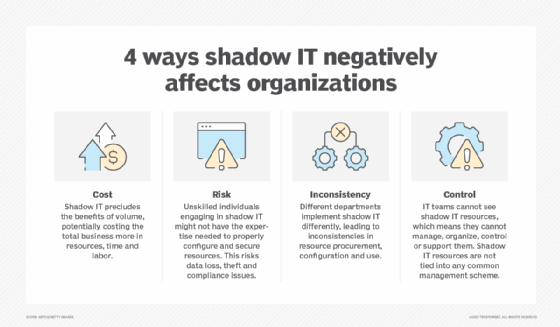

تتمثل إحدى الطرق التي تتيح للمؤسسات حماية نفسها بشكل أفضل ضد الخروقات الأمنية المحتملة في تحديدها ومعالجتها بشكل استباقي تكنولوجيا المعلومات الظل أنشطة. الظل تكنولوجيا المعلومات يشير إلى استخدام الأنظمة أو الأجهزة أو البرامج أو الخدمات من قبل الموظفين أو الإدارات دون موافقة أو معرفة قسم تكنولوجيا المعلومات بالشركة. يمكن أن تنتج هذه الأنشطة من الموظفين الذين يعتقدون أن بإمكانهم حل مشكلات تكنولوجيا المعلومات المستمرة دون مساعدة قسم تكنولوجيا المعلومات. يمكن للجهود التي يبذلها قادة تكنولوجيا المعلومات لتحديد آثار تكنولوجيا المعلومات الظلية ومنعها والتخفيف من آثارها أن تضيف أعباء مالية غير مخطط لها إلى الميزانيات المحدودة بالفعل.

يدرك مديرو تكنولوجيا المعلومات وقادة تكنولوجيا المعلومات أهمية البحث بشكل استباقي عن أنشطة تكنولوجيا المعلومات غير المصرح بها والمارقة للحفاظ على بيئة تكنولوجيا معلومات سلسة. على الرغم من أن أنشطة تكنولوجيا المعلومات الظلية لا تسبب جميعها مشكلات، إلا أن احتمال الضرر موجود. قد تواجه الشركات تكاليف بدرجات متفاوتة، خاصة تلك المرتبطة باكتشاف النشاط والتخفيف من آثاره والتعامل مع مشكلات الموظفين والأعمال على المدى الطويل التي قد تنشأ.

فيما يلي بعض التكاليف المحتملة لتكنولوجيا المعلومات الظلية.

العثرات مع الناس

أحد التحديات التي تواجه تكنولوجيا المعلومات الظلية هو التعامل مع الجانب الإنساني للتكنولوجيا. قد يشعر بعض الموظفين براحة أكبر عند استخدام برامج محددة، ولكن غير مصرح بها، لإكمال مهامهم اليومية. ومع ذلك، هناك عيوب للسماح بحدوث ذلك. وهي تشمل ما يلي:

- التعامل مع الموظفين . قد تحتاج الشركات إلى إنفاق المال والوقت والموارد الأخرى للتعامل مع مستخدمي تكنولوجيا المعلومات الظليين المشتبه بهم. يمكن أن يشمل هذا الاهتمام اكتشاف الجناة وجمع الأدلة وتحديد عواقب أنشطة الظل وحل أي مشكلات تقنية.

- الاحتفاظ بالخبرة القانونية. قد تحتاج المنظمات التي ليس لديها إدارة قانونية إلى توجيه خارجي. على سبيل المثال، يقع ضمن هذه الفئة تعيين مستشار قانوني يتمتع بالخبرة في التقاضي التشغيلي لتكنولوجيا المعلومات. تعد المشاركة النشطة لفرق الموارد البشرية أمرًا بالغ الأهمية في هذه المرحلة.

- ملاحقة الموظفين. إذا كانت سياسة الشركة تفرض إنهاء الخدمة بسبب مشكلة أمنية، فقد تتحمل الشركة تكاليف قانونية إذا حارب الموظف إنهاء الخدمة. يجب أن تكون الموارد البشرية مشاركًا نشطًا في هذه العملية.

كيف تؤثر تكنولوجيا المعلومات الظلية على الأعمال

يجب على مدراء تكنولوجيا المعلومات وقادة تكنولوجيا المعلومات أن يفهموا ذلك اتخاذ موقف قوي ضد تكنولوجيا المعلومات الظل له آثار إيجابية في جميع أنحاء الشركة. ومع ذلك، فإن تجاهل هذه الأنشطة غير المصرح بها أو التقليل من شأنها يعني احتمال تعريض المنظمة بأكملها لما يلي:

- معالجة عمليات تكنولوجيا المعلومات المعطلة. قد تحتاج الشركات إلى نشر التكنولوجيا لتحديد أنشطة تكنولوجيا المعلومات الظلية، إلى جانب طلب الموارد لاستعادة أنظمة الإنتاج المتأثرة. خطة التعافي من الكوارث (درب) قد تحتاج إلى التنشيط، بناءً على الضرر.

- معالجة الأنظمة والعمليات ذات المهام الحرجة. يجب على المؤسسات معالجة الأنظمة وإعادة تشغيلها إذا كانت تكنولوجيا معلومات الظل تؤثر على أنظمة محددة ذات مهام حرجة. لتقليل وقت التوقف عن العمل، يجب على الشركات إجراء نسخ احتياطي للأنظمة والبيانات الهامة بانتظام، إلى جانب نشر DRP.

- تحديد وإدارة المخاطر. تقييمات المخاطر الدورية (را) يُنصح بتحديد المواقف التي يمكن أن تتطور إلى تكنولوجيا المعلومات الظلية أو أي نشاط مارق آخر. تمثل الاضطرابات في عمليات تكنولوجيا المعلومات تهديدات خطيرة للأعمال، وقد يساعد الاستثمار في RAs في منع المشكلات قبل حدوثها. تعد نصائح ومشورة الموارد البشرية ذات قيمة في مثل هذه الاتحادات الإقليمية.

- التعامل مع الإنتاجية المفقودة. يمكن أن تكون تكاليف الإنتاجية المفقودة كبيرة، خاصة إذا أدت تكنولوجيا المعلومات الظلية إلى تعطيل عمليات تكنولوجيا المعلومات. مرة واحدة فريق تكنولوجيا المعلومات يحدد الإنتاجية المفقودة، فإن إعادة تأسيس حالة العمل كالمعتاد يمكن أن تكون عملية كثيفة الاستخدام للموارد والتكلفة. إذا تعطلت عمليات الأعمال، فقد يكون من الضروري تنشيط خطط DR واستمرارية الأعمال.

- الاستعانة بخبرات تقنية خارجية. قد تحتاج الشركات إلى دعم خارجي، مثل البائعين والاستشاريين، إذا تسببت تكنولوجيا معلومات الظل في حدوث اضطراب كبير. يُنصح باستخدام الشركات ذات الخبرة في اختبار الاختراق والهندسة الاجتماعية والتهديدات الأمنية الأخرى.

- معالجة مخالفات الامتثال. المنظمات الخاضعة للتنظيم أو تلك التي يجب أن تمتثل للوائح محددة، مثل HIPAA، أو قانون Gramm-Leach-Bliley أو قانون ساربانيس-أوكسلي، قد يواجه عقوبات قانونية ومالية إذا تسببت تقنية معلومات الظل في عدم الامتثال. وحتى الشركات التي لا تخضع لأنظمة محددة يجب أن يكون لديها شيء ما، على سبيل المثال، سياسات أمن تكنولوجيا المعلومات، لمعالجة أنشطة تكنولوجيا المعلومات غير المصرح بها.

- دفع أقساط تأمين أعلى للأعمال. قد تؤدي المطالبات المرتبطة بأنشطة تكنولوجيا المعلومات الظلية إلى زيادة أقساط التأمين على الأعمال، مثل المسؤولية أو خسارة الأصول. قد يكون تأمين الأمن السيبراني أمرًا مستحسنًا إذا أدت أنشطة تكنولوجيا المعلومات الظلية إلى خرق أمني مفاجئ يؤدي إلى هجوم فدية.

- إصلاح الأضرار التي لحقت بالسمعة. على الرغم من أن حساب الآثار المالية ليس أمرًا سهلاً على الإطلاق، إلا أنه يمكن للمؤسسات معالجة الضرر الذي يلحق بالسمعة باستخدام شركات متخصصة في حماية وإصلاح كيفية رؤية الجمهور وأصحاب المصلحة الآخرين للمؤسسة.

مشاكل مع عمليات التكنولوجيا والمرافق

إذا سمحت المؤسسات بحدوث أنشطة تكنولوجيا المعلومات الظلية، فإن التأثيرات لا تهدد أمان البيانات فحسب، بل يمكن أن تؤدي إلى مشكلات عدم توافق البرامج وتزيد من مخاطر فشل النظام بسبب برامج الفدية أو قضايا أمن المعلومات. وتشمل التحديات المحددة التي قد تواجهها المرافق زيادة تعقيد إدارة البنية التحتية المعرضة للخطر وخلق طلب إضافي على الطاقة والتبريد والموارد الأخرى. قد يبدأ تقليل هذه التأثيرات طويلة المدى بما يلي:

- شراء الأجهزة والبرمجيات المتخصصة. يمكن أن تساعد الأنظمة المختلفة في تحديد وتتبع أنشطة تكنولوجيا المعلومات المشبوهة في البنية التحتية لتكنولوجيا المعلومات للشركة. قد تحتاج الشركات إلى تراخيص برامج إضافية، وصيانة، وتصحيح، وموظفين فنيين للبائعين بسبب الأضرار التي لحقت بتكنولوجيا المعلومات في الظل والجهود المضنية للتعامل مع العواقب.

- أطراف ثالثة متخصصة. يمكن أن يكون تأمين المساعدة من الشركات الخارجية التي تتعامل مع أنشطة تكنولوجيا المعلومات المشبوهة والقضايا ذات الصلة التي تركز على الإنسان استثمارًا مهمًا. يمكن أن يكون المتخصصون في الطب الشرعي، والخبراء في اختبار الاختراق واكتشاف المخزون، وعلماء النفس وغيرهم ممن يفهمون السلوك البشري، شركاء أساسيين عند معالجة مشكلة تكنولوجيا المعلومات الظلية المشتبه بها.

- وسيط أمان الوصول إلى السحابة (CASB). أحد الموارد المحتملة للمساعدة في معالجة تكنولوجيا المعلومات الظلية هو CASB. غالبًا ما ترتبط CASBs ببائعي الخدمات السحابية ومراكز البيانات، وتقوم بمراقبة حركة البيانات بجميع أنواعها، وخاصة الأنشطة المستندة إلى السحابة، اكتشاف الأنشطة المشبوهة. تعمل الأداة كمحكم لحركة البيانات، بناءً على القواعد والسياسات الداخلية التي وضعها بائع السحابة أو قسم تكنولوجيا المعلومات باستخدام البرنامج. يمكن وضع علامة على أي شيء يبدو مريبًا أو ينتهك هذه القواعد المحددة مسبقًا.

- تفكيك أنشطة تكنولوجيا المعلومات الظل. بمجرد أن تحدد فرق تكنولوجيا المعلومات أنشطة الظل الفظيعة لتكنولوجيا المعلومات، فإنها تحتاج إلى إيقاف النشاط في أقرب وقت ممكن أو الانتقال إلى بيئة تشغيل محمية بشكل آمن من أنظمة إنتاج تكنولوجيا المعلومات الأخرى، اعتمادًا على سياسة الشركة. توضح هذه المشكلة أهمية الإيقاع المنتظم للنسخ الاحتياطي لأنظمة تكنولوجيا المعلومات وبيانات الشركة.

- إعادة تكوين موارد الشبكة المعطلة أو المعرضة للخطر. يمكن أن تكون إعادة تكوين توجيه الشبكة ونقاط الإنهاء المتأثرة مكلفة. يمكن أن يشمل هذا التحدي إصلاح أو استبدال الخوادم وأجهزة التوجيه وأنظمة الطاقة والأصول الأخرى. قد تتحمل الشركات تكاليف إضافية إذا تمت إعادة توجيه خدمات الشبكة أو إعادة تكوينها.

- معالجة مشكلات البنية التحتية لمركز البيانات. يجب على المنظمات التي لديها مراكز بيانات كبيرة ضمان النزاهة بشكل استباقي من تلك المراكز. والأهم من ذلك، يجب على مدراء تكنولوجيا المعلومات وقادة تكنولوجيا المعلومات معالجة الاضطرابات في أنظمة الأمان المادية في أسرع وقت ممكن لمنع الوصول غير المصرح به. في حين أن تركيب الكاميرات وكاشفات الحركة يعد رادعًا مهمًا، فقد يكون من المفيد أيضًا الاحتفاظ بالبائعين والاستشاريين ذوي الخبرة الأمنية في مراكز البيانات.

بول كيرفان هو مستشار مستقل، ومدقق تكنولوجيا المعلومات، وكاتب تقني، ومحرر ومعلم. يتمتع بخبرة تزيد عن 25 عامًا في مجال استمرارية الأعمال والتعافي من الكوارث والأمن وإدارة مخاطر المؤسسات وتدقيق الاتصالات وتكنولوجيا المعلومات.