ما هو توقيع الفيروس (تعريف الفيروس)؟

ما هو توقيع الفيروس (تعريف الفيروس)؟

توقيع الفيروس، المعروف أيضًا باسم أ تعريف الفيروس، قطعة من شفرة مع فريدة من نوعها الثنائية النمط الذي يحدد فيروس الكمبيوتر أو عائلة الفيروسات. يوفر التوقيع بصمة رقمية للفيروس، والتي يمكن استخدامها للكشف عن الفيروس داخل ملف أو دفق بيانات. برامج مكافحة الفيروسات وتستخدم أنظمة كشف الاختراقات تعريفات الفيروسات عند فحص أجهزة الكمبيوتر والشبكات للكشف عن وجودها البرمجيات الخبيثة.

مكافحة البرامج الضارة لقد اعتمدت البرامج لفترة طويلة على تعريفات الفيروسات عند البحث عن الفيروسات. لمواكبة التهديدات الحالية، يجب أن يقوم البرنامج باستمرار بتنزيل أحدث توقيعات الفيروسات من البائع ودمجها في الملف منصة. البرامج التي يعتمد عليها عفا عليها الزمن يمكن أن تعرض التوقيعات كلاً من أجهزة الكمبيوتر والشبكات لخطر كبير

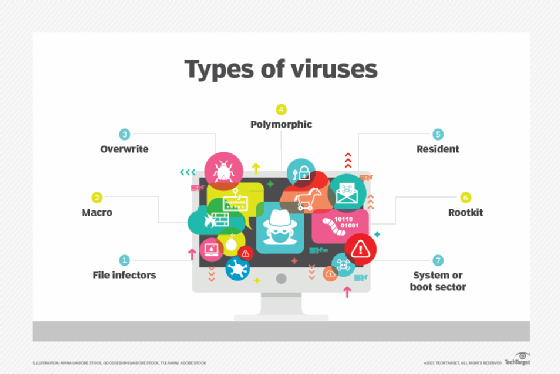

في وقت ما، كانت منتجات مكافحة البرامج الضارة تعتمد بشكل كبير على توقيعات الفيروسات لحماية الأنظمة، ولكن التوقيعات لا يمكنها الحماية إلا ضد الفيروسات المعروفة والأنواع الأكثر تقليدية من البرامج الضارة، وليس ضد الفيروسات غير المعروفة أو العديد من البرامج الضارة الأكثر تعقيدًا الموجودة اليوم. على سبيل المثال، الفيروسات المتحولة ومتعددة الأشكال تغيير التعليمات البرمجية الخاصة بهم أثناء انتشارهم عبر النظام، مما يجعل من الممكن إخفاء البتات الضارة من عمليات المسح التقليدية التي تعتمد على تعريفات الفيروسات.

تتضمن العديد من منتجات مكافحة البرامج الضارة الآن تحليلًا إرشاديًا أو تقنيات متقدمة أخرى لتحديد البرامج الضارة المحتملة. على سبيل المثال، قد يستخدم منتج قائم على الاستدلال خوارزميات لاكتشاف الأنماط السلوكية التي تشير إلى وجود برامج ضارة، بدلاً من الاعتماد فقط على تعريفات الفيروسات. أصبحت الاستدلالات القوية ذات أهمية متزايدة بسبب التهديدات المستمرة المتقدمة هذا الاستخدام التشفير لإخفاء أنفسهم والتهرب من الكشف عن طريق عمليات الفحص النموذجية.

على الرغم من التحرك نحو الاستدلال والتقنيات المتقدمة الأخرى، فإن العديد من منتجات مكافحة البرامج الضارة تستمر في استخدام توقيعات الفيروسات كجزء من إجراءاتها. استراتيجيات الحماية.

كيف يتم إنشاء توقيعات الفيروسات؟

يقوم الباحثون في شركات البرامج الضارة والمنظمات الأخرى بإنشاء توقيعات الفيروسات من خلال دراسة الفيروسات المعروفة أولاً. يقومون عن عمد بتنزيل الفيروس من الإنترنت ومن ثم فحصه واختباره لمعرفة كيفية عمله، والعمل في بيئات معزولة مثل الأجهزة الظاهرية أو فجوات الهواء أجهزة الكمبيوتر.

وكجزء من بحثهم، يقومون بتحليل سلوك الفيروس ووظائفه، بالإضافة إلى فحص الكود نفسه التجزئةوأسماء الملفات وسلاسل البيانات والوظائف، عناوين الانترنت بروتوكولوبيانات الرأس والخصائص الأخرى. قد يستخدم الباحثون كليهما الآلي والعمليات اليدوية عند تحليل البرامج الضارة.

ومن خلال تحليلهم، سيقوم الباحثون بإنشاء توقيع فيروسي فريد يحدد البرامج الضارة. سيحتوي التوقيع على تسلسل واحد أو أكثر بايت التي تطابق رمز البرامج الضارة. يمكن لبرنامج مكافحة البرامج الضارة بعد ذلك استخدام التوقيع لتحديد ما إذا كان الملف أو دفق البيانات يحتوي على هذه التسلسلات.

يتخذ الباحثون أساليب مختلفة لإنشاء وتنسيق توقيعات الفيروسات. أحد الأساليب الشائعة هو أن تعتمد توقيعاتهم على يارا المعيار الذي يحدد التوقيعات من خلال القواعد. القاعدة هي ملف نصي يحدد تسلسلات البايت الفريدة التي تطابق الفيروس. يحتوي ملف YARA على واحد أو أكثر من الأقسام التالية:

- ميتا. يحدد هذا القسم أي البيانات الوصفية التي يريد المؤلف تضمينها مع القاعدة، مثل الوصف أو تاريخ إنشاء التوقيع. هذا القسم اختياري.

- سلاسل. يحدد القسم التالي واحدًا أو أكثر من تسلسلات البايت ويعين كل واحد منها لـ عامل التي يمكن الرجوع إليها في قسم الحالة. هذا القسم اختياري.

- حالة. يحدد القسم الأخير أ منطقية التعبير الذي يحدد منطق كيفية تقييم الملف أو دفق البيانات بحثًا عن الفيروس. يشير هذا القسم، وهو إلزامي، عادةً إلى المتغيرات المحددة في قسم السلاسل.

توفر التعليمة البرمجية التالية مثالاً بسيطًا لما قد تبدو عليه قاعدة YARA بالنسبة لفيروس وهمي:

القاعدةvirus_def1

{

التعريف:

المؤلف = “ج. سميث”

وصف = “هذا مثال.”

التاريخ = “10 فبراير 2024”

سلاسل:

$a = { 6F 74 20 35 20 30 20 52 0A 2F 54 79 70 65 20 2F }

$ب = { 50 61 67 65 4C 61 79 6F 75 74 20 2F 4F 6E 65 43 }

$c = { 2E 30 29 0A 2F 53 6F 75 72 63 65 4D 6F 64 69 66 }

$d = { 3F 78 70 61 63 6B 65 74 20 62 65 67 69 6E 3D 22 }

حالة:

($a أو $b) و ($c أو $d)

}

قاعدة يارا يبدأ بـ قاعدة الكلمة الأساسية، متبوعة باسم القاعدة، وهي في هذه الحالة virus_def1. يتم تضمين بقية الكود في مجموعة من بين قوسين مجعد التي تشتمل على واحد أو أكثر من الأقسام الثلاثة. بالنسبة لهذه القاعدة، تتضمن الأقواس المتعرجة الأقسام الثلاثة كلها:

- ال ميتا يوفر القسم ثلاث أجزاء من بيانات التعريف حول القاعدة – مؤلف التعريف، ووصف التعريف، وتاريخ إنشاء القاعدة.

- ال سلاسل يحدد القسم أربعة تسلسلات بايت. في هذا المثال، تكون التسلسلات عبارة عن سلاسل سداسية عشرية، ولكنها يمكن أن تكون أيضًا سلاسل نصية أو تعبيرات عادية.

- ال حالة يحدد القسم كيفية تطبيق المتغيرات عند البحث عن الفيروس. الأول أو يجب أن تتطابق السلسلة الثانية و الثالث أو يجب أن تتطابق السلسلة الرابعة.

وتتخذ الأنظمة الأخرى أساليب مختلفة لبناء تعريفات الفيروسات، ولكن المفاهيم هي نفسها بشكل عام. يتيح التعريف إمكانية التعرف على البرامج الضارة المعروفة عن طريق مطابقة تسلسلات البايت في توقيع الفيروس مع تلك الموجودة في الملف أو دفق البيانات.

تعلم حول 12 نوعًا شائعًا من هجمات البرامج الضارة وكيفية الوقاية منها وكذلك كيفية تجنب البرامج الضارة على أنظمة Linux. اكتشف ال أهم أنواع تهديدات أمن المعلومات لفرق تكنولوجيا المعلومات و طرق لمنع التهديدات الأمنية للكمبيوتر من المطلعين. فهم الفرق بين البرامج الضارة مقابل برامج الفدية.