تقنيات المسح Nmap

محتوى هذا المنشور هو مسؤولية المؤلف فقط. لا تتبنى AT&T أو تؤيد أيًا من وجهات النظر أو المواقف أو المعلومات التي يقدمها المؤلف في هذه المقالة.

في لدينا المدونة السابقة، لقد استكشفنا أهمية تقنيات اكتشاف المضيف باستخدام Nmap وNetdiscover وAngry IP Scanner. الآن، دعونا نتعمق أكثر في استطلاع الشبكة ونركز بشكل خاص على الميزات القوية التي يقدمها Nmap.

يشتهر Nmap بتعدد استخداماته ومجموعة الميزات القوية، وهو يتيح للمحللين استكشاف الأنظمة المتصلة بالشبكة، ورسم خرائط لطوبولوجيا الشبكة، وتحديد المنافذ المفتوحة، واكتشاف الخدمات، وحتى تحديد تفاصيل نظام التشغيل. واجهة سطر الأوامر الخاصة به، إلى جانب عدد لا يحصى من الخيارات وإمكانيات البرمجة النصية، تجعله أصلًا لا غنى عنه لمتخصصي الأمن ومسؤولي الشبكات والمتسللين الأخلاقيين على حدٍ سواء.

لقد استخدمت بيئة افتراضية تم إنشاؤها بشكل أساسي لأغراض العرض التوضيحي لرؤية تقنيات المسح هذه أثناء العمل، والجهاز المستهدف لهذا العرض التوضيحي هو ميتاسبلويتابلي2 (192.168.25.130)، آلة المهاجم هي كالي لينكس (192.168.25.128). لقد رأينا بالفعل كيفية اكتشاف المضيفين في بيئة شبكية في مدونتنا السابقة. بالإضافة إلى ذلك، يمكنك الرجوع إلى nmap.org لفهم هذه التقنيات بشكل أفضل.

دعونا نلقي نظرة على التقنيات المختلفة التي يقدمها nmap:

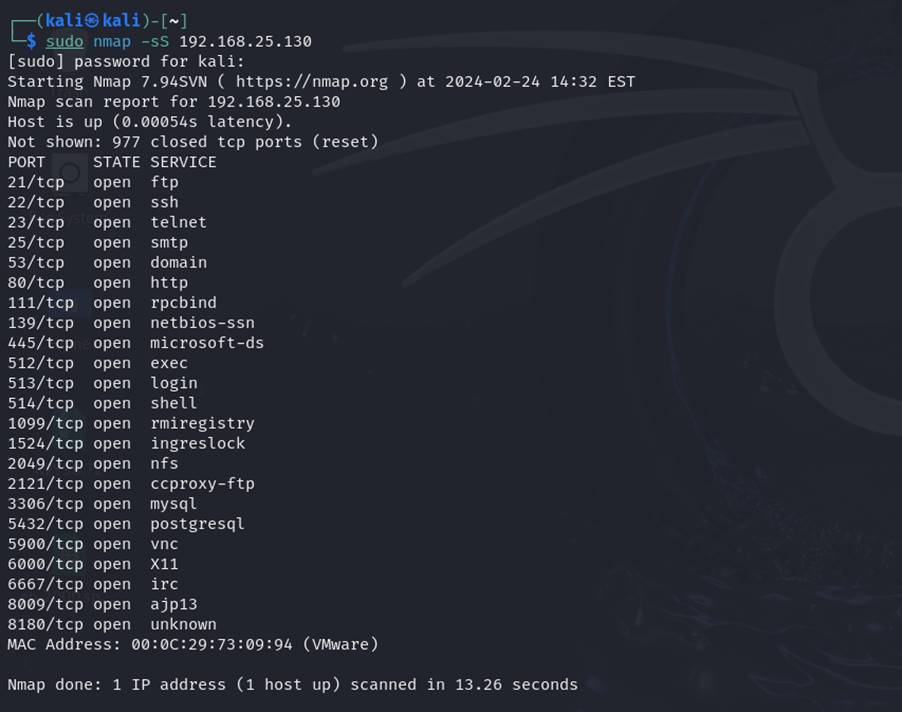

1. فحص TCP SYN (-sS):

يقوم فحص TCP SYN، المعروف أيضًا باسم الفحص نصف المفتوح، بإرسال حزم SYN إلى المضيفين المستهدفين وتحليل الاستجابات لتحديد ما إذا كان المضيف على قيد الحياة. هذه التقنية خفية وفعالة، لأنها لا تكمل مصافحة TCP، وبالتالي تقلل من الكشف عن طريق أنظمة كشف التسلل (IDS).

بناء الجملة: sudo nmap -sS target_ip

2. فحص UDP (-sU):

يرسل فحص UDP حزم UDP إلى المضيفين المستهدفين ويحلل الاستجابات لتحديد منافذ UDP المفتوحة. تعتبر هذه التقنية مفيدة بشكل خاص لاكتشاف الخدمات التي قد لا تستجيب لتحقيقات TCP.

بناء الجملة: sudo nmap -sU target_ip

3. المسح الشامل (-sC):

يتيح خيار الفحص الشامل، المشار إليه بالرمز -sC، للمستخدمين إمكانية تشغيل مجموعة من البرامج النصية الافتراضية ضد المضيفين المستهدفين. تشمل هذه البرامج النصية مجموعة واسعة من الوظائف، بما في ذلك اكتشاف الخدمة واكتشاف الإصدار وتقييم الثغرات الأمنية والمزيد.

بناء الجملة: nmap -sC target_ip

يمكن للمستخدمين تجربة ومقارنة المخرجات بالمسح القوي وتقنيات المسح الأخرى

المسح العدواني (-A):

يجمع خيار الفحص الشامل، الذي يُشار إليه بالرمز -A، بين تقنيات المسح المختلفة مثل فحص TCP SYN واكتشاف الإصدار واكتشاف نظام التشغيل وفحص البرنامج النصي في أمر واحد. يوفر هذا الفحص رؤى شاملة حول المضيفين المستهدفين ولكنه قد يزيد من خطر الاكتشاف.

بناء الجملة: nmap -A target_ip

الصور أعلاه هي لقطات جزئية للمسح العدواني.

أفضل الممارسات:

في حين أن Nmap يوفر إمكانات لا مثيل لها لاستطلاع الشبكة والتدقيق الأمني، فمن الضروري الالتزام بأفضل الممارسات والمبادئ التوجيهية الأخلاقية:

الإذن والترخيص: تأكد دائمًا من حصولك على إذن صريح لإجراء عمليات الفحص على الشبكات والأنظمة المستهدفة. يمكن أن يؤدي المسح غير المصرح به إلى تداعيات قانونية وإلحاق الضرر بالعلاقات مع مالكي الشبكة.

توقيت المسح والتسلل: اضبط توقيت الفحص وتقنياته لتقليل التعطيل وتجنب اكتشافه بواسطة أنظمة كشف التسلل (IDS) وجدران الحماية. استخدم خيارات المسح الخفي، مثل عمليات فحص TCP SYN، للحفاظ على مستوى منخفض من الاهتمام.

تفسير البيانات: قم بتحليل نتائج الفحص بدقة لتحديد المخاطر الأمنية المحتملة، وتحديد أولويات جهود الإصلاح، والتحقق من صحة تكوينات الأمان. توخي الحذر أثناء تفسير النتائج وتجنب وضع افتراضات تعتمد فقط على نتائج الفحص.

التعلم المستمر والتعاون: يعد استطلاع الشبكة والتدقيق الأمني من المجالات الديناميكية. ابق على اطلاع بأحدث التطورات، وتعاون مع أقرانك، وشارك في أنشطة تبادل المعرفة لتعزيز خبرتك والتكيف مع التهديدات المتطورة.

تعمل مجموعة ميزات Nmap الغنية وتقنيات المسح وقدرات البرمجة النصية على تمكين المحللين من التنقل في الشبكات المعقدة وتحديد نقاط الضعف المحتملة وتعزيز الدفاعات ضد التهديدات الناشئة.