ما هو الوصول عن بعد؟ | تعريف من TechTarget

ما هو الوصول عن بعد؟

الوصول عن بعد هو قدرة الشخص المرخص له على الوصول إلى جهاز كمبيوتر أو شبكة من مسافة جغرافية من خلال اتصال الشبكة.

تتيح حلول الوصول عن بعد للمستخدمين إمكانية الاتصال بالأنظمة التي يحتاجون إليها عندما يكونون بعيدين فعليًا. وهذا أمر مهم للموظفين الذين يعملون في المكاتب الفرعية، أو يسافرون أو يعملون عن بعد.

يمكّن الوصول عن بعد المستخدمين المتوزعين جغرافيًا من الوصول إلى الملفات وموارد النظام الأخرى على أي أجهزة أو خوادم المتصلة بالشبكة في الموقع الرئيسي للشركة في أي وقت. يؤدي ذلك إلى زيادة إنتاجية الموظفين وتمكين الموظفين من التعاون بشكل أفضل مع زملائهم حول العالم.

اكتسب الوصول عن بعد زخمًا كبيرًا خلال جائحة كوفيد-19، حيث أتاح للموظفين العمل بعيدًا عن المكتب، حيث قد يصابون بالفيروس. تبنت العديد من المنظمات العمل عن بعد – أو العمل عن بعدكما يطلق عليه في الحكومة. أدت وظيفتها إلى إبقاء الموظفين منتجين والمنظمة قادرة على تحقيق أهداف أعمالها.

واليوم، لا يزال العمل عن بعد مستخدمًا على نطاق واسع، حتى مع عودة بعض الشركات إلى العمل في المكاتب. توفر الترتيبات المختلطة، كما هو الحال في الحكومة الفيدرالية، للمستخدمين النهائيين المعتمدين خيار العمل لعدد معين من الأيام عن بعد لكل فترة دفع.

أ استراتيجية الوصول عن بعد يمنح المؤسسات المرونة اللازمة لتوظيف أفضل المواهب، بغض النظر عن الموقع؛ إزالة الصوامع. وتعزيز التعاون بين الفرق والمكاتب والمواقع.

يستخدم متخصصو الدعم الفني وفرق تكنولوجيا المعلومات الوصول عن بعد للاتصال بأجهزة الكمبيوتر البعيدة الخاصة بالمستخدمين لمساعدتهم على حل المشكلات المتعلقة بأنظمتهم وبرامجهم. غالبًا ما تكون مكاتب مساعدة تكنولوجيا المعلومات مشغولة بمعالجة مكالمات الخدمة من المستخدمين البعيدين.

كيف يعمل الوصول عن بعد؟

يتم الوصول عن بعد من خلال مجموعة من البرامج والأجهزة والاتصال بالشبكة. على سبيل المثال، تم تحقيق الوصول التقليدي عن بعد قبل التوفر الواسع للاتصال بالإنترنت باستخدام برنامج محاكاة طرفية يتحكم في الوصول عبر مودم جهاز متصل بشبكة الهاتف.

اليوم، يتم تحقيق الوصول عن بعد بشكل أكثر شيوعًا باستخدام ما يلي:

- برمجة. استخدام حل برمجي آمن، مثل شبكة خاصة افتراضية (VPN) .

- المعدات. توصيل المضيفين من خلال واجهة شبكة سلكية أو واي فاي واجهة الشبكة.

- شبكة. الاتصال عبر الإنترنت.

الوصول عن بعد لشبكات VPN ربط المستخدمين الفرديين بالشبكات الخاصة. يحتاج كل مستخدم إلى عميل VPN قادر على الاتصال بخادم VPN الخاص بالشبكة الخاصة.

عندما يتصل المستخدم بالشبكة عبر عميل VPN، يقوم البرنامج بتشفير حركة المرور قبل تسليمها عبر الإنترنت. خادم VPN، أو بوابة، الموجود على حافة الشبكة المستهدفة، ويقوم بفك تشفير البيانات وإرسالها إلى المضيف المناسب داخل الشبكة الخاصة.

يجب أن يكون لدى الكمبيوتر برنامج يمكنه من الاتصال والتواصل مع نظام أو مورد تستضيفه خدمة الوصول عن بعد الخاصة بالمؤسسة. بمجرد اتصال جهاز الكمبيوتر الخاص بالمستخدم بالمضيف البعيد، يمكنه عرض نافذة مع سطح مكتب الكمبيوتر المستهدف.

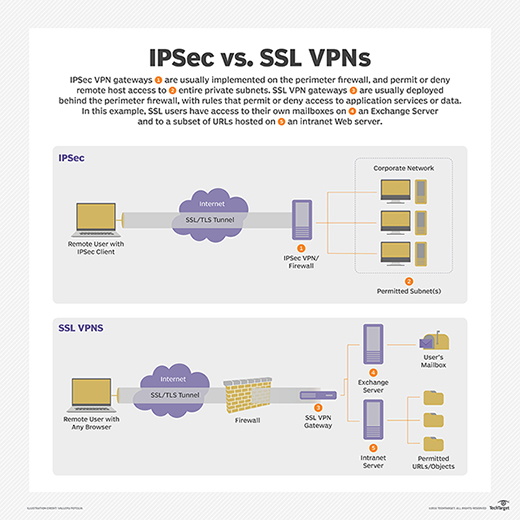

هناك تقنيتان شائعتان للوصول عن بعد هما أمان IP وطبقة المقابس الآمنة/طبقة النقل. ال IPsec و طبقة المقابس الآمنة/TLS توفر البروتوكولات تدابير أمنية عبر التشفير للاتصالات عن بعد.

يمكن للمؤسسات استخدام أجهزة سطح المكتب البعيدة لتمكين المستخدمين من الاتصال بتطبيقاتهم وشبكاتهم. تستخدم أجهزة سطح المكتب البعيدة برامج تطبيقية – يتم دمجها أحيانًا في نظام تشغيل المضيف البعيد – والتي تمكن التطبيقات من التشغيل عن بعد على خادم الشبكة وعرضها محليًا في نفس الوقت.

يمكن للمستخدمين الوصول بشكل آمن إلى التطبيقات والخوادم المحلية والسحابية من أي مكان، وعلى أي جهاز باستخدام مجموعة متنوعة من طرق المصادقة، بما في ذلك تسجيل الدخول الموحد عن بعد، والذي يمنح المستخدمين وصولاً سهلاً وآمنًا إلى التطبيقات التي يحتاجون إليها دون تكوين شبكات VPN أو تعديل جدار الحماية. سياسات.

بالإضافة إلى ذلك، يمكن للمؤسسات استخدام المصادقة الثنائية أو المتعددة العوامل (وزارة الخارجية) للتحقق من هوية المستخدم من خلال الجمع بين بيانات اعتماد متعددة فريدة لشخص واحد. تعتبر هذه التدابير ضرورية للحد من نقاط الضعف في الوصول عن بعد والتهديدات السيبرانية.

الاتصالات عن بعد عبر شبكات VPN

تعد شبكات VPN طريقة شائعة لتوفير الوصول عن بعد. تقوم شبكة VPN بإنشاء اتصال آمن ومشفر في الوقت الفعلي عبر شبكة أقل أمانًا، مثل الإنترنت. تم تطوير تقنية VPN لتمكين المستخدمين عن بعد والمكاتب الفرعية من تسجيل الدخول بشكل آمن إلى تطبيقات الشركة والموارد الأخرى باستخدام برامج الوصول عن بعد.

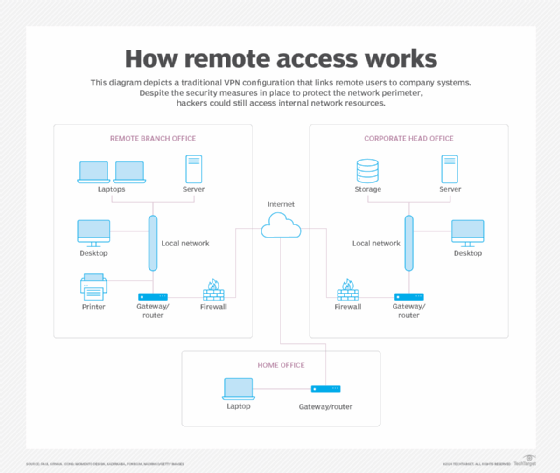

لدى المستخدمين البعيدين عملاء VPN مثبتين في أجهزة المستخدم النهائي. يقوم عميل VPN بإنشاء اتصال آمن عبر الإنترنت أو شبكة واسعة النطاق (WAN) للشركة لتطبيقات VPN في المقر الرئيسي للشركة. يرتبط كل مكتب بالشبكة الخارجية باستخدام التكنولوجيا، مثل جدران الحماية، لضمان الاتصالات الآمنة وإدارة الوصول.

بدلاً من VPN، يمكن للمستخدمين الاتصال بشكل آمن بشبكة الشركة إذا كانوا أجهزة نقطة النهاية أن يكون لديك برنامج الشبكات المناسب لإنشاء اتصال آمن. من الشائع بشكل متزايد أن يستخدم العاملون عن بعد الأجهزة التي تم تكوينها من قبل الشركة والتي تم تثبيت تطبيقات الشبكة المناسبة عليها.

يعد هذا أسلوبًا أكثر أمانًا من السماح للموظفين باستخدام أجهزة الكمبيوتر المحمولة الخاصة بهم والتي قد لا تكون مجهزة للاتصال بشبكات الشركة. ومع ذلك، يجب على المؤسسات أن تزن التكاليف المرتبطة بالوصول عن بعد؛ يمكن أن تشمل هذه تكاليف تراخيص VPN ونقاط الوصول الإضافية إلى الشبكة للمستخدمين البعيدين وزيادة عرض النطاق متطلبات.

ما هي أنواع الوصول عن بعد؟

في الماضي، استخدمت المؤسسات أجهزة المودم وتقنيات الاتصال الهاتفي لتمكين الموظفين من الاتصال بشبكات المكاتب باستخدام شبكات الهاتف المتصلة بخوادم الوصول عن بعد. تستخدم الأجهزة المتصلة بشبكات الطلب الهاتفي أجهزة المودم التناظرية للاتصال بأرقام الهاتف المخصصة لإجراء الاتصالات وإرسال الرسائل أو استقبالها.

لقد غيرت تكنولوجيا النطاق العريض كل ذلك، حيث وفرت للمستخدمين عن بعد خيارات اتصال عالية السرعة إلى شبكات الأعمال والإنترنت. هناك عدة أنواع من النطاق العريض، بما في ذلك ما يلي:

- النطاق العريض للكابل يشارك عرض النطاق الترددي عبر العديد من المستخدمين؛ يمكن أن تكون معدلات البيانات الأولية بطيئة أثناء ساعات الاستخدام العالية في المناطق التي بها العديد من المشتركين.

- خط المشترك الرقمي (DSL) ذو النطاق العريض يوفر شبكة عالية السرعة عبر شبكة الهاتف باستخدام تقنية مودم النطاق العريض. ومع ذلك، يعمل DSL فقط عبر مسافة مادية محدودة. قد لا يكون متاحًا في بعض المناطق إذا كانت البنية التحتية للهاتف المحلي لا تدعم تقنية DSL.

- خدمات الانترنت الخلوي يمكن الوصول إليها باستخدام الأجهزة المحمولة عبر اتصال لاسلكي من أي مكان تتوفر به شبكة خلوية.

- خدمات الانترنت عبر الأقمار الصناعية استخدام الأقمار الصناعية للاتصالات لتوفير الوصول إلى الإنترنت في المناطق التي لا يتوفر فيها الوصول إلى الإنترنت الأرضي، وكذلك للتركيبات المتنقلة المؤقتة.

- تكنولوجيا الألياف الضوئية ذات النطاق العريض تمكن المستخدمين من نقل كميات كبيرة من البيانات بسرعة وسلاسة.

ما هي بروتوكولات الوصول عن بعد؟

تتضمن بروتوكولات الوصول عن بعد وVPN الشائعة ما يلي:

- بروتوكول نقطة إلى نقطة تمكن المضيفين من إعداد اتصال مباشر بين نقطتي النهاية.

- IPsec هي مجموعة من بروتوكولات الأمان المستخدمة لتمكين خدمات المصادقة والتشفير لتأمين نقل حزم IP عبر الإنترنت.

- بروتوكول الاتصال النفقي من نقطة إلى نقطة (PPTP) يعد أحد أقدم البروتوكولات لتنفيذ شبكات VPN. ومع ذلك، فقد ثبت على مر السنين أنه عرضة لأنواع عديدة من الهجمات. على الرغم من أن PPTP ليس آمنًا، إلا أنه لا يزال يُستخدم في بعض الحالات.

- بروتوكول نفق الطبقة الثانية هو بروتوكول VPN لا يوفر التشفير أو مصادقة التشفير لحركة المرور التي تمر عبر الاتصال. ونتيجة لذلك، يتم عادةً إقرانه بـ IPsec، الذي يوفر هذه الخدمات.

- خدمة مستخدم الاتصال الهاتفي للمصادقة عن بعد هو بروتوكول تم تطويره في عام 1991 وتم نشره كمواصفة مسار قياسية للإنترنت في عام 2000 لتمكين خوادم الوصول عن بعد من التواصل مع خادم مركزي لمصادقة مستخدمي الاتصال والسماح بوصولهم إلى النظام أو الخدمة المطلوبة.

- نظام التحكم في الوصول إلى وحدة التحكم في الوصول إلى المحطة الطرفية (TACACS) هو بروتوكول مصادقة عن بعد كان شائعًا في الأصل في شبكات Unix والذي يمكّن خادم الوصول عن بعد من إعادة توجيه كلمة مرور المستخدم إلى خادم المصادقة لتحديد ما إذا كان ينبغي منح الوصول إلى نظام معين. TACACS+ هو بروتوكول منفصل مصمم للتعامل مع المصادقة والترخيص وحساب وصول المسؤول إلى أجهزة الشبكة، مثل أجهزة التوجيه والمحولات.

ما هو الوصول الآمن عن بعد؟

في أبسط صوره، الوصول الآمن عن بعد يعني أن الأساليب المستخدمة لتوصيل المستخدمين عن بعد تحتوي على عناصر أمان تحمي سلامة الاتصالات عن بعد.

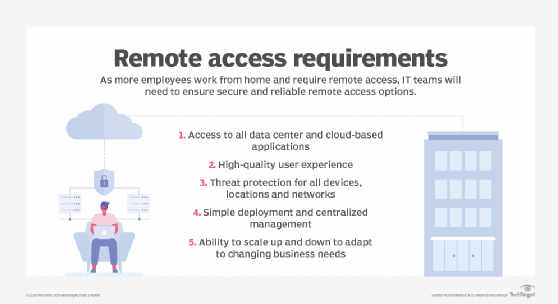

يتم استخدام العديد من التقنيات لتسهيل الوصول الآمن عن بعد، بما في ذلك جدران الحماية، وأنظمة كشف التسلل والوقاية، وسطاء أمن الوصول إلى السحابة، الشبكات الافتراضية الخاصة، انعدام الثقة الوصول إلى الشبكة، MFA، المحيطات المعرفة بالبرمجيات (برامج تطوير البرامج) وشبكات WAN وحافة خدمة الوصول الآمن (SASE)، وإدارة الهوية والوصول، وأجهزة سطح المكتب الافتراضية، والوصول الآمن عن بعد القائم على السحابة.

بغض النظر عن موقع المستخدم البعيد، يجب ضمان الاتصال الآمن لمستخدمي المؤسسة والأنظمة والتطبيقات والموارد الأخرى المستضافة. ينطبق هذا سواء كانت البنية التحتية للشبكة محلية أو قائمة على السحابة.

ما يجب تضمينه في سياسات الوصول عن بعد

تعد سياسات الوصول عن بعد ضرورية لإدارة وصول العاملين عن بعد. إنها أيضًا أدلة مهمة يمكن تقديمها أثناء تدقيق الوصول عن بُعد.

يجب على المنظمات تطوير سياسة رسمية تحدد ما يلي:

- كيف الوصول الآمن عن بعد تم تنفيذه.

- الأجهزة التي يمكن استخدامها للوصول عن بعد.

- ال خدمات الشبكة التي تدعم الوصول عن بعد.

- من يحق له العمل عن بعد.

- قواعد لكيفية تكوين أجهزة المستخدم النهائي للوصول عن بعد.

- عقوبات الفشل في استخدام الوصول عن بعد بشكل صحيح وانتهاك السياسة.

- إجراءات الإبلاغ عن خروقات الأمن السيبراني.

- كيف يمكن استخدام الوصول عن بعد في استمرارية الأعمال الموقف.

فوائد وتحديات الوصول عن بعد

تعد القدرة على العمل من المنزل أو من مواقع بعيدة أخرى ميزة أساسية للوصول عن بعد. فهو يوسع الخيارات المتاحة لموظفي المؤسسة، مما يوفر جداول عمل مرنة ومزيدًا من الحرية في العمل متى وأينما يريدون. يقوم الموظفون بتقليل أو إلغاء أوقات تنقلاتهم ويتمتعون بحرية أكبر في التعامل مع المخاوف العائلية حسب الحاجة في أيام عملهم. وفي كثير من الحالات، يعمل هذا على تمكين الموظفين بطرق لا يفعلها العمل في المكتب، مما يجعلهم أكثر سعادة وأكثر إنتاجية. مع وجود عدد أقل من الموظفين في الموقع، يمكن للمؤسسات التي لديها سياسات الوصول عن بعد في كثير من الأحيان تقليل المساحة المكتبية التي تستخدمها وجميع التكاليف المصاحبة لبناء المرافق المادية وصيانتها وتأثيثها.

ومن بين تحديات الوصول عن بعد ما يلي:

- انخفاض الرقابة الإدارية على نشاط الموظف.

- زيادة التكاليف المرتبطة بالوصول عن بعد، مثل تراخيص VPN وخدمات الشبكة.

- المخاطر المحتملة لأمن تكنولوجيا المعلومات.

- الفشل في تصحيح جميع الأجهزة البعيدة بشكل صحيح.

- التغييرات في ثقافة الشركة عندما يكون لدى الموظفين وقت أقل وجهاً لوجه.

مستقبل العمل عن بعد

استخدام الوصول عن بعد ليس من المرجح أن تختفي; ومع ذلك، فإن التقنيات المستخدمة للوصول عن بعد سوف تتطور. إن نمو خدمات الوصول عن بعد المستندة إلى السحابة يمكن أن يؤدي في النهاية إلى تقليل الحاجة إلى شبكات VPN وغيرها من التقنيات الموجودة. على سبيل المثال، يمكن أن تصبح تقنيات SDP وSASE المستندة إلى السحابة هي الجيل التالي من الوصول عن بعد.

تعرف على الاستراتيجيات والأدوات وأفضل الممارسات لتوفير الوصول إلى أي مكان، مع حماية البيانات والأنظمة والمستخدمين، في موقعنا الدليل النهائي لتأمين الوصول عن بعد.