أمن البيانات الضخمة: القضايا والتحديات والمخاوف

في حين تتسارع كرة الثلج المتمثلة في البيانات الضخمة إلى أسفل الجبل وتكتسب سرعة وحجمًا، تحاول الشركات مواكبة ذلك. وتسقط هذه الشركات، وتنسى تمامًا ارتداء الأقنعة والخوذ والقفازات وأحيانًا حتى الزلاجات. وبدون هذه الأشياء، من السهل للغاية ألا تنزل أبدًا سالمًا. وقد يكون اتخاذ جميع تدابير الوقاية بسرعة كبيرة أمرًا متأخرًا للغاية أو صعبًا للغاية.

إن إعطاء الأولوية لأمن البيانات الضخمة وتأجيله إلى مراحل لاحقة من مشاريع تبني البيانات الضخمة ليس دائمًا خطوة ذكية. لا يقول الناس “الأمن أولاً” دون سبب. في الوقت نفسه، نعترف بأن ضمان أمن البيانات الضخمة يأتي مع مخاوفه وتحدياته، ولهذا السبب من المفيد للغاية التعرف عليها.

وبالرغم من مدى “دهشتي” من هذا، فإن معظم التحديات الأمنية المتعلقة بالبيانات الضخمة تنبع من حقيقة أنها كبيرة الحجم. كبير جداً.

نظرة عامة قصيرة

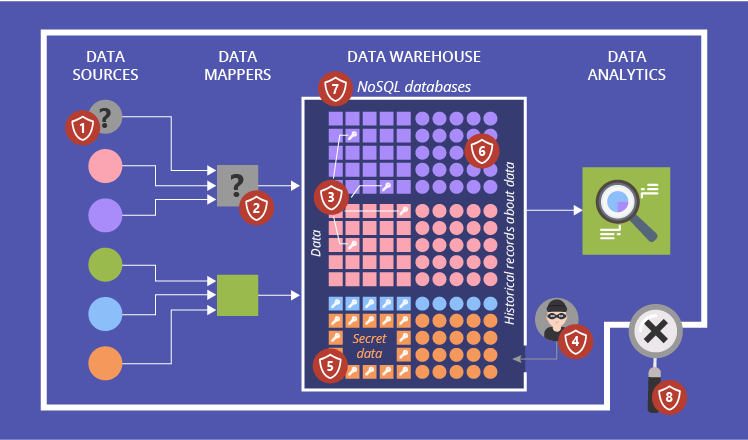

تشكل مشكلات الأمان تهديدات خطيرة لأي نظام، ولهذا السبب من المهم معرفة الثغرات الموجودة لديك. فيما يلي، خبراء البيانات الضخمة قم بتغطية التحديات الأمنية الأكثر خطورة التي تواجهها البيانات الضخمة:

- ثغرة في توليد البيانات المزيفة

- احتمال وجود رسامين غير موثوق بهم

- مشاكل الحماية التشفيرية

- إمكانية استخراج المعلومات الحساسة

- صراعات التحكم في الوصول الحبيبي

- صعوبات في تحديد مصدر البيانات

- السرعة العالية لتطور قواعد بيانات NoSQL وعدم التركيز على الأمان

- غائب عمليات تدقيق أمنية

الآن بعد أن حددنا مجالات المشاكل الأساسية المتعلقة بأمن البيانات الضخمة، دعونا نلقي نظرة على كل منها عن كثب.

#1. التعرض لخطر توليد بيانات مزيفة

قبل الشروع في الحديث عن جميع التحديات الأمنية التشغيلية للبيانات الضخمة، يجب أن نذكر المخاوف المتعلقة بتوليد البيانات المزيفة. لتقويض جودة تحليل البيانات الضخمة عمدًا، يمكن لمجرمي الإنترنت تزوير البيانات و”صبها” في بحيرة البيانات الخاصة بك. على سبيل المثال، إذا كانت شركتك المصنعة تستخدم بيانات المستشعر للكشف عن عمليات الإنتاج المعطلة، فيمكن لمجرمي الإنترنت اختراق نظامك وجعل أجهزة الاستشعار الخاصة بك تظهر نتائج مزيفة، على سبيل المثال، درجات حرارة خاطئة. بهذه الطريقة، قد تفشل في ملاحظة الاتجاهات المزعجة وتفوت الفرصة لحل المشكلات قبل التسبب في أضرار جسيمة. يمكن حل مثل هذه التحديات من خلال تطبيق نهج الكشف عن الاحتيال.

#2. احتمال وجود رسامين غير موثوق بهم

بمجرد جمع البيانات الضخمة، تخضع للمعالجة المتوازية. إحدى الطرق المستخدمة هنا هي نموذج MapReduce. عندما يتم تقسيم البيانات إلى مجموعات كبيرة، يقوم برنامج رسم الخرائط بمعالجتها وتخصيصها لمجموعات معينة خيارات التخزينإذا كان لدى شخص خارجي إمكانية الوصول إلى كود برنامج رسم الخرائط الخاص بك، فيمكنه تغيير إعدادات برامج رسم الخرائط الحالية أو إضافة برامج “غريبة”. وبهذه الطريقة، يمكن إتلاف معالجة البيانات بشكل فعال: يمكن لمجرمي الإنترنت جعل برامج رسم الخرائط تنتج قوائم غير كافية من أزواج المفاتيح/القيم. وهذا هو السبب في أن النتائج التي يتم الحصول عليها من خلال عملية الاختزال ستكون خاطئة. علاوة على ذلك، يمكن للغرباء الوصول إلى معلومات حساسة.

المشكلة هنا هي أن الحصول على مثل هذا الوصول قد لا يكون صعبًا للغاية نظرًا لأن تقنيات البيانات الضخمة لا توفر عمومًا طبقة أمان إضافية لحماية البيانات. وعادة ما تميل هذه التقنيات إلى الاعتماد على أنظمة أمان محيطية. ولكن إذا كانت هذه الأنظمة معيبة، فإن بياناتك الضخمة تصبح ثمرة سهلة المنال.

#3. مشاكل الحماية التشفيرية

على الرغم من أن التشفير يعد وسيلة معروفة لحماية المعلومات الحساسة، إلا أنه يقع في قائمة قضايا أمن البيانات الضخمة. وعلى الرغم من إمكانية تشفير البيانات الضخمة وضرورة القيام بذلك، إلا أن هذا الإجراء الأمني غالبًا ما يتم تجاهله. يتم تخزين البيانات الحساسة عمومًا في السحابة دون أي حماية مشفرة. والسبب وراء التصرف بتهور بسيط: ثابت تشفير وفك تشفير كميات ضخمة من البيانات إبطاء الأمور، الأمر الذي يستلزم فقدان الميزة الأولية للبيانات الضخمة – السرعة.

#4. إمكانية استخراج المعلومات الحساسة

تُستخدم عادةً الحماية المستندة إلى المحيط لحماية البيانات الضخمة. وهذا يعني تأمين جميع “نقاط الدخول والخروج”. ولكن ما يفعله المتخصصون في تكنولوجيا المعلومات داخل لا يزال نظامك لغزا.

إن مثل هذا الافتقار إلى التحكم في حلول البيانات الضخمة قد يسمح لخبراء تكنولوجيا المعلومات الفاسدين أو منافسي الأعمال الأشرار باستخراج البيانات غير المحمية وبيعها لصالحهم. وبدورها، قد تتكبد شركتك خسائر فادحة، إذا كانت هذه المعلومات مرتبطة بإطلاق منتج/خدمة جديد، أو العمليات المالية للشركة أو المعلومات الشخصية للمستخدمين.

هنا، يمكن حماية البيانات بشكل أفضل من خلال إضافة محيطات إضافية. كما يمكن أن يستفيد أمان نظامك من إخفاء الهوية. إذا حصل شخص ما على بيانات شخصية لمستخدميك بدون أسماء وعناوين وهواتف، فلن يتسبب في أي ضرر عمليًا.

#5. صعوبات التحكم في الوصول الدقيق

في بعض الأحيان، تقع عناصر البيانات تحت قيود ولا يمكن عمليًا لأي مستخدم رؤية المعلومات السرية الموجودة فيها، مثل المعلومات الشخصية في السجلات الطبية (الاسم والبريد الإلكتروني ونسبة السكر في الدم وما إلى ذلك). ولكن بعض أجزاء هذه العناصر (الخالية من القيود “القاسية”) يمكن أن تكون مفيدة من الناحية النظرية للمستخدمين الذين ليس لديهم إمكانية الوصول إلى الأجزاء السرية، على سبيل المثال، للباحثين الطبيين. ومع ذلك، يتم إخفاء جميع المحتويات المفيدة عنهم. وهنا يبدأ الحديث عن الوصول التفصيلي. باستخدام ذلك، يمكن للأشخاص الوصول إلى مجموعات البيانات المطلوبة ولكن لا يمكنهم عرض سوى المعلومات المسموح لهم برؤيتها.

تكمن الحيلة في أن مثل هذا الوصول في البيانات الضخمة يصعب منحه والتحكم فيه ببساطة لأن تقنيات البيانات الضخمة لم تُصمم في البداية للقيام بذلك. وبشكل عام، كوسيلة للخروج من هذا المأزق، يتم نسخ أجزاء مجموعات البيانات المطلوبة، التي يحق للمستخدمين رؤيتها، إلى مستودع بيانات ضخمة منفصل وتقديمها لمجموعات مستخدمين معينة باعتبارها “كلًا” جديدًا. على سبيل المثال، بالنسبة للبحث الطبي، يتم نسخ المعلومات الطبية فقط (بدون الأسماء والعناوين وما إلى ذلك). ومع ذلك، تنمو أحجام البيانات الضخمة الخاصة بك بشكل أسرع بهذه الطريقة. يمكن أن تؤثر الحلول المعقدة الأخرى لقضايا الوصول التفصيلية سلبًا أيضًا على أداء النظام وصيانته.

#6. صعوبات تحديد مصدر البيانات

إن مصدر البيانات ــ أو السجلات التاريخية المتعلقة ببياناتك ــ يزيد الأمور تعقيداً. وبما أن وظيفتها تتلخص في توثيق مصدر البيانات وجميع التلاعبات التي تتم بها، فلا يسعنا إلا أن نتخيل مدى ضخامة مجموعة البيانات الوصفية التي قد تكون عليها. والواقع أن البيانات الضخمة ليست صغيرة الحجم في حد ذاتها. والآن تخيل أن كل عنصر بيانات يحتويه يحتوي على معلومات مفصلة عن أصله والطرق التي تأثر بها (وهو أمر يصعب الحصول عليه في المقام الأول).

في الوقت الحالي، يعد مصدر البيانات مصدر قلق واسع النطاق فيما يتعلق بالبيانات الضخمة. ومن منظور الأمان، يعد هذا الأمر بالغ الأهمية لأنه:

- يمكن أن تؤدي التغييرات غير المصرح بها في البيانات الوصفية إلى مجموعات بيانات خاطئة، مما يجعل من الصعب العثور على المعلومات المطلوبة.

- يمكن أن تشكل مصادر البيانات غير القابلة للتتبع عائقًا كبيرًا أمام العثور على جذور خروقات الأمن وحالات إنشاء البيانات المزيفة.

#7. السرعة العالية لتطور قواعد بيانات NoSQL وعدم التركيز على الأمان

قد تبدو هذه النقطة إيجابية، لكنها في الواقع تشكل مصدر قلق خطير. قواعد بيانات NoSQL تعد البيانات الضخمة اتجاهًا شائعًا في علم البيانات الضخمة. وشعبيتها هي بالضبط ما يسبب المشاكل.

من الناحية الفنية، يتم تحسين قواعد بيانات NoSQL باستمرار بإضافة ميزات جديدة. وكما ذكرنا في بداية هذه المقالة، يتم إساءة معاملة الأمان وتركه في الخلفية. ومن المأمول عالميًا أن يتم توفير أمان حلول البيانات الضخمة خارجيًا. ولكن في كثير من الأحيان يتم تجاهله حتى على هذا المستوى.

#8. عدم وجود عمليات تدقيق أمنية

تساعد عمليات تدقيق أمن البيانات الضخمة الشركات على زيادة الوعي بالثغرات الأمنية لديها. وعلى الرغم من أنه من المستحسن إجراء هذه التدقيقات بشكل منتظم، إلا أن هذه التوصية نادرًا ما يتم الوفاء بها في الواقع. إن العمل مع البيانات الضخمة ينطوي على ما يكفي من التحديات والمخاوف، ولن يؤدي التدقيق إلا إلى إضافة المزيد إلى القائمة. علاوة على ذلك، فإن الافتقار إلى الوقت والموارد والموظفين المؤهلين أو الوضوح في متطلبات الأمن من جانب العمل يجعل مثل هذه التدقيقات غير واقعية.

لكن لا تخف: كلها قابلة للحل

نعم، هناك الكثير من مشكلات ومخاوف أمن البيانات الضخمة. ونعم، يمكن أن تكون بالغة الأهمية. لكن هذا لا يعني أنه يجب عليك أن تلعن البيانات الضخمة كمفهوم على الفور ولا تتقاطع معها مرة أخرى. كلا. ما يجب عليك فعله هو تصميم خطة تبني البيانات الضخمة بعناية مع تذكر وضع الأمن في المكان الذي يستحقه – أولاً. قد يكون هذا أمرًا صعبًا، لكن يمكنك دائمًا اللجوء إلى استشارات مهنية في مجال البيانات الضخمة لإنشاء الحل الذي تحتاجه.

البيانات الضخمة هي خطوة أخرى نحو نجاح عملك. سنساعدك على تبني نهج متقدم للبيانات الضخمة لإطلاق العنان لإمكاناتها الكاملة.