ما هي إدارة حقوق المعلومات (IRM)؟

إدارة حقوق المعلومات (IRM) هي نظام يتضمن إدارة المحتوى والتحكم فيه وتأمينه من الوصول غير المرغوب فيه. IRM هي مجموعة فرعية من إدارة الحقوق الرقمية (DRM)، التي تحمي محتوى الوسائط المتعددة، بما في ذلك الفيديو والموسيقى.

تعمل تقنية إدارة الحقوق على تقييد الوصول إلى محتوى معين، مثل المحتوى الذي يحتوي على تنسيقات ملفات محددة، وتضمن أن المستخدمين المصرح لهم فقط هم من يمكنهم الوصول إلى تنسيقات المحتوى المحمية. تكنولوجيا إدارة الحقوق الرقمية تحمي الملكية الفكرية و معلومات حساسة من انتهاك براءات الاختراع وحقوق النشر والقرصنة. وعلى النقيض من ذلك، تحمي إدارة حقوق المعلومات (IRM) البيانات الحساسة، وخاصة البيانات التي يتم تبادلها مع أطراف خارج المؤسسة، مثل الموردين والشركاء.

تعد إدارة حقوق المعلومات (IRM) عنصرًا مهمًا في المعلومات دورة حياة المحتوى، التي تحكم كيفية حماية المعلومات. تتمتع منصات الإنتاجية والتطبيقات المكتبية الشائعة مثل Microsoft Office 365، بما في ذلك Word وExcel وOutlook وPowerPoint وSharePoint Online ميزات IRM المضمنة لتكوين قواعد IRM لأنواع الملفات المختلفة. توفر الموارد المستندة إلى السحابة في Office 365، مثل تلك المتوفرة مع نظام إدارة الحقوق Microsoft Azure وحماية البيانات Azure حماية إضافية للملفات

مع زيادات في الأمن السيبراني الهجمات وغيرها من أحداث الوصول غير المصرح بها، يجب حماية المعلومات بجميع أنواعها بشكل فعال. تعمل استراتيجيات أمن وحماية البيانات الفعالة على منع انقطاع الأعمال والخسائر المالية وتدمير البيانات المهمة للأعمال والإضرار بسمعة المؤسسة.

كيف تعمل إدارة حقوق المعلومات (IRM)؟

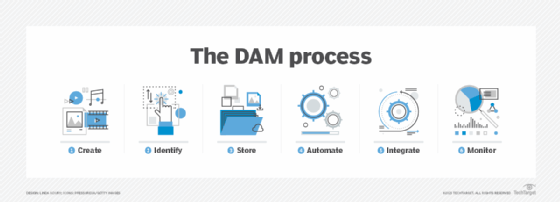

IRM جزء من نطاق أوسع إدارة الأصول الرقمية الأنظمة والعمليات التي تنظم وتخزن واسترجاع المحتوى الرقمي للوسائط الغنية. تختلف IRM عن DAM: تحدد IRM كيفية الوصول إلى الأصول الرقمية ومن يمكنه الوصول إليها بينما تتناول DAM كيفية جمع الأصول الرقمية وتنظيمها وتخزينها لاستخدامها من قبل الأفراد المصرح لهم.

في الممارسة العملية، استخدام خدمات إدارة الحقوق التشفير لحماية المستندات الحساسة وموارد المعلومات السرية من الوصول غير المصرح به للمستخدم. قد تسمح قواعد IRM بالعرض ولكنها تحظر نسخ المحتوى ولصقه في مكان آخر أو التقاط لقطات الشاشة. عادةً ما يتم ترجمة إدارة حقوق المعلومات (IRM) إلى قواعد محددة تحكم كيفية الوصول إلى المستندات واستخدامها.

عندما يطلب مستخدم الوصول إلى مستند مقيد، تكون المصادقة مطلوبة. يذهب الطلب إلى خادم خاص يقوم بمراجعة قائمة المشاهدين المعتمدين؛ إذا تطابقت بيانات الاعتماد، يصدر النظام ترخيص إصدار للوصول. قد يحدد النظام أذونات، مثل للقراءة فقط أو لا النسخ. تنشئ تطبيقات IRM أعباء إضافية لتكنولوجيا المعلومات مع التكاليف المرتبطة التي يجب تقييمها مقابل التهديدات الأمنية المتصورة.

لدى IRM بعض القيود. غالبًا ما يتطلب تنفيذه استخدام التطبيقات المتخصصة التي تقوم بتغليف المحتوى. يمكن تجاوز حماية IRM بعدة طرق، مثل النسخ اليدوي أو إعادة كتابة المحتوى، باستخدام ميزات التقاط الشاشة والتقاط صورة للمستند.

مكونات استراتيجية IRM

تتناول استراتيجية IRM، جنبًا إلى جنب مع السياسات والإجراءات ذات الصلة، العديد من هذه الاستراتيجيات حماية البيانات القضايا ويوفر مجموعة من الوظائف، مثل ما يلي:

- تحديد استخدام الملف و مشاركة الملفات صفات.

- ضبط المعلمات للوصول إلى المحتوى عن بعد.

- تعريف ضوابط الوصول للمستندات والمحتويات الأخرى.

- تحديد كيفية تتبع الوثائق.

- تحديد كيفية استخدام التشفير.

- تحديد من لديه حق الوصول.

لماذا تعتبر إدارة حقوق المعلومات (IRM) مهمة؟

هناك عدة أسباب تجعل إدارة حقوق المعلومات (IRM) من الاعتبارات المهمة، بما في ذلك ما يلي:

- أنواع المستندات. يعد IRM أمرًا بالغ الأهمية لجميع أنواع ملفات مستندات المؤسسة، بما في ذلك مستندات Word وجداول بيانات Excel وعروض PowerPoint التقديمية.

- حماية. إنه جزء أساسي من استراتيجية حماية البيانات، وحماية الملفات من العرض والنسخ والطباعة وإعادة التوجيه والحذف والتحرير غير المصرح به.

- امتثال. IRM يساعد المنظمات يمتثل مع حماية البيانات والمعايير واللوائح الأمنية. على سبيل المثال، اللائحة العامة لحماية البيانات الخاصة بالاتحاد الأوروبي (اللائحة العامة لحماية البيانات) يتطلب إمكانات كبيرة لحماية البيانات.

- عمليات التدقيق. تعد القدرة على إظهار ضوابط حماية المعلومات والبيانات أمرًا مهمًا تدقيق تكنولوجيا المعلومات اعتبار. يعد وجود سياسة إدارة حقوق المعلومات (IRM) مع الإجراءات والأنظمة المرتبطة بها بمثابة دليل تدقيق مهم.

- حماية واسعة. تحتفظ المستندات المحمية بواسطة IRM بحمايتها بغض النظر عن مكان وجود الملفات أو كيفية الوصول إليها.

من يستخدم إدارة حقوق المعلومات (IRM)؟

إن الحاجة إلى حماية وتقييد الوصول إلى أنواع معينة من المعلومات، مثل ملفات المستندات وسجلات العملاء، يمكن أن تبرر الحاجة إلى تقنية IRM. يمكن لأي مؤسسة لديها سياسة حماية البيانات الاستفادة من استخدام IRM.

على سبيل المثال، في مجال الرعاية الصحية، قانون قابلية نقل التأمين الصحي والمساءلة (HIPAA) يتطلب حماية المعلومات الصحية الإلكترونية المحمية (ePHI). يتم دمج IRM مع ممارسات أمان المستندات الأخرى لضمان حماية بيانات المريض.

المعايير واللوائح التي تؤثر على IRM

تدعم العديد من المعايير واللوائح استخدام IRM وDRM. تشمل اللوائح الرئيسية ما يلي:

- اللائحة العامة لحماية البيانات. هذا التنظيم المهم القائم على الاتحاد الأوروبي يتناول العديد من جوانب حماية البيانات، بما في ذلك إدارة حقوق المعلومات. لديها عقوبات كبيرة لعدم الامتثال.

- HIPAA. في حين أن هذا التشريع يركز في المقام الأول على حماية معلومات الرعاية الصحية المحمية وePHI، إلا أنه يمكن تطبيق ضوابط حماية البيانات الخاصة به على التطبيقات غير المتعلقة بالرعاية الصحية.

- القانون الفيدرالي لتحديث أمن المعلومات. فيسما هو تنظيم أمني حكومي رئيسي. يمكن تعيين متطلباتها إلى DRM وIRM لحماية المعلومات غير السرية والمصنفة.

- قانون الألفية الجديدة لحقوق طبع ونشر المواد الرقمية. قانون الألفية الجديدة لحقوق طبع ونشر المواد الرقمية يعود تاريخه إلى عام 1998 مع المتطلبات التي تحمي المحتوى الموجود في مقاطع الفيديو والموسيقى والبرامج والكتب وغيرها من حقوق الملكية الفكرية من الوصول غير المصرح به واستخدام ونشر هذا المحتوى.

- قانون حماية البيانات لعام 2018. هذا التشريع الخاص بالمملكة المتحدة يكمل اللائحة العامة لحماية البيانات. ويفرض ضوابط على جميع أنواع المعلومات الرقمية التي تتم معالجتها في المملكة المتحدة.

- قانون حماية المعلومات الشخصية والوثائق الإلكترونية. يمكن تنفيذ الامتثال لتشريعات PIPEDA الكندية باستخدام تقنية DRM وIRM.

- قانون خصوصية المستهلك في كاليفورنيا. قانون خصوصية المستهلك في كاليفورنيا يحمي خصوصية المعلومات الشخصية.

- قانون ساربانيس-أوكسلي. ال قانون ساربانيس-أوكسلي ينطبق على جميع الشركات العامة الأمريكية ويتضمن مواصفات لحماية المعلومات.

تتضمن العديد من المعايير التي يمكن تطبيقها على IRM وDRM ما يلي:

- المنظمة الدولية للمعايير (ISO)/اللجنة الكهروتقنية الدولية (IEC) 27001 يحدد إنشاء وإدارة نظم إدارة أمن المعلومات، والتي تتناول التحكم في الوصول والخصوصية.

- آيزو/آي إي سي 27002 يكمل ISO 27001 من خلال تحديد كيفية تحديد وتنفيذ ضوابط أمن المعلومات التي تعالجها تقنية IRM وDRM.

- ايزو 15489 يحدد الحاجة إلى ضوابط إدارة السجلات لحماية الوصول إلى المستندات والخصوصية.

- المعيار البريطاني 10008-1:2020 يوفر مواصفات بشأن حماية المعلومات المخزنة على أنظمة إدارة المعلومات الإلكترونية.

- المعهد الوطني للمعايير والتكنولوجيا SP 800-53 يتناول جميع جوانب أمن المعلومات وضوابط الخصوصية، للاستخدام الحكومي في المقام الأول ولكنه ينطبق أيضًا على المنظمات غير الحكومية.

حالات الاستخدام لـ IRM

تركز IRM على المعلومات والمستندات الإلكترونية، لذلك يتم تنفيذ حالات الاستخدام الخاصة بها في الغالب باستخدام التطبيقات القائمة مثل Microsoft Outlook وWord وExcel وPowerPoint.

تحتوي هذه التطبيقات على إجراءات أمنية مدمجة لتحديد كيفية حماية الملفات من الوصول غير المصرح به. تتضمن إمكانيات الأمان إعداد الأذونات، وإطلاق الحماية بكلمة مرور، وتقييد من يمكنه تحرير ملف، وتحديد نوع الوصول الذي يتمتع به الشخص، وإضافة توقيع رقمي. تتوفر وظائف إضافية لإصدارات إدارة مشاركة الملفات.

تنفيذ سياسة وتطبيق IRM

تعتبر السياسات التي تحكم دورة حياة المعلومات، منذ إنشائها وحتى التخلص منها، ضرورية. أنها تثبت التزام المنظمة بحماية البيانات و خصوصية البيانات. عادةً ما يتم تضمين سياسات إدارة حقوق المعلومات (IRM) في المؤسسة سياسة أمن المعلومات. فيما يلي المكونات الأساسية لقالب سياسة IRM:

- ما هو المحتوى الذي يجب حمايته.

- قواعد الوصول إلى المحتوى وتأمينه.

- من لديه حق الوصول إلى المحتوى.

- كيفية تنفيذ قواعد IRM، كما هو الحال مع البرامج أو الأدوات الأخرى.

- من يمكنه تغيير قواعد IRM ومتى يمكن تغيير القواعد.

- عقوبات محاولة تجاوز قواعد IRM.

إذا كانت هناك حاجة إلى أداة منفصلة لإدارة حقوق المعلومات (IRM)، مثل المتطلبات الخاصة مثل المستندات الحكومية شديدة السرية، فيجب اتباع الخطوات التالية:

- تحديد إمكانيات IRM المطلوبة.

- تحديد ما إذا كانت إمكانيات إدارة حقوق المعلومات (IRM) الحالية يمكن أن توفر أسلوبًا مناسبًا.

- إذا لم يتم العثور على إمكانات IRM موجودة، فكن آمنًا موافقة الإدارة العليا لمشروع IRM.

- تحديد فريق المشروع وخطة المشروع.

- قم بتقييم أدوات إدارة حقوق المعلومات (IRM)، بما في ذلك البرامج مفتوحة المصدر، في ضوء المتطلبات واختيار واحدة منها.

- إجراء اختبارات أداة IRM في بيئة آمنة.

- استكمال التنفيذ؛ إطلاق الإنتاج؛ تدريب الإداريين.

- تقديم تدريب المستخدمين والتوعية بالخدمة الجديدة.

- جدولة مراجعات أداء النظام بشكل منتظم.

- جدولة عمليات التدقيق لضمان الامتثال للقواعد المعمول بها.

مزايا وقيود IRM

يتيح IRM للمؤسسات حماية الملفات والمحتوى من الوصول غير المصرح به ويوفر وصولاً محدودًا عند الضرورة. تشمل المزايا الأخرى ما يلي:

- إعلام المستخدمين بحقوقهم. تضمن إدارة حقوق المعلومات (IRM) للمستخدمين معرفة ما يمكنهم فعله بمعلوماتهم المحمية.

- ضمان الملكية. تضمن IRM للمؤلفين عدم الوصول إلى أعمالهم أو تغييرها أو إعادة تسميتها من قبل الآخرين.

- ضمان خصوصية البيانات. يؤدي استخدام IRM إلى حماية محتوى المستخدم السري من العرض أو التفاعل غير المصرح به.

- ضمان الامتثال. تساعد تقنية IRM على ضمان قدرة المحتوى المحمي على إثبات التوافق مع المتطلبات الأساسية.

- تمكين المشاركة والتعاون. تضمن IRM حماية المحتوى من أي تغييرات أثناء المشاركة أو التعاون، ما لم يتم تعليق القيود.

تتضمن قيود IRM ما يلي:

- حماية. حتى مع IRM، يمكن تجاوز الأمان أو اختراقه. هناك حاجة إلى أدوات أمنية إضافية لمنع الفيروسات والبرامج الضارة والتصيد الاحتيالي والهجمات الأخرى.

- امتثال. قد يتعين على المؤسسات تطبيق تقنية إدارة الحقوق الرقمية (DRM) أو تطبيقات أخرى لإثبات الامتثال.

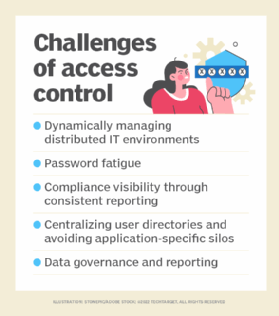

- الضوابط. قد تستغرق مراقبة عناصر تحكم IRM وإدارتها وقتًا طويلاً. ما لم مركز العمليات الأمنية أو إذا كان لدى فريق الأمان خبرة في إدارة حقوق الوصول، فقد يصبح من الصعب الحفاظ على تحديث عناصر التحكم هذه.

- الاعتبارات المالية. يعد برنامج IRM بمثابة تكلفة إضافية يجب مقارنتها بفوائد حماية الملفات الهامة.

معرفة المزيد عن كيف تعمل إدارة الأصول الرقمية ويستخدم.