ما هي إدارة التهديدات الموحدة (UTM)؟

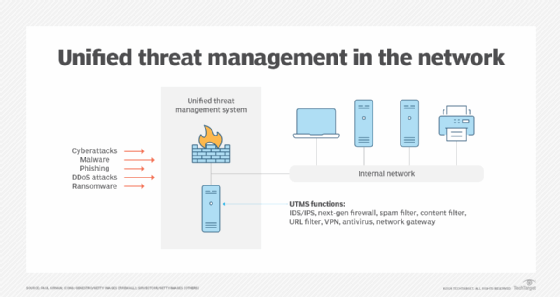

إدارة التهديدات الموحدة (UTM) هي نظام لأمن المعلومات يوفر نقطة حماية واحدة ضد التهديدات السيبرانية، بما في ذلك الفيروسات والديدان وبرامج التجسس وغيرها من البرامج الضارة، بالإضافة إلى هجمات الشبكة. إنه يوحد قدرات الأمن السيبراني والأداء والإدارة والامتثال حتى يتمكن المسؤولون من إدارة أمان الشبكة من نظام واحد.

على عكس أدوات مكافحة الفيروسات، لا تقوم أنظمة UTM فقط بحماية أجهزة الكمبيوتر والخوادم من التهديدات المتقدمة، مثل هجمات التصيد الاحتيالي. تقوم هذه الأنظمة بفحص كل حركة مرور الشبكة، وتصفية المحتوى الذي يحتمل أن يكون خطيرًا وحظر عمليات التطفل لحماية الشبكة بأكملها، وكذلك المستخدمين الفرديين، من تهديدات الأمن السيبراني. كما يقومون أيضًا بجمع بيانات استخباراتية عن التهديدات في الوقت الفعلي وتنفيذ وظائف أمنية، مثل الفحص العميق للحزم، لتحديد نقاط الضعف المحتملة.

تستخدم العديد من الشركات الصغيرة والمتوسطة الحجم منتجات وخدمات أمان UTM المستندة إلى السحابة للتعامل مع إدارة التهديدات الأمنية بنظام واحد، بدلاً من عدة أنظمة أصغر.

من يستخدم أنظمة UTM؟

تعمل فرق الأمن السيبراني في أ مركز العمليات الأمنية أو منشأة مماثلة هي مستخدمي UTM الأساسيين. يستخدم كبار مسؤولي أمن المعلومات وكبار مسؤولي التكنولوجيا وكبار مسؤولي المعلومات تقارير أداء نظام UTM للحصول على نظرة ثاقبة حول مدى جودة إدارة التهديدات السيبرانية. قد يستخدم القادة الآخرون على المستوى C التقارير أيضًا، خاصة في المواقف التي تهدد عمليات الشركة.

كيف يعمل نظام UTM

تجمع حلول UTM بين ميزات الأمان المتعددة في جهاز واحد أو برنامج واحد مزود بوحدة تحكم إدارية مركزية. توفر منتجات UTM الحماية من التهديدات الأساسية، مثل البرامج الضارة والتصيد الاحتيالي الهندسة الاجتماعيةوالفيروسات والديدان وأحصنة طروادة وبرامج الفدية والمتسللين ورفض الخدمة (دوس). يعد فهم التهديدات وتحديد نقاط الضعف في شبكة المؤسسة أمرًا بالغ الأهمية للأمن. يستخدم نظام UTM طريقتين للفحص للقيام بذلك:

- التفتيش على أساس التدفق. المعروف أيضا باسم التفتيش القائم على التدفق، بيانات عينات الفحص المستندة إلى التدفق والتي تدخل إلى جهاز أمان الشبكة، مثل جدار الحماية أو نظام منع التسلل (IPS). تقوم الأجهزة بفحص البيانات بحثًا عن أي نشاط ضار، مثل الفيروسات والاختراقات ومحاولات القرصنة الأخرى.

- التفتيش القائم على الوكيل. هذه تقنية أمان شبكة مفيدة لفحص محتويات الحزم التي تمر داخل وخارج جهاز أمان الشبكة، مثل جدار الحماية أو IPS أو خادم الشبكة الخاصة الافتراضية (VPN). باستخدام أ الخادم الوكيل لفحص هذه الحزم، يمكن لجهاز أمان الشبكة أن يعمل كوكيل لإعادة بناء المحتوى الذي يدخل الجهاز.

إيجابيات وسلبيات أنظمة UTM

تتيح أنظمة UTM لفرق الأمن السيبراني معالجة متطلبات تشخيص الأمان الرئيسية الخاصة بهم في نظام واحد بدلاً من استخدام أدوات متعددة. توفر أنظمة UTM الموجودة في الموقع أو القائمة على السحابة والتي تم تكوينها بشكل صحيح خط الدفاع الأول ضد الهجمات الإلكترونية. فهي مرنة وتتكيف مع سيناريوهات الأمان المختلفة، كما توفر المؤسسات التي تستخدمها المال لأنها تستطيع التخلص من العديد من المنتجات والخدمات.

وعلى العكس من ذلك، فإن السمة الرئيسية لأنظمة UTM – نظام واحد لجميع مهام الأمن السيبراني – تجعلها أيضًا نقطة فشل واحدة. قد يتم تحميل نظام UTM الموجود في الموقع والذي يستخدم وحدة معالجة مركزية واحدة عددًا كبيرًا جدًا من الأنشطة المتزامنة ويتعطل أو يعاني من مشكلات في الأداء. توفر أنظمة UTM المستندة إلى السحابة طريقة للتغلب على هذه المشكلة المحتملة.

أجهزة يو تي إم

أجهزة UTM عبارة عن أجهزة أو برامج تجمع بين ميزات أمان الشبكة المتنوعة في جهاز بسيط وسهل الإدارة. إلى جانب وجود جدار حماية وVPN وIPS، تدعم أجهزة أمان UTM الإدارة المركزية القائمة على الشبكة أو السحابة. على سبيل المثال، سيسكو ميراكي الأجهزة استخدم أداة إدارة قائمة على السحابة والتي يمكن نشرها عن بعد على أساس كل جهاز.

ميزات UTM

تتضمن أجهزة UTM عادةً العديد من ميزات الأمان وإمكانيات الحماية من التهديدات:

- خدمة مكافحة البريد العشوائي. يقوم هذا النوع من الخدمة، إلى جانب مرشحات البريد العشوائي، بفحص حركة البريد الإلكتروني الواردة والصادرة بحثًا عن علامات تشير إلى هجوم محتمل ثم يقوم بحظر الهجمات الواردة أو وضع علامات عليها. تقوم الخوارزميات بفحص محتوى الرسالة بحثًا عن الأنماط المرتبطة بالبريد العشوائي. تبحث بعض الأنظمة عن كلمات معينة، والبعض الآخر عن أنماط لغة محددة، والبعض الآخر عن أنماط الكلمات بأكملها باستخدام التحليل البايزي. إذا بدت الرسالة وكأنها رسالة غير مرغوب فيها أو برامج ضارة، فسيتم وضع علامة على المحتويات أو عزلها.

- تصفية URL والتحكم في التطبيق. يمكن لأجهزة UTM إجراء تصفية URL والتحكم في التطبيق. من خلال التحكم في التطبيقات، يضع جهاز UTM تطبيقات محددة في القائمة المسموح بها حتى تتصل بالإنترنت دون التعامل مع البريد العشوائي تصفية المحتوى أو غيرها من التدابير الأمنية. عادةً ما يتم دمج التحكم في التطبيق مع جدار الحماية لجهاز UTM وميزات أخرى لحماية كل حركة المرور التي تدخل إلى شبكة الشركة.

- جدار الحماية. يمنع جدار حماية الشبكة المستخدمين غير المصرح لهم والمتطفلين من الوصول إلى البيانات أو الموارد، مثل خوادم الملفات والطابعات وخوادم الويب. هناك ثلاثة أنواع رئيسية من جدران الحماية: تصفية الحزمةوبوابة على مستوى الدائرة وبوابة على مستوى التطبيق.

- VPN. يتمثل دور VPN في إنشاء اتصال آمن بين جهازي كمبيوتر عبر شبكة عامة. يتيح ذلك مشاركة الملفات بشكل آمن بين زملاء العمل، أو الوصول إلى البيانات عن بعد أو استخدام أي عدد من الخدمات الأخرى دون خوف من اعتراض طرف خارجي للبيانات. تستخدم شبكات VPN التشفير لحماية البيانات من الوصول غير المصرح به عند العبور بين الشبكات العامة والخاصة. يقومون بإنشاء اتصال آمن مشفر في نفق عبر الإنترنت العام.

- تصفية المحتوى. تتحكم تصفية محتوى الويب في المعلومات التي يمكن تمريرها إلى الشبكة أو خارجها، باستخدام طرق تصفية مختلفة، مثل عنوان IP أو رقم المنفذ أو عنوان التحكم في الوصول إلى الوسائط. يتم استخدام تصفية المحتوى على الشبكات لحظر المحتوى غير المرغوب فيه وتوفير وظيفة منع فقدان البيانات عن طريق تصفية البيانات الصادرة لمنع نقل المعلومات الحساسة.

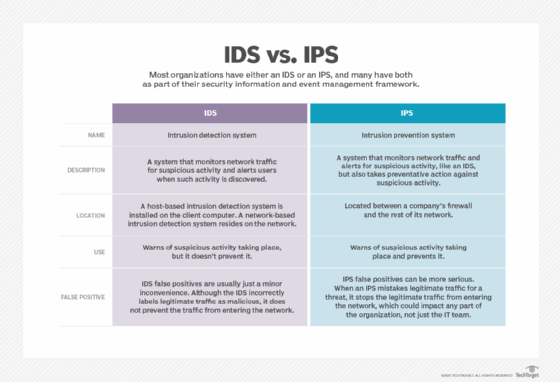

- معرفات و IPS. ان نظام كشف التسلل يراقب الشبكة بحثًا عن علامات الهجوم السيبراني، بينما يتخذ IPS الإجراءات اللازمة لوقف الهجمات وتحييد حركة المرور الضارة. يسعى IDS إلى اكتشاف السلوك غير الطبيعي حتى يمكن تحليله وتسجيله والإبلاغ عنه. ولا يمكنه حظر التهديدات الواردة، ولكن يمكنه إخطار المسؤولين بشأن أي اختراق وتسجيل النشاط لتحليله لاحقًا. يمكن إضافة IPS إلى IDS أو جدار الحماية الموجود.

نصائح لتطبيق نظام UTM

عند التخطيط لتثبيت نظام UTM، هناك مسألتان رئيسيتان يجب مراعاتهما قبل اختيار منتجات أو خدمات UTM لاستخدامها وإعداد خطة المشروع:

- فهم متطلبات نظام إدارة الأمن السيبراني. معرفة ما هي القضايا التي يجب معالجتها. هل تتزايد حوادث وهجمات البرمجيات الخبيثة والتصيد الاحتيالي وحجب الخدمة الموزعة؟ وهذا قد يتطلب أ نهج مختلف مع قدر أكبر من الحماية. إن التغيير في كيفية عمل الشركة بسبب الاندماج أو الاستحواذ أو تقليص حجمها قد يتطلب أيضًا تحولًا في مقدار الحماية المطلوبة.

- تقييم أداء الأنظمة الحالية. خذ وقتًا للتفكير فيما إذا كان التغيير ضروريًا. إذا كان النظام أو الأنظمة الحالية موجودة في الموقع، فهل سيكون النهج القائم على السحابة أفضل؟

جدار الحماية مقابل UTM

UTM هو نظام واحد للكشف عن تهديدات الأمن السيبراني وتحليلها والتخفيف من آثارها مع مجموعة متنوعة من خدمات الأمان المحددة. ومن ناحية أخرى، يحمي جدار الحماية خدمات الشبكة ويكون عادة نقطة الاتصال الأولى للتهديدات السيبرانية. جدران الحماية هي تقنية أمان تعتمد على الأجهزة أو البرامج، وتقوم بمراقبة حركة مرور الشبكة الواردة والصادرة وتقييد الوصول إلى شبكة خاصة.

جدار الحماية من الجيل التالي (NGFW) عبارة عن منصة أمان شبكة توفر بوابة بين الشبكات الداخلية والخارجية. يخدم نظام UTM وNGFW أغراضًا مماثلة ولكنهما يختلفان في بعض المجالات الرئيسية.

تم تطوير NGFWs في الأصل لملء الفجوات الأمنية للشبكات التي خلفتها جدران الحماية التقليدية، وتتضمن ذكاء التطبيقات وحماية IPS وDoS.

مثل NGFW، يقع نظام UTM بين الشبكات الخارجية والداخلية ويمنع الهجمات الإلكترونية من دخول الشبكة الداخلية وأنظمة المعلومات المرتبطة بها. تشتمل أنظمة UTM عادةً على NGFW وIDS وIPS ومرشحات متنوعة وVPN وإمكانيات أخرى.

يشير UTM إلى قدرة جهاز واحد على أداء وظائف NGFW وجدار الحماية وVPN. يتمثل الاختلاف الرئيسي بين أنظمة UTM هذه وNGFWs في أن نظام UTM يوفر ميزات أكثر من NGFW، مثل IPS وتصفية البريد العشوائي، ويكون قادرًا على مراقبة الشبكات الداخلية وحمايتها من المتسللين.

مستقبل UTM

ومن غير المرجح أن تنخفض وتيرة الهجمات السيبرانية أو تأثيرها. أنظمة UTM وتقنيات الأمن السيبراني الأخرى سوف تستمر هناك حاجة. سيعمل تكامل الذكاء الاصطناعي (AI) على تحسين أداء نظام UTM وقدراته. لقد أضاف العديد من البائعين ومقدمي الخدمات بالفعل الذكاء الاصطناعي إلى منتجاتهم وخدماتهم.

تعرف على المزيد حول حماية أنظمة تكنولوجيا المعلومات من جميع أنواع الهجمات في موقعنا دليل تخطيط الأمن السيبراني المتعمق.