ما هو تبادل مفتاح الإنترنت (IKE) وكيف يعمل؟

تبادل مفتاح الإنترنت (IKE) هو بروتوكول قياسي يستخدم لإعداد قناة اتصال آمنة ومصادقة بين طرفين عبر شبكة خاصة افتراضية (VPN). يضمن البروتوكول الأمان للتفاوض على VPN والمضيف عن بُعد والوصول إلى الشبكة.

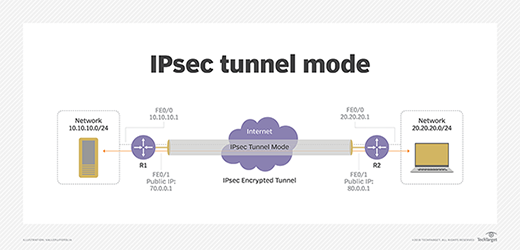

الدور الحاسم لـ IKE هو التفاوض على الجمعيات الأمنية (SAS) لأمن بروتوكول الإنترنت (IPSEC). SAS هي السياسات الأمنية للتواصل بين كيانين أو أكثر. وهي تتكون من مجموعة من الخوارزميات ومفاتيح المتفق عليها بشكل متبادل التي يستخدمها كلا الطرفين عند محاولة إنشاء نفق أو اتصال VPN. يحتفظ كل نظام بقائمة من SAS للأنظمة الأخرى التي يتصل بها.

هناك نسختان من معايير IKE:

- بروتوكول IKE محدد في طلب التعليقات (RFC) 2409.

- IKE Version 2 (IKEV2) المحدد في RFC 7296.

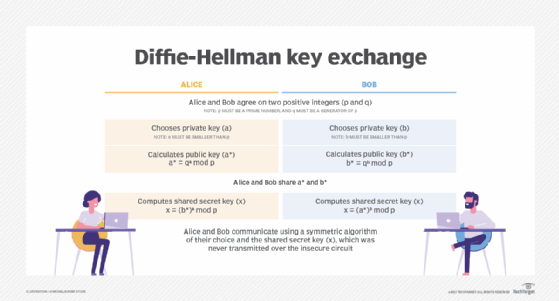

في أغلب الأحيان ، يستخدم IKE X.509 البنية التحتية العامة للمفتاح شهادات المصادقة و Diffie-Hellman Key Exchange بروتوكول لإنشاء جلسة سرية مشتركة.

بروتوكول هجين ، يقوم IKE أيضًا بتنفيذ بروتوكولات أمان سابقة ، Oakley و Skeme ، ضمن جمعية أمن الإنترنت وبروتوكول الإدارة الرئيسية (ISAKMP) TCP/IPإطار قائم على القائمة.

بروتوكول SKEME هو نسخة بديلة لمفتاح التبادل. يتم استخدام ISAKMP RFC 2408 للمفاوضات ، وإنشاء SAS وتأمين الاتصالات بين أقران IPSEC ، وتحديد إطار التبادل الرئيسي و المصادقة. يتم استخدام Oakley RFC 2412 للاتفاقيات الرئيسية أو التبادلات ويحدد الآلية المستخدمة في جلسة IKE للتبادل الرئيسي. Diffie-Hellman هي الخوارزمية الافتراضية المستخدمة للتبادل.

يتم استخدام IKE من قبل العديد من التقنيات المحمية بواسطة IPSEC. بعض الأمثلة هي VPN ، بروتوكول نقل الملفات الآمنو قذيفة آمنة و بروتوكول نقطة إلى نقطة الاتصالات.

كيف يعمل IKE في IPSEC؟

IKE جزء من IPSEC ، مجموعة من البروتوكولات والخوارزميات المستخدمة لتأمين البيانات الحساسة المنقولة عبر الشبكة. ال فرقة عمل هندسة الإنترنت تم تطوير IPSEC لتوفير الأمان من خلال المصادقة و التشفير من IP حزم الشبكة وآمنة VPNs.

في IPSEC ، يحدد IKE وسيلة تلقائية للتفاوض والمصادقة لـ IPSEC SAS أثناء الاتصال الأولي. هذا مطلوب لعملية التشفير وفك التشفير لأنها تتفاوض على الأمان المستخدم للاتصال الرئيسي. يقدم IKE العديد من الفوائد لتكوين IPSEC ، بما في ذلك التفاوض التلقائي والمصادقة ، وخدمات مضادة للعب ، ودعم هيئة الشهادات والقدرة على تغيير مفاتيح التشفير خلال جلسة IPSEC.

يستخدم بروتوكول IKE بروتوكول بيانات المستخدم (UDP) الحزم أثناء الإرسال ، والتي تحتاج عمومًا إلى أربع إلى ست حزم مع رسالتين إلى ثلاث رسائل. يعترض مكدس IPSEC حزم IP ذات الصلة ، وتشفيرها وفك تشفيرها حسب الحاجة.

لتوضيح استخدام IKE ، تخيل جواسيس لم يلتقوا قبل أن يبدأوا في تبادل الرسائل السرية. Ike عندما يلتقيون لأول مرة ، باستخدام سر متفق عليه للتعرف على بعضهم البعض ، مثل “سأكون في مقعد الحديقة يرتدي قبعة حمراء ؛ أنت تسأل عن الثلج”. بعد ذلك ، يمكنهم الاتفاق على كيفية تشفير الرسائل وإسقاطها. ومنذ ذلك الحين ، لا يحتاجون أبدًا إلى الاجتماع مرة أخرى شخصيًا ويحتاجون فقط إلى اتباع الطريقة المتفق عليها لتبادل الرسائل.

فهم المرحلة 1 والمرحلة 2 من IKE

يقوم الإصدار الأصلي من IKE بإعداد قنوات اتصال آمنة في مرحلتين: المرحلة الأولى والمرحلة 2.

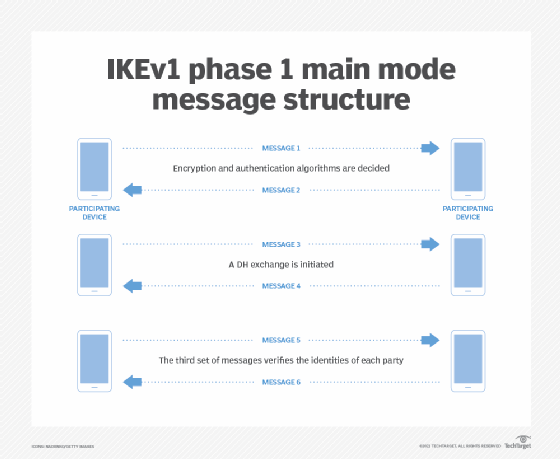

في المرحلة 1 ، يتم إنشاء اتصال مصادق بين البادئ والمستجيب باستخدام مفتاح مسبق أو شهادة رقمية. الهدف هو تأمين الاتصالات التي تحدث في المرحلة 2.

تخلق خوارزمية تبادل مفتاح Diffie-Hellman قناة اتصال مصادقة آمنة تستخدم لمزيد من الاتصالات. تستخدم طريقة التشفير الرقمي هذه الأرقام التي يتم رفعها إلى قوى محددة لإنتاج مفاتيح فك التشفير. يجب أن يؤدي التفاوض إلى مفاتيح الجلسة و SA ثنائية الاتجاه.

تعمل المرحلة الأولى تحت واحدة من وضعين: الوضع الرئيسي أو الوضع العدواني. يتكون الوضع الرئيسي من كلا الطرفين لإرسال ثلاثة تبادل ثنائي الاتجاه الذي يعادل ست رسائل في المجموع. تؤكد رسالتي الأولين خوارزميات التشفير والتوثيق. تبدأ المجموعة الثانية من رسالتين بتبادل مفتاح Diffie-Hellman ، حيث يوفر الطرفان رقمًا عشوائيًا. المجموعة الثالثة من الرسائل تتحقق من هويات كل طرف.

https://www.youtube.com/watch؟v=vy4eouzyjs0

ينجز الوضع العدواني نفس مهمة الوضع الرئيسي ولكنه يفعل ذلك في تبادل اثنين فقط من ثلاث رسائل. في حين أن الوضع الرئيسي يحمي هويات كلا الطرفين عن طريق تشفيرها ، فإن الوضع العدواني لا.

تتفاوض المرحلة الثانية من IKE على SA لتأمين البيانات التي تنتقل عبر IPSEC ، باستخدام القناة الآمنة التي تم إنشاؤها في المرحلة الأولى. والنتيجة هي كحد أدنى اثنين من SAs غير الاتجاهية. يقوم كلا الطرفين أيضًا بتبادل المقترحات لتحديد المعلمة الأمنية التي يجب استخدامها في SA.

تعمل المرحلة 2 في وضع واحد فقط: الوضع السريع. يوفر الوضع السريع ثلاثة موارد: معرفات الوكيل ، سرية مثالية للأمام (PFS) وحماية إعادة التشغيل. تتم مشاركة معرفات الوكيل لكل مشارك مع بعضها البعض. يقدم PFS مفاتيح مستقلة عن المفاتيح السابقة. حماية إعادة التشغيل هي طريقة أمنية للحماية من هجمات إعادة التشغيل.

تنطبق الأوضاع الرئيسية والعدوانية الموجودة في المرحلة الأولى فقط على IKEV1 وليس على IKEV2.

ما هي الإصدار 2 وما هي التحسينات؟

صدر IKEV1 في عام 1998 وتبعته إصدار IKEV2 في عام 2005. IKEV2 ، الذي تم تحديثه في عام 2014 ، يتفاوض ويصادق IPSEC SAS ويوفر قنوات اتصال آمنة VPN بين الأجهزة. لا يتضمن هذا الإصدار المراحل 1 أو 2 مثل سابقتها ، لكن تبادل الرسائل لا تزال تتفاوض على نفق IPSEC.

أول الرسائل الأربع عبارة عن مفاوضات لتحديد سمة أمنية. والثاني هو المكان الذي يصادق فيه كل طرف هويته. والثالث يشمل إنشاء SAS إضافية. الرسالة الرابعة تزيل علاقات SA ، وتكتشف أخطاء نفق IPSEC وتبلغ الأخطاء.

التحسينات في IKEV2 على IKEV1 هي كما يلي:

- يتطلب انخفاض النطاق الترددي.

- يتطلب أقل من آليات التشفير لحماية الحزم.

- يتطلب آلية تبادل أولية واحدة فقط من أربعة أحجار.

- يدعم منصات المحمول ، بما في ذلك الهواتف الذكية.

- يدعم أمن بروتوكول نقل التحكم في الدفق مرور.

- يوفر المزيد من المقاومة لإنكار الخدمة (دوس) الهجمات.

- يأتي مزود بترجمة عنوان الشبكة المدمجة (نات) اللازمة لدعم أجهزة التوجيه التي تؤدي الترجمات.

- يتم اكتشافه تلقائيًا إذا كان نفق IPSEC لا يزال مباشرًا حتى يتمكن IKE تلقائيًا من إعادة إنشاء اتصال إذا لزم الأمر.

- يتيح تجزئة الرسائل و IKEV2 للعمل في المناطق التي قد يتم فيها حظر شظايا IP وقد تفشل SA في تأسيسها.

- يتيح إعادة بناء مفاتيح جديدة لـ SA.

بروتوكول التنقل والروم المتعدد هو أمر امتداد ايك في مواصفات V2 لدعم الأجهزة المحمولة ، مثل الهواتف الذكية. يساعد على إعادة إنشاء الاتصال بسرعة عندما يتحرك الجهاز بين الشبكات.

كيف يعمل اتصال IKEV2؟

يستخدم اتصال IKEV2 خطوات أقل من IKEV1:

- IKE_SA_INIT هو التبادل الأولي حيث تدعم البادئ والمستجيب لتبادل أنواع التشفير.

- IKE_SA_AUTH هو المكان الذي يتبادلون فيه معلومات المصادقة وإنشاء الاتصال.

- Create_Child_SA هو المكان الذي يقومون فيه بإنشاء SAS لبعضهم البعض.

ما هي مزايا استخدام IKE؟

يتضمن IKE الفوائد التالية:

- التفاوض التلقائي والمصادقة.

- خدمات مضادة للعب.

- القدرة على تغيير مفاتيح التشفير خلال جلسة IPSEC.

- حساب المفاتيح المشتركة.

- سرعة الاتصال السريعة باستخدام NAT و NAT TRAVERSAL.

- محاولات لاستعادة اتصال كلما انخفض الاتصال.

- دعم لمجموعة متنوعة من الأجهزة ، بما في ذلك أجهزة الكمبيوتر المكتبية والهواتف الذكية.

- الوقاية من DOS وإعادة الهجمات.

ما هي التحديات المحتملة لاستخدام IKE؟

قد يشكل Ike التحديات التالية:

- IKEV1 عرضة لهجمات Bleichenbacher ، التي تحصل على معلومات حول جهاز بناء على استجابة الجهاز لتلقي تعديل نص مشفر.

- باستخدام IKEV2 في بعض أنظمة التشغيل (أنفار) قد تتطلب من المستخدمين إجراء تكوينات يدوية إضافية. على سبيل المثال ، إذا لم يتم تكوين IKE في Junos OS بشكل صريح ، فإن Junos OS افتراضي إلى الإصدار 1 من IKE.

هناك أيضًا فرصة لإمكانية توقف جدار الحماية أو مسؤول الشبكة ، مما تسبب في توقف VPN عن العمل.

ما هو تبادل مفتاح الإنترنت L2TP IP VPN؟

مقدمي خدمات الإنترنت استخدم بروتوكول طبقة النفق (L2TP) جنبا إلى جنب مع IPSEC لتمكين VPN من تمرير كل حركة المرور. باستخدام IKE ، يتفاوض بروتوكول الشبكات هذا ويصادق اتصالات VPN آمنة. يعد استخدام L2TP أبطأ قليلاً من VPNs الأخرى ولكنه يتيح لها تمرير الحزم الأصلية دون تغيير.

بدائل IKE

تم استبدال Ike إلى حد كبير بـ IKEV2. للاتصالات التلقائية باستخدام IPSEC ، لا يزال IKEV2 هو الخيار الأفضل. إذا تم تصميم نظام من نقطة الصفر ، فقد يتم النظر في طرق أخرى.

يمكن تكوين نفق IPSEC اليدوي الذي لا يستخدم IKE. لكي ينجح هذا ، يجب تكوين جميع أنواع التشفير مسبقًا لكلا طرفي الاتصال. عن طريق التخلص من IKE ، يمكن أن يقلل من وقت الاتصال الأولي. قد يكون هذا مفيدًا للأنفاق الثابتة ، مثل VPN من موقع إلى موقع.

قد توفر تقنيات VPN الحديثة الأخرى أداء VPN أفضل من IPSEC مع IKE. OpenVPN هي تقنية VPN شهيرة وفهم جيد. Wireguard هو تقنية VPN الأخيرة هذا يوفر أداءً فائقًا ولكنه لم يتم دعمه على نطاق واسع بعد.

استكشف فوائد دائما على VPN والاختلافات بين VPN مقابل Zero Trust مقابل محيط محدد للبرامج.