ما هو ISO 27001؟ | تعريف من TechTarget

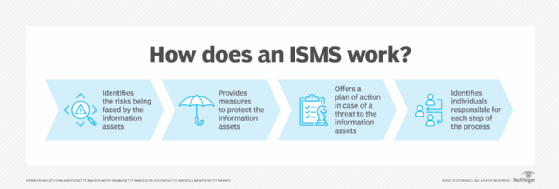

ISO 27001 ، المعروف رسميًا باسم ISO/IEC 27001: 2022 ، هو أمن المعلومات المعيار المشترك الذي أنشأته المنظمة الدولية للتوحيد (ISO) ولجنة الكهربية الدولية (IEC). يوفر قائمة على المخاطر نطاق وإرشادات لإنشاء وتنفيذ وإدارة نظام إدارة أمن المعلومات (ISMS).

وفقًا لوثائقها ، تم تطوير ISO 27001: 2022 “لتوفير نموذج لإنشاء وتنفيذ وتشغيل ومراقبة ومراجعة وصيانة وتحسين نظام إدارة أمن المعلومات.” بمجرد تحديد مخاطر أمن المعلومات ، يوفر المعيار ، بالإضافة إلى مصاحبه ISO/IEC 27002: 2013 – قواعد الممارسة لعناصر التحكم في أمن المعلومات ، الأساس لتطوير مرنة ومتوافقة بيئة الأمن السيبراني.

تتضمن المواصفات تفاصيل الوثائق ومسؤولية الإدارة والداخلية عمليات التدقيقوالتحسين المستمر والعمل التصحيحي والوقاية. يتطلب المعيار التعاون بين جميع أقسام المنظمة. ويوصي أيضًا بتطبيق عملية إدارة المخاطر كجزء من بناء ISMS.

الهدف من ISO 27001 هو مساعدة المنظمات على حماية حرجة أصول المعلومات والامتثال للمتطلبات القانونية والتنظيمية المعمول بها.

يجب على المنظمات تطبيق الضوابط المحددة في ISO 27001 بشكل مناسب ، لدعم مخاطرها المحددة. يوصى بإصدار الشهادة المعتمدة من طرف ثالث لتوافق ISO 27001 ولكن غير مطلوب لأن الضوابط الفردية تعتمد على المخاطر الفريدة لكل شركة.

مقدمة إلى ISO 27001

ISO 27001 محايدة التكنولوجيا وتستخدم نهجًا من أعلى إلى أسفل ومخاطر. تحدد المواصفات مجموعة من عناصر التحكم في الأمان المقسمة إلى 14 قسمًا ، تحتوي كل منها على متطلبات محددة.

يتضمن ISO 27001 أيضًا مجموعة من أهداف وأنشطة التحكم لمساعدة المؤسسات على تقليل خطر الإصابة خرق البيانات وغيرها الحوادث الأمنية.

قد تستخدم المؤسسات ISO 27001 كجزء من استراتيجية أمن المعلومات الإجمالية الخاصة بها ، أو يمكنها اختيار أن تكون معتمدة من قبل هيئة شهادة معتمدة من ISO. تُظهر شهادة ISO 27001 التزام المنظمة بحماية أصول البيانات الهامة والامتثال للقوانين واللوائح المعمول بها. الشكل 1 يصور عناصر ISMS.

المرحلة الـ 14 من ISO 27001

ISO 27001 هو المعيار الدولي الأكثر اعتمادًا على نطاق واسع ويستخدمها المنظمات في جميع أنحاء العالم. من خلال اتباع ISO 27001 ، يمكن أن تكون المنظمات واثقة من أن ismses محدثة وامتثال لأفضل الممارسات.

يوفر ISO 27001 إطارًا شاملاً يساعد المنظمات على تطوير والحفاظ على ISMs آمنة. وهي مقسمة إلى 14 مرحلة:

- سياسة أمن المعلومات.

- تنظيم أمن المعلومات.

- تقييم المخاطر والعلاج.

- إدارة الأصول.

- التحكم في الوصول.

- التشفير.

- الأمن المادي.

- أمن العمليات.

- أمن الاتصالات.

- اكتساب النظام والتطوير والصيانة.

- علاقات المورد.

- الامتثال للمتطلبات القانونية ومعايير الصناعة.

- إدارة جودة المعلومات.

- مراقبة المخاطر والمراجعة.

أفضل الممارسات للتحضير للحصول على شهادة ISO 27001

ISO 27001 هي أداة قوية للمؤسسات لاستخدامها عند إنشاء ISMs آمنة ، ولكن تذكر أنها إطار ، وليس مجموعة غير مرنة من القواعد. تسعى العديد من المنظمات إلى امتثال ISO 27001 لإظهار التزامها ببيئة تكنولوجيا المعلومات الآمنة لعملائها وآفاقها. ومع ذلك ، فإن الامتثال ليس إلزاميًا ، كما هو الحال مع لائحة حماية البيانات العامة (الناتج المحلي الإجمالي).

يجب دراسة ISO 27001 و ISO 27002 وتكييفها وتطبيقها في سياق ظروف كل مؤسسة. يوفر ISO 27001 أفضل الممارسات والإرشادات ، ولكن الأمر متروك لكل مؤسسة لتطوير نظام أمن المعلومات المتوافق مع ISO 27001. يجب استخدام ISO 27002 جنبًا إلى جنب مع ISO 27001 لأنه يوفر إرشادات محددة حول كيفية تنفيذ عناصر التحكم المحددة في ISO 27001.

يجب أن تجد المنظمات هيئة شهادة معتمدة من ISO لتقييم ISO 27001 امتثال وتوفير التدريب على مواضيع مثل تقييم المخاطر ، التحكم في الوصولو التشفير، الأمن البدني ، أمن الاتصالات وأكثر من ذلك. يجب على المؤسسات أيضًا ضمان أن لديها موارد كافية لتخطيط وتنفيذ عمليات وضوابط متوافقة مع ISO 27001.

لتسهيل عملية جمع المعلومات وتوثيقها المرتبطة بالتحضير للحصول على شهادة ISO ، يمكن للمؤسسات توظيف قوالب وشركات استشارية و/أو برامج. من بين الشركات التي تقدم أدوات برامج الامتثال ISO 27001 ، Drata و A-Lign و Vanta و SecureFrame.

الاستعداد للحصول على شهادة ISO 27001

يمكن للمؤسسات التأكد من استعدادها بشكل صحيح للحصول على شهادة ISO 27001 ، ووضعها لحماية أصول البيانات الهامة ، والمتوافقة مع القوانين واللوائح المعمول بها. هذا يتطلب مجموعة محددة من الإجراءات:

- الخطوة 1. بناء ISO 27001 متوافقة مع ISMs.

- الخطوة 2. تحديد المخاطر وتطوير استراتيجيات علاج المخاطر.

- الخطوة 3. تنفيذ عمليات وضوابط متوافقة مع ISO 27001.

- الخطوة 4. لديك هيئة شهادة معتمدة من ISO تقييم الامتثال.

- الخطوة 5. مراقبة امتثال ISO 27001 بانتظام.

عملية اعتماد ISO 27001 صارمة ويمكن أن تكون مكلفة وتستغرق وقتًا طويلاً. يعد تأمين خدمات شركة الاعتماد أمرًا مهمًا إذا كانت المنظمة يرغب في الحصول على شهادة رسميًا. وشملت في العملية هي عمليات تدقيق الشهادات أجريت من قبل مدققي المدققين المدربين ، وتقييمات الأداء ، ومراجعات الوثائق ، وإظهار الامتثال لدورات حياة أمن المعلومات.

بموجب متابعة ISO 27001 و ISO 27002 ، يمكن للمؤسسات تحديد نقاط الضعف المحتملة ، وتقليل مخاطر انتهاكات البيانات والتهديدات الأمنية الأخرى ، وتوفير حماية بيانات أصول تكنولوجيا المعلومات الهامة ، والامتثال للمتطلبات القانونية والتنظيمية المعمول بها ، وضمان استمرارية العمل بعد الهجوم الإلكتروني.

معايير ISO الأخرى في عائلة 27000

تتضمن عائلة 27000 من المعايير العديد من الموضوعات التي تدعم مباشرة ISO 27001 و ISO 27002 ، إلى جانب قضايا الأمن التكميلية الأخرى:

- ISO/IEC 27003 – تخطيط وتنفيذ ISMS.

- ISO/IEC 27004 – مراقبة وقياس الأمن السيبراني وأداء ISMS.

- ISO/IEC 27005 – تنفيذ أنشطة إدارة المخاطر ISMS.

- ISO/IEC 27006 – إرشادات للمنظمات التي تقدم شهادة ومراجعة ISMs مكتملة.

- ISO/IEC 27007 – إجراء تدقيق ISMS.

- ISO/IEC 27008 – تقييم تنفيذ وتشغيل الضوابط الأمنية.

- ISO/IEC 27009 – إرشادات لمحاذاة متطلبات ISO 27001 لقطاعات السوق المحددة والتقنيات المختلفة.

- ISO/IEC 27010-إرشادات حول تنفيذ تقنيات أمن المعلومات لمجموعات تبادل المعلومات في مختلف قطاعات السوق.

https://www.youtube.com/watch؟v=ESR5VU4W1IA

تشمل معايير 27xxx الإضافية:

- ISO/IEC 27031 – يوفر إرشادات عليه التعافي من الكوارث كما ينطبق على استمرارية العمل.

- ISO/IEC 27032 – إرشادات لأمن الإنترنت.

- ISO/IEC 27033 – إرشادات حول أمان الشبكة.

- ISO/IEC 27034 – إرشادات حول أمان التطبيق.

- ISO/IEC 27035 – إرشادات حول إدارة حوادث أمن المعلومات.

- ISO/IEC 27036 – إرشادات حول إدارة المخاطر المتعلقة باكتساب المنتجات والخدمات من موردي تكنولوجيا المعلومات.

- ISO/IEC 27037 – إرشادات للتعامل الأدلة الرقمية.

معايير أمن المعلومات المهمة

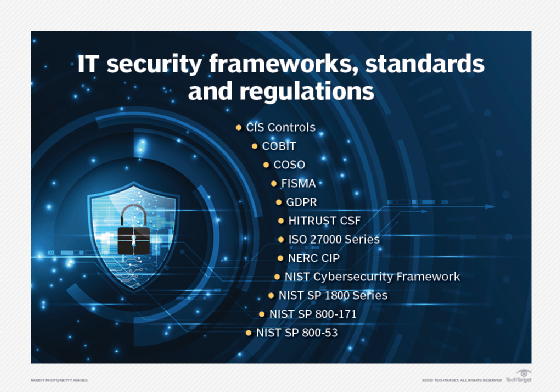

تم تطوير العديد من المعايير واللوائح والأطر التي يمكن النظر فيها بالإضافة إلى أو بدلاً من ISO 27001. فيما يلي قائمة موجزة بالأمثلة:

نيست. طور المعهد الوطني للمعايير والتكنولوجيا العديد من معايير وأطر الأمن السيبراني المهمة. من بين هذه هي SP 800-53 ، المعيار الرئيسي للأمن السيبراني للحكومة الفيدرالية ، وإطار تحسين الأمن السيبراني للبنية التحتية الحرجة ، والمعروف أيضًا باسم إطار الأمن السيبراني NIST (CSF). يمكن أيضًا استخدام كلاهما في القطاع الخاص.

الناتج المحلي الإجمالي. تحكم لائحة حماية البيانات العامة ، التي أصدرها الاتحاد الأوروبي (EU) في عام 2016 حماية المعلومات الشخصية التي تمت معالجتها في بلد عضو في الاتحاد الأوروبي ، أو الشركات التي تتعامل مع المنظمات الأعضاء في الاتحاد الأوروبي.

كوبيت. تم تطويره بواسطة ISACA (جمعية مراجعة ومراجعة أنظمة المعلومات) ، أهداف التحكم في المعلومات والتقنيات ذات الصلة هي إطار لإدارة تكنولوجيا المعلومات والحوكمة.

fisma. يوفر قانون تحديث أمن المعلومات الفيدرالي إطارًا أمنيًا لحماية بيانات وأنظمة الحكومة الفيدرالية. يمكن أيضًا استخدامه في القطاع الخاص.

إيجابيات وسلبيات شهادة ISO 27001

يمكن أن تهدف منظمات من أي حجم ونوع إلى شهادة ISO 27001. ويؤكد أن المنظمة ملتزمة بتوفير بيئة آمنة لتكنولوجيا المعلومات تحمي بيانات الشركة. كما يضمن أن المنظمة قد نشرت ضوابط وحلول كافية لمعالجة جميع جوانب إدارة الأمن السيبراني والامتثال للمعايير ذات الصلة. وجود بنية تحتية آمنة لتكنولوجيا المعلومات و ISMS يعزز استمرارية العمل ويمكن أن يقلل التكاليف عن طريق منع أو تخفيف الهجمات الإلكترونية.

من بين السلبيات التعقيدات المرتبطة بالامتثال ، والتكاليف المحتملة المرتبطة بتأمين الاعتماد ، والقضايا الثقافية المحتملة (على سبيل المثال ، مقاومة الموظفين لأنشطة الأمن السيبراني) من تنفيذ ISMS. على الرغم من أن هذه ليست اعتبارات تافهة ، كما أن المخاطر التي قد تواجهها المنظمة دون وجود برنامج ISMS أو برنامج الأمن السيبراني.

تعرف على مختلف أنواع عناصر التحكم في الأمن السيبراني وكيفية وضعها، وانظر كيف يمكن للمنظمات أن تصنع تثقيف موظفيهم بشأن مخاطر الأمن السيبراني مثير للاهتمام. يستكشف الامتثال والمخاوف الأمنية ذات الصلة و فشل إدارة المخاطر الشائعة وكيفية تجنبها.