ما هو متجه التهيئة؟

متجه التهيئة (IV) هو رقم تعسفي يمكن استخدامه مع مفتاح سري للبيانات التشفير إلى احباط الهجمات الإلكترونية. هذا الرقم ، يسمى أيضًا أ nonce (الرقم المستخدم مرة واحدة) ، يتم استخدامه مرة واحدة فقط في أي جلسة لمنع فك التشفير غير المصرح به للرسالة من قبل ممثل مشبوه أو ضار.

ما هو متجه التهيئة في التشفير؟

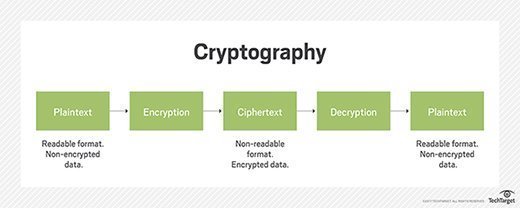

تستخدم العديد من خوارزميات تشفير المفاتيح المتماثلة عرضًا عشوائيًا ثابتًا (أو pseudorandom) IV كمعلمة الإدخال الأولية. الغرض الرئيسي من IV هو التأكد من أن أول كتلة بيانات مشفرة عشوائية. كما أنه يمنع متطابق plaintexts من التشفير إلى متطابق نص مشفر باستخدام عملية تسمى التسلسل، حيث يتم زرع الكتلة المشفرة السابقة في الكتلة التالية ليتم تشفيرها من أجل إزالة الأنماط المميزة في النص المشفر الناتج.

من خلال التأكد من أن النصوص العادية ، حتى تلك المتطابقة أو لديها بعض القواسم المشتركة (على سبيل المثال ، رأس) ، يتم تشفيرها بشكل مختلف ، و IV يدمر الأنماط في النص المشفر الناتج. بمعنى آخر ، يقدم التشفير التباين في عملية التشفير ، مما يساعد على زيادة أمان البيانات.

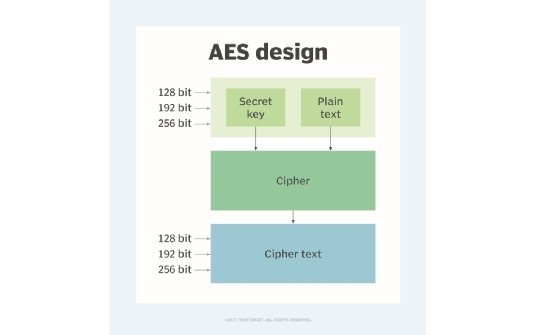

العديد من التشفير الخوارزميات استخدم IV واحد فقط لتهيئة أول كتلة مشفرة للبيانات. الآخرين ، مثل ثلاثية ديس (3Des) استخدمت ثلاثة IVs لتوفير تشفير أقوى من خوارزميات DES الأقدم. ومع ذلك ، فإن استخدام المزيد من IVs لا يعني بالضرورة أن الخوارزمية آمنة بطبيعتها ، إذا كانت لديها نقاط ضعف أخرى. على سبيل المثال ، يدعم 3DES الحد الأقصى لحجم المفتاح البالغ 192 بت فقط ، مما قد يجعل التطبيقات عرضة لهجمات القوة الغاشمة. أيضا ، فإن عملية التشفير الثلاثي لخوارزمية تجعلها أبطأ من بعض الخوارزميات الأخرى.

أهمية ناقل التهيئة

يمنع استخدام IV تكرار نص تسلسل في تشفير البيانات. على وجه التحديد ، إذا كان بإمكان المهاجم عرض نفس البيانات المشفرة عدة مرات ، فإنهم يحصلون على أدلة لفك تشفير القيم الأصلية وتفسيرها. لهذا السبب تكون بيانات النص المشفر المشفر عرضة للسرقة أو التسوية. ويهدف IV لمنع حدوث ذلك.

أ رقم عشوائي يولد المولد (RNG) nonse عشوائي وفريد ولا يمكن التنبؤ به يمنع الأنماط من الناشئة في النص المشفر. مع NonCe IV ، لن ينتج تسلسل النص العادي الذي يتطابق مع تسلسل النص العادي السابق نفس النص المشفر. هذا يتوقف المتسللين من عرض نفس المعلومات المشفرة عدة مرات ، مما يجعل من الصعب عليهم فك تشفير الرسالة عبر ، على سبيل المثال ، أ هجوم القاموس.

كيفية إنشاء متجه التهيئة

عادة ما يتم استخدام مولد الأرقام العشوائية لإنشاء IV لخوارزمية التشفير. يضمن RNG أن يكون IV عشوائيًا (أو على الأقل pseudorandom) ولا يمكن التنبؤ به لتقليل احتمال وجود غير مصرح به أو مستخدم ضار استنتاج العلاقات بين شرائح مماثلة من رسالة مشفرة.

تقوم RNGs القوية بإنشاء IV جديد وفريد لكل عملية تشفير. هذا يمنع الأنماط من الناشئة والاكتشاف بواسطة الجهات الفاعلة التهديد، وبالتالي الحفاظ على أمان البيانات. يمكن أن يختلف طول الرابع ، اعتمادًا على خوارزمية التشفير وحجم كتلة التشفير.

خصائص متجه تهيئة مثالي

في خوارزمية التشفير ، يتم استخدام IV كملف حالة البدء. إضافة IV إلى تشفير أنماط في البيانات المشفرة التي قد تسمح للمتسلل بفك تشفيره عن طريق التخمين أو التجربة والخطأ.

IV المثالي هو رقم عشوائي أو pseudorandom. يجب أن يكون أيضا غير تكرار. يعتبر كل من العشوائية وعدم التمييز أمرًا ضروريًا لمنع المهاجمين من العثور على أنماط في أجزاء مماثلة من رسالة مشفرة ثم استخدام هذه المعلومات لفك تشفير الرسالة.

لا يجب أن يكون الرابع سرا. في الواقع ، يعرف الكمبيوتر الوجهة عادة الرابع حتى يتمكن من فك تشفير البيانات المشفرة عند استلامها. وبالتالي ، سيتم الاتفاق على الرابع مسبقًا من قبل المرسل والمستلم. بالإضافة إلى ذلك ، يمكن نقل IV بشكل مستقل أو تضمين كجزء من إعداد الجلسة قبل تبادل الرسائل.

طول الرابع من حيث عدد أجزاء أو بايت يعتمد على طريقة التشفير. في معظم الحالات ، يكون الطول مماثل لطول مفتاح التشفير أو كتلة من الشفرات المستخدمة.

بشكل عام ، فإن IV المثالي الذي يعزز أمان خوارزمية التشفير عشوائية ، لا يمكن التنبؤ بها ، فريدة من نوعها ، ولم يتم إعادة استخدامها.

متجه التهيئة مقابل الملح

في التشفير ، ملح يشير إلى بيانات عشوائية يتم إنشاؤها لكلمات مرور لحماية كلمات المرور من هجمات التنسيق. يتم استخدام ملح جديد ومختلف لكل حالة كلمة مرور وإضافتها إلى مقدمة كلمة المرور. هذا يجعل من الصعب على المتسللين إنشاء جدول أو قاموس كلمات المرور الشائعة ، وبالتالي يحمي كلمة المرور من الهجمات التي تعتمد على مثل هذه الجداول. مثال واحد هو طاولة قوس قزح الهجمات.

IV هو نوع محدد من nonce. بشكل عام ، فإن nonce هي جزء من البيانات المستخدمة مرة واحدة فقط مع مفتاح التشفير في خوارزمية التشفير. يتم استخدام مولد الأرقام العشوائية أو مولد الأرقام الكاذبة لإنشاء غير الخوارزميات المختلفة. IVs عشوائية ، لا يمكن التنبؤ بها غير متوقعة لا يتم استخدامها مرة واحدة فقط لضمان أن جلسة الاتصال فريدة من نوعها ، وبالتالي ، أقل عرضة للإعادة وأنواع أخرى من الأنواع الهجمات الإلكترونية.

طرق لإتاحة IV للمستلم

لمستلم لفك تشفير الرسالة المشفرة ، يجب أن يعرفوا الرابع. هناك العديد من الطرق لإتاحة IV للمستلم لتسهيل فك التشفير. طريقة واحدة هي نقله جنبا إلى جنب مع النص المشفر. هناك طريقة أخرى هي لكل من المرسل والمستلم للاتفاق على الرابع أثناء المصافحة الرئيسية أو التبادل.

يمكن للمستلم أيضًا اكتشاف IV عن طريق حسابه بشكل تدريجي أو عن طريق قياس المعلمات مثل الوقت الحالي ، أو استخدام عنوان المرسل أو المستلم ، أو باستخدام الحزمة أو رقم الكتلة.

استخدام IVs في أصفاف الكتلة وأصفاف الدفق

يستخدم كل من الأصفار الدفق والكتل مفتاحًا متماثلًا وخوارزمية لتشفير البيانات. يتم تنفيذ IVs بشكل مختلف في كلا النوعين من الأصفار. أ كتلة الشفرات هي وسيلة لتشفير البيانات في كتل في وقت واحد لإنتاج النص المشفر. في المقابل ، أ دفق الشفرات يشفر وفك تشفير البيانات بت واحد في كل مرة.

في كتاب التعليمات البرمجية الإلكترونية (البنك المركزي الأوروبيالوضع) ، وهو وضع بسيط للتشغيل مع أصفاف الكتلة ، يتم تشفير نفس النص العادي دائمًا مع المفتاح في نص مشفر متطابق. وبعبارة أخرى ، فإن تشفير نفس النص العادي مع نفس المفتاح يولد نفس النص المشفر ، مما يترك الرسالة عرضة للتسوية. تتناول إضافة IV إلى الكتلة الأولى للنص العادي (XOR) هذه المشكلة وزيادة أمان البيانات و نزاهة.

في وضع Cipher Block Cining (CBC) ، يكون لـ IV قيمة لا يمكن التنبؤ بها ويضاف إلى كتلة النص العادي الأول. في خطوات التشفير اللاحقة ، تتم إضافة النص المشفر الناتج في الخطوة السابقة إلى كتلة النص العادي التالي. تستمر العملية حتى يتم تشفير الرسالة بأكملها بدرجة عالية من التباين التشفير.

في الأصفار التيار ، تتم إضافة IV إلى الحالة السرية الداخلية المفتاح. بعد ذلك ، يتم تنفيذ جولات تشفير متعددة قبل إصدار الجزء الأول من الإخراج. على الرغم من وجود IV ، فإن الأصفار التيار ليست آمنة تمامًا. أحد الأسباب هو أنه يتم استخدام نفس المفتاح لتشفير بيانات النص العادي وفك تشفيره. يمكن أيضًا اختراق الأمان إذا لم تكن بتات المفاتيح عشوائية بشكل كافٍ أو لا يمكن التنبؤ بها ، أو إذا تم إعادة استخدام المفاتيح.

متجه التهيئة في WEP IV

الخصوصية المكافئة السلكية أو WEP الخوارزمية جزء من 802.11 المعيار الذي يصف الاتصالات باللغة اللاسلكية Lans. يعتمد WEP على مفتاح سري يتم مشاركته بين محطة الهاتف المحمول و نقطة الوصول ويستخدم لتشفير حزم البيانات قبل نقلها.

يستخدم WEP خوارزمية تشفير RC4 ، وهي تشفير تيار. يقوم بفحص النزاهة للتأكد من عدم تعديل الحزم أثناء العبور. لهذا ، يستخدم 24 بت. يتم تضمين IV في الحزمة في جزء ClearText من الرسالة. هدفها هو التأكد من عدم تشفير اثنين من أنواع الشفرات بنفس دفق المفاتيح. ومع ذلك ، نظرًا لأن IV قصير ، يتم إعادة استخدام نفس التيار المفتاح ، مما يسمح للمتسللين بأداء هجمات إحصائية لاستعادة النص العادي وفك تشفير حركة المرور.

WEP عرضة لأنواع كثيرة من الهجمات ، بما في ذلك الهجمات السلبية لفك تشفير حركة المرور ، هجمات نشطة لحقن حركة المرور الخبيثة والهجمات القائمة على المائدة التي يمكن للمهاجمين فيها فك تشفير جميع الحزم بسهولة باستخدام نفس الرابع. بسبب نقاط الضعف هذه ، لم تعد WEP خوارزمية تشفير شائعة.

باستخدام متجه التهيئة في أوضاع مختلفة

تستخدم الأصفار بلوك أوضاع مختلفة لإخفاء الأنماط داخل النص المشفر لمنع المهاجمين من تخمينه. إليك كيفية استخدام IV في أوضاع مختلفة.

وضع Cyber Block Caining (CBC)

CBC يستخدم IV لمنع وجود نفس النص العادي في نفس النص (قابل للتخمين). من المهم أن يكون الرابع عشوائيًا وفريدًا. خلاف ذلك ، قد يكون المهاجمون قادرين على تخمين النص المشفر وفك تشفير البيانات بسهولة.

النوع الرابع: عشوائي ولا يمكن التنبؤ به.

وضع ردود الفعل الشفرة (CFB)

في CFB، يتم استخدام IV كمصدر للتيار الذي تم إنشاؤه بواسطة الشفرات. كما هو الحال مع CBC ، يجب أن يكون IV عشوائيًا لمنع إمكانية التنبؤ والحفاظ على سرية البيانات وسلامة البيانات.

علاوة على ذلك ، يجب عدم إعادة استخدام IV لأن القيام بذلك يمكن أن يكشف عن معلومات حول الكتل المشتركة التي تتقاسمها رسالتين ، مما يسمح للمتسلل بفك تشفير رسالة لاحقة.

النوع الرابع: عشوائي ولا يمكن التنبؤ به.

أوضاع التعليقات المضادة والإخراج (OFB)

هذه الأوضاع تجعل تشفير كتلة في تشفير تيار متزامن. تتم تهيئة الشفرة مع IV. عندما يتم تخصيص 12 بايت للبايت IV و 4 إلى العداد ، فإنه يتيح تشفير رسالة طول 2^32. كما هو الحال مع الأوضاع الأخرى ، سيؤدي إعادة استخدام IV إلى إعادة استخدام Bitstream الرئيسية ، مما يزيد من فرص فك التشفير غير المصرح به بواسطة التنصت.

النوع الرابع: فريد (عداد).

وضع Galois/Counter (GCM)

يحمي هذا الوضع كلاً من النص العادي والبيانات المصادقة (AAD). ولكن مرة أخرى ، يحدد التفرد IV المصادقة وأمن البيانات. يستخدم GCM معيار التشفير المتقدم (AES) التشفير بطول IV 16 بايت. يتم تعيين أول 12 بايت إلى IV والبايت 4 المتبقية إلى عداد NonCe.

النوع الرابع: فريد IV (12 بايت) + عداد فريد (4 بايت).

استكشف الاختلافات بين تشفير AES مقابل DES و متماثل مقابل التشفير غير المتماثل. يرى كيفية استخدام مفتاح عام ومفتاح خاص في التوقيعات الرقمية وكيف استخدم طرق التشفير المركزية في بيئات تكنولوجيا المعلومات على نطاق واسع. تحقق من لدينا دليل شامل لأمن البيانات. تعلم كيفية تنفيذ التشفير في الأجهزة من خلال استخدام وحدات أمان الأجهزة.