ما هو الهجوم التوقيت؟

ما هو الهجوم التوقيت؟

هجوم التوقيت هو نوع من هجوم القناة الجانبية يستغل مقدار الوقت الذي تستغرقه عملية الكمبيوتر لاكتساب المعرفة حول النظام أو الوصول إليه. هناك تطبيقات عملية لتوقيت الهجمات ضد البعض التشفير طُرق.

كيف تعمل الهجمات التوقيتية؟

تقيس الهجمات التوقيتية المدة التي يستغرقها الكمبيوتر لإجراء عملية معينة لاكتساب المعرفة حول البيانات التي يعمل عليها النظام. في حين أن هناك العديد من العوامل التي يمكن أن تؤثر على وقت المعالجة، يمكن للمهاجم إجراء العديد من القياسات لتحديد متوسط الوقت. حتى المعرفة الجزئية بالبيانات يمكن أن تجعلها تقليدية هجمات القوة الغاشمة أكثر فعالية. النماذج الإحصائية و التعلم الالي يمكن أن تأخذ معرفة جزئية من هجوم التوقيت لإعادة إنتاج البيانات.

استغلال بعض هجمات التوقيت شروط السباقحيث يحدث شيئين في وقت واحد، وتتغير النتيجة اعتمادًا على أيهما ينتهي أولاً. استغلت الهجمات حالة السباق للوصول إلى البيانات التي لم يُسمح للمهاجم بالحصول عليها.

من الصعب تنفيذ الهجمات التوقيتية ولكن يمكن استغلالها بنجاح. وذلك لأنهم غالبًا ما يستهدفون بيانات عالية القيمة مثل مفاتيح التشفيرأو التشفير أو كلمات المرور أو مفاتيح واجهة برمجة التطبيقات. وغالبًا ما لا تترك أي أثر على النظام المخترق، لذا قد يكون لدى المهاجم متسع من الوقت لتنفيذ الهجوم.

مثال على توقيت الهجمات

يريد معظم المستخدمين والمبرمجين أن تعمل أجهزة الكمبيوتر الخاصة بهم بأسرع ما يمكن. لذلك تم تحسين البرامج من أجل السرعة. قد يؤدي تشغيل البرنامج بأسرع ما يمكن إلى الكشف أحيانًا عن معلومات حول النظام لمهاجم حذر.

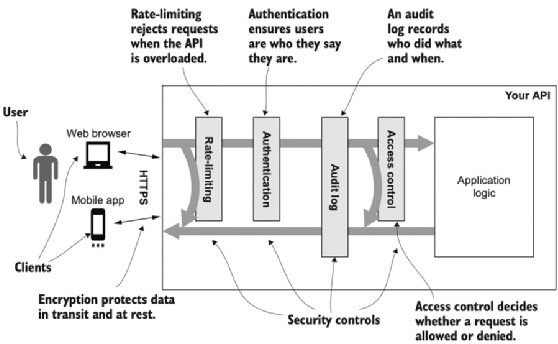

تخيل موقع ويب يستخدم سلسلة أحرف للتحقق من صحة المستخدم بكلمة مرور أو مفتاح واجهة برمجة التطبيقات. سيستغرق النظام 10 نانو ثانية (نانو ثانية) للتحقق من صحة كل حرف صحيح وسيتوقف فورًا عن قراءة أي أحرف أخرى في اللحظة التي يواجه فيها حرفًا غير صحيح. سيكون هذا النظام سريعًا جدًا ولكنه عرضة لهجوم التوقيت. يمكن للمهاجم المصمم إرسال محاولات لتغيير حرف واحد في كل مرة وقياس المدة المستغرقة للحصول على الرد. باستخدام التوقيت الدقيق للردود وحساب متوسط النتائج، يمكن للمهاجم في النهاية تضييق نطاقه إلى السلسلة الصحيحة بمحاولات أقل بكثير من طريقة القوة الغاشمة.

إحدى الوظائف الرياضية المستخدمة في تبادل مفاتيح ديفي-هيلمان و مفاتيح آر إس إيه يعتمد الوقت خطيًا على عدد الأرقام 1 الموجودة في السلسلة الثنائية المطلوب حسابها. يمكن أن يكشف هذا عن عدد الآحاد الموجودة في الرقم الثنائي، ولكن ليس عدد الأصفار. على الرغم من أن هذا لا يكشف عن المفتاح بشكل مباشر، إلا أنه إذا تمكن المهاجم من ملاحظة ما يكفي من البيانات المشفرة، فيمكنه الحصول على معلومات إضافية للمساعدة في كسر التشفير المستخدم.

تستغل هجمات Spectre وMeltdown حالة السباق في المعالجات الحديثة لتنفيذ هجوم توقيت لقراءة ذاكرة التخزين المؤقت التي لا ينبغي للبرنامج المهاجم الوصول إليها. نظرًا لأن وحدات المعالجة المركزية الحديثة سريعة جدًا والذاكرة بطيئة نسبيًا، فإنها تبدأ في تخزين البيانات مؤقتًا مسبقًا والتي تتوقع استدعاؤها حتى قبل انتهاء وظائف الاستدعاء. من خلال استغلال ذلك، يقوم المهاجم باستدعاء البيانات التي لا يمكنه الوصول إليها، ثم يقرأ ذاكرة التخزين المؤقت المسبقة قبل أن يكون لدى وظيفة الاستدعاء الوقت الكافي للانتهاء ويقرر أنه ليس لديه إذن بالوصول إلى البيانات.

كيفية الحماية من هجمات التوقيت

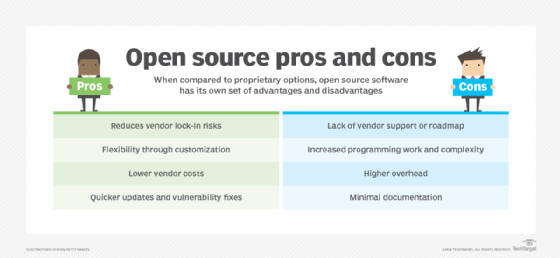

أفضل طريقة للحماية من هجمات التوقيت هي إبقاء الأنظمة والبرامج محدثة. يتضمن ذلك تحديث التبعيات و مفتوح المصدر منتجات. ومع تطور الهجمات الجديدة، سيقوم المبرمجون والبائعين بتحديث منتجاتهم لتكون مقاومة لها. يمكن للمهاجمين الاستفادة من الهجمات التوقيتية ضد إصدارات البرامج الضعيفة المعروفة.

لا تكشف عن معلومات حول الأنظمة أو البرامج. بينما الأمن من خلال الغموض لا يعد هذا دفاعًا أساسيًا جيدًا، إلا أنه لا يزال يمثل ممارسة جيدة كجزء من استراتيجية شاملة. يمكن للمهاجم استخدام المعرفة حول الأجهزة أو البرامج للعثور على هجمات توقيت معروفة أو استهداف نظام معين لتطوير هجوم جديد.

غالبًا ما يتطلب توقيت الهجمات ضد الأنظمة العامة محاولات عديدة لجمع معلومات كافية. تنفيذ الحد من المعدل أو يمكن لأنظمة الفشل في الحظر أن تمنع المهاجم من جمع بيانات كافية لتنفيذ هجوم توقيت.

يجب على المبرمجين تحديد الوظائف الأمنية الهامة وإنشائها لتكون ثابتة الوقت. قد يؤدي هذا إلى تنفيذ أبطأ قليلاً للبرنامج ولكنه سيؤدي إلى القضاء على فرصة الهجوم الموقت. خيار آخر هو إدراج توقيت عشوائي تقطع في تنفيذ البرنامج.

تفحص ال الدليل النهائي لتخطيط الأمن السيبراني للشركات. شاهد لماذا ويحذر الخبراء من أن تقنيات التشفير يجب أن تواكب التهديدات واستكشاف أهمية الأمان وتشفير البيانات في السحابة. تعرف على أنواع مختلفة من المتسللين وكيف إصلاح أهم خمس نقاط ضعف للأمن السيبراني.