يتم تسليم البرامج الضارة DarkGate عبر Microsoft Teams

ملخص تنفيذي

في حين أن معظم المستخدمين النهائيين على دراية جيدة بمخاطر هجمات التصيد الاحتيالي التقليدية، مثل تلك التي يتم تسليمها عبر البريد الإلكتروني أو الوسائط الأخرى، فمن المحتمل أن نسبة كبيرة منهم لا يدركون أن محادثات Microsoft Teams يمكن أن تكون وسيلة للتصيد الاحتيالي. تتم معظم أنشطة Teams داخل المؤسسة، لكن تقوم Microsoft بتمكين الوصول الخارجي بشكل افتراضي، مما يسمح لأعضاء إحدى المؤسسات بإضافة مستخدمين من خارج المؤسسة إلى محادثات Teams الخاصة بهم. ربما، كما كان متوقعًا، قدمت هذه الميزة للجهات الفاعلة الضارة وسيلة جديدة لاستغلال المستخدمين غير المدربين أو غير المدركين.

في أحد الأمثلة الحديثة، تواصل أحد عملاء AT&T Cybersecurity Managed Detection and Response (MDR) بشكل استباقي مع مخاوف بشأن قيام مستخدم كان خارج مجاله بإرسال محادثة Teams غير مرغوب فيها إلى العديد من الأعضاء الداخليين. كان يشتبه في أن الدردشة كانت بمثابة إغراء للتصيد الاحتيالي. قدم العميل اسم المستخدم الخاص بالمستخدم الخارجي بالإضافة إلى معرفات العديد من المستخدمين الذين تم تأكيد قبولهم للرسالة.

باستخدام هذه المعلومات، تمكن فريق AT&T Cybersecurity MDR SOC من تحديد المستخدمين المستهدفين، بالإضافة إلى تنزيلات الملفات المشبوهة التي بدأها بعضهم. أظهرت مراجعة تكتيكات ومؤشرات الاختراق (IOCs) التي استخدمها المهاجم أنها مرتبطة ببرامج DarkGate الضارة، وتمكن فريق MDR SOC من صد الهجوم قبل حدوث أي ضرر كبير.

تحقيق

مراجعة الحدث الأولي

مؤشرات التسوية

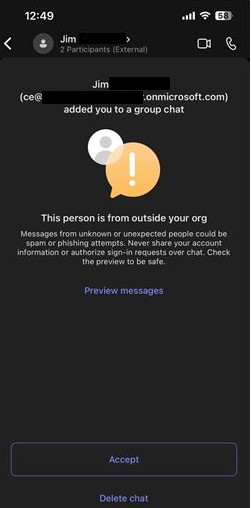

قدم العميل لقطة الشاشة أدناه (الصورة 1) للرسالة التي تلقاها أحد مستخدميه والتي يشتبه في أنها وسيلة تصيد احتيالي. من التفاصيل المهمة التي يجب ملاحظتها هنا هو اسم المجال “.onmicrosoft.com”. هذا النطاق، بكل مظاهره، أصلي وربما يفترض معظم المستخدمين أنه شرعي. لا يُظهر بحث OSINT على المجال أيضًا أي تقارير عن نشاط مشبوه، مما دفع فريق MDR SOC إلى الاعتقاد بأن اسم المستخدم (وربما النطاق بأكمله) قد تم اختراقه على الأرجح من قبل المهاجمين قبل استخدامه لشن هجوم التصيد الاحتيالي.

الصورة 1: لقطة شاشة من العميل للرسالة المستلمة

التحقيق الموسع

بحث الأحداث

أدى إجراء بحث عن اسم المستخدم الخارجي في بيئة العميل إلى وصول فريق MDR إلى أكثر من 1000 حدث فرق “MessageSent” تم إنشاؤها بواسطة المستخدم. على الرغم من أن هذه الأحداث لم تتضمن معرفات المستلمين، إلا أنها تضمنت معرف المستأجر الخاص بالمستخدم الخارجي، كما هو موضح في الصورة 2 أدناه.

الصورة 2: سجل الأحداث يُظهر معرف مستأجر المستخدم الخارجي

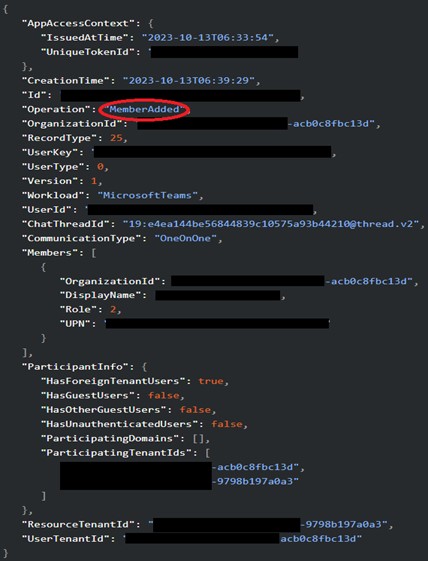

معرف مستأجر Microsoft 365 هو معرف فريد عالمي يتم تعيينه لمؤسسة ما. وهو ما يسمح لأعضاء الشركات المختلفة بالتواصل مع بعضهم البعض عبر Teams. طالما أن كلا العضوين في الدردشة لديهم معرفات مستأجر صالحة، وتم تمكين الوصول الخارجي، فيمكنهم تبادل الرسائل. مع أخذ ذلك في الاعتبار، تمكن فريق MDR SOC من الاستعلام عن الأحداث التي تحتوي على معرف المستأجر الخاص بالمستخدم الخارجي وعثر على أحداث “MemberAdded” متعددة، والتي يتم إنشاؤها عندما ينضم مستخدم إلى دردشة في Teams.

الصورة 3: حدث “تم إضافة العضو”.

تتضمن هذه الأحداث معرف المستخدم الخاص بالضحية، وليس معرف المستخدم الخارجي. بالإضافة إلى معرف المستأجر الخارجي، تمكن فريق MDR SOC من ربط أحداث “MemberAdded” بشكل إيجابي بالمهاجم عبر حقل “ChatThreadId”، والذي كان موجودًا أيضًا في أحداث “MessageSent” الأصلية. تم تزويد العميل بقائمة من المستخدمين الذين قبلوا الدردشة الخارجية وتمكن بعد ذلك من البدء في تحديد الأصول والحسابات التي يحتمل أن تكون معرضة للخطر لإصلاحها.

الحدث العميق

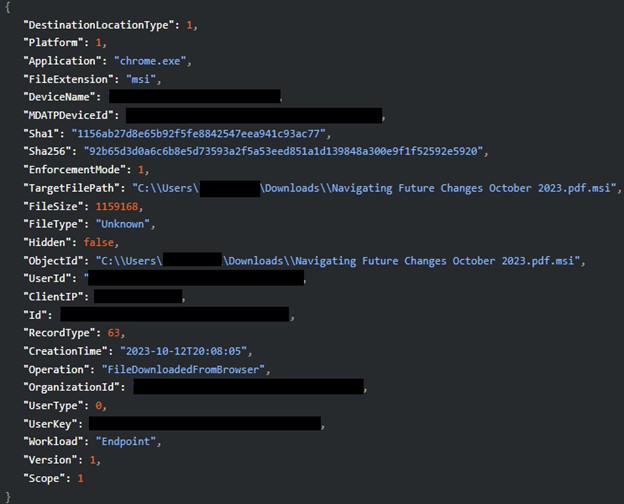

واصل فريق MDR SOC البحث عن المستخدمين المخادعين لتحديد الطبيعة الدقيقة للهجوم. اكتشفوا بعد ذلك ثلاثة مستخدمين قاموا بتنزيل ملف ملحق مزدوج مشبوه. كان الملف بعنوان “التنقل في التغييرات المستقبلية في أكتوبر 2023.pdf.msi” (الصورة 4).

الصورة 4: تنزيل ملف ذو امتداد مزدوج مريب

يشيع استخدام الملفات ذات الامتداد المزدوج من قبل المهاجمين لخداع المستخدمين لتنزيل الملفات التنفيذية الضارة، حيث أن الامتداد الثاني، .msi في هذه الحالة، عادة ما يكون مخفيًا بواسطة نظام الملفات. يعتقد المستخدم أنه يقوم بتنزيل ملف PDF للاستخدام التجاري، ولكنه يتلقى بدلاً من ذلك برنامج تثبيت ضار.

تمكن فريق MDR SOC من توفير اسم الملف والتجزئة المرتبطة به إلى العميل الذي قام بدوره بتمرير هذه المعلومات إلى موفر الكشف عن نقطة النهاية والاستجابة لها (EDR) حتى يمكن إضافة الملف إلى قائمة الحظر. كما مكّنت المعلومات المتعلقة بتنزيلات الملفات العميل من البدء في تحديد الأصول المتأثرة لعزلها ومعالجتها.

مراجعة المؤشرات الإضافية

قدم العميل لاحقًا الملف الضار إلى فريق MDR SOC لمزيد من التحليل. عند التفجير في وضع الحماية، حاول الملف إرسال إشارة إلى المجال hgfdytrywq[.]com، وهو مجال مؤكد للتحكم والسيطرة (C2) لـ DarkGate، وفقًا لـ Palo Alto Networks (https://github.com/PaloAltoNetworks/Unit42-timely-threat-intel/blob/main/2023-10-12-IOCs-for-DarkGate-from-Teams-chat.txt). اسم الملف مشابه جدًا أيضًا للملفات المدرجة بواسطة Palo Alto Networks والملف ذو الامتداد المزدوج هو أحد تكتيكات DarkGate المعروفة.

العلاج

قامت MDR SOC بتزويد العميل بقائمة بالمستخدمين الذين تلقوا الرسالة، والمستخدمين الذين تم تأكيد قبولهم للرسالة، والمستخدمين الذين تم التعرف عليهم على أنهم بدأوا تنزيل ملف msi. الضار. استخدم العميل هذه المعلومات لبدء إعادة تعيين كلمة المرور للمستخدمين المتأثرين ولتحديد الأصول المصابة حتى يمكن عزلها وإعادتها إلى حالة نظيفة. تم إدراج تجزئات ومسارات ملف DarkGate في القائمة المحظورة بواسطة حل EDR الخاص بالعميل وتم حظر مجال C2. يُنصح العميل أيضًا بالتفكير في تعطيل الوصول الخارجي لـ Teams ما لم يكن ذلك ضروريًا للاستخدام التجاري.

التوصيات

لطالما شكلت هجمات التصيد الاحتيالي عبر البريد الإلكتروني تهديدًا للمؤسسات، وستظل كذلك، لكن التصيد الاحتيالي عبر Microsoft Teams يعد ظاهرة جديدة نسبيًا. يعد ناقل الهجوم هذا بمثابة تذكير بالحاجة إلى اليقظة المستمرة وتدريب المستخدمين في مواجهة التهديدات المتطورة.

ما لم يكن ذلك ضروريًا تمامًا للاستخدام التجاري اليومي، فمن المستحسن تعطيل الوصول الخارجي في Microsoft Teams لمعظم الشركات، حيث يعد البريد الإلكتروني بشكل عام قناة اتصال أكثر أمانًا ومراقبة عن كثب. وكما هو الحال دائمًا، يجب تدريب المستخدمين النهائيين على الانتباه إلى مصدر الرسائل غير المرغوب فيها ويجب تذكيرهم بأن التصيد الاحتيالي يمكن أن يتخذ أشكالًا عديدة، بخلاف البريد الإلكتروني العادي. ليس الجميع في نفس الفريق!