8 مخاطر لتكنولوجيا المعلومات الظلية وكيفية إدارتها

إذا كان درهم الوقاية خير من قنطار علاج، فيجب على مديري تكنولوجيا المعلومات وفرقهم أن يدركوا أن السماح لتكنولوجيا المعلومات في الظل يمكن أن يضعف المؤسسة بأكثر من طريقة. ولكن هناك طرق لتقليل المخاطر أو القضاء عليها.

الظل تكنولوجيا المعلومات يحدث ذلك عندما يشعر الموظفون بالإحباط بسبب الاستجابة البطيئة لقسم تكنولوجيا المعلومات لتقارير المشاكل، أو رفض تحديث النظام، أو أي موقف آخر لا يستجيب فيه قسم تكنولوجيا المعلومات لطلبات المستخدمين أو شكاواهم. يمكن أن يؤدي هذا الإحباط إلى إنشاء نشاط غير مرئي أو “ظل” لتكنولوجيا المعلومات، عادة من قبل الموظفين ذوي مهارات تكنولوجيا المعلومات المستعدين لتجاوز سياسات وإجراءات تكنولوجيا المعلومات للحصول على ما يريدون.

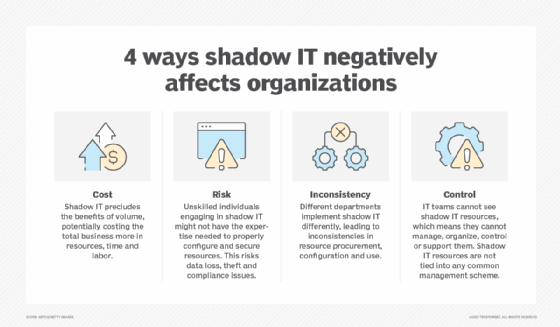

عندما يظهر نشاط ظل لتكنولوجيا المعلومات، قد تواجه فرق تكنولوجيا المعلومات وإدارة الشركة تداعيات كبيرة، خاصة في شكل مخاطر الأمن السيبراني. أمثلة على أنشطة تكنولوجيا المعلومات الظل التي يمكن أن يؤدي إلى حوادث أمنية خطيرة تضمين الموظفين الذين يستخدمون أجهزة وبرامج غير مصرح بها، وتجاوز بروتوكولات الوصول إلى أمان الجهاز وإجراء تغييرات على معلمات النظام دون إذن.

يمكن أن تؤدي هذه الإجراءات إلى فقدان السيطرة على عمليات تكنولوجيا المعلومات. هناك أيضًا الضرر المحتمل الذي قد يلحق بسمعة المؤسسة، كما هو الحال في حالة تفاعل الأنظمة ذات الأداء غير الصحيح مع العملاء. يمكن لـ Shadow IT أيضًا منح الوصول إلى المتسللين وغيرهم من المهاجمين السيبرانيين غير المصرح لهم من خلال موارد الأمان التي تم تكوينها بشكل خاطئ.

إليك ما يجب أن يفهمه مدراء تكنولوجيا المعلومات وقادة تكنولوجيا المعلومات حول مخاطر تكنولوجيا المعلومات الظلية.

8 مخاطر تكنولوجيا المعلومات الظل

من خلال إدراك أن تكنولوجيا المعلومات الظلية تمثل تهديدًا حقيقيًا يمكن أن يحدث بهدوء ودون أدلة مرئية، يجب على قادة الشركات البحث بشكل استباقي في بنيتهم التحتية لاكتشاف السلوك المشبوه ومعالجته. وللمساعدة في هذه العملية، يمكن للقائمة التالية أن تساعد قادة الشركة على تحديد المخاطر الشائعة لتكنولوجيا المعلومات في الظل، إلى جانب إرشادات المعالجة.

1. الوصول غير المصرح به إلى البيانات

أحد الأشكال الرئيسية لمراقبة التدقيق هو ضمان ذلك يمكن فقط للمستخدمين المصرح لهم الوصول أنظمة وموارد تكنولوجيا المعلومات. تتوفر العديد من ضوابط وتقنيات الوصول لضمان امتثال المنظمة للوائح والمعايير بالإضافة إلى خضوعها لتدقيق التدقيق. هناك عنصران مهمان من عناصر التحكم هما استخدام الوصول المستند إلى الدور، والذي يقيد الوصول إلى موارد الشركة بناءً على دور الفرد، والمصادقة متعددة العوامل، والتي تتطلب طرق مصادقة متعددة للتحقق من هوية المستخدم قبل منح الوصول إلى النظام. يمكن أن يؤدي الوصول غير المصرح به إلى أنظمة الإنتاج إلى مخاطر كبيرة، مثل فقدان البيانات وتلف التطبيقات وسرقة المعلومات والبرامج الضارة.

2. التغييرات غير المصرح بها على البيانات

يمكن لأي شخص لديه وصول غير مصرح به أن يغير البيانات الهامة، مثل بيانات العملاء وقواعد البيانات والمحتوى المستخدم في عمليات الشركة اليومية، مع احتمال حدوث آثار كارثية. على سبيل المثال، قد يؤدي تغيير حرف واحد في السجل الصحي للمريض إلى تشخيص حالة خاطئة أو تلقي المريض الدواء الخطأ. إذا تم اكتشافها، فقد تنتهك هذه التغييرات قوانين ولوائح خصوصية البيانات، مما يؤدي إلى دعاوى قضائية وغرامات محتملة.

3. الوصول المادي إلى أنظمة تكنولوجيا المعلومات

يمكن للموظفين الذين لديهم أو يمكنهم الوصول عن طريق الاحتيال إلى مراكز البيانات وغرف المعدات في طوابق مختلفة والمواقع الأخرى التي تحتوي على أصول تكنولوجيا المعلومات أن يخلقوا مشكلات أمنية. إن وضع الكاميرات عند المداخل ومراجعة سجلات الوصول يمكن أن يقلل من احتمالات الدخول غير المصرح به.

4. إدخال الكود الخبيث

عند حدوث أنشطة تكنولوجيا المعلومات الظلية، يكون هناك خطر إدخال تعليمات برمجية ضارة إلى أنظمة الإنتاج سواء عن قصد أو عن غير قصد. كما أن أنشطة تكنولوجيا المعلومات في الظل تجعل المؤسسات أكثر عرضة لهجمات برامج الفدية.

5. عدم القدرة على التصحيح بشكل صحيح

الترقيع يعد نشاطًا بالغ الأهمية يضمن تحديث جميع أنظمة الإنتاج والأمن السيبراني وأجهزة الشبكات والمرافق والموارد الأخرى المستندة إلى التعليمات البرمجية بأحدث الميزات وشروط الأمان. يمكن لهذه التصحيحات تقليل احتمالية الهجمات الإلكترونية. قد تؤدي أنشطة تقنية المعلومات الظلية الخارجية التي تؤثر على جداول التصحيح إلى إنشاء مشكلات غير متوقعة في الأداء والأمان، مثل إطلاق تصحيح غير صحيح أو تصحيح في الوقت الخطأ.

6. قضايا الامتثال

لا تستطيع المنظمات الخاضعة للتنظيم، مثل المؤسسات المالية والوكالات الحكومية، والشركات الخاضعة للتدقيق الحكومي الدقيق، مثل مؤسسات الرعاية الصحية وشركات المرافق، أن تصبح غير متوافقة مع اللوائح. يمكن أن تؤدي أنشطة تقنية المعلومات الظلية عن غير قصد إلى حدوث مشكلات تؤدي إلى حالات خارجة عن الامتثال، مثل فشل النظام أو إنشاء بيانات أداء غير صحيحة. في المواقف التي تتم فيها مراقبة الامتثال والإبلاغ عنه بانتظام، يمكن أن تؤدي تكنولوجيا المعلومات الظلية إلى خلق ظروف غير متوافقة، والتي، في حالة اكتشافها، قد تؤدي إلى فرض غرامات ودعاوى قضائية.

7. مخاطر الأمن السيبراني

يعد منع خروقات الأمن السيبراني والتعامل معها أولوية قصوى تواجه فرق تكنولوجيا المعلومات عبر القطاعات، وغالبًا ما يصل المتسللون إلى الأنظمة التنظيمية بسبب تكنولوجيا المعلومات الظلية. تتضمن أنشطة Shadow IT استخدام أنظمة غير مصرح بها، مما يؤدي إلى ثغرات أمنية مثل حدوث انقطاعات في جدران الحماية أو الفشل في تحديث قواعد جدار الحماية بانتظام. يمكن أن تؤدي أنشطة تكنولوجيا المعلومات الظلية الداخلية إلى تعريض برامج الأمان الحالية للخطر، مثل الكشف عن الفيروسات أو مكافحة التصيد الاحتيالي أو معدات الأمان، مثل نظام كشف التسلل و منع التطفل نظام.

8. مخاطر السمعة

بالإضافة إلى المشكلات المتعلقة بالنظام، يمكن أن تتسبب تكنولوجيا معلومات الظل في حدوث خروقات برمجية ومشاكل في الأداء مما يؤدي إلى الإضرار بسمعة المؤسسة وموقعها التنافسي ومكانتها المالية. قد يؤدي الفشل في اكتشاف أنشطة تكنولوجيا المعلومات الظلية وإنهائها بسرعة إلى تقديم شكاوى من العملاء وأصحاب المصلحة مما قد يؤدي إلى الإضرار بسمعة الشركة.

كيفية إدارة مخاطر تكنولوجيا المعلومات الظل

يعد الاجتهاد والوعي من سمات الإدارة الرئيسية التي يمكنها تحديد أنشطة تكنولوجيا المعلومات الظلية المحتملة. على سبيل المثال، إذا زاد حجم الشكاوى المتعلقة بأنشطة دعم تكنولوجيا المعلومات، فيجب على فرق التكنولوجيا مراجعة كل تقرير بعناية، خاصة من الموظفين الذين لديهم شكاوى متكررة. عندما تحدد الفرق أي مشكلات ملحوظة في أداء تكنولوجيا المعلومات، يجب عليهم إصلاحها في أقرب وقت ممكن. وبعد ذلك يمكنهم مراقبة أنشطة مكتب المساعدة لمعرفة ما إذا كان عدد الشكاوى ينخفض أم لا.

يمكن أن تشير الأدلة إلى أنشطة تكنولوجيا المعلومات الظلية المحتملة التي يجب على مديري تكنولوجيا المعلومات وقادة تكنولوجيا المعلومات وضعها في الاعتبار. وقد تتضمن هذه المشكلات مشكلات تتضمن أوقات استجابة أبطأ وأوقات تنفيذ التطبيق، وتأخير إنتاجية الشبكة، والتواريخ والأوقات المفقودة لتنفيذ المهام المجمعة، وانقطاعات النظام قصيرة المدة لمدة تقل عن 10 دقائق. على الرغم من أن أيًا من هذه المشكلات قد تكون ببساطة مشكلات عادية في الأداء، إلا أنها قد تكون أيضًا نتيجة لأنشطة الظل التي تتم خلف الكواليس. يجب على قادة الشركة أن يأخذوا كل هذه الأحداث على محمل الجد وأن يقوموا بإجراء تحقيقات سريعة.

تشمل التدابير الاستباقية الإضافية لتقليل احتمالية المخاطر الناجمة عن أنشطة تكنولوجيا المعلومات الموازية ما يلي:

- استخدم برامج التعرف على الشبكة التي تكتشف عناوين IP غير الموجودة في قائمة عناوين IP المعروفة.

- احتفظ بمخزون حالي لجميع موارد البنية التحتية لتكنولوجيا المعلومات محدثة.

- قم بتشغيل برنامج المخزون والأصول يحدد الأجهزة الجديدة على أساس منتظم.

- تحليل حركة البريد الإلكتروني لتحديد الأنشطة والمرفقات المشبوهة.

- اطلب من كبار قادة تكنولوجيا المعلومات تحديد عمليات تثبيت الظل المحتملة.

- ناقش أنشطة تكنولوجيا المعلومات الظلية في اجتماعات الموظفين.

- حافظ على تحديث قواعد جدار الحماية لكل من حركة المرور الواردة والصادرة لتحديد حركة المرور المشبوهة.

- التأكد من تحديث قواعد نظام كشف التسلل ومنع التسلل.

- اجعل الموظفين على علم بعمليات تسجيل الدخول غير المصرح بها المحتملة عبر رسائل البريد الإلكتروني والرسائل على مواقع الإنترانت وأنظمة التنبيه الأخرى.

- تثقيف و تشجيع الموظفين على الإبلاغ أي نشاط مشبوه إلى مكتب مساعدة تكنولوجيا المعلومات.

- تأكد من أن فرق تكنولوجيا المعلومات تطلع الإدارة العليا بانتظام على أنشطة تكنولوجيا المعلومات المشبوهة والتدابير اللازمة لمعالجتها.

- تأكد من أن شركات الخدمات المُدارة ومؤسسات الخدمة السحابية تراقب موارد الشركة وتقدم تنبيهات إذا اكتشفت نشاطًا مشبوهًا.

- قم بإشراك قدرات تحليل تكنولوجيا المعلومات الظلية لمقدمي الخدمات السحابية وغيرهم من مقدمي الخدمات المدارة إذا كانت متوفرة.

- فكر في الاستعانة بأطراف ثالثة ذات خبرة في اكتشاف تكنولوجيا المعلومات في الظل.

- يٌرسّخ السياسات والبروتوكولات لإدارة تقنية المعلومات الظلية أنشطة.

- الشراكة مع أقسام الموارد البشرية والإدارات القانونية لتحديد العقوبات المفروضة على الموظفين الذين يقومون بأنشطة تكنولوجيا المعلومات في الظل.

- تحديث الموجود اجلب جهازك الخاص سياسة معالجة تكنولوجيا المعلومات الظلية.

- إنشاء والاحتفاظ بملف من الأدلة على أنشطة تكنولوجيا المعلومات الظل لعمليات التدقيق المستقبلية ومراجعة الإدارة.

- فكر في نشر أدوات الكشف عن تكنولوجيا المعلومات في الظل.

Shadow IT هو عمل جاد

تمثل أنشطة تكنولوجيا المعلومات الظلية تهديدًا خطيرًا لمؤسسات تكنولوجيا المعلومات وتحتاج إلى معالجة سريعة. كما أن هذه الأنشطة في كثير من الأحيان تتطور من عدم الرضا مع كيفية تعامل قسم تكنولوجيا المعلومات مع خدمة العملاء، فكر في رفع مستوى مكتب المساعدة وأنشطة خدمة العملاء الأخرى إلى أولوية أعلى. قم بمراجعة أداء قسم تكنولوجيا المعلومات بانتظام، على سبيل المثال، مكتب المساعدة والعمليات، لتحديد الأحداث المحتملة لتكنولوجيا المعلومات الظلية.

بول كيرفان هو مستشار مستقل، ومدقق تكنولوجيا المعلومات، وكاتب تقني، ومحرر ومعلم. يتمتع بخبرة تزيد عن 25 عامًا في مجال استمرارية الأعمال والتعافي من الكوارث والأمن وإدارة مخاطر المؤسسات وتدقيق الاتصالات وتكنولوجيا المعلومات.