ما هي نقاط الضعف والتعرضات الشائعة (CVE)؟

نقاط الضعف والتعرضات الشائعة (CVE) عبارة عن كتالوج مدرج بشكل عام للتهديدات الأمنية المعروفة. يتم رعاية الكتالوج من قبل وزارة الأمن الداخلي الأمريكية (DHS)، وتنقسم التهديدات إلى فئتين: نقاط الضعف والتعرض.

على الرغم من اسمه المرهق، فإن CVE هو ببساطة قائمة بالأمن السيبراني المعروف نقاط الضعف. للتأهل للإضافة إلى CVE، يجب أن تكون الثغرة الأمنية أو الخلل قابلاً للإصلاح بشكل مستقل عن العيوب الأخرى، ويجب أن يعترف البائع بأن له تأثيرًا سلبيًا على الأمان سواء حاليًا أو في وقت ما في المستقبل، ويجب أن يؤثر على واحد فقط قاعدة التعليمات البرمجية، مثل منتج واحد.

القائمة، التي تحتفظ بها شركة Mitre Corporation وتدعمها وكالة الأمن السيبراني وأمن البنية التحتية التابعة لوزارة الأمن الوطني، أو CISAويحدد ويحدد ويكشف علنًا عن نقاط الضعف في الأمن السيبراني. يمكن أن تساعد هذه المعلومات فرق أمان المؤسسة على فهم مشهد التهديدات في مؤسستهم بشكل أفضل وتنفيذ الضوابط المناسبة للتخفيف من التهديدات المعروفة.

كيف يعمل برنامج مكافحة التطرف العنيف؟

يقوم نظام نقاط الضعف والتعرضات المشتركة بتعيين معرفات فريدة، تُعرف باسم معرفات CVE، للعيوب الأمنية التي تم الكشف عنها علنًا. يتيح ذلك للمؤسسات تتبع ومعالجة نقاط الضعف في البرامج والأجهزة وأنظمة الكمبيوتر الأخرى. عندما يتم تحديد ثغرة أمنية، يتم إدخالها في قاعدة بيانات CVE، حيث تكون متاحة للعامة للرجوع إليها من قبل المتخصصين في مجال الأمن وبائعي البرامج وأصحاب المصلحة الآخرين.

تحتوي جميع ثغرات الأمن السيبراني المعروفة علنًا في CVE على رقم تعريف (CVE ID) ووصف ومرجع عام واحد أو أكثر. يتم إصدار مئات أو آلاف معرفات مكافحة التطرف العنيف كل عام لمراعاة العديد من نقاط الضعف الجديدة التي يتم اكتشافها سنويًا.

يعد المعرف والوصف جزءًا من سجل CVE. تحتوي كل ثغرة أمنية في كتالوج CVE على سجل واحد لـ CVE. يتم توفير سجلات مكافحة التطرف العنيف بتنسيقات متعددة يمكن قراءتها بواسطة الإنسان والآلية.

عندما تقوم إحدى المؤسسات بالإبلاغ عن ثغرة أمنية في CVE، فإنها تطلب معرف CVE. تحتفظ هيئة ترقيم CVE المسؤولة (CNA) بمعرف CVE. ولكن قبل الكشف علنًا عن الثغرة الأمنية، تحدد CNA مصدرها الحد الأدنى المطلوب عناصر البيانات لسجل CVE ثم تأكيد الثغرة الأمنية المبلغ عنها. فقط بعد تأكيد CNA يتم نشر السجل في قائمة CVE.

تستخدم الاستشارات الأمنية وأدوات الأمان نظام CVE لأتمتة اكتشاف الثغرات الأمنية وإدارة المخاطر لتحسين المشكلات الأمنية والاستجابة للحوادث والممارسات. تسمح معرفات مكافحة التطرف العنيف القياسية للمؤسسات بدمج معلومات التهديدات بشكل أكثر كفاءة. غالبًا ما تشير Microsoft وIBM وOracle إلى إدخالات CVE لإعلام المستخدمين بالتصحيحات أو التحديثات التي تعالج نقاط الضعف هذه.

ما هي نقطة الضعف في مكافحة التطرف العنيف؟

في سياق نظام CVE، تشير الثغرة الأمنية إلى أي خلل في أحد البرامج أو البرامج الثابتة أو الأجهزة أو مكونات الخدمة مجرم الكتروني أو غيرها ممثل التهديد يمكن استغلالها. يمكن أن يحدث مثل هذا الاستغلال إذا كانت المنظمة على علم بوجود ثغرة أمنية، لكنها فشلت في القضاء عليها من خلال تدابير أمن المعلومات المناسبة. إذا تم استغلال الثغرة الأمنية، فقد يؤدي ذلك إلى تعريض سرية أو سلامة أو توفر المكون الضعيف، بالإضافة إلى عمليات المؤسسة أو بياناتها.

ومع ذلك، ليس كل ثغرة أمنية مؤهلة للحصول على سجل مكافحة التطرف العنيف. عادةً ما يتم أخذ الثغرات الأمنية في الأجهزة أو البرامج في الاعتبار لإضافتها إلى CVE عندما تؤدي إلى وصول غير مصرح به أو الكشف عن بيانات حساسة أو أي نشاط ضار آخر. تشمل الأنواع الشائعة من نقاط الضعف والهجمات الإلكترونية إصابات البرامج الضارة والعيوب الأمنية في كود البرنامج والوصول غير المصرح به الذي يمكن أن يؤدي إلى اختراق البيانات. ليتم تضمينها في قاعدة بيانات CVE، يجب التحقق من الثغرة الأمنية من خلال مصدر موثوق، مثل فريق الاستجابة لطوارئ الكمبيوتر (CERT).

ما هو الهدف من نقاط الضعف والتعرضات المشتركة؟

الغرض الرئيسي من الكتالوج هو توحيد طريقة كل ثغرة أمنية معروفة أو التعرض تم تحديده. تسمح المعرفات القياسية لمسؤولي الأمان بالوصول بسرعة إلى المعلومات الفنية حول تهديد محدد عبر مصادر معلومات متعددة متوافقة مع CVE.

تكنولوجيا المعلومات و الأمن السيبراني يستخدم المتخصصون برنامج مكافحة التطرف العنيف وسجلاته لفهم نقاط الضعف الموجودة في مؤسساتهم وتحديد أولوياتها ومعالجتها. ويستخدمونها أيضًا للمشاركة في المناقشات مع الزملاء وتنسيق جهود التخفيف الخاصة بهم.

ما هو نظام تسجيل نقاط الضعف الشائعة؟

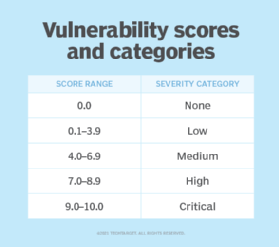

ال CVSS يعد هذا أحد الجهود العديدة المتعلقة بمكافحة التطرف العنيف ولكنها منفصلة عنه. فهو يوفر طريقة منهجية لفهم الثغرة الأمنية المعروفة وتحديد مدى خطورتها مقاسة بدرجات رقمية. توفر قاعدة بيانات الثغرات الأمنية الوطنية الأمريكية حاسبة CVSS تمكن فرق الأمان من القيام بذلك إنشاء درجات تصنيف الخطورة وتحديد أولويات سجلات مكافحة التطرف العنيف.

يمكن لفرق الأمان استخدام حاسبة CVSS وCVSS لتسجيل مدى خطورة الثغرات الأمنية في البرامج التي تحددها سجلات CVE. يمكنهم بعد ذلك تقييم الخطورة الكمية بتعبير نوعي – مثل منخفض أو متوسط أو مرتفع أو حرج – لتحديد أولويات أنشطة معالجة الثغرات الأمنية، ولتقييم وتحسين قدرات إدارة الثغرات الأمنية.

ما الفرق بين CVE وتعداد نقاط الضعف الشائعة؟

نقاط الضعف والتعرضات الشائعة هي كتالوج لنقاط الضعف المعروفة، في حين أن تعداد نقاط الضعف الشائعة (CWE) هي قائمة بأنواع مختلفة من نقاط الضعف في البرامج والأجهزة. ببساطة، يسرد CWE نقاط الضعف التي قد تؤدي إلى ثغرة أمنية.

تعمل CWE بمثابة قاموس يعدد أنواع العيوب الموجودة في هندسة البرامج والأجهزة والتصميم والتعليمات البرمجية والتنفيذ. قد تؤدي هذه العيوب إلى ثغرات أمنية قابلة للاستغلال. وبمجرد التعرف عليهم، يمكنهم شق طريقهم إلى مكافحة التطرف العنيف.

تتضمن أمثلة نقاط الضعف البرمجية التي قد تؤدي إلى ظهور الثغرات ما يلي:

تتضمن أمثلة نقاط الضعف في الأجهزة التي قد تؤدي إلى ظهور ثغرات أمنية ما يلي:

- المشكلات الأساسية والحسابية في وحدات المعالجة المركزية و وحدات معالجة الرسومات.

- قضايا فصل الامتيازات والتحكم في الوصول.

- الموارد المشتركة.

- مخاوف الطاقة والساعة.

سلطة الترقيم والجذر CVE

سلطات ترقيم CVE، أو CNAs، هي كيانات مثل البائعين والباحثين مكافأة علة مقدمي الخدمة وفرق CERT. يتم منحهم نطاق تغطية وسلطة لتعيين معرفات CVE لنقاط الضعف ونشر سجلات CVE. ويشير النطاق إلى المسؤولية المحددة التي تتحملها CNA فيما يتعلق بتحديد نقاط الضعف والأوصاف والمراجع والنشر على موقع ويب CVE لمجموعات CVE المخصصة لها.

يجب أن يأذن برنامج CVE بـ CNA حتى يتمكن من تعيين المعرفات ونشر السجلات. لكي يتم التصريح لها، يجب أن يكون لدى CNA سياسة عامة للكشف عن الثغرات الأمنية ومصدر عام للكشف عن الثغرات الأمنية الجديدة في قائمة CVE.

في برنامج مكافحة التطرف العنيف، يشير الجذر إلى منظمة مرخصة لتوظيف وتدريب وإدارة واحد أو أكثر من CNAs أو جذور أخرى. جذر المستوى الأعلى، والذي يُطلق عليه أيضًا جذر TL، هو جذر لا يقدم تقاريره إلى جذر آخر وهو مسؤول فقط أمام مجلس إدارة مكافحة التطرف العنيف.

ما هو مجلس مكافحة التطرف العنيف؟

مجلس إدارة مكافحة التطرف العنيف هو الهيئة الإدارية المسؤولة عن الإشراف على نظام مكافحة التطرف العنيف. ويضم أعضاؤها وكالات حكومية مثل وزارة الأمن الوطني؛ المؤسسات الأكاديمية؛ وشركات تكنولوجيا المعلومات، مثل Microsoft وOracle وIBM. يدير مجلس مكافحة التطرف العنيف السياسات والعمليات والعمليات التي يدعمها برنامج مكافحة التطرف العنيف. وهو يلعب دورًا مهمًا في التأكد من أن قاعدة بيانات مكافحة التطرف العنيف تظل دقيقة ومحدثة، وأنها تتضمن جميع العيوب الأمنية ذات الصلة.

يعمل مجلس الإدارة بشكل وثيق مع المنظمات التي تبلغ عن نقاط الضعف والباحثين الأمنيين والموردين للحفاظ على سلامة نظام مكافحة التطرف العنيف. وهو مسؤول عن تقييم طلبات CVE والتأكد من صحة كل إدخال. غالبًا ما يتعاون مجلس مكافحة التطرف العنيف مع منظمات مثل المعهد الوطني للمعايير والتكنولوجيا لمواءمة المقاييس والمعايير، مما يجعل نظام مكافحة التطرف العنيف جزءًا أساسيًا من جهود الأمن السيبراني العالمية.

يستكشف أهم دورات الأمن السيبراني عبر الإنترنت و شهادات لتعزيز حياتك المهنية.