ما هو تشفير الدفق؟

تشفير الدفق هو طريقة تشفير يتم من خلالها تشفير البيانات بايت واحد في كل مرة. في هذه الطريقة، التشفير مفتاح و خوارزمية يتم تطبيقها على كل رقم ثنائي في نص عادي دفق البيانات لإنتاج نص مشفر. وهذا يجعل تشفير الدفق مختلفًا عن كتلة الأصفار، حيث يتم تطبيق المفتاح والخوارزمية على كتل البيانات بدلاً من البتات الفردية.

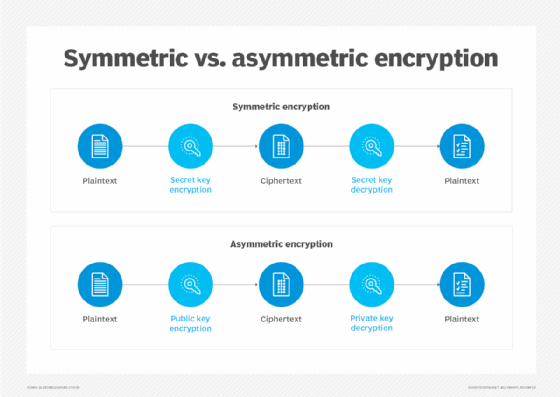

تعتبر شفرات التدفق متماثلة وخطية، مما يعني أنه يتم استخدام نفس المفتاح لكليهما تشفير وفك تشفير البيانات. ونظرًا لهذه الخاصية، فهي توفر أمانًا محدودًا، مما يجعلها غير مناسبة التطبيقات الحديثة حيث الأمن هو الهدف الأسمى. ومع ذلك، فهي لا تزال تستخدم في العديد من تطبيقات الإنترنت والاتصالات بسبب سرعتها وبساطتها. تتضمن خوارزميات تشفير الدفق الشائعة ريفست التشفير 4و Salsa20 و ChaCha20 و Trivium و Grain و CryptMT و Fibonnaci Shrinking.

ما هي الخصائص الرئيسية لشفرات الدفق؟

تشفير الدفق هو خوارزمية تشفير تستخدم مفتاحًا متماثلًا لتشفير وفك تشفير كمية معينة من البيانات. هذا المفتاح – المعروف أيضًا باسم أ keystream لأنه عبارة عن مجموعة من الأحرف العشوائية التي تحل محلق الشخصيات في النص العادي — تتم مشاركتها من قبل المشاركين في معاملة لـ التشفير وفك التشفير. في المقابل، تستخدم خوارزميات التشفير غير المتماثلة مفتاحين مختلفين: أ المفتاح العام لتشفير رسالة ومفتاح خاص آخر لفك تشفير النص المشفر المعني. المفتاح الخاص معروف فقط لمستلم الرسالة.

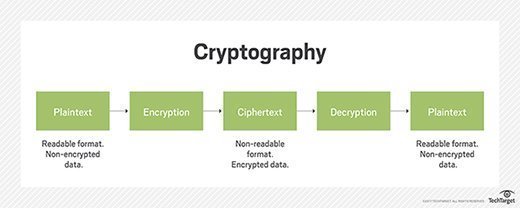

كما هو الحال مع جميع طرق التشفير، تقوم شفرات التدفق بتعديل أو خلط بيانات النص العادي لإنشاء نص مشفر لا يمكن قراءته المستخدمين غير المصرح لهم أو الخبيثة. ومع ذلك، ما يجعلها فريدة من نوعها هو أنها تقوم بتشفير البيانات بمعدل بت واحد، أو بايت، في المرة الواحدة. وهذا يجعل عملية التشفير سريعة وبسيطة نسبيًا.

يتطلب التشفير باستخدام تشفير التدفق ثلاثة مكونات رئيسية:

- رسالة أو مستند أو جزء من البيانات.

- مفتاح.

- خوارزمية التشفير.

يُعرف المفتاح المستخدم عادةً مع تشفير الدفق باسم a وسادة لمرة واحدة. رياضيًا، لوحة المرة الواحدة غير قابلة للكسر لأنها توضح مبدأ التشفير المتمثل في السرية التامة، مما يعني أنها دائمًا على الأقل بنفس حجم الرسالة التي تقوم بتشفيرها. بالإضافة إلى ذلك، يبدو النص المشفر عشوائيًا تمامًا، مما يمنع الغرباء من استخلاص الرسالة بأكملها بمجرد النظر إلى النص المشفر.

يمكن أن تكون شفرات الدفق متزامنة أو ذاتية المزامنة. في تشفير الدفق المتزامن، يتم إنشاء دفق المفاتيح بشكل مستقل عن النص العادي والنص المشفر، بينما تستخدم شفرات الدفق المتزامنة ذاتيًا مفتاحًا سريًا وبعض تقنيات التوزيع العشوائي لـ زيادة الأمن ومنع القرصنة.

كيف يعمل تشفير الدفق؟

يوضح المثال التالي عملية لوحة المرة الواحدة لتشفير الدفق.

يحاول الشخص “أ” (المرسل) تشفير رسالة ذات 10 بتات باستخدام تشفير الدفق. يبلغ طول لوحة المرة الواحدة أيضًا 10 بتات على الأقل – على الرغم من أن هذا قد يصبح مرهقًا اعتمادًا على حجم الرسالة أو المستند الذي يحاولون تشفيره. يمكن للمرسل إنشاء دفق أرقام تشفير عشوائية زائفة، أو دفق المفاتيح، باستخدام مفتاح أصغر من حجم ملف النص العادي. علاوة على ذلك، لتجنب الاضطرار إلى إنشاء تدفق مفاتيح أكبر، يمكنهم استخدام التشفير مولد الرقم لإنشاء تدفق مفاتيح أكبر من مفتاح أصغر عشوائيًا زائفًا.

قرروا استخدام مفتاح 4 بت لتشفير رسالتهم. أولاً، يستخدمون متجه التهيئة (رابعا) لإنشاء قيمة بذرة عشوائية. لتحقيق أقصى قدر من الأمان لعملية التشفير، يجب أن يكون IV عشوائيًا ولا يمكن التنبؤ به. كما لا ينبغي استخدام نفس الوريد أكثر من مرة. يؤدي وضع هذه القيمة الأولية في منشئ أرقام التشفير إلى إنشاء تدفق مفاتيح عشوائي زائف يطابق حجم ملف النص العادي المطلوب. تساهم جودة مولد الأرقام في عشوائية النص المشفر وأمانه. يمكن لمولدات أرقام التشفير ذات النهاية المنخفضة في بعض الأحيان أن تحتوي على أنماط يمكن أن يستخدمها المستخدمون الضارون أو المتسللين يمكن تحديد واستخدام لفك تشفير النص المشفر.

بعد إنشاء تدفق المفاتيح، يقوم تشفير التدفق بدمج تدفق المفاتيح مع الأرقام المقابلة للنص العادي باستخدام XOR عامل التشغيل (حصريًا-OR). يقوم مشغل XOR بإنشاء ملف جديد ثنائي القيم من خلال مقارنة البتات الموجودة في النص العادي ودفق المفاتيح الذي يشترك في نفس الموضع. تشكل هذه القيم النص المشفر. وبالتالي، يتم XORed البت الأول في الرسالة مع البت الأول من تدفق المفاتيح. إذا كان الرقمان متماثلين، فسينتج عامل التشغيل XOR صفرًا. إذا كانا مختلفين، فسينتج عامل XOR الرقم 1. وهذا جزء مما يجعل تشفير تشفير الدفق سريعًا جدًا. بمجرد معالجة XORed لكل بت من البيانات بواسطة تشفير الدفق، فإنه ينتج رسالة نصية مشفرة غير قابلة للقراءة.

يحدث فك تشفير النص المشفر بطريقة مشابهة لتشفير النص العادي. هذه المرة، بدلاً من أن تكون البيانات ودفق المفاتيح XORed، يكون النص المشفر ودفق المفاتيح XORed. وطالما أن المستلم لديه المفتاح، فيمكنه تحويل بيانات النص المشفر مرة أخرى إلى نص عادي.

مزايا الأصفار تيار

سرعة التشفير هي أكبر ميزة لشفرات الدفق. بمجرد قيام تشفير الدفق بإنشاء مفتاح، تكون عملية التشفير وفك التشفير فورية تقريبًا. ويرجع ذلك إلى حد كبير إلى بساطة التشغيل بسبب استخدام وظيفة XOR الأساسية باستخدام بتات بيانات متميزة ونفس المفتاح للتشفير وفك التشفير. ولهذا السبب نفسه، فإن التعقيد التكنولوجي لتشفير التدفق منخفض جدًا. ببساطة، لا يلزم وجود أجهزة معقدة أو باهظة الثمن لاستخدام تشفير التدفق للتشفير.

ميزة أخرى لشفرات الدفق هي القدرة على فك تشفير أقسام مختارة من النص المشفر. نظرًا لأن كل بت من البيانات في النص المشفر يتوافق مع بيانات النص العادي في نفس الموضع، يمكن للمستخدمين فك تشفير النص المشفر لجزء من المستند بدلاً من الملف بأكمله. وأيضًا، ليست هناك حاجة للانتظار لبدء عملية التشفير. إن قدرة تشفير التدفق على تشفير البيانات شيئًا فشيئًا تعني أنه يمكن تشفير المعلومات وإرسالها بمجرد توفرها.

ونظرًا لهذه المزايا، لا يزال الكثيرون يستخدمون تشفير التدفق متصفحات الويب ومواقع الويب ذات طبقة المقابس الآمنة. العديد من التطبيقات التي تتضمن التواصل في الوقت الفعلي، مثل المكالمات الصوتية وبث الفيديو والألعاب عبر الإنترنت، بالإضافة إلى إدارة الحقوق الرقمية التطبيقات، تستخدم أيضًا الأصفار الدفقية.

عيوب الأصفار تيار

لا تعتبر شفرات التدفق آمنة بشكل خاص بسبب المحاذاة الموضعية بين النص العادي، وتدفق المفاتيح، والنص المشفر. خلال عملية التشفير، قد يتمكن المتسلل الذي يحصل على جزء من النص العادي والنص المشفر الخاص به من استنتاج تدفق المفاتيح الذي تستخدمه العملية. هذا هو السبب في أن علماء التشفير يشيرون إلى تشفير التدفق على أنه يمتلك انتشار منخفضمما يعني أن النص العادي والنص المشفر لا يختلفان بشكل كبير عن بعضهما البعض.

يعد انتشار الأخطاء مشكلة أخرى في تشفير الدفق. إذا تم استلام بت معين عن طريق الخطأ أو إذا حدث خطأ أثناء الإرسال، فمن الممكن أن تتأثر البتات اللاحقة أيضًا. نظرًا لأن التشفير يعتمد على البتات المخزنة مسبقًا لفك التشفير، فإن الأخطاء التي حدثت مسبقًا يمكن أن تؤدي إلى إخراج خاطئ بعد فك التشفير.

من المهم التأكد من تصميم تدفق المفاتيح بشكل صحيح مع العدد الصحيح من البتات. تزيد الأخطاء من خطر تحليل الشفرات، مما يعرض أمن وسلامة البيانات المشفرة للخطر. وأيضًا، يجب استخدام المفاتيح مرة واحدة فقط للحفاظ على الأمان ومنع اختراق النظام – خاصة في المواقف التي يتمكن المتسللون من السرقة مفتاح تم استخدامه مسبقًا.

الارتباك مقابل الانتشار

تقييم طرق التشفير باستخدام معيارين رئيسيين:

- ارتباك يساهم في غموض النص المشفر – أي الطرق المستخدمة لتعقيد العلاقة بين النص العادي والنص المشفر.

- انتشارومن ناحية أخرى، يشير إلى مدى نجاح التشفير في إخفاء هذه العلاقات المعقدة أو البسيطة. على سبيل المثال، معيار الانتشار هو أن ما لا يقل عن 50٪ من النص المشفر يجب أن يتغير عندما يقوم التشفير بتغيير بت واحد من النص العادي. تعتبر عمليات التشفير ذات الانتشار المنخفض أقل أمانًا من تلك ذات الانتشار العالي.

تشفير الدفق مقابل تشفير الكتلة

تعد الأصفار الكتلية والأصفار المتدفقة شكلين متميزين لتشفير المفاتيح المتماثل. والفرق الرئيسي بين أوضاع العمليات هذه هو كمية البيانات التي تقوم بتشفيرها في وقت واحد. في حين أن تشفير التدفق يقوم بتشفير البيانات بمعدل بت واحد في كل مرة، فإن تشفير الكتل يقوم بتشفير كتل ثابتة من المعلومات في وقت واحد. يبلغ طول كتل البيانات المحددة مسبقًا هذه عادةً 64 أو 128 بت. إذا كانت البيانات ليست طويلة بما فيه الكفاية – أي أنها أصغر من حجم الكتلة – تتم إضافة منصات.

إن الاختلاف في طريقة التشغيل هو ما يجعل تشفير التدفق أكثر ملاءمة للتشفير البيانات في العبور وكتلة الأصفار أكثر ملاءمة ل البيانات في حالة راحة. ويعني ذلك أيضًا أن الأصفار المتدفقة تتطلب طاقة معالجة أقل وتكون أسرع مقارنة بالأصفار الكتلية.

ومع ذلك، فإن التمييز بين تشفير التدفق وشفرات الكتلة يمكن أن يصبح مربكًا لأنه يمكن استخدام تشفير الكتلة البدائي في بعض الأحيان بطريقة تجعله تشفيرًا تدفقًا فعالاً على نطاق أوسع. ببساطة، يمكن أن تعمل الأصفار الكتلية كأصفار دفق في بعض المواقف. والعكس ليس صحيحا.

وبخلاف الاختلاف في حجم الكتلة، فإن طرق التشفير وفك التشفير المستخدمة متطابقة تقريبًا.

يرىأفضل الممارسات لأمن الشبكات اللاسلكية,نصائح لإدارة الوصول إلى الشبكة اللاسلكية للضيوفوكيفيعمل بروتوكول الأمان Wi-Fi Protected Access 3 على تبسيط عمليات تسجيل الدخول وتأمين إنترنت الأشياء. تعرف على السببويحذر الخبراء من أن تقنيات التشفير يجب أن تواكب التهديداتوحولأهمية الأمان وتشفير البيانات في السحابة. اكتشف أيضًا ماأجهزة الكمبيوتر الكمومية تعني التشفير.