ما هو الجذر؟ كيف تدافع ضدهم؟

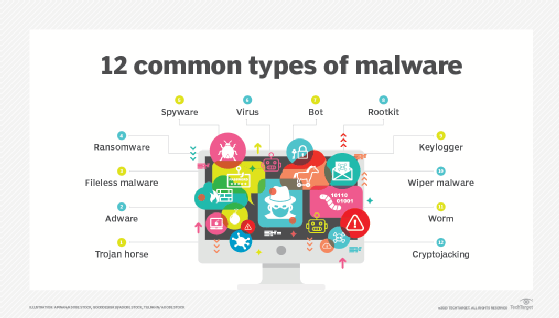

ROOTKIT هو برنامج أو مجموعة من أدوات البرمجيات الضارة التي تعطي ممثل التهديد الوصول عن بُعد والتحكم فيه على جهاز كمبيوتر أو نظام آخر. على الرغم من أن هذا النوع من البرامج لديه بعض الاستخدامات المشروعة ، مثل توفير دعم المستخدم النهائي عن بُعد ، فإن معظم Rootkits تفتح أ الباب الخلفي على أنظمة الضحايا لتقديم برامج ضارة – بما في ذلك فيروسات الكمبيوتر ، فدية ، Keylogger برامج أو أنواع أخرى من البرامج الضارة – أو لاستخدام النظام لمزيد من هجمات أمان الشبكة.

غالبًا ما تحاول Rootkits منع اكتشاف البرامج الضارة عن طريق إلغاء تنشيط نقطة النهاية antimalware وبرامج مكافحة الفيروسات. يمكن شراؤها على شبكة الشبكة المظلمة وتثبيتها أثناء هجمات التصيد أو استخدامها ك تكتيك الهندسة الاجتماعية لخداع المستخدمين لمنحهم الإذن لتثبيتها على أنظمتهم. هذا غالبًا ما يعطي وصول مسؤول مجرمي الإنترنت عن بُعد إلى النظام.

بمجرد التثبيت ، يمنح RootKit الوصول إلى الممثل عن بُعد والتحكم فيه على كل جانب من جوانب نظام التشغيل تقريبًا (OS). غالبًا ما تكافح برامج مكافحة الفيروسات الأقدم للكشف عن Rootkits ، ولكن اليوم ، يمكن لمعظم برامج Antimalware مسحًا لإزالة Rootkits المختبئة داخل النظام.

كيف تعمل الجذر

نظرًا لأن Rootkits لا يمكن أن تنتشر من تلقاء نفسها ، فإنها تعتمد على أساليب سرية لإصابة أجهزة الكمبيوتر. عندما يمنح المستخدمون المطمئنين برامج تثبيت ROOTKIT لتثبيتها على أنظمتهم ، يقوم ROOTKITS بتثبيت وإخفاء أنفسهم حتى يقوم المتسللون بتنشيطها. تحتوي الجذرات على أدوات ضارة ، بما في ذلك سرقة بيانات الاعتماد المصرفية ، وسرقة كلمة المرور ، و Keyloggers ، ومكافحة الفيروسات والروبوتات لصالحها هجمات رفض الخدمة الموزعة.

يتم تثبيت ROOTKITS من خلال نفس المتجهات الشائعة مثل أي برنامج ضار ، بما في ذلك حملات التصيد البريدية والملفات الخبيثة القابلة للتنفيذ وملفات PDF الضارة ومستندات Microsoft Word. وهي متصلة أيضًا بمحركات المشتركة المعروضة أو تنزيلها المصابة بـ ROOTKIT من مواقع الويب المحفوفة بالمخاطر.

ما الذي يمكن أن يتعرض للخطر أثناء هجوم الجذر؟

يمكن أن يكون لهجوم الجذر العواقب التالية:

- يسبب عدوى البرامج الضارة. يمكن لـ ROOTKIT تثبيت برامج ضارة على جهاز كمبيوتر أو نظام أو شبكة تحتوي على فيروسات ، طروادة الخيول، والديدان ، وبرامج التجسس ، والبرامج الإعلانية ، والبرامج الضارة الأخرى التي تعرض أداء النظام أو الجهاز أو خصوصية معلوماتها.

- يزيل الملفات. قم بتثبيت Rootkits من خلال الباب الخلفي في نظام أو شبكة أو جهاز. يمكن أن يحدث هذا أثناء تسجيل الدخول أو الناتج عن ثغرة أمنية أو برنامج OS. بمجرد دخوله ، يمكن لـ ROOTKIT تنفيذ البرامج التي تسرق الملفات أو حذفها تلقائيًا.

- اعتراض المعلومات الشخصية. حمولة الجذر غالبًا ما استخدم Keyloggers ، والتي تلتقط ضغطات المفاتيح دون موافقة المستخدم. في حالات أخرى ، تصدر هذه الرسائل الإلكترونية لـ ROOTKITs التي تقوم بتثبيت الجذر عندما يفتح المستخدمون رسائل البريد الإلكتروني. في كلتا الحالتين ، يسرق Rootkit المعلومات الشخصية ، مثل أرقام بطاقات الائتمان والبيانات المصرفية عبر الإنترنت ، التي يتم نقلها إلى مجرمي الإنترنت.

- يسرق البيانات الحساسة. من خلال إدخال الأنظمة والشبكات وأجهزة الكمبيوتر ، يمكن لـ Rootkits تثبيت البرامج الضارة التي تبحث عن معلومات ملكية حساسة ، وعادةً ما يكون ذلك الهدف من تسييل هذه البيانات أو نقلها إلى مصادر غير مصرح بها. تعتبر كل من Keyloggers و Screen Docks وبرامج التجسس والبرامج الإعلانية والخلفية والروبوتات كلها طرقًا تستخدمها Rootks لسرقة البيانات الحساسة.

- يغير تكوينات النظام. بمجرد دخول النظام أو الشبكة أو الكمبيوتر ، يمكن لـ ROOTKIT تعديل تكوينات النظام. يمكن أن ينشئ وضع خلسة يجعل الكشف عن طريق برنامج الأمان القياسي صعبًا. يمكن لـ RootKits أيضًا إنشاء حالة تواجد مستمرة تجعل من الصعب أو المستحيل إغلاقها ، حتى مع إعادة تشغيل النظام. يمكن لـ ROOTKIT تزويد المهاجم بوصول مستمر أو تغيير امتيازات ترخيص الأمان لتسهيل الوصول.

أعراض عدوى الجذر

الهدف الأساسي لـ ROOTKIT هو تجنب الاكتشاف للبقاء مثبتًا ويمكن الوصول إليه على نظام الضحية. على الرغم من أن مطوري RootKit يهدفون إلى الحفاظ على البرامج الضارة غير قابلة للكشف ، وليس هناك العديد من الأعراض التي يمكن التعرف عليها بسهولة والتي تشير إلى عدوى الجذر ، فإن ما يلي مؤشرات على أن النظام قد تعرض للخطر:

- يتوقف Antimalware عن التشغيل. قد يشير تطبيق antimalware الذي يتوقف عن تشغيله دون سبب واضح إلى عدوى جذرية نشطة.

- تتغير إعدادات Windows بنفسها. إذا تغيرت إعدادات Windows دون أي إجراء واضح من قبل المستخدم ، فقد يكون السبب عدوى RootKit. يمكن أن تشير السلوكيات الأخرى غير العادية ، مثل تغيير صور الخلفية أو تختفي في شاشة القفل أو العناصر المثبتة على شريط المهام ، أيضًا إلى عدوى الجذر.

- قضايا الأداء. الأداء البطيء بشكل غير عادي ، قد يشير استخدام وحدة المعالجة المركزية العالية وإعادة توجيه المتصفح أيضًا إلى عدوى الجذر.

- قفلات الكمبيوتر. تحدث هذه عندما لا يمكن للمستخدمين الوصول إلى جهاز الكمبيوتر الخاص بهم أو فشل الكمبيوتر في الاستجابة للإدخال من الماوس أو لوحة المفاتيح.

أنواع الجذر

يتم تصنيف Rootkits بناءً على كيفية إصابتها أو تشغيلها أو استمرارها على النظام المستهدف:

- وضع kernel rootkit. تم تصميم هذا النوع من RootKit لتغيير وظائف نظام التشغيل. يضيف Rootkit عادةً الكود الخاص به – وأحيانًا هياكل البيانات الخاصة به – إلى أجزاء من Core OS ، والمعروفة باسم نواة. تستغل العديد من Rootkits وضع kernel حقيقة أن Oss تسمح لبرامج تشغيل الأجهزة أو الوحدات النمطية القابلة للتحميل بتنفيذ نفس امتيازات النظام مثل kernel OS ، وبالتالي يتم تعبئة Rootkits كبرامج تشغيل للأجهزة أو الوحدات النمطية لتجنب الكشف عن طريق برنامج مكافحة الفيروسات.

- وضع المستخدم ROOTKIT. المعروف أيضا باسم Application RootKit، يتم تنفيذ ROOTKit وضع المستخدم بنفس طريقة برنامج المستخدم العادي. يمكن تهيئة جذر وضع المستخدم مثل البرامج العادية الأخرى أثناء بدء تشغيل النظام أو حقنها في النظام بواسطة أ قطارة. تعتمد الطريقة على نظام التشغيل. على سبيل المثال ، يركز نظام Windows Rootkit عادة على معالجة الوظائف الأساسية لملفات مكتبة Windows Dynamic Link ، ولكن في نظام UNIX ، قد يحل Rootkit محل تطبيق كامل.

- bootkit أو bootloader rootkit. هذا النوع من الجذر يصيب سجل التمهيد الرئيسي من محرك أقراص ثابت أو جهاز تخزين آخر متصل بالنظام المستهدف. يمكن للتمهيد تخريب عملية التمهيد والحفاظ على التحكم في النظام بعد التمهيد. نتيجة لذلك ، تم استخدامها بنجاح لمهاجمة الأنظمة التي تستخدم تشفير القرص الكامل.

- البرامج الثابتة rootkit. هذا يستفيد من البرامج المضمنة في النظام البرامج الثابتة وتثبيت نفسها في صور البرامج الثابتة المستخدمة بواسطة بطاقات الشبكة أو أنظمة الإدخال/الإخراج الأساسية أو أجهزة التوجيه أو غيرها من الأجهزة الطرفية أو الأجهزة.

- ذاكرة الجذر. يمكن أن تستمر معظم عدوى RootKit في الأنظمة لفترات طويلة لأنها تثبيت نفسها على أجهزة تخزين النظام الدائمة ، ولكن Rootkits الذاكرة تحميل نفسها في ذاكرة الكمبيوتر أو ذاكرة الوصول العشوائي. تستمر Rootkits للذاكرة فقط حتى يتم مسح ذاكرة الوصول العشوائي للنظام ، وعادة ما يتم إعادة تشغيل الكمبيوتر.

- الجذر الافتراضي. هذه الجذرات هي البرامج الضارة التي تنفذ بمثابة فرط يتحكم في واحدة أو العديد من الأجهزة الظاهرية (VMs). تعمل Rootkits بشكل مختلف في بيئة Hypervisor-VM عن الآلة المادية. في بيئة VM ، يبدو أن VMs التي تتحكم فيها جهاز Hypervisor الأساسي تعمل بشكل طبيعي دون تدهور ملحوظ للخدمة أو الأداء على VMs المرتبط بـ Hypervisor. يمكّن ذلك ROOTKIT من القيام بعمله الضار مع فرصة أقل للكشف لأن جميع VMs المرتبطة بـ Hypervisor يبدو أنها تعمل بشكل طبيعي.

نصائح لمنع هجوم الجذر

على الرغم من أنه من الصعب اكتشاف هجوم Rootkit ، يمكن للمنظمة بناء استراتيجيتها الدفاعية بالطرق التالية:

- استخدم برنامج مكافحة الفيروسات القوي وبرامج مضادات الأدوات. عادةً ما يتطلب اكتشاف RootKit إضافات محددة لحزم مضادات الأسلحة أو برنامج ماسح ضوئي مضاد للأغراض الخاصة.

- حافظ على تحديث البرنامج. يقوم مستخدمو RootKit باستمرار بالتحقيق في أنظمة أنظمة أخرى لثغرات الأمن. يدرك بائعو برامج نظام التشغيل والمنظمات هذا ، لذلك كلما اكتشفوا نقاط الضعف في منتجاتهم ، يصدرون على الفور تحديثًا أمنيًا للقضاء عليها. كأفضل الممارسات ، يجب أن تحديث البرامج فورًا كلما تم إصدار إصدار جديد.

- مراقبة الشبكة. يمكن لبرنامج مراقبة الشبكة وملاحظته تنبيهه على الفور إذا كان هناك مستوى عالٍ من النشاط غير المعتاد في أي وقت على طول الشبكة ، إذا عقد الشبكة ابدأ فجأة في العمل في وضع عدم الاتصال أو إذا كان هناك أي علامة أخرى على نشاط الشبكة يمكن تفسيرها على أنها حالة شذوذ.

- تحليل السلوك. يمكن للشركات التي تطور سياسات الإذن الأمنية القوية والمراقبة المستمرة للامتثال أن تقلل من تهديد Rootkits. على سبيل المثال ، إذا كان المستخدم الذي يصل عادةً إلى نظام خلال النهار في سان خوسيه ، كاليفورنيا ، يظهر فجأة كمستخدم نشط في أوروبا خلال ساعات الليل ، يمكن إرسال تنبيه للتهديد إليه للتحقيق.

- تمكين الحذاء الآمن. يمكن أن تمنع ميزات التمهيد الآمنة ، الممكّنة في إعدادات BIOS/UEFI ، أنظمة التشغيل غير المصرح بها أو أجهزة التحول المعدلة من التحميل.

- أضف حماية kernel و hardware rootkit. يمكن تنفيذ عمليات التحقق من سلامة kernel لإحباط تنبؤ المتسلل لموقع رمز kernel ؛ مثال على ذلك Kaslr (العشوائية لتصميم مساحة kernel). أدوات الأجهزة مثل وحدة المنصة الموثوقة (Intel) والمعالج الآمن (AMD) هي خيارات اكتشاف تجعل من الصعب على Rootkits إخفاءها.

- تنفيذ التدريب على الأمن السيبراني. يعد تدريب الموظفين والمستخدمين في أفضل ممارسات الأمن حكيمة دائمًا ولكنه ضروري في حالة Rootkits ، والتي غالبًا ما تنتشر من خلال المرفقات الخبيثة أو هجمات الهندسة الاجتماعية.

اكتشاف الجذر والإزالة

بمجرد أن تضعف Rootkit نظامًا ، تكون إمكانية حدوث نشاط ضار مرتفعًا ، ولكن يمكن للمؤسسات اتخاذ خطوات لعلاج نظام معرض للخطر.

يمكن أن تكون إزالة ROOTKIT أمرًا صعبًا ، خاصة بالنسبة لـ ROOTKITS المدمجة في حبات OS أو البرامج الثابتة أو قطاعات تمهيد جهاز التخزين. على الرغم من أن بعض البرامج المضادة لـ ROOTKIT يمكنها اكتشاف وإزالة بعض مقرات الجذر ، إلا أن هذا النوع من البرامج الضارة قد يكون من الصعب إزالته بالكامل.

تتمثل إحدى الأساليب في إزالة الجذر في إعادة تثبيت نظام التشغيل ، والذي يزيل العدوى في كثير من الحالات. قد تتطلب إزالة ROOTKITS ROOTKITS للوصول إلى جهاز التخزين المصاب باستخدام نظام نظيف يعمل نظام تشغيل آمن.

يؤدي إعادة تشغيل نظام مصاب بجذر الذاكرة إلى إزالة العدوى ، ولكن قد يكون هناك حاجة إلى مزيد من العمل للقضاء على مصدر العدوى ، والذي يمكن ربطه بـ خوادم القيادة والسيطرة مع وجود في الشبكة المحلية أو على الإنترنت العام.

من المهم تذكير الموظفين والمستخدمين بإعلامه كلما كان أي جهاز كمبيوتر محمول أو جهاز لوحي أو جهاز آخر مصابًا بالتعبير.

أمثلة على هجمات الجذر

ما يلي يوضح العديد من هجمات الجذر البارزة:

هجمات Gamer التي تستهدف توقيع Microsoft الرقمي. في عام 2023 ، بدأ فريق القرصنة الذي يتخذ من الصين مقراً له حملة استهدفت اللاعبين في ذلك البلد باستخدام ROOTKIT مع توقيع Microsoft Digital. سمح الهجوم بتحميله في أجهزة اللعبة دون حظره وتنزيل برامج تشغيل وضع kernel غير موقعة مباشرة في الذاكرة. تمكنت RootKit من إيقاف تشغيل Windows Defender في الأنظمة المستهدفة.

هجوم وعاء ساخن حار. في عام 2020 ، حادثة تتعلق بالزركونيوم ، صيني تهديد مستمر متقدم المجموعة التي طورت مجموعة من الوظائف التي تشبه الجذر للتسلل إلى الأنظمة المستهدفة وتسناها عبر الهندسة الاجتماعية و رمح التصيد. استخدمت المجموعة ، المرتبطة بالحكومة الصينية ، البرامج الضارة المخصصة للوصول غير المصرح بها إلى الشبكات في السعي لتحقيق معلومات حساسة.

فضيحة حماية نسخة Sony BMG. ربما حدثت حادثة Rootkit الأكثر شهرة في عام 2005 عندما اكتشف أن Sony BMG قد نشرت سراً على الجذر على أكثر من 25 مليون قرص مضغوط تم تثبيته برنامج إدارة الحقوق الرقمية على الأجهزة الاستهلاكية لتعديل أنصارها للتدخل مع نسخ الأقراص المضغوطة. هذا خلق أيضا نقاط الضعف لأشكال أخرى من البرامج الضارة. برنامج واحد تجسس على عادات الاستماع الخاصة للمستخدمين. أثارت الضربة العامة الناتجة التحقيقات الحكومية ، ودعاوى الدعاوى الجماعية واستدعاء كبير للأقراص المدمجة المتأثرة.

يمثل Wiperware تهديدًا أحدث مع عواقب أسوأ بكثير من التصيد والبرامج الفدية مجتمعة. تعلم كيف حماية مؤسستك من هذا التهديد الأمن السيبراني الخبيث.