ما هو الهجوم المتجول؟

الهجوم المسبق هو استغلال يسرق فيه المهاجم أ hashed يعيد بيانات اعتماد المستخدم – دون تكسيره – إعادة استخدامه لخداع نظام المصادقة في إنشاء جلسة مصادقة جديدة على نفس الشبكة.

تمرير التجزئة هي في المقام الأول تقنية هجوم الحركة الجانبية. هذا يعني أن المتسللين يسادون حسابًا أو جهازًا للمستخدم للحصول على علامة تجزئة ، مما يتيح لهم استخراج معلومات إضافية وبيانات اعتماد. من خلال الانتقال بشكل جانبي بين الأجهزة والحسابات ، يستخدم المهاجمون تمرير التجزئة للحصول على بيانات الاعتماد الصحيحة للتصعيد في النهاية امتيازات المجال والوصول إلى أنظمة أكثر نفوذاً ، مثل حساب المسؤول على وحدة تحكم المجال. تستخدم معظم الحركة التي تم تنفيذها أثناء هجوم الممرات التي تستخدم برنامجًا عن بُعد ، مثل البرامج الضارة.

عادةً ما يتم توجيه هجمات التمريرات إلى أنظمة Microsoft Windows ، ولكن يمكنها أيضًا العمل ضد أنظمة التشغيل الأخرى (أنفار) في بعض الحالات وأي بروتوكول مصادقة ، مثل كيربروس. Windows معرضة بشكل خاص لهذه الهجمات بسبب تسجيل الدخول الفردي (SSO) الوظيفة التي تتيح للمستخدمين إدخال كلمة المرور الخاصة بهم مرة واحدة للوصول إلى جميع الموارد. تتطلب SSO أن يتم تخزين بيانات اعتماد المستخدمين داخل النظام ، مما يسهل على المهاجمين الوصول إليه.

كيف يعمل الهجوم المتجول؟

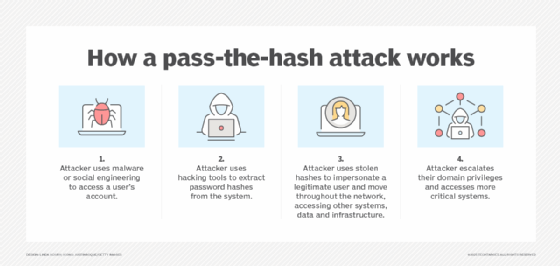

لتنفيذ هجوم تمريرة ، يحصل المهاجم أولاً على إمكانية الوصول إلى حساب المستخدم باستخدام البرامج الضارة أو تقنيات الهندسة الاجتماعية ، مثل التصيد. بعد ذلك ، يقوم المهاجم بالوصول إلى التجزئة من النظام المستهدف باستخدام أي عدد من أدوات إلقاء التجزئة، مثل FGDump و PWDUMP7. يستخدم المهاجم بعد ذلك هذه الأدوات لوضع التجزئة التي تم الحصول عليها على خدمة النظام الفرعي لسلطة الأمن المحلية (LSASS).

غالبًا ما يتم توجيه هجمات Pass-the Assion إلى أجهزة Windows بسبب تعرض الأمان لمدير شبكة المنطقة المحلية الجديد للتكنولوجيا (NTLM) بمجرد الحصول على امتيازات المسؤول. غالبًا ما تخدع هذه الهجمات نظام مصادقة قائم على Windows للاعتقاد بأن نقطة نهاية المهاجم هي تلك الخاصة بالمستخدم الشرعي وتوفر بيانات الاعتماد المطلوبة تلقائيًا عندما يحاول المهاجم الوصول إلى النظام المستهدف. يمكن إنجاز كل هذا دون أي حاجة إلى كلمة المرور الأصلية.

تعد تجزئة NTLM-الرموز الرياضية ذات الطول الثابت المستمدة من كلمات المرور-مفتاح تمرير هجمات التجمع. أنها تمكن المهاجم من استخدام حسابات المجال المعرضة للخطر دون استخراج كلمة مرور النص العادي. وذلك لأن Oss كمبيوتر ، مثل Windows ، لا ترسل أو حفظ كلمات مرور المستخدم عبر شبكتهم أبدًا. بدلاً من ذلك ، تخزن هذه الأنظمة كلمات مرور مشفرة تجزئة NTLM ، والتي تمثل كلمة المرور ولكن لا يمكن أن تكون هندسة عكسية.

لا يزال من الممكن استخدام NTLM بدلاً من كلمة المرور للوصول إلى مختلف الحسابات والموارد على الشبكة. لكي يكون المهاجم قادرًا على الوصول إلى LSASS ، فإنهم بحاجة إلى التنازل عن الكمبيوتر بنجاح إلى النقطة التي يمكن أن تعمل فيها البرامج الضارة مع حقوق المشرف المحلية. هذا هو واحد من أعظم العقبات التي تعاني من هجمات التمرير.

بمجرد تعرض الجهاز المستند إلى Windows ، ويتم منح البرامج الضارة المنشورة الوصول إلى أسماء المستخدمين المحلية وتجزئة NTLM ، يمكن للمهاجم اختيار ما إذا كان سيتم البحث عن المزيد من أوراق الاعتماد أو محاولة الوصول إلى موارد الشبكة باستخدام بيانات اعتماد المستخدمين المرتفعة.

على سبيل المثال ، من خلال جمع المزيد من بيانات اعتماد المستخدم ، يمكن للمهاجم استرداد بيانات اعتماد المستخدمين الذين لديهم إما حسابات منفصلة على جهاز Windows ، مثل حساب الخدمة ، أو الوصول عن بُعد إلى الكمبيوتر كمسؤول تسجيل الدخول. بعيد هو – هي يقوم المسؤولون الذين يقومون بتسجيل الدخول إلى جهاز Windows المعرض للخطر بفضح اسم المستخدم الخاص بهم وتجزئة NTLM إلى البرامج الضارة المتكاملة الآن. يمكن للمهاجم الذي لديه بيانات اعتماد مسؤول تكنولوجيا المعلومات التحرك بشكل جانبي من خلال الأجهزة الشبكية.

تعد الحركة الجانبية وسيلة فعالة للبحث عن المستخدمين الذين لديهم امتيازات مرتفعة ، مثل الحقوق الإدارية للموارد المحمية. يمكن الحصول على تصعيد الامتياز من خلال العثور على بيانات اعتماد المسؤول مع وصول إداري أكبر. على سبيل المثال ، يمكن للمهاجم الممر المسبق أن يحدد تحديد بيانات اعتماد تسجيل الدخول لمسؤول المجال من خلال الحركة الجانبية. عند إدراك امتيازاتهم المرتفعة ، يبدأ المتسللون في تشغيل العمليات كمسؤول مجال على وحدة تحكم المجال. يمكن أن تشمل هذه الموارد المرتفعة أيضًا قواعد بيانات العملاء ، ومواد مودعات التعليمات البرمجية المصدر وخوادم البريد الإلكتروني.

قبل نظام التشغيل Windows 10 ، كانت هناك عقبات قليلة في طريق المتسلل الذي يحصل على تجزئة NTLM من جهاز Windows الذي تم اختراقه. عالج نظام التشغيل Windows 10 نقاط الضعف هذه عن طريق إضافة ميزة أمان تعرف باسم Microsoft Windows Defender Cension Guard. استخدام تكنولوجيا الأمان القائمة على المحاكاة الافتراضية ، WDCG يمكن عزل LSASS ، مما يسمح فقط بتطبيقات موثوقة ومتميزة للوصول والتفاعل مع البيانات. تعني الترجمة الافتراضية LSASS أن التطبيقات الخبيثة لم تعد قادرة على الوصول إلى تجزئة NTLM ، حتى أثناء تشغيلها بحقوق المسؤول الكاملة. وعلى الرغم من بذل الجهود لحماية تجزئة NTLM و LSASS في الإصدارات اللاحقة ، فإن تمرير التجزئة لا تزال طريقة قابلة للتطبيق لخرق البيانات الذي يجب أن تكون الشركات على دراية به.

في عام 2024 ، قامت Microsoft بإهمال بروتوكول مصادقة NTLM ونصحت المطورين بالانتقال إلى بدائل أكثر أمانًا ، مثل مصادقة Kerberos. لم تعد جميع إصدارات NTLM قيد التطوير النشط ، على الرغم من أن NTLM لا يزال وظيفيًا في إصدارات Windows الحديثة.

ما هي كلمة المرور؟

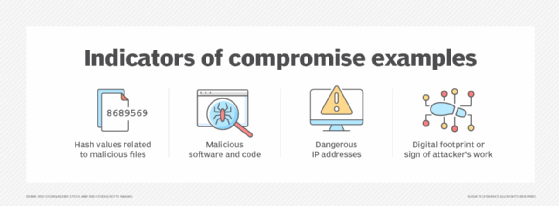

تجزئة كلمة المرور هي شكل مشفر من كلمة المرور. يتم تحويل كلمة المرور إلى تجزئة كلمة المرور عن طريق تطبيق خوارزمية تحولها إلى سلسلة من الأحرف ذات الطول الثابت ، مما يجعل من الصعب تقديمه إلى نموذج نص عادي. على الرغم من أن هذه طريقة شائعة تستخدم في إدارة كلمة المرور والأمان ، إلا أنها تحتوي على نقاط ضعف تجعلها هدفًا رئيسيًا الهجمات الإلكترونية.

في هجمات Pass-the Assion ، تستغل cybercriminals تجزئة كلمة المرور المسروقة بدلاً من كلمات مرور النص العادي. بمجرد الحصول عليها ، تمكن هذه التجزئة من المهاجمين من تجاوز عملية المصادقة العادية والوصول إلى الموارد كما لو كانوا مستخدمين شرعيين. هذا يجعل المصادقة المستندة إلى التجزئة متجهًا حرجًا للتهديدات الإلكترونية وسرقة الاعتماد في الأنظمة الحديثة.

كيفية التخفيف من هجوم تمريرة

هناك عدة طرق يمكن للمؤسسات منعها وتخفيفها من الهجمات المسبقة ، مثل ما يلي:

- تنفيذ المصادقة متعددة العوامل (MFA) يتطلب ذلك خطوات تحقق إضافية تتجاوز كلمات المرور لضمان أن بيانات الاعتماد وحدها لا يمكنها منح الوصول.

- الترقية لتأمين البروتوكولات التي تتضمن استبدال NTLM بخيارات أقوى ، مثل آلية مصادقة Kerberos.

- تقييد وصول الحساب المميز من خلال إدارة الوصول المميز (بام) و مبدأ أقل امتياز للتحكم في الحسابات الحساسة ومراقبة.

- تأمين Active Directory (AD) و Windows Server ، ومراقبة كلا النظامين بانتظام.

- فرض سياسات إدارة كلمة المرور القوية باستخدام كلمات مرور معقدة وتتطلب تحديثات كلمة مرور منتظمة.

- تبني أ نموذج الصفر هذا يفترض أن جميع المستخدمين والأجهزة يمكن أن تتعرض للخطر بسرقة الاعتماد ، مما يتطلب التحقق في كل خطوة.

- نشر حلول أمان متقدمة ، مثل جدران الحماية ، وأدوات اكتشاف نقطة النهاية ومراقبة الشبكة ، لتحديد وحظر التهديدات الإلكترونية قبل تصاعدها.

https://www.youtube.com/watch؟v=epzbvRowp8a

نظرًا لأن تمرير التجزئة يستغل ميزات وقدرات بروتوكول NTLM ، لا يمكن القضاء على تهديد الهجمات المتجسقة تمامًا. بمجرد أن يهاجم المهاجم كمبيوتر ، يصبح تجزئة التجزئة واحدة من العديد من الأنشطة الضارة التي يمكن تنفيذها.

لسوء الحظ ، هناك العديد من الطرق للمتسللين للتسوية عن بُعد كمبيوتر ، وتتطور أساليب الهجوم الخاصة بهم باستمرار. لهذا السبب ، فإن مقاييس الأمن السيبراني ليست فعالة بنسبة 100 ٪ ، ويجب استخدام تقنيات التخفيف المتعددة في وقت واحد.

مع إدراك أنه لا يمكن منع جميع هجمات المزيج ، يمكن للشركات محاولة تحسين استراتيجيات الكشف الخاصة بها ، وكذلك تدابيرها الوقائية. تعد سجلات محطة العمل واحدة من أكثر الطرق شيوعًا لمراقبة النشاط الإداري بشكل موثوق. هؤلاء يمكن أن تتبع السجلات مهام الامتياز، وكذلك محاولات تسجيل الدخول الناجحة. سجلات الخادم الهدف وسجلات التحكم في المجال مفيدة لنفس الأسباب.

من هو عرضة لهجوم ممر؟

المنظمات التي تستخدم البروتوكولات القديمة ، مثل NTLM ، أو هياكل الأذونات الضعيفة معرضة لتمرير الهجمات المتجمع. غالبًا ما يتم استهداف أنظمة مثل AD ، التي تخزن بيانات المصادقة ، بسبب طبيعتها المركزية وإمكانية الحركة الجانبية داخل الشبكة. على سبيل المثال ، يمكن أن يمنح حساب مسؤول المجال المعرض للخطر مهاجمًا غير مقيد إلى شبكة المنظمة.

الأهداف ذات القيمة العالية ، مثل الحسابات المميزة وأولئك الذين لديهم إمكانية الوصول إلى البيانات الحساسة ، معرضة للخطر بشكل خاص. غالبًا ما تستخدم الجهات الفاعلة التهديد أدوات مثل Mimikatz لاستخراج تجزئة كلمة المرور من الذاكرة وتنفيذ هجوم تمريرة. تظل المنظمات التي لا تتمكن من الدفاعات القوية ، مثل MFA أو PAM ، عرضة لتمرير هجمات التجمع.

تعتبر هجمات التمرير المتجمع واحدة من عدة تهديدات للأمن السيبراني. احصل على السرعة تخطيط الأمن السيبراني للشركات.