الاستعداد لعالم ما بعد الكم

تعمل أجهزة الكمبيوتر الكمومية على تغيير قواعد التشفير

ضمن تشفير البيانات، نموذج نضج الثقة المعدومة CISA v2.0 يستشهد بأهمية “خفة الحركة التشفيرية” في المستوى الثالث (من أصل أربعة) من النضج. سرعة التشفير هي القدرة على تغيير خوارزميات التشفير الأساسية في التطبيقات وقنوات الاتصالات. أعتقد أن هذا يسلط الضوء على أهمية أن تكون المؤسسات قادرة على توجيه خوارزميات التشفير الخاصة بها إلى عالم ما بعد التشفير الكمي. مع توافر الحوسبة الكمومية على نطاق أوسع، تصبح القدرة على فك التشفير القوي أضعف.

في أغسطس 2016، نشرت NIST طلبًا للتعليق على متطلبات ومعايير تقديم الترشيحات لخوارزميات التشفير بعد الكم (PQC) للمفتاح العام. وهذا يعني أنه منذ 7 سنوات، بدأ البحث عن PQC. ومن المتوقع أن يتم الانتهاء من ذلك في عام 2024. ومع ذلك، هناك خطوات يجب على المنظمات اتخاذها الآن للتحضير لذلك. لفهم سبب أهمية PQC، من المهم متابعة تطور تشفير المفتاح العام.

تشفير المفتاح العام

تشفير المفتاح العام هو ما يسمح بالاتصالات الآمنة مثل عبر الإنترنت. وبدون هذه الاتصالات الآمنة، لن يكون هناك خدمات مصرفية عبر الإنترنت، أو تسوق، أو رسائل خاصة. يعتمد تشفير المفتاح العام على خوارزميات لا يمكن اختراقها بشكل أساسي باستخدام تكنولوجيا اليوم.

لم يكن هذا هو الحال دائما. نظرًا لتزايد قوة أجهزة الكمبيوتر، أصبحت الخوارزميات القديمة أكثر عرضة لهجمات القوة الغاشمة. على سبيل المثال، تم كسر RC5-64 في أقل من ذلك بقليل 5 سنوات باستخدام 2002 التكنولوجيا — وهي في الأساس عبارة عن معالج Intel Pentium II يعمل بنظام التشغيل Windows NT — مع مجموعات من الأشخاص يتبرعون بدورات كمبيوتر شخصية. مقارنة التكنولوجيا الحالية مقابل 2002، يمكننا فقط توفير قدر كبير من قوة المعالجة، بما في ذلك الاستئجار من خدمة سحابية، بحيث يصبح الملخص الذي تم إنشاؤه تلقائيًا من رابط المقارنة هذا مذهلاً:

“في النواة الواحدة، الفرق هو 8100%. في النوى المتعددة، يبلغ الفرق من حيث الفجوة 42425%.

وهذا هو أحد أسباب انتقالنا من SSL إلى TLS1.0 ومواصلة التقدم إلى TLS1.3. أصبحت الخوارزميات القديمة مهملة ولم تعد قيد الاستخدام.

لا يتم استخدام تشفير المفتاح العام فقط لخوادم الويب الخاصة بـ SSL/TLS. يتم استخدامها لتأمين البريد الإلكتروني واتصالات SSH/SFTP والتوقيعات الرقمية والعملات المشفرة وفي أي مكان يتم فيه استخدام PKI (البنية التحتية للمفتاح العام) بما في ذلك Microsoft Active Directory. وإذا أمكن اختراق المجموعة الحالية من الخوارزميات عن طريق هجوم القوة الغاشمة، فقد تنهار شبكة الإنترنت، وسيكون لهذا تأثير مدمر على الاقتصاد العالمي بل وحتى يقلل من فعالية الاتصالات العسكرية.

لحسن الحظ، مع العديد من التقنيات “الكلاسيكية” الحالية، تمكنا من إضافة المزيد من البتات في الخوارزميات لجعلها أكثر صعوبة، مما يجعل هجمات القوة الغاشمة أكثر صعوبة بمرور الوقت. على سبيل المثال، انتقل SHA-2 من 224 إلى 256 إلى 384 وصولاً إلى 512 قبل أن يتم استبداله إلى حد كبير بـ SHA-3، وهو أكثر أمانًا بنفس عدد البتات. على الأقل، كان هذا هو الطريق إلى الأمام قبل أن تصبح الحوسبة الكمومية طريقة جديدة قابلة للتطبيق لكسر هذه الخوارزميات القديمة.

ما هو الكمبيوتر الكمي؟

قد تكون على دراية بتبادل مفاتيح Diffie-Hellman، ونظام التشفير RSA (Rivest-Shamir-Adleman)، وأنظمة التشفير ذات المنحنى الناقصي المستخدمة حاليًا. يعتمد أمانها على مدى صعوبة بعض المشكلات النظرية للأعداد مثل تحليل الأعداد الصحيحة أو مشكلة السجل المنفصل على مجموعات مختلفة.

في عام 1994، تم تطوير خوارزمية شور التي يمكنها حل كل من هذه التقنيات بكفاءة. ومع ذلك، اعتمدت هذه الخوارزمية على بنية مختلفة تمامًا: أجهزة الكمبيوتر الكمومية. في السنوات الـ 29 الماضية، تقدم العمل ليس فقط لإنشاء خوارزميات كمومية جديدة ولكن أيضًا الأجهزة الفعلية لتشغيلها (تمت محاكاة أجهزة الكمبيوتر الكمومية الأولية باستخدام أجهزة كمبيوتر كلاسيكية وكانت بطيئة جدًا). في الآونة الأخيرة، قامت شركة جوجل بتطوير جهاز كمبيوتر كمي بسعة 70 كيوبت. الكيوبت هو المعادل الكمومي للكمبيوتر الكلاسيكي 1 و0، والمزيد من الكيوبتات يعني نظامًا أكثر قوة. يمكن لنظام Google هذا المسمى Sycamore Quantum Computer أن يحل معيارًا معقدًا في بضع ثوانٍ. أسرع كمبيوتر كلاسيكي عملاق حاليًا في العالم، يُسمى Frontier من شركة Hewlett Packard، سيستغرق الأمر 47 سنة على نفس المعيار.

على الرغم من أن هذا اختبار محدد للغاية، إلا أنه أظهر “التفوق الكمي”: حيث يمكن لأجهزة الكمبيوتر الكمومية أن تتفوق على أنظمة الحوسبة الكلاسيكية. إذا لم تكن قلقًا لأن أجهزة الكمبيوتر هذه باهظة الثمن، فاعلم أن موفري الخدمات السحابية لديهم بالفعل عروض يمكنك استخدامها اليوم: أزور الكم, آي بي إم و ايه دبليو اس براكيت تتيح لك استئجار الوقت بأقل من 100 دولار للساعة. خدمة جوجل للحوسبة الكمومية يبدو أنه يسمح فقط بالوصول من قائمة معتمدة، ولم يمنح (حتى الآن) حق الوصول إلى الجمهور. حديثاً. أصبح Gemini Mine، وهو جهاز كمبيوتر كمي 2 كيوبت، متاحًا لـ شراء مباشرة لحوالي 5000 دولار. هذه ليست آلة قوية ولكن يمكن استخدامها لتطوير واختبار البرامج الكمومية الضارة بشكل غير مرئي.

لكن المستقبل واضح: الحوسبة الكمومية تكسر خوارزميات التشفير الحالية.

ما هو PQC ولماذا أحتاج إلى استخدامه؟

يعتمد التشفير ما بعد الكمي (PQC) على خوارزميات من شأنها مقاومة كل من أجهزة الكمبيوتر الكلاسيكية والكمية. نظرًا لأن الخوارزميات الحالية ليست PQC، فسيتم استهدافها من قبل جهات فاعلة سيئة ولن يتم تشفير أي شيء يستخدمها بشكل فعال بعد الآن.

على الرغم من أن أجهزة الكمبيوتر الكمومية لا تزال في مهدها، فقد تعتقد أنه يمكنك الجلوس ثم عندما تصبح سائدة، ما عليك سوى الانتقال إلى خوارزمية PQC عندما تصبح المخاطر عالية بما فيه الكفاية. ومع ذلك، هناك حاجة للانتقال إلى PQC في أقرب وقت ممكن: يمكن تخزين أي بيانات مشفرة مثل عمليات النقل عبر الإنترنت، ثم فك تشفيرها لاحقًا. يجب أن تفترض المؤسسات أن أي شيء يستخدم خوارزميات التشفير الحالية يجب أن يعامل على أنه نص واضح.

سيؤدي استخدام PQC بعد ذلك إلى إنشاء خط في الرمال: حتى لو تم تسجيل عمليات الإرسال أو سرقة محركات الأقراص المشفرة، فلن يكون من الممكن فك تشفيرها بواسطة أجهزة الكمبيوتر الكمومية أو أجهزة الكمبيوتر العملاقة الكلاسيكية. النسخ الاحتياطية باستخدام الخوارزميات القديمة؟ افترض أنها نص واضح وقم بمسحها. هل هناك أسرار تم إرسالها عبر الإنترنت؟ افترض أنهم الآن في المجال العام.

في حين أن الحكومات لديها قنوات اتصالات معزولة منذ فترة طويلة، لذا يصعب التعرف على الاتصالات المشفرة، إلا أن معظم المؤسسات الخاصة لا تفعل ذلك – ويجب أن تسعى جاهدة للانتقال إلى PQC في أقرب وقت ممكن.

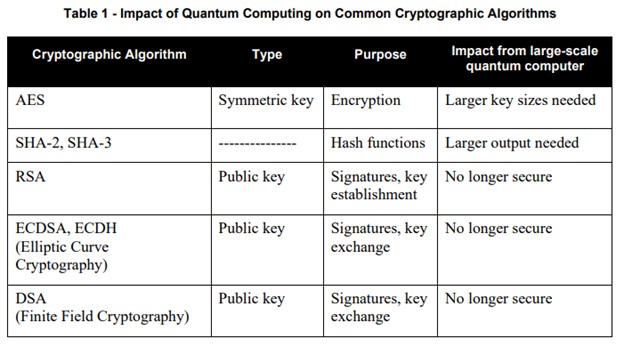

الجدول 1 من نيست إير 8105 يعرض خوارزميات التشفير الأكثر شيوعًا وتأثير أجهزة الكمبيوتر الكمومية عليها.

ملاحظة: تم نشر هذا في أبريل 2016.

كيف يجب أن تستعد منظمتي؟

على الرغم من أنه من غير المتوقع ظهور خوارزمية PQC حتى عام 2024، إلا أنه يجب على المؤسسات الاستعداد واتخاذ الخطوات اللازمة لجعل عملية الترحيل عملية سريعة:

- جرد جميع خوارزميات التشفير المستخدمة حاليًا.

- ما هي الأنظمة المستخدمة؟

- هل هذه البيانات في حالة سكون أم في حالة إرسال؟

- قم بإعطاء الأولوية لهذا المخزون بحيث عندما تحتاج مؤسستك إلى تنفيذه، يتم التعامل مع الموارد عالية المخاطر أولاً – مثل الأنظمة التي تواجه الإنترنت أو الأنظمة التي تحتوي على بياناتك الأكثر حساسية.

- وثيقة لكل نوع نظام العملية المطلوبة لتعديل الخوارزمية قيد الاستخدام.

- هل نحتاج إلى زيادة طول المفتاح (AES وSHA2 أو SHA-3) أو استبدال الخوارزمية بالكامل (RSA، ECDSA، ECDH، DSA)

- تحديثات النظام أو تثبيت خوارزمية PQC

- تعديل ملف التكوين

- إعادة تشغيل الخدمات الأساسية

- عملية اختبار للتأكد من تفضيل/ترتيب أولويات خوارزميات PQC بين الأنظمة عند التفاوض بشأن الخوارزمية التي سيتم استخدامها.

- قم بمراجعة سلسلة التوريد الخاصة بك وفهم المكان الذي تحتاج فيه إلى أطراف ثالثة لتقديم PQC.

- على سبيل المثال، إذا كنت تقوم بتشغيل برنامج SaaS للمحاسبة، فأنت تريد أن تكون قادرًا على الاتصال به من محطة العمل الخاصة بك بشكل آمن. أنت تعتمد على SaaS لدعم PQC ويجب أن تطلب ذلك في أقرب وقت ممكن. اعتمادًا على ملف تعريف المخاطر، قد ترغب في معالجة ذلك في أي مفاوضات تعاقدية للمساعدة في ضمان حدوث ذلك.

ينبغي إما إضافة خطوات الإعداد هذه إلى عمليات الإدارة العادية لديك أو تحويلها إلى مشروع. قرر ما إذا كان بإمكانك استخدام الموارد الداخلية أو ما إذا كان يجب عليك إحضار طرف ثالث مثل ايه تي اند تي للأمن السيبراني للمساعدة. على أية حال، تأكد من أن هذا على رادارك كما هو الآن على رادارك. بمجرد توفر خوارزميات التشفير ما بعد الكم، يجب على جميع المؤسسات أن تتطلع إلى تنفيذها.

الموارد لمعرفة المزيد:

وزارة الأمن الوطني: التحضير لرسومات ما بعد التشفير الكمي (dhs.gov)

نيست: تقرير عن التشفير ما بعد الكمي (nist.gov)

CISA: الاستعداد الكمي: الانتقال إلى التشفير ما بعد الكمي (cisa.gov)

وكالة الأمن القومي: مجموعة خوارزمية الأمن القومي التجاري 2.0 والأسئلة الشائعة عن الحوسبة الكمومية (defense.gov)