ما هي إدارة الهوية المميزة (PIM)؟

ما هي إدارة الهوية المميزة (PIM)؟

إدارة الهوية المميزة (PIM) هي مراقبة وحماية حسابات المستخدمين المتميزين التي يتم توسيعها وصول لبيئات تكنولوجيا المعلومات في المنظمة.

تعد مراقبة حسابات المستخدمين المتميزين أمرًا ضروريًا حتى لا يتم إساءة استخدام قدرات الوصول الأكبر لهذه الحسابات أو إساءة استخدامها أو إهمالها. بدون هذا الإشراف، لن تتم إدارة حسابات المستخدمين المتميزين، مما قد يؤدي بعد ذلك إلى فقدان أو سرقة معلومات الشركة الحساسة أو إدخال معلومات البرمجيات الخبيثة التي يمكن أن تعرض للخطر كامل تكنولوجيا المعلومات في المؤسسة شبكة.

PIM هي عملية أو برنامج لتحديد الحسابات المميزة، والمعروفة أيضًا باسم حسابات المستخدمين المتميزين، داخل المنظمة. يمكن أن يساعد القيام بذلك في مراقبة ومراقبة وإدارة امتيازات الوصول التي يتمتع بها كل مستخدم متميز إلى موارد المؤسسة من أجل حماية تلك الموارد من الضرر. بالإضافة إلى كونها مدعومة بأدوات موجودة على أنظمة تشغيل مختلفة، تعد PIM أيضًا خدمة مسماة ضمن معرف Microsoft Entra.

المستخدمين المتميزين، مثل مديري قواعد البيانات و مسؤولي النظام، يمكنه تنفيذ إجراءات على نظام مؤسسي نموذجي المستخدم النهائي لا تستطيع. على سبيل المثال، يمكن للمستخدم المتميز تغيير كلمات مرور المستخدمين الآخرين؛ إضافة أو إزالة أو تعديل ملفات تعريف المستخدمين؛ تغيير تكوينات الجهاز أو الشبكة؛ تثبيت برامج جديدة على نقاط نهاية المؤسسة؛ أو تعديل المؤسسة قواعد بيانات أو الخوادم.

لمنع إساءة استخدام حسابات المستخدمين المتميزين وحماية المؤسسة، من الضروري مراقبة هذه الحسابات على مدار الساعة طوال أيام الأسبوع. ومن المهم أيضًا تحديد عدد هذه الحسابات وإزالة الحسابات أو تعديلها عندما لا يعود المستخدم المتميز بحاجة إلى الوصول الموسع، كما هو الحال عندما يغادر الموظف الشركة. ولتحقيق هذه الأهداف، يعد نظام إدارة المعلومات الشخصية (PIM) عنصرًا حاسمًا في المؤسسة الأمن الإلكتروني والمعلومات حماية البرامج.

يتم تطبيق PIM عادةً لإدارة حسابات المستخدمين المتميزين المسموح لهم بالوصول إليها مهمة حرجة أو حساس أصول، والتي قد تكون ملفات وحسابات مستخدمين ومستندات، الملكية الفكرية، أسرار العمل، التطبيق شفرةأو قواعد البيانات أو أنظمة الأمان أو أي شيء آخر قد يؤثر فقدانه أو تعرضه للخطر سلبًا على المنظمة.

لماذا تعتبر إدارة الهوية المميزة مهمة للمؤسسات؟

في العديد من المؤسسات، حسابات المستخدمين المتميزين، مثل تلك الخاصة بمسؤولي قواعد البيانات، كبار مسؤولي المعلومات و المدراء التنفيذيين، تخضع لحكم فضفاض. غالبًا ما يترك برنامج إدارة الهوية حسابات المستخدمين المتميزين غير خاضعة للرقابة تمامًا، مع تمكين الامتيازات المتقدمة على شبكة الشركة. علاوة على ذلك، فإن أصحاب هذه الحسابات في كثير من الأحيان لا يحصلون على تدريب رسمي في إدارتها، ناهيك عن الحماية من سوء استخدامها والتسوية.

إذا لم يتم التحكم في حسابات المستخدمين المتميزين وإدارتها بشكل صحيح، الجهات الفاعلة التهديد قد يكون قادرًا على اختراق الحسابات من أجل الوصول إلى أصول الشركة أو بياناتها الحساسة. وقد يكون بمقدورهم أيضًا الاستفادة منها نقاط الضعف في أنظمة المؤسسة ل سرقة بيانات اعتماد المستخدم المتميز ثم استخدم بيانات الاعتماد هذه لسرقة بيانات المؤسسة.

في بعض الحالات، يقوم الخصوم بسرقة بيانات اعتماد الحساب المميز للوصول إلى شبكة المؤسسة ثم يستمرون فيها لإجراء مراقبة طويلة المدى أو التسبب في أضرار طويلة المدى. تُعرف هذه المشكلة باسم التهديد المستمر المتقدموهي نتيجة شائعة لضعف إدارة المعلومات الشخصية أو عدم وجودها.

من خلال تطبيق ضوابط وإجراءات PIM، يمكن للمؤسسات مراقبة جميع الحسابات المميزة. ومن خلال الحفاظ على هذه الرقابة، يمكنهم التأكد من أن تلك الحسابات فقط هي التي يمكنها الوصول إلى الحسابات الحساسة واستخدامها. هم ايضا يستطيعون يخفف من – أو على الأقل تقليل – العديد من المخاطر الأمنية التي تنشأ عن إساءة استخدام الامتيازات أو إساءة استخدامها.

فوائد إدارة الهوية المميزة

يعمل برنامج PIM الشامل على زيادة رؤية فريق الأمان لجميع المستخدمين والحسابات المميزة في المؤسسة. تعد هذه الرؤية أمرًا حيويًا لتمكين التحكم في الوصول وحماية أنظمة المؤسسة، خاصة تلك التي تحتوي على بيانات حساسة.

بدون برنامج PIM، سيكون من الصعب تحديد حسابات المستخدمين المتميزين والتحكم فيها. الحسابات غير النشطة – على سبيل المثال، بسبب تغير دور المستخدم المتميز أو لأنه ترك المؤسسة – ولكنها لا تزال صالحة تشكل مخاطر أمنية خطيرة. يمكن للجهات الفاعلة في مجال التهديد الاستفادة من هذه الحسابات للوصول إلى أنظمة المؤسسة وتنفيذ العديد من أنواع الهجمات السيبرانية. وتضمن استراتيجية PIM المستمرة مراجعة هذه الحسابات الخاملة بانتظام وحظرها إذا لزم الأمر، وبالتالي منع إساءة استخدامها من قبل المهاجمين.

PIM مهم أيضًا لضمان التدقيق المطلوب. العديد من المعايير، مثل اللائحة العامة لحماية البيانات، تتطلب السماح لأنواع معينة فقط من الأفراد بالحصول على وصول المستخدم المتميز إلى أصول المؤسسة الحساسة. إن تنفيذ أدوات وسياسات PIM المناسبة يمكّن فرق الأمان والامتثال من تلبية هذه المتطلبات التنظيمية والحفاظ على الامتثال.

ميزة أخرى لـ PIM هي أنها تعمل على تبسيط عملية منح امتيازات الوصول وإزالتها. استخدام الأدوات الآلية وإدارة المعلومات الشخصية (PIM) المصممة جيدًا سير العمل تمكن أفراد الأمن من إضافة وإزالة المستخدمين المتميزين بأقل قدر من المتاعب، مع الحفاظ على قوة الوضع الأمني للمنظمة.

استراتيجيات تنفيذ إدارة الهوية المميزة

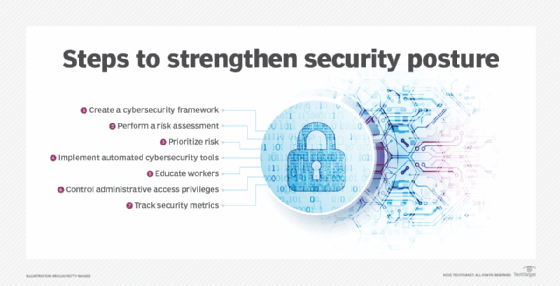

لتنفيذ نظام PIM، قد يكون من المفيد اتباع هذه الاستراتيجيات التي أثبتت جدواها:

- قم بإنشاء سياسة تحدد كيفية إدارة حسابات المستخدمين المميزين وما يجب وما لا يستطيع أصحاب الحسابات فعله.

- تطوير نموذج إدارة يحدد الطرف المسؤول لضمان اتباع السياسات المذكورة أعلاه.

- جرد الحسابات المميزة لتحديد مدى انتشار السكان وتحديد أصحابها.

- إنشاء أدوات وعمليات للإدارة، مثل التزويد الأدوات أو منتجات PIM المتخصصة.

ومن المهم أيضًا التعرف على سطح الهجومأي جميع أصول المؤسسة المعرضة لخطر الاختراق في حالة إساءة استخدام الحساب المميز. يمكن أن يؤدي إنشاء مخزون أصول تكنولوجيا المعلومات إلى إظهار الأصول الأكثر احتياجًا للحماية، والتي يمكن أن توفر بعد ذلك إرشادات لإنشاء سياسة وبرنامج حساب مميز فعال.

جارٍ النشر توثيق ذو عاملين أو مصادقة متعددة العوامل، تنفيذ أ كلمة المرور تعتبر السياسة ومراقبة سلوكيات وأنشطة أصحاب الحسابات المميزة بعض الطرق الأخرى لتنفيذ إدارة المعلومات الشخصية وحماية الحسابات المميزة – والمؤسسة – من الجهات الفاعلة السيئة.

إدارة الهوية المميزة مقابل إدارة الوصول المميز

الشروط إدارة الهوية المميزة و إدارة الوصول المميز (بام) غالبا ما تستخدم بالتبادل. ومع ذلك، فهما مفهومان مختلفان، وإن كانا متداخلين، في أمن المؤسسات. في الواقع، PIM هي مجموعة فرعية من المنطقة الأوسع لـ PAM.

يتعلق PAM بإدارة الحسابات وبيانات الاعتماد المميزة، بالإضافة إلى إدارة حقوق الوصول لتلك الحسابات. وبالتالي، بالإضافة إلى تحديد المستخدمين المتميزين والتحكم في قائمة المستخدمين المتميزين، يهدف PAM إلى التحكم في أي مستخدم متميز لديه مستوى الوصول الإداري إلى أصول المؤسسة.

تُستخدم أدوات PAM أيضًا لمراقبة المستخدمين ذوي الامتيازات حتى لا يتم إساءة استخدام امتيازاتهم، سواء من قبل المستخدمين أنفسهم أو من قبل شخص آخر، مثل ممثل التهديد الخبيث الذي يضع يديه على بيانات الاعتماد هذه.

انظر كيفية العثور على أفضل أداة لإدارة الهوية المميزة، ويزن إيجابيات وسلبيات أدوات إدارة الهوية المميزة. اكتشف ال فعالية طرق المصادقة التقليدية و أسباب أهمية إدارة الهوية والوصول. الدفع أدوات إدارة الهوية والوصول لحماية الشبكات.