ضربة JaskaGO المنسقة على نظامي التشغيل MacOS وWindows

ملخص تنفيذي

في التطورات الأخيرة، اكتشفت AT&T Alien Labs سلالة متطورة لسرقة البرمجيات الخبيثة تم تصميمها بلغة البرمجة Go، مما يشكل تهديدًا خطيرًا لكل من أنظمة التشغيل Windows وmacOS.

اعتبارًا من وقت نشر هذه المقالة، تتمتع حلول مكافحة الفيروسات التقليدية بمعدلات اكتشاف منخفضة أو حتى معدومة، مما يجعلها خصمًا خفيًا وقويًا.

الماخذ الرئيسية:

- تم تجهيز البرامج الضارة بمجموعة واسعة من الأوامر من خادم القيادة والتحكم (C&C).

- يمكن أن يستمر JaskaGO بطرق مختلفة في النظام المصاب.

- ويواجه المستخدمون مخاطر متزايدة لتسوية البيانات حيث تتفوق البرامج الضارة في سرقة المعلومات القيمة، بدءًا من بيانات اعتماد المتصفح إلى تفاصيل محفظة العملة المشفرة وملفات المستخدم الحساسة الأخرى.

خلفية

يساهم JaskaGO في الاتجاه المتزايد في تطوير البرامج الضارة من خلال الاستفادة من لغة البرمجة Go. تشتهر Go، المعروفة أيضًا باسم Golang، ببساطتها وكفاءتها وإمكانياتها عبر الأنظمة الأساسية. إن سهولة استخدامه جعلته خيارًا جذابًا لمؤلفي البرامج الضارة الذين يسعون إلى إنشاء تهديدات متعددة الاستخدامات ومتطورة.

على الرغم من أن نظام التشغيل macOS غالبًا ما يُنظر إليه على أنه نظام تشغيل آمن، إلا أن هناك اعتقادًا خاطئًا سائدًا بين المستخدمين بأنه محصن ضد البرامج الضارة. تاريخيًا، نشأ هذا الاعتقاد الخاطئ من الندرة النسبية للتهديدات التي تستهدف نظام التشغيل macOS مقارنة بالمنصات الأخرى. ومع ذلك، يعد JaskaGO بمثابة تذكير صارخ بأن مستخدمي Windows وmacOS معرضون دائمًا لخطر هجمات البرامج الضارة.

نظرًا لأن استخدام البرامج الضارة لأسماء الملفات التي تشبه التطبيقات المعروفة (مثل “Capcut_Installer_Intel_M1.dmg” و”Anyconnect.exe”) يشير إلى استراتيجية مشتركة لنشر البرامج الضارة تحت ستار البرامج الشرعية في صفحات ويب التطبيقات المقرصنة.

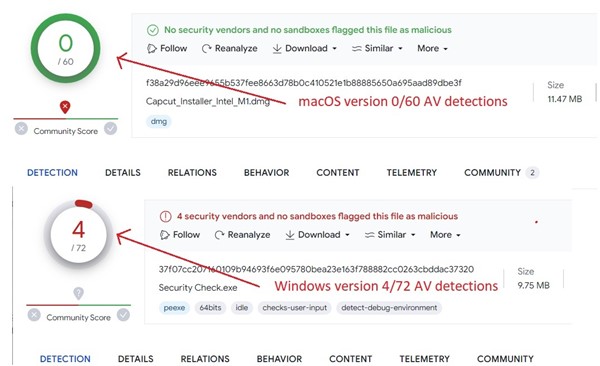

تمت ملاحظة أول عينة من JaskaGo في يوليو 2023، واستهدفت في البداية مستخدمي Mac. بعد هذا الهجوم الافتتاحي، تم التعرف على العشرات من العينات الجديدة حيث أدى التهديد إلى تطوير قدراته وتطويره في كل من إصدارات macOS وWindows؛ ويتجلى معدل اكتشافه المنخفض في العينة الأخيرة التي تم الحصول عليها بواسطة محركات مكافحة الفيروسات. (شكل 1)

الشكل 1. كما تم التقاطه بواسطة Alien Labs: اكتشاف برامج مكافحة الفيروسات لعينات JaskaGO الحديثة داخل VirusTotal.

تحليل

عند التنفيذ الأولي، تقدم البرامج الضارة بشكل ماكر مربع رسائل خادعًا، يعرض رسالة خطأ زائفة، ويطالب بملف مفقود. تم تصميم هذا بشكل استراتيجي لتضليل المستخدم للاعتقاد بأن التعليمات البرمجية الضارة فشلت في التشغيل. (الشكل 2)

الشكل 2. كما تم التقاطه بواسطة Alien Labs: رسالة خطأ وهمية.

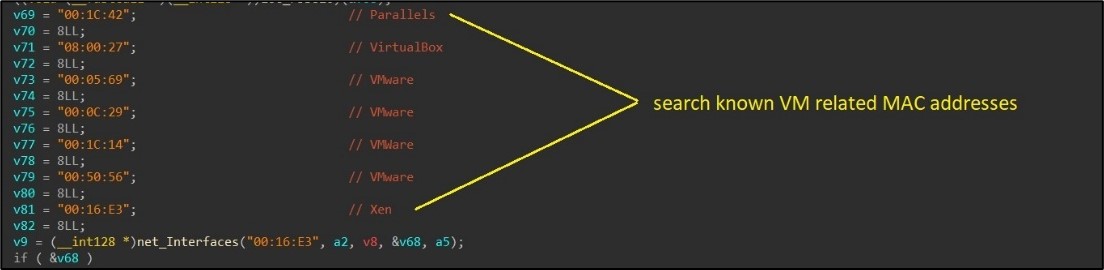

مكافحة VM

تجري البرامج الضارة فحوصات شاملة لتحديد ما إذا كانت تعمل ضمن جهاز افتراضي (VM). تبدأ هذه العملية بفحص معلومات الجهاز العامة، حيث يتم وضع معايير محددة مثل عدد المعالجات ووقت تشغيل النظام وذاكرة النظام المتوفرة و ماك يتم فحص العناوين. يعد وجود عناوين MAC المرتبطة ببرامج VM المعروفة، مثل VMware أو VirtualBox، مؤشرًا رئيسيًا. (الشكل 3)

الشكل 3. كما تم التقاطه بواسطة Alien Labs: البحث عن عناوين MAC ذات الصلة بالجهاز الافتراضي.

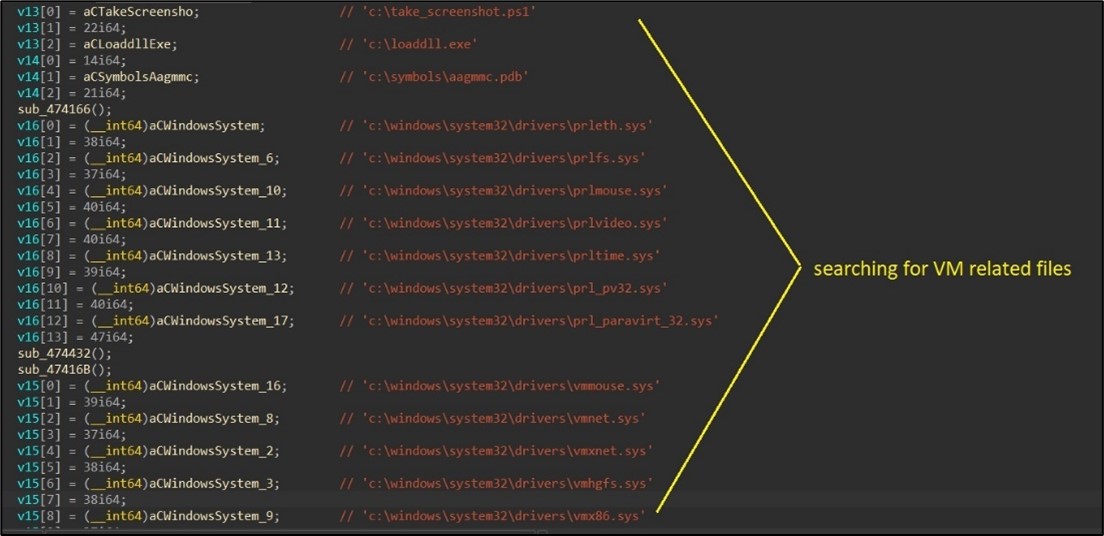

بالإضافة إلى ذلك، يبحث إصدار Windows الخاص بالبرنامج الضار عن الآثار المتعلقة بالجهاز الافتراضي في كل من السجل ونظام الملفات. (الشكل 4)

الشكل 4. كما تم التقاطه بواسطة Alien Labs: البحث عن الملفات ذات الصلة بالجهاز الظاهري.

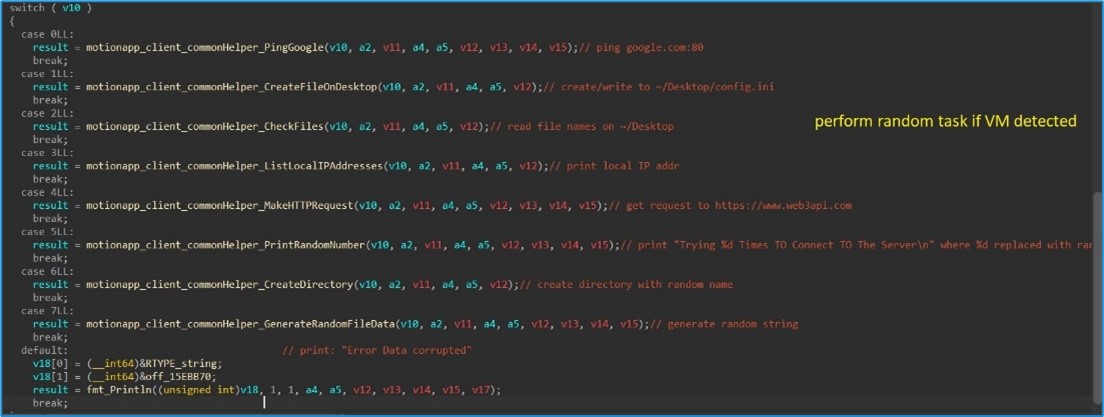

إذا اكتشفت البرامج الضارة أنها تعمل في بيئة افتراضية، فإنها تنفذ بشكل عشوائي أحد الأوامر التالية:

- بينغ جوجل.

- قم بإنشاء ملف على سطح المكتب (على سبيل المثال، config.ini).

- قائمة الملفات الموجودة على سطح مكتب المستخدم.

- قائمة عناوين IP المحلية.

- قم بإجراء طلب HTTP GET بسيط إلى https://www.web3api.com.

- طباعة رقم عشوائي.

- قم بإنشاء دليل باسم عشوائي في الدليل الرئيسي للمستخدم.

- طباعة سلسلة عشوائية.

الشكل 5. كما تم التقاطه بواسطة Alien Labs: تنفيذ مهمة عشوائية.

التعامل مع أوامر C&C

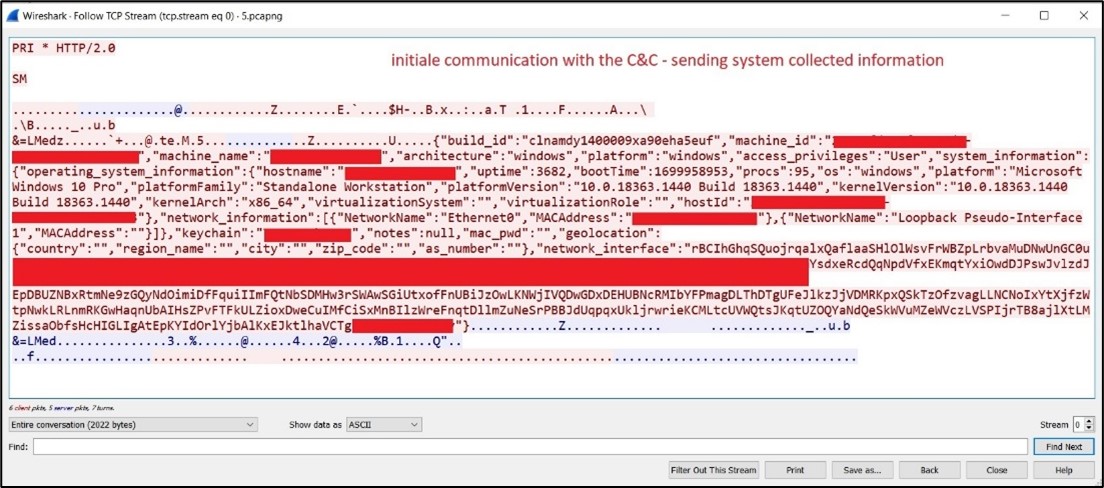

إذا تم تجاوز اكتشاف VM، يتابع JaskaGO جمع المعلومات من الضحية وينشئ اتصالاً بقيادته وسيطرته لمزيد من الإجراءات. (الشكل 6)

الشكل 6. كما تم التقاطه بواسطة Alien Labs: التواصل مع C&C.

تستعلم البرامج الضارة باستمرار عن معلوماتها القيادة والسيطرة الخادم، في انتظار التعليمات. تتضمن الأوامر المحتملة ما يلي:

- إنشاء ثبات للبرامج الضارة (التفاصيل في القسم التالي).

- وظائف السرقة: جمع المعلومات من الجهاز المصاب ونقلها إلى الجهاز القيادة والسيطرة الخادم.

- تنفيذ الأمر والتحكم.

- تنفيذ أوامر الصدفة.

- عرض رسائل التنبيه.

- استرداد قائمة العمليات قيد التشغيل.

- تنفيذ الملفات على القرص أو في الذاكرة.

- الكتابة إلى الحافظة: أسلوب شائع لسرقة أموال العملات المشفرة.

- تنفيذ مهمة عشوائية (مثل تلك الموجودة في قسم الكشف عن الأجهزة الافتراضية).

- تنزيل وتنفيذ حمولات إضافية.

- البدء بعملية الخروج (النفس).

- بدء عملية الخروج وحذف نفسها.

سارق

تم تجهيز JaskaGO بإمكانيات واسعة النطاق لاستخلاص البيانات. فهو يقوم بتخزين البيانات المكتسبة في مجلد تم إنشاؤه خصيصًا، ثم يقوم بضغطها وإرسالها إلى جهة التهديد الخاصة بالبرامج الضارة عندما تكون جاهزة.

سارق المتصفح

في حين أن الدعم الافتراضي يتضمن سرقة المعلومات من متصفحي Chrome وFirefox، إلا أنه يمكن تكوين البرامج الضارة لاستهداف متصفحات إضافية. تتضمن معلومات المتصفح المجمعة ما يلي:

- بيانات اعتماد المتصفح.

- تاريخ.

- ملفات تعريف الارتباط: الملفات والمجلدات – “ملفات تعريف الارتباط”، “ملفات تعريف الارتباط.sqlite”، “الشبكة”.

- مفاتيح تشفير كلمة المرور key4.db – يخزن المفتاح الرئيسي لفك تشفير جميع كلمات المرور المخزنة في تسجيلات الدخول.json.

- ملفات التعريف (profile.ini، ^Profile\d+$).

- معلومات تسجيل الدخول – مجلد “بيانات تسجيل الدخول”.

سارق العملات المشفرة

تبحث البرامج الضارة عن ملحق محافظ التشفير للمتصفحات ضمن مجلد ملحق المتصفح “إعدادات الامتداد المحلي”. بالإضافة إلى ذلك، فهو يدعم استلام قائمة المحافظ للبحث عنها وتحميلها على الخادم.

ملفات

يمكن أن تتلقى البرامج الضارة قائمة بالملفات والمجلدات المراد تصفيتها.

آليات الثبات

شبابيك

في إصدار Windows، تقوم البرامج الضارة بتثبيت الثبات من خلال طريقتين:

- إنشاء الخدمة: تقوم البرامج الضارة بإنشاء خدمة وتبدأ في تنفيذها.

- “ملفات تعريف Windows Terminal”: غير شائعة ولكنها فعالة، يقوم JaskaGO بإنشاء ملف تعريف Windows Terminal عن طريق إنشاء الملف “C:\users$env:UserName\AppData\Local\Packages\Microsoft.WindowsTerminal_*\LocalState\settings.json.” تم تكوين هذا الملف ليتم تشغيله تلقائيًا عند إعادة تشغيل Windows، وإطلاق عملية PowerShell لتنفيذ البرامج الضارة. ويمكن الاطلاع على مزيد من التفاصيل حول هذه التقنية هنا. (الشكل 7)

الشكل 7. كما تم التقاطه بواسطة Alien Labs: ثبات Windows.

ماك

على نظام التشغيل macOS، يستخدم JaskaGO عملية متعددة الخطوات لتحقيق الثبات داخل النظام:

- التنفيذ كجذر: يبدأ البرنامج الضار تنفيذه بمحاولة تشغيل نفسه باستخدام امتيازات الجذر.

- تعطيل برنامج حماية البوابة: يتم تعطيل برنامج حماية البوابة، وهي إحدى ميزات الأمان في نظام التشغيل macOS، بشكل منهجي بواسطة البرامج الضارة باستخدام الأمر “spctl –master-disable“. ويهدف هذا الإجراء إلى تجاوز الفحوصات الأمنية وتسهيل التشغيل دون عوائق.

- يكرر JaskaGO نفسه، ويعتمد تنسيق الاسم “com.%s.appbackgroundservice،” مع استبدال %s بسلسلة يتم إنشاؤها عشوائيًا. يساعد أسلوب إعادة التسمية هذا في التعتيم على وجود البرامج الضارة على النظام.

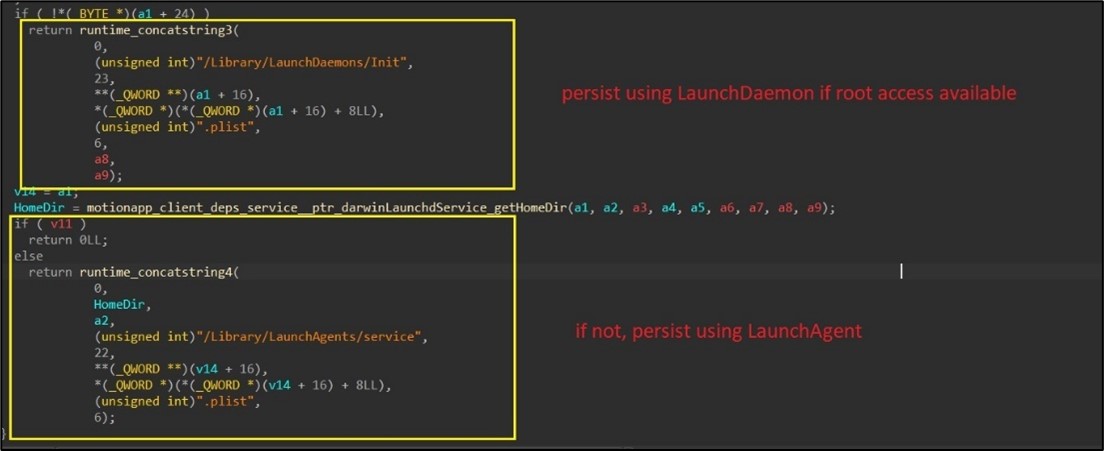

- إنشاء LaunchDaemon / LaunchAgent: لضمان الاستمرارية، بناءً على الوصول الناجح إلى الجذر، تقوم البرامج الضارة بإنشاء LaunchDaemon “/Library/LaunchDaemons/Init.plist” (إذا كان الجذر) أو LaunchAgent “/Library/LaunchAgents/service.plist” (إن لم يكن الجذر). ويضمن هذا التكوين إطلاق البرامج الضارة تلقائيًا أثناء بدء تشغيل النظام، مما يؤدي إلى دمجها بشكل أكبر في بيئة macOS. (الشكل 8)

الشكل 8. كما تم التقاطه بواسطة Alien Labs: ثبات نظام التشغيل macOS.

خاتمة

يُعد JaskaGO، وهو تهديد متعدد المنصات، مثالًا مقنعًا على مشهد التهديدات المتطور. إنه يتحدى المفهوم السائد على نطاق واسع حول حصانة macOS، ويسلط الضوء على الثغرة الأمنية المشتركة لكل من أنظمة Windows وmacOS. باستخدام تكتيكات متطورة لمكافحة الأجهزة الافتراضية، يتجنب JaskaGO التحليل التلقائي، مما يجعله تحديًا هائلاً للكشف. وتكشف آليات الاستمرارية الخاصة بها عن جهد حازم لدمج نفسها داخل الأنظمة، في حين تعمل قدرات السرقة الخاصة بها على تحويل البرامج الضارة إلى تهديد خطير، حيث تستخرج المعلومات الحساسة من الضحايا المطمئنين.

المؤشرات المرتبطة (IOCs)

ترتبط المؤشرات الفنية التالية بالمعلومات الاستخبارية المبلغ عنها. قائمة المؤشرات متاحة أيضًا في نبض أوتكس. يرجى ملاحظة أن النبض قد يتضمن أنشطة أخرى ذات صلة ولكنها خارج نطاق التقرير.

|

يكتب |

مؤشر |

وصف |

|

SHA256 |

7bc872896748f346fdb2426c774477c4f6dcedc9789a44bd9d3c889f778d5c4b |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

f38a29d96eee9655b537fee8663d78b0c410521e1b88885650a695aad89dbe3f |

تجزئة البرامج الضارة لنظام التشغيل MacOS |

|

SHA256 |

6efa29a0f9d112cfbb982f7d9c0ddfe395b0b0edb885c2d5409b33ad60ce1435 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

f2809656e675e9025f4845016f539b88c6887fa247113ff60642bd802e8a15d2 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

85bffa4587801b863de62b8ab4b048714c5303a1129d621ce97750d2a9a989f9 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

37f07cc207160109b94693f6e095780bea23e163f788882cc0263cbddac37320 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

e347d1833f82dc88e28b1baaa2657fe7ecbfe41b265c769cce25f1c0e181d7e0 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

c714f3985668865594784dba3aeda1d961acc4ea7f59a178851e609966ca5fa6 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

9b23091e5e0bd973822da1ce9bf1f081987daa3ad8d2924ddc87eee6d1b4570d |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

1c0e66e2ea354c745aebda07c116f869c6f17d205940bf4f19e0fdf78d5dec26 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

e69017e410aa185b34e713b658a5aa64bff9992ec1dbd274327a5d4173f6e559 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

6cdda60ffbc0e767596eb27dc4597ad31b5f5b4ade066f727012de9e510fc186 |

تجزئة البرامج الضارة لنظام التشغيل MacOS |

|

SHA256 |

44d2d0e47071b96a2bd160aeed12239d4114b7ec6c15fd451501c008d53783cf |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

8ad4f7e14b36ffa6eb7ab4834268a7c4651b1b44c2fc5b940246a7382897c98e |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

888623644d722f35e4dcc6df83693eab38c1af88ae03e68fd30a96d4f8cbcc01 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

3f139c3fcad8bd15a714a17d22895389b92852118687f62d7b4c9e57763a8867 |

تجزئة البرامج الضارة لنظام التشغيل Windows |

|

SHA256 |

207b5ee9d8cbff6db8282bc89c63f85e0ccc164a6229c882ccdf6143ccefdcbc |

تجزئة البرامج الضارة لنظام التشغيل MacOS |

تم تعيينه إلى MITRE ATT&CK

تم تعيين نتائج هذا التقرير على ما يلي ميتري ATT&CK مصفوفة التقنيات:

-

- TA0003: المثابرة

- T1543: إنشاء أو تعديل عملية النظام

- T1543.001: وكيل الإطلاق

- T1543.003: خدمة ويندوز

- T1543.004: إطلاق البرنامج الخفي

- T1543: إنشاء أو تعديل عملية النظام

- TA0007: الاكتشاف

- T1082: اكتشاف معلومات النظام

- T1057: اكتشاف العمليات

- T1082: اكتشاف معلومات النظام

- T1518: اكتشاف البرمجيات

- T1518.001: اكتشاف برامج الأمان

- TA0011: القيادة والتحكم

- TA0010: الترشيح

- T1020: الترشيح الآلي

- T1041: الترشيح عبر قناة C2

- TA0003: المثابرة