ما هو هجوم DNS؟

ما هو هجوم DNS؟

يعد هجوم DNS بمثابة استغلال يستفيد فيه المهاجم من نقاط الضعف في نظام اسم المجال. عند نجاحها، يمكنها إعاقة وظائف خوادم DNS، أو إعادة توجيه المستخدمين إلى مواقع الويب الضارة دون علمهم أو الحصول على وصول غير مصرح به إلى موارد المؤسسة، مثل البيانات الحساسة أو السرية.

ما هو نظام اسم النطاق وكيف يعمل؟

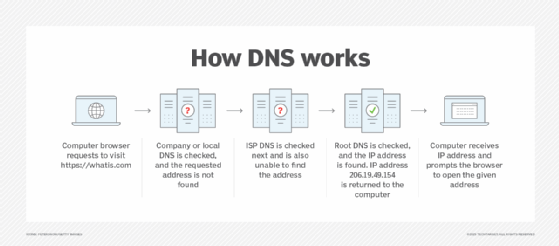

لفهم كيفية عمل هجمات DNS، من المهم أن نفهم أولاً كيفية عمل نظام اسم النطاق. DNS هو بروتوكول يقوم بترجمة اسم النطاق سهل الاستخدام، مثل WhatIs.com، إلى اسم نطاق سهل الاستخدام للكمبيوتر عنوان IP 206.19.49.154. عندما يقوم المستخدم النهائي بكتابة اسم المجال المناسب للأشخاص WhatIs.com في ملف العميل المتصفح، يقوم برنامج في نظام التشغيل الخاص بالعميل يسمى محلل DNS بالبحث عن عنوان IP الرقمي الخاص بـ WhatIs.com.

للقيام بذلك، فإنه يتحقق أولا المحلية الخاصة به مخبأ لمعرفة ما إذا كان لديه بالفعل عنوان IP الخاص بـ WhatIs.com. إذا لم يكن لديه العنوان، فإنه يستعلم عن خادم DNS لمعرفة ما إذا كان يعرف عنوان IP الصحيح لموقع WhatIs.com. خوادم DNS متكررة، مما يعني ببساطة أنه يمكنهم الاستعلام عن بعضهم البعض إما للعثور على خادم DNS آخر يعرف عنوان IP الصحيح أو العثور على خادم DNS المعتمد الذي يخزن التعيين المتعارف عليه لاسم مجال WhatIs.com إلى عنوان IP الخاص به. بمجرد أن يحدد المحلل موقع عنوان IP، فإنه يعيد العنوان إلى البرنامج الطالب ويخزن العنوان مؤقتًا لاستخدامه في المستقبل.

لا يتعين على المستخدم كتابة أو تذكر عنوان IP لكل موقع. كل ما عليهم فعله هو كتابة عنوان URL في شريط المتصفح أو أ محرك البحث مثل جوجل. سيعمل DNS ومحلل DNS الخاص بالنظام في الخلفية لتقديم النتائج المناسبة.

كيف تعمل هجمات DNS؟

على الرغم من أن DNS قوي جدًا، إلا أنه تم تصميمه في الأصل لسهولة الاستخدام، ليس الأمن. ولهذا السبب، فهو عرضة لأنواع عديدة من هجمات DNS، والتي سيتم استكشافها بالتفصيل في قسم لاحق.

لتنفيذ هجوم، عادةً ما يستفيد المهاجمون من حقيقتين. أولاً، عادةً ما تكون المؤسسات غير قادرة على مراقبة تدفق حركة المرور بين العملاء البعيدين وخوادم DNS؛ والثاني، التواصل بين العملاء و ثلاثة أنواع من خوادم DNS يحدث في نص عادي. هذا النوع من غير مشفرة يخلق الاتصال ثغرة أمنية يمكن للمهاجمين استغلالها.

على الرغم من أن الآليات المحددة تختلف من نوع هجوم إلى آخر، إلا أن معظم هجمات DNS تتضمن نوعًا من التلاعب أو استغلال DNS لصالح المهاجم. عادة، الجهات الفاعلة التهديد تنفيذ مثل هذه الهجمات عن طريق اعتراض استعلام DNS الذي يرسله متصفح العميل إلى محلل DNS. كما يقومون أيضًا بإرسال استجابة زائفة إلى المتصفح قبل وصول الاستجابة الشرعية من محلل DNS وخادم DNS الرسمي – أحد خوادم DNS الثلاثة. هناك إستراتيجية هجوم شائعة أخرى تتمثل في تسجيل الدخول إلى موقع الويب الخاص بموفر DNS باستخدام أوراق الاعتماد المسروقة وإعادة توجيه سجلات DNS.

أنواع هجمات DNS

هناك العديد من أنواع هجمات DNS التي يمكن للجهات الفاعلة في مجال التهديد تنفيذها:

هجوم يوم الصفر

أ مهاجم يوم الصفر يستغل مكدس البروتوكول أو برنامج خادم DNS التي لم تكن معروفة من قبل للضحية. وبما أن الضحية لا يعرف بوجود الثغرة الأمنية، فلن يتخذ أي إجراء لإصلاحها، مما يترك ثغرة أمنية يمكن للمهاجمين الاستفادة منها.

تسمم ذاكرة التخزين المؤقت

ال التسمم مخبأ يتلاعب المهاجم بخادم DNS أو يفسده عن طريق استبدال عنوان IP الشرعي في ذاكرة التخزين المؤقت للخادم بعنوان مخادع. ومن خلال القيام بذلك، يمكنهم إعادة توجيه حركة المرور إلى موقع ويب ضار يعكس الموقع الأصلي وجمع المعلومات التي قد تكون حساسة أو سرية، مثل أرقام بطاقات الائتمان أو كلمات المرور.

نظرًا لأن محلل DNS يخزن تفاصيل موقع الويب المزيف، فإنه يستمر في إعادة توجيه المستخدمين إلى موقع الويب هذا، مما يؤدي إلى تفاقم تأثير الهجوم. تُعرف أيضًا هجمات تسميم ذاكرة التخزين المؤقت باسم تسميم DNS أو انتحال DNS. يستفيد بعض المهاجمين من هجمات تسميم ذاكرة التخزين المؤقت لبدء هجمات أخرى.

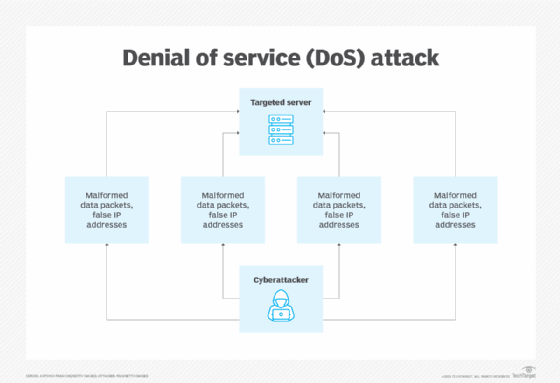

رفض الخدمة (DoS)

في هجوم دوس، خبيث بوت يرسل المزيد من الزيارات إلى عنوان IP المستهدف أكثر مما يستطيع الموقع التعامل معه. تمنع هذه الزيادة في حركة المرور الهدف من حل الطلبات المشروعة، ويتم منع المستخدمين الشرعيين من الوصول إلى الموقع.

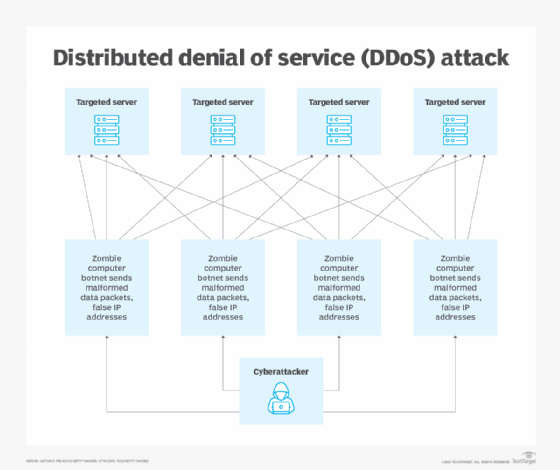

رفض الخدمة الموزعة (DDoS)

أ DDoS الهجوم مثل هجوم DoS على المنشطات. لشن هجوم DDoS، يستخدم المهاجم ملف الروبوتات، وهي عبارة عن شبكة كبيرة من أجهزة الكمبيوتر الضارة، لإنشاء كميات هائلة من طلبات الحل لعنوان IP المستهدف. كما هو الحال في هجوم DoS، يتم غمر الهدف بحركة مرور مزيفة، مما يجعله غير متاح للمستخدمين الشرعيين.

يمكن للخصم أيضًا تضخيم الهجوم من خلال استغلال بروتوكول DNS عن طريق إرسال استعلامات DNS – باستخدام العديد من الاستعلامات عناوين IP المزيفة – للعديد من الخوادم ذات محللات DNS المفتوحة. كلما زاد عدد العناوين المخادعة والمحللات المفتوحة التي يستخدمونها، زاد قدرتهم على إرباك الخادم المستهدف بحركة المرور والحد من التوفر للمستخدمين الحقيقيين.

تضخيم DNS

هجوم تضخيم DNS هو نوع من هجوم DDoS. لتنفيذه، يستفيد المهاجم من خادم DNS الذي يسمح بعمليات البحث العودية ويستخدم العودية لنشر الهجوم إلى خوادم DNS الأخرى.

DNS سريع التدفق

في هجوم التدفق السريع، يقوم المهاجم بتبديل سجلات DNS داخل وخارج بتردد عالٍ جدًا لإعادة توجيه طلبات DNS وتجنب الكشف. ونتيجة لذلك، تكافح الضحية لتتبع وحظر الملف المجال الخبيث أو المجالات.

نفق DNS

يرسل المهاجم حزم بيانات متخفية في شكل استعلامات DNS إلى خادم بعيد، والذي يرسل بعد ذلك استجابات DNS مرة أخرى إلى المهاجم. هذا يخلق نفقا الذي يسمح لهم بالتجاوز جدران الحماية وتصفية البيانات من الشبكة.

تأثير هجمات DNS

اليوم، DNS الهجمات شائعة جدًا. يستفيد معظمهم من الاتصال الذي يحدث بين العملاء والخوادم. يمكن أن يكون لهجوم واحد عواقب وخيمة على المنظمة المتضررة ومستخدميها.

على سبيل المثال، قد يصبح موقع الويب الخاص بالشركة غير متاح للمستخدمين، الإضرار بنتائج أعمالها. يمكن أن يؤدي هجوم DDoS ضد أحد مواقع التجارة الإلكترونية إلى منع المستخدمين من إجراء عمليات شراء، مما يؤثر على مبيعات الشركة وإيراداتها.

يمكن أن يؤثر هجوم DNS، خاصة الهجوم الذي يؤدي إلى إعادة توجيه المستخدمين إلى موقع ويب ضار، على سمعة الشركة. وعلاوة على ذلك، فإنه يمكن أن يؤدي إلى خطورة خروقات البيانات والتي يمكن أن تؤدي إلى فقدان ثقة العملاء والإجراءات القانونية والعقوبات التنظيمية.

يقوم المهاجمون أيضًا بتنفيذ هجمات DNS للتثبيت البرمجيات الخبيثة على أنظمة المؤسسة. يمكن أن تؤثر البرامج الضارة على أداء النظام والموظفين الذين يستخدمون هذا النظام في عملهم. ويمكن أن يتسبب أيضًا في جعل بعض الأجهزة غير قابلة للاستخدام، مما يؤدي إلى توقف العمل. تسمح العديد من أنواع البرامج الضارة للخصوم باختراق البيانات أو سرقتها، مما يؤدي إلى اختراق البيانات.

كيفية منع هجمات DNS

للدفاع ضد هجمات DNS، يوصي الخبراء بتنفيذ مصادقة متعددة العوامل عند إجراء تغييرات على البنية التحتية لنظام DNS الخاص بالمؤسسة. يجب على موظفي العمليات أيضًا مراقبة أي تغييرات مرتبطة علنًا بسجلات DNS الخاصة بهم أو أي تغييرات شهادات رقمية المرتبطة بمنظمتهم. استراتيجية أخرى هي النشر ملحقات أمان DNS، مما يعزز المصادقة في DNS باستخدام التوقيعات الرقمية القائمة على المفتاح العمومي التشفير.

لتقليل فرصة حدوث هجوم DNS، يجب على مسؤولي الخادم أيضًا اتخاذ الخطوات التالية:

- استخدم أحدث إصدار من برنامج DNS.

- نشر جدار حماية DNS.

- راقب باستمرار حركة المرور وجميع السجلات التي تم إنشاؤها بواسطة محلل DNS.

- قم بتكوين الخوادم لتكرار وفصل وعزل وظائف DNS المختلفة.

- قم بمراجعة مناطق DNS بانتظام وتقييد عمليات نقل منطقة DNS.

- تقوية خوادم DNS العودية باستخدام عناصر تحكم قوية في الوصول.

- تنفيذ تجزئة الشبكة.

- قم بتصحيح وتحديث – أو ترقية – جميع الأنظمة بشكل منتظم.

يجب على الشركات أن تفهم ماهية هجمات حجب الخدمة وهجمات حجب الخدمة الموزعة وكيفية عملها. يتعلم كيف تختلف هجمات DoS و DDoS والأضرار التي تسببها.