ما هو نظام كشف التطفل (IDS)؟

ما هو نظام كشف التطفل (IDS)؟

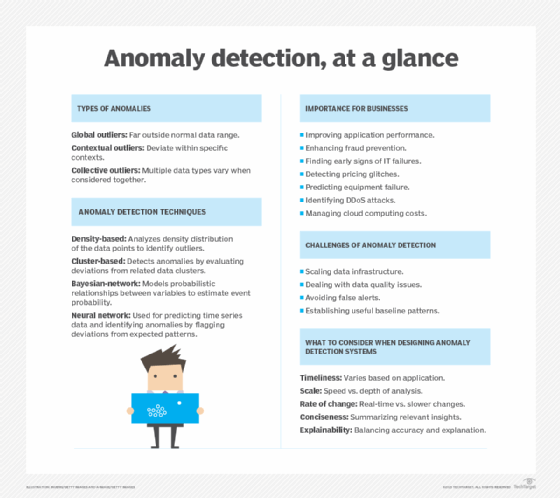

يراقب نظام اكتشاف التطفل حركة مرور الشبكة بحثًا عن أي نشاط مشبوه ويرسل تنبيهات عند اكتشاف مثل هذا النشاط. يعد اكتشاف الشذوذ والإبلاغ عنه من الوظائف الأساسية لنظام اكتشاف التطفل، ولكن بعض الأنظمة تتخذ أيضًا إجراءات عند اكتشاف نشاط ضار أو حركة مرور شاذة. تتضمن مثل هذه الإجراءات حظر حركة المرور المرسلة من شبكات مشبوهة. بروتوكول إنترنت عناوين.

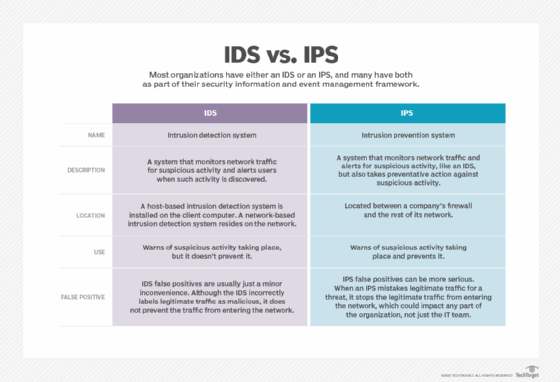

يمكن مقارنة نظام اكتشاف التسلل بنظام منع التطفل (اي بي اس)، والذي يراقب الشبكة أيضًا الحزم من أجل منع حركة مرور الشبكة الضارة المحتملة، تمامًا مثل نظام اكتشاف التسلل. ومع ذلك، فإن نظام منع التسلل له هدف أساسي يتمثل في منع التهديدات بمجرد اكتشافها بدلاً من اكتشاف التهديدات وتسجيلها في المقام الأول.

كيف يعمل نظام IDS

تُستخدم أنظمة اكتشاف التسلل للكشف عن الشذوذ بهدف اصطياد المتسللين قبل أن يتسببوا في ضرر للشبكة. يمكن أن تكون أنظمة اكتشاف التسلل إما قائمة على الشبكة أو على المضيف. يبحث النظام عن توقيعات الهجمات المعروفة بالإضافة إلى الانحرافات عن النشاط الطبيعي. يتم دفع الانحرافات أو الشذوذ إلى أعلى المكدس بالإضافة إلى فحصها في طبقات البروتوكول والتطبيق. تكتشف أنظمة اكتشاف التسلل بشكل فعال الأحداث مثل عمليات مسح شجرة عيد الميلاد و نظام اسم النطاق التسممات.

يتم تثبيت نظام اكتشاف التسلل المستند إلى المضيف كتطبيق برمجي على جهاز الكمبيوتر العميل. ويوجد نظام اكتشاف التسلل المستند إلى الشبكة على الشبكة كجهاز أمان للشبكة. كما تتوفر أنظمة اكتشاف التسلل المستندة إلى السحابة لحماية البيانات والأنظمة في عمليات النشر السحابية.

أنواع مختلفة من أنظمة كشف التسلل

تتوفر أنواع مختلفة من أنظمة اكتشاف الأنشطة المشبوهة التي تستخدم طرقًا مختلفة للكشف عن الأنشطة المشبوهة:

- نيأنظمة كشف التطفل المعتمدة على twork. يتم نشر نظام NIDS في نقطة أو نقاط استراتيجية داخل الشبكة. ويقوم بمراقبة حركة المرور الواردة والصادرة من وإلى جميع الأجهزة الموجودة على الشبكة.

- أنظمة كشف التطفل المعتمدة على المضيف. يعمل نظام HIDS على جميع أجهزة الكمبيوتر أو الأجهزة في الشبكة التي تتمتع بإمكانية الوصول المباشر إلى كل من الإنترنت والشبكة الداخلية للمؤسسة. في بعض الحالات، تكون هذه الأنظمة أكثر قدرة على اكتشاف الشذوذ من نظام NIDS. ويمكنها اكتشاف حزم الشبكة الشاذة والحزم الضارة الأخرى التي تنشأ من داخل المؤسسة أو حركة المرور الضارة التي قد يفشل نظام NIDS في اكتشافها. قد يحدد نظام HIDS أيضًا حركة المرور الضارة التي تنشأ من المضيف نفسه، على سبيل المثال عندما يكون المضيف مصابًا بفيروس أي شكل من أشكال البرمجيات الخبيثة والتي قد تنتشر إلى أنظمة أخرى.

- أنظمة كشف التطفل المبنية على التوقيع. يقوم SIDS بمراقبة جميع الحزم التي تمر عبر الشبكة ومقارنتها بقاعدة بيانات توقيعات الهجوم أو سمات التهديدات الضارة المعروفة، تمامًا مثل برنامج مكافحة الفيروسات.

- أنظمة كشف التطفل المبنية على الشذوذ. تراقب أنظمة اكتشاف التسلل القائمة على الشذوذ حركة مرور الشبكة وتقارنها بخط الأساس المحدد لتحديد ما يعتبر طبيعيًا للشبكة فيما يتعلق بالنطاق الترددي والبروتوكولات والمنافذ والأجهزة الأخرى. غالبًا ما يستخدم هذا النوع من أنظمة اكتشاف التسلل التعلم الالي لإنشاء خط أساس وسياسة أمان مصاحبة. ثم تنبه فرق تكنولوجيا المعلومات إلى الأنشطة المشبوهة وانتهاكات السياسة. من خلال اكتشاف التهديدات باستخدام نموذج واسع بدلاً من التوقيعات والسمات المحددة، تعمل طريقة الكشف القائمة على الشذوذ على تحسين قيود طرق الكشف القائمة على التوقيع، وخاصة عند تحديد التهديدات الأمنية الجديدة.

تاريخيًا، تم تصنيف أنظمة اكتشاف التسلل على أنها سلبية أو نشطة. يقوم نظام اكتشاف التسلل السلبي الذي يكتشف النشاط الضار بإنشاء تنبيهات أو إدخالات سجل ولكنه لا يعمل. نظام اكتشاف التسلل النشط، والذي يُطلق عليه أحيانًا نظام اكتشاف التسلل النشط، نظام كشف ومنع التسلل، من شأنه إنشاء تنبيهات وإدخالات سجل ولكن من الممكن أيضًا تكوينه لاتخاذ إجراءات، مثل حظر عناوين IP وإيقاف الوصول إلى الموارد المقيدة.

شخير يعد Snort أحد أكثر أنظمة الكشف عن المتسللين استخدامًا. إنه نظام كشف متسللين مفتوح المصدر ومجاني وخفيف الوزن يستخدم للكشف عن التهديدات الناشئة. يمكن تجميع Snort على معظم أنظمة الكشف عن المتسللين. يونكس أو لينكس أنظمة التشغيل (OSes)، مع وجود إصدار متاح لنظام التشغيل Windows أيضًا.

قدرات أنظمة كشف التسلل

تراقب أنظمة اكتشاف التسلل حركة المرور على الشبكة للكشف عن وقوع هجوم وتحديد أي وصول غير مصرح به. وهي تفعل ذلك من خلال توفير بعض أو كل الوظائف التالية لمحترفي الأمن:

- مراقبة تشغيل أجهزة التوجيه، جدران الحماية, ادارة المفاتيح الخوادم والملفات التي تحتاجها عناصر التحكم الأمنية الأخرى التي تهدف إلى الكشف عن الهجمات الإلكترونية أو منعها أو التعافي منها.

- توفير طريقة للمسؤولين لضبط وتنظيم وفهم مسارات تدقيق نظام التشغيل ذات الصلة وغيرها من السجلات التي يصعب تتبعها أو تحليلها بطريقة أخرى.

- توفير واجهة سهلة الاستخدام حتى يتمكن أعضاء الفريق غير الخبراء من المساعدة في إدارة أمان النظام.

- بما في ذلك قاعدة بيانات توقيعات الهجوم الشاملة التي يمكن من خلالها مطابقة المعلومات من النظام.

- التعرف على ملفات النظام التي تم تغييرها والإبلاغ عنها عندما يكتشف نظام اكتشاف التسلل (IDS) ذلك.

- إنشاء إنذار وإخطاره بأن هناك خرقًا أمنيًا.

- الرد على المتسللين عن طريق حظرهم أو حظر الخادم.

فوائد أنظمة كشف التسلل

توفر أنظمة الكشف عن التسلل للمؤسسات العديد من الفوائد، بدءًا من القدرة على تحديد الحوادث الأمنية. يمكن لنظام الكشف عن التسلل تحليل كمية وأنواع الهجمات. تستخدم المؤسسات هذه المعلومات لتغيير أنظمة الأمان الخاصة بها وتنفيذ ضوابط أكثر فعالية. بالإضافة إلى ذلك، يمكن لنظام الكشف عن التسلل مساعدة الشركات في تحديد الأخطاء والمشكلات المتعلقة بتكوينات أجهزة الشبكة الخاصة بها. تُستخدم مقاييس نظام الكشف عن التسلل أيضًا لتقييم المخاطر المستقبلية.

تساعد هذه الأنواع من أنظمة اكتشاف التهديدات في الامتثال للقواعد التنظيمية. توفر أنظمة اكتشاف التهديدات رؤية أكبر عبر شبكات المؤسسة، مما يجعل من الأسهل تلبية لوائح الأمان. بالإضافة إلى ذلك، يمكن للشركات استخدام سجلات أنظمة اكتشاف التهديدات كجزء من الوثائق لإظهار أنها تلبي متطلبات امتثال معينة.

يمكن أن تعمل أنظمة تحديد الهوية أيضًا على تحسين استجابات الحوادثيمكن لأجهزة استشعار النظام اكتشاف المضيفين والأجهزة الموجودة على الشبكة. ويمكن استخدامها أيضًا لفحص البيانات داخل حزم الشبكة بالإضافة إلى تحديد أنظمة التشغيل الخاصة بالخدمات المستخدمة. يمكن أن يكون استخدام نظام اكتشاف التسلل لجمع هذه المعلومات أكثر كفاءة من التعدادات اليدوية للأنظمة المتصلة.

تحديات أنظمة كشف التسلل

أنظمة تحديد الهوية معرضة لـ الإنذارات الكاذبة أو نتائج إيجابية كاذبة. وبالتالي، يتعين على المؤسسات ضبط منتجات اكتشاف التسلل الخاصة بها عند تثبيتها لأول مرة. ويتضمن هذا تكوينها بشكل صحيح للتعرف على شكل حركة المرور العادية على شبكتها مقارنة بالنشاط الضار المحتمل.

ومع ذلك، وعلى الرغم من عدم الكفاءة التي تسببها، فإن الإيجابيات الخاطئة لا تؤدي عادةً إلى أضرار جسيمة بالشبكة. بل قد تؤدي إلى تحسينات في التكوين.

هناك مشكلة أكثر خطورة في نظام الكشف عن الهوية وهي سلبي خطأ، وهو ما يحدث عندما يخطئ نظام اكتشاف التسلل في اكتشاف التهديد أو يخطئ في اكتشافه على أنه حركة مرور مشروعة. وفي سيناريو السلبيات الكاذبة، لا يكون لدى فرق تكنولوجيا المعلومات أي مؤشر على وقوع هجوم وغالبًا لا تكتشفه إلا بعد تأثر الشبكة بطريقة ما. من الأفضل أن يكون نظام اكتشاف التسلل شديد الحساسية للسلوكيات غير الطبيعية ويولد نتائج إيجابية كاذبة بدلاً من أن يكون حساسًا بدرجة أقل ويولد نتائج سلبية كاذبة.

أصبحت النتائج السلبية الكاذبة مشكلة أكبر بالنسبة لأنظمة الكشف عن التسلل، وخاصة أنظمة الكشف عن التسلل القائمة على التوقيع، وذلك لأن البرامج الضارة تتطور وتصبح أكثر تعقيدًا. ومن الصعب اكتشاف أي اختراق مشتبه به لأن البرامج الضارة الجديدة قد لا تعرض أنماط السلوك المشبوهة التي تم اكتشافها سابقًا والتي تم تصميم أنظمة الكشف عن التسلل للكشف عنها. ونتيجة لذلك، هناك حاجة متزايدة لأنظمة الكشف عن التسلل للكشف عن السلوكيات الجديدة وتحديد التهديدات الجديدة وتقنيات التهرب منها بشكل استباقي.

IDS مقابل IPS

يشبه نظام منع التسلل نظام اكتشاف التسلل، لكنه يختلف عنه في أنه يمكن تكوين نظام منع التسلل لمنع التهديدات المحتملة. ومثل أنظمة اكتشاف التسلل، تُستخدم أنظمة منع التسلل لمراقبة الأنشطة وتسجيلها والإبلاغ عنها، ولكن يمكن تكوينها أيضًا لإيقاف التهديدات المتقدمة دون تدخل من جانب العميل. مدير النظامعادةً ما يقوم نظام الكشف عن التسلل بتحذير الأشخاص من وقوع نشاط مشبوه، لكنه لا يمنع حدوثه.

يقع نظام منع التسلل بين جدار الحماية الخاص بالشركة وبقية الشبكة. وقد يكون لديه القدرة على منع أي حركة مرور مشتبه بها من الوصول إلى بقية الشبكة. تنفذ هذه الأنظمة استجابات للهجمات النشطة في الوقت الفعلي ويمكنها اكتشاف المتسللين بشكل نشط، وهو ما تفشل جدران الحماية أو برامج مكافحة الفيروسات في اكتشافه.

ومع ذلك، يجب على المؤسسات توخي الحذر عند التعامل مع أنظمة منع التسلل، لأنها عرضة للنتائج الإيجابية الخاطئة. ومن المرجح أن تكون النتائج الإيجابية الخاطئة لنظام منع التسلل أكثر خطورة من النتائج الإيجابية الخاطئة لنظام اكتشاف التسلل لأن نظام منع التسلل يمنع حركة المرور المشروعة من المرور، في حين أن نظام اكتشاف التسلل يكتفي بتمييزها على أنها ضارة محتملة.

لقد أصبح من الضروري بالنسبة لمعظم المؤسسات أن يكون لديها إما نظام اكتشاف التسلل (IDS) أو نظام منع التطفل (IPS) – عادةً كلاهما – كجزء من معلومات الأمان وإدارة الأحداث الخاصة بها معلومات أمنية وإدارة الأحداث نطاق.

يقوم العديد من البائعين بدمج قدرات IDS و IPS في منتج واحد يُعرف باسم إدارة التهديدات الموحدةيتيح UTM للمؤسسات تنفيذ كلا الأمرين في وقت واحد جنبًا إلى جنب مع جدران الحماية من الجيل التالي في البنية التحتية الأمنية الخاصة بها.

أفضل ممارسات IDS

توجد مجموعة من أفضل الممارسات لضمان فعالية أنظمة الكشف عن المتسللين والحماية من التهديدات الجديدة، بما في ذلك ما يلي:

- إنشاء معايير. تحديد ما يشكل نشاطًا طبيعيًا للشبكة وحركة المرور بالإضافة إلى إنشاء معايير يساعد مسؤولي الشبكة على تحديد السلوك غير الطبيعي والحماية منه.

- تحديث الأنظمة. يجب أن تحتوي جميع الأنظمة على أحدث التحديثات مع تحسن تدابير الأمن السيبراني باستمرار تتغير المعايير مع مرور الوقتوهذا جزء من تحسين النظام.

- ضبط الوصول إلى الشبكة. يجب على المؤسسة تحديد كمية مقبولة من حركة المرور على الشبكة ووضع ضوابط عليها. يساعد هذا النهج في تحديد التهديدات السيبرانية؛ حيث يمكن أن تؤدي كمية حركة المرور المرتفعة للغاية إلى تهديدات غير مكتشفة.

- فرض تدابير أمنية كافية. يمكن أن تساعد استراتيجية الأمان الشاملة في تقليل نقاط الضعف. ويجب أن تتضمن تقنية مصادقة المستخدم وحماية الاتصالات مع التشفير وتلقي تهديدات الشبكة الداخلية، مثل التصيد الاحتيالي، بعين الاعتبار.

- كن منتبهًا لإعدادات التكوين. يجب على المؤسسات ضبط إعدادات تكوين الشبكة الخاصة بها لتناسب احتياجاتها دائمًا. ويجب التحقق من ذلك قبل إجراء أي ترقيات.

تتخذ التهديدات الأمنية أشكالاً مختلفة. تعرف على أنواع الحوادث المختلفة وكيفية منعها.