ما هو IPsec (أمان بروتوكول الإنترنت)؟

IPsec (أمان بروتوكول الإنترنت) عبارة عن مجموعة من البروتوكولات والخوارزميات لتأمين البيانات المنقولة عبر الإنترنت أو أي شبكة عامة. فريق عمل هندسة الإنترنت، أو IETF، طورت بروتوكولات IPsec في منتصف التسعينيات لتوفير الأمان في شبكة الإنترنت الملكية الفكرية طبقة من خلال المصادقة وتشفير IP حزم الشبكة.

حدد IPsec في الأصل بروتوكولين لتأمين حزم IP: رأس المصادقة (AH) وتغليف حمولة الأمان (ESP). توفر AH سلامة البيانات ومصادقة الأصل و خدمات مكافحة إعادة التشغيل. يوفر ESP السرية والنزاهة والمصادقة الاختيارية للبيانات.

تشتمل مجموعة IPsec أيضًا على Internet Key Exchange (آيك)، والذي يُستخدم لإنشاء مفاتيح أمان مشتركة لإنشاء اقتران أمان. هناك حاجة إلى SAs لعمليات التشفير وفك التشفير للتفاوض على مستوى الأمان بين كيانين. تتضمن هذه العملية عادةً أجهزة توجيه أو جدران حماية تدير مفاوضات ضمان البرنامج (SA) لضمان الاتصالات الآمنة.

ما هو استخدام IPsec؟

يُستخدم IPsec لحماية البيانات الحساسة، مثل المعاملات المالية والسجلات الطبية واتصالات الشركات، أثناء نقلها عبر الشبكة. كما أنها تستخدم لتأمين الشبكات الخاصة الافتراضية (شبكات VPN)، حيث IPsec حفر الأنفاق يقوم بتشفير كافة البيانات المرسلة بين نقطتي النهاية. يمكن أيضًا تشفير IPsec طبقة التطبيق البيانات وتوفير الأمان لأجهزة التوجيه التي ترسل بيانات التوجيه عبر الإنترنت العام.

يمكن أيضًا استخدام IPsec لتوفير المصادقة بدون التشفير – على سبيل المثال، للتحقق من أن البيانات مصدرها مرسل معروف. ومن الشائع أيضًا استخدام IPsec جنبًا إلى جنب مع البنى السحابية للحفاظ على مسارات آمنة للبيانات أثناء انتقال المعلومات من وإلى البيئات السحابية.

التشفير في التطبيق أو طبقات النقل للتوصيل البيني للأنظمة المفتوحة (OSI) يمكن للنموذج نقل البيانات بشكل آمن دون استخدام IPsec. في طبقة التطبيق، HTTPS ينفذ التشفير. أثناء وجودك في طبقة النقل، يتم تأمين طبقة النقل (TLS) يوفر البروتوكول التشفير. ومع ذلك، فإن التشفير والمصادقة في هذه الطبقات العليا يزيد من فرصة كشف البيانات واعتراض المهاجمين لمعلومات البروتوكول.

بروتوكولات IPsec

يقوم IPsec بمصادقة وتشفير حزم البيانات المرسلة عبر كليهما الشبكات القائمة على IPv4 وIPv6. يتم العثور على رؤوس بروتوكول IPsec في رأس IP للحزمة وتحدد كيفية التعامل مع البيانات الموجودة في الحزمة، بما في ذلك توجيهها وتسليمها عبر الشبكة. يضيف IPsec عدة مكونات إلى رأس IP، بما في ذلك معلومات الأمان وخوارزمية تشفير واحدة أو أكثر.

تستخدم بروتوكولات IPsec تنسيقًا يُسمى طلب التعليقات (RFC) من أجل تطوير المتطلبات لمعايير أمن الشبكات. تُستخدم معايير RFC عبر الإنترنت لتوفير معلومات مهمة تمكن المستخدمين والمطورين من إنشاء الشبكة وإدارتها وصيانتها.

فيما يلي بروتوكولات IPsec الرئيسية:

- إب آه. تم تحديد AH في RFC 4302. وهو يوفر خدمات تكامل البيانات وحماية النقل. تم تصميم AH ليتم إدراجه في حزمة IP لإضافة بيانات المصادقة وحماية المحتويات من التعديل.

- إب إسب. يوفر ESP المحدد في RFC 4303 المصادقة والتكامل والسرية من خلال تشفير حزم IP.

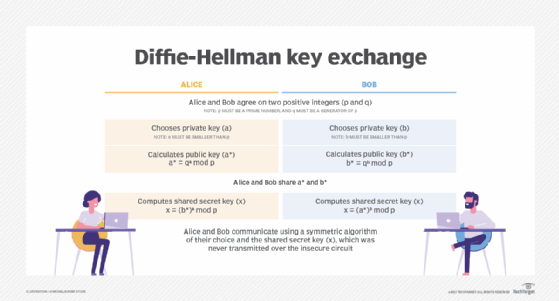

- آيك. تم تعريف IKE في RFC 7296، وهو بروتوكول يمكّن نظامين أو جهازين من إنشاء قناة اتصال آمنة عبر شبكة غير موثوقة. يستخدم البروتوكول سلسلة من التبادلات الرئيسية لإنشاء نفق آمن بين العميل والخادم الذي يمكنهم من خلاله إرسال حركة مرور مشفرة. يعتمد أمن النفق على تبادل مفاتيح ديفي-هيلمان.

- جمعية أمن الإنترنت وبروتوكول إدارة المفاتيح. تم تحديد ISAKMP كجزء من بروتوكول IKE وRFC 7296. وهو إطار عمل لإنشاء المفاتيح والمصادقة عليها والتفاوض بشأن SA من أجل التبادل الآمن للحزم في طبقة IP. يحدد كل SA اتصالاً في اتجاه واحد، من مضيف إلى آخر. يتضمن SA جميع سمات الاتصال، بما في ذلك خوارزمية التشفير ووضع IPsec ومفتاح التشفير وأي معلمات أخرى تتعلق بنقل البيانات عبر الاتصال.

يدعم IPsec أيضًا البروتوكولات الإضافية، بما في ذلك البروتوكولات الخاصة بـ التوقيع الرقمي وغيرها من الأمور الموضحة في خارطة طريق مستند IPsec وIKE (RFC 6071).

تطبيقات IPsec الناشئة

لقد تطور IPsec لدعم التطبيقات الأحدث خارج شبكات VPN. تستخدم المؤسسات الآن IPsec لتأمين الاتصالات السحابية، مما يتيح تبادل البيانات المحمية بين الأنظمة المحلية والبيئات السحابية. بالإضافة إلى ذلك، يعد IPsec جزءًا لا يتجزأ من أمن شبكات الجيل الخامس الأطر، مما يضمن بقاء بيانات المستخدم والتطبيق خاصة ومحمية في شبكات الجيل التالي

كيف يعمل بروتوكول IPSec؟

هناك خمس خطوات رئيسية تتعلق بكيفية عمل IPsec:

1. التعرف على المضيف

تبدأ عملية IPsec عندما يقوم أ النظام المضيف يتعرف على أن الحزمة تحتاج إلى الحماية ويجب إرسالها باستخدام سياسات IPsec. تعتبر مثل هذه الحزم “حركة مرور مثيرة للاهتمام” لأغراض IPsec، وتقوم بتشغيل سياسات الأمان. بالنسبة للحزم الصادرة، فهذا يعني أنه تم تطبيق التشفير والمصادقة المناسبين. عندما يتم تحديد أن الحزمة الواردة مثيرة للاهتمام، يتحقق النظام المضيف من أنها قد تم تشفيرها والمصادقة عليها بشكل صحيح.

2. التفاوض، أو IKE المرحلة 1

في الخطوة الثانية، يستخدم المضيفون IPsec للتفاوض بشأن مجموعة السياسات التي سيستخدمونها لدائرة آمنة. كما يقومون أيضًا بمصادقة أنفسهم لبعضهم البعض وإنشاء قناة آمنة بينهم تُستخدم للتفاوض حول الطريقة التي ستقوم بها دائرة IPsec بتشفير أو توثيق البيانات المرسلة عبرها. تحدث عملية التفاوض هذه باستخدام الوضع الرئيسي أو الوضع العدواني.

في الوضع الرئيسي، يرسل المضيف الذي يبدأ الجلسة مقترحات تشير إلى خوارزميات التشفير والمصادقة المفضلة لديه. يستمر التفاوض حتى يتفق كلا المضيفين ويقومان بإعداد IKE SA الذي يحدد دائرة IPsec التي سيستخدمونها. تعتبر هذه الطريقة أكثر أمانًا من الوضع العدواني لأنها تنشئ نفقًا آمنًا لتبادل البيانات.

في الوضع العدواني، لا يسمح المضيف البادئ بالتفاوض ويحدد IKE SA المطلوب استخدامه. يؤدي قبول المضيف المستجيب إلى مصادقة الجلسة. باستخدام هذه الطريقة، يمكن للمضيفين إعداد دائرة IPsec بشكل أسرع.

3. دائرة IPsec، أو IKE المرحلة 2

تقوم الخطوة 3 بإعداد دائرة IPsec عبر القناة الآمنة التي تم إنشاؤها في IKE المرحلة 1. يتفاوض مضيفو IPsec مع الخوارزميات التي سيتم استخدامها أثناء نقل البيانات. يوافق المضيفون أيضًا على مفاتيح التشفير وفك التشفير التي يخططون لاستخدامها لحركة المرور من وإلى الشبكة المحمية ويتبادلونها. يتبادل المضيفون أيضًا أرقام التشفيروهي أرقام عشوائية تستخدم لمصادقة الجلسات.

4. نقل IPSec

في الخطوة الرابعة، يقوم المضيفون بتبادل البيانات الفعلية عبر النفق الآمن الذي قاموا بإنشائه. يتم استخدام IPsec SAs التي تم إعدادها مسبقًا لتشفير الحزم وفك تشفيرها.

5. إنهاء IPsec

وأخيراً، يتم إنهاء نفق IPsec. يحدث هذا عادةً بعد مرور عدد محدد مسبقًا من وحدات البايت عبر نفق IPsec أو انتهاء مهلة الجلسة. عندما يحدث أي من هذين الحدثين، يتواصل المضيفون، ويتم الإنهاء. بعد الإنهاء، يتخلص المضيفون من المفاتيح الخاصة المستخدمة أثناء نقل البيانات.

IPsec في الأمن السحابي

كمنظمات الهجرة إلى الخدمات السحابية، يلعب IPsec دورًا حاسمًا في تأمين البيانات أثناء انتقالها بين البنية التحتية المحلية وموفري الخدمات السحابية. يدعم العديد من موردي الخدمات السحابية شبكات VPN المستندة إلى IPsec لإنشاء أنفاق آمنة ومشفرة تحمي البيانات من الوصول غير المصرح به أثناء النقل. تتوافق طبقة الأمان هذه مع تفويضات الامتثال، مثل اللائحة العامة لحماية البيانات، والتي تتطلب من المؤسسات حماية البيانات، خاصة عندما تعبر الشبكات العامة.

كيف يتم استخدام IPsec في VPN؟

VPN هي في الأساس شبكة خاصة يتم تنفيذها عبر شبكة عامة. يمكن لأي شخص يتصل بشبكة VPN الوصول إلى هذه الشبكة الخاصة كما لو كان متصلاً بها مباشرةً. تُستخدم شبكات VPN بشكل شائع في الشركات لتمكين الموظفين من الوصول إلى شبكة شركاتهم عن بُعد.

يُستخدم IPsec بشكل شائع لتأمين شبكات VPN. بينما تقوم VPN بإنشاء شبكة خاصة بين كمبيوتر المستخدم وخادم VPN، تقوم بروتوكولات IPsec بتنفيذ شبكة آمنة تحمي بيانات VPN من الوصول الخارجي. يمكن إعداد شبكات VPN باستخدام أحد وضعي IPsec: وضع النفق ووضع النقل.

IPsec مقابل بروتوكولات الأمان الأخرى

بينما يقوم IPsec بتأمين البيانات في طبقة IP، توفر بروتوكولات الأمان الأخرى بدائل في طبقات OSI مختلفة. على سبيل المثال، يعمل HTTPS في طبقة التطبيق، حيث يقوم بتشفير البيانات عبر مواقع الويب، بينما يعمل TLS في طبقة النقل، ويؤمن الاتصالات مثل رسائل البريد الإلكتروني والرسائل الفورية.

إن قدرة IPsec على تأمين الشبكات بأكملها تجعلها مثالية لشبكات VPN، بينما قد يكون TLS أو HTTPS أكثر ملاءمة لأنواع اتصال محددة.

ما هي أوضاع IPsec؟

بعبارات بسيطة، يقوم وضع النقل بتأمين البيانات أثناء انتقالها من جهاز إلى آخر، عادةً لجلسة واحدة. وبدلاً من ذلك، يقوم وضع النفق بتأمين مسار البيانات بالكامل، من النقطة أ إلى النقطة ب بغض النظر عن الأجهزة الموجودة بينهما.

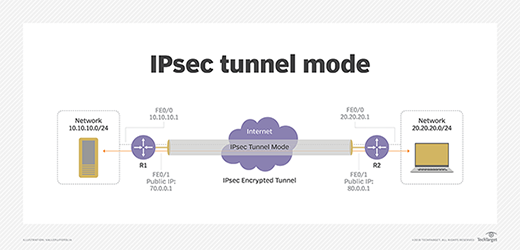

وضع النفق. تستخدم عادة بين الشبكة المضمونة بوابات، يتيح وضع نفق IPsec للمضيفين الموجودين خلف إحدى البوابات التواصل بشكل آمن مع المضيفين الموجودين خلف البوابة الأخرى. على سبيل المثال، يمكن لأي مستخدم للأنظمة في مكتب فرعي للمؤسسة الاتصال بشكل آمن بأي أنظمة في المكتب الرئيسي إذا كان لدى المكتب الفرعي والمكتب الرئيسي بوابات آمنة للعمل كوكلاء IPsec للمضيفين داخل المكاتب المعنية. يتم إنشاء نفق IPsec بين مضيفي البوابة، لكن النفق نفسه يحمل حركة المرور من أي مضيفين داخل الشبكات المحمية. يعد وضع النفق مفيدًا في إعداد آلية لحماية كل حركة المرور بين شبكتين، من الأجهزة المضيفة المتباينة على كلا الطرفين.

وضع النقل. تكون دائرة IPsec لوضع النقل عندما يقوم مضيفان بإعداد اتصال IPsec VPN متصل مباشرة. على سبيل المثال، قد يتم إعداد هذا النوع من الدوائر لتمكين فني دعم تكنولوجيا المعلومات عن بعد من تسجيل الدخول إلى خادم بعيد للقيام بأعمال الصيانة. يتم استخدام وضع النقل IPsec في الحالات التي يحتاج فيها أحد المضيفين إلى التفاعل مع مضيف آخر. يتفاوض المضيفان على دائرة IPsec مباشرة مع بعضهما البعض، وعادة ما يتم هدم الدائرة بعد انتهاء الجلسة.

مقارنة IPsec VPN مقابل SSL VPN

طبقة مقابس آمنة (طبقة المقابس الآمنة) VPN هي طريقة أخرى لتأمين اتصال الشبكة العامة. يمكن استخدام الاثنين معًا أو بشكل فردي حسب الظروف ومتطلبات الأمان.

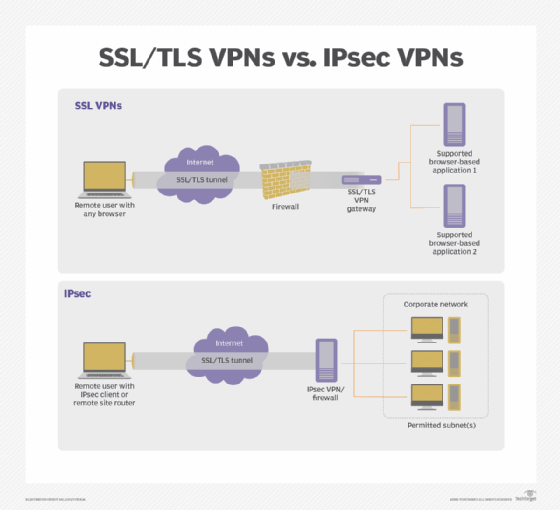

باستخدام IPsec VPN، تتم حماية حزم IP أثناء انتقالها من وإلى بوابة IPsec عند حافة الشبكة الخاصة والمضيفين والشبكات البعيدة. تحمي شبكة SSL VPN حركة المرور أثناء انتقالها بين المستخدمين البعيدين وبوابة SSL. تدعم شبكات IPsec VPN جميع التطبيقات المستندة إلى IP، بينما تدعم شبكات SSL VPN فقط التطبيقات المستندة إلى المتصفح، على الرغم من أنها يمكنها دعم التطبيقات الأخرى بالتطوير المخصص.

يتمتع كل نوع بنقاط قوة فريدة، حيث يوفر IPsec دعمًا أوسع لطبولوجيا الشبكة المعقدة وغالبًا ما يوفر SSL تنفيذًا أسهل للعميل.

تعلم المزيد عن كيف تختلف شبكات IPsec VPN وشبكات SSL VPN من حيث المصادقة والتحكم في الوصول والدفاع ضد الهجمات وأمن العميل. تعرف على ما هو الأفضل لمؤسستك وأين يعمل أحد النوعين بشكل أفضل على الآخر. استكشف الفرق بين شبكات VPN للوصول من موقع إلى موقع وعن بعد والفوائد وحالات الاستخدام لكل منها.