ما هو تكسير كلمة المرور؟ | تعريف من TechTarget

ما هو تكسير كلمة المرور؟

كسر كلمة المرور هو عملية استخدام برنامج تطبيقي لتحديد كلمة مرور غير معروفة أو منسية لجهاز كمبيوتر أو مورد شبكة. ويمكن استخدامه أيضًا لمساعدة جهة التهديد في الحصول على وصول غير مصرح به إلى الموارد.

ومن خلال المعلومات التي تكتسبها الجهات الخبيثة باستخدام اختراق كلمات المرور، يمكنها القيام بمجموعة من الأنشطة الإجرامية. ويشمل ذلك سرقة بيانات الاعتماد المصرفية أو استخدام المعلومات لسرقة الهوية والاحتيال.

يقوم برنامج اختراق كلمات المرور باستعادة كلمات المرور باستخدام تقنيات مختلفة. يمكن أن تتضمن العملية مقارنة قائمة الكلمات لتخمين كلمات المرور أو استخدام كلمة مرور خوارزمية لتخمين كلمة المرور بشكل متكرر.

كيف يمكنك إنشاء كلمة مرور قوية؟

يمكن لبرامج كسر كلمة المرور فك كلمات المرور في غضون أيام أو ساعات، اعتمادًا على مدى ضعف أو قوة كلمة المرور. لجعل كلمة المرور أقوى وأكثر صعوبة في الكشف عنها، يجب أن تلتزم كلمة المرور ذات النص العادي بالقواعد التالية:

- أن لا يقل طوله عن 12 حرفًا. كلما كانت كلمة المرور أقصر، كان اختراقها أسهل وأسرع.

- الجمع بين الحروف ومجموعة متنوعة من الشخصيات. يؤدي استخدام الأرقام والأحرف الخاصة، مثل النقاط والفواصل، إلى زيادة عدد المجموعات الممكنة.

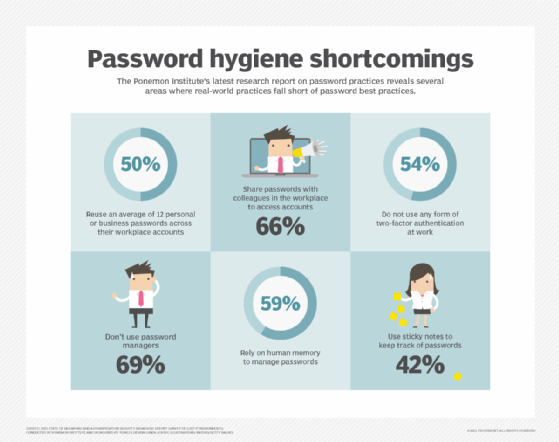

- تجنب إعادة استخدام كلمة المرور. إذا تم اختراق كلمة المرور، فيمكن لأي شخص لديه نية خبيثة استخدام كلمة المرور نفسها للوصول بسهولة إلى الحسابات الأخرى المحمية بكلمة مرور والتي يمتلكها الضحية.

- انتبه إلى مؤشرات قوة كلمة المرور. تشتمل بعض الأنظمة المحمية بكلمة مرور على مقياس قوة كلمة المرور، وهو مقياس يخبر المستخدمين عندما يقومون بإنشاء كلمة مرور قوية.

- تجنب العبارات سهلة التخمين وكلمات المرور الشائعة. يمكن أن تكون كلمات المرور الضعيفة اسمًا أو اسم حيوان أليف أو تاريخ ميلاد – وهو شيء يمكن التعرف عليه شخصيًا. تعتبر الأنماط القصيرة والتي يمكن التنبؤ بها بسهولة، مثل 123456 أو كلمة المرور أو qwerty، كلمات مرور ضعيفة أيضًا.

- استخدم التشفير. يجب أن تكون كلمات المرور المخزنة في قاعدة البيانات مشفرة.

- استفد من أدوات إنشاء كلمات المرور ومديريها. تقوم بعض الهواتف الذكية تلقائيًا بإنشاء كلمات مرور طويلة يصعب تخمينها. على سبيل المثال، ستقوم أجهزة Apple iPhone بإنشاء كلمات مرور قوية لمواقع الويب للمستخدمين. يقوم iPhone بتخزين كلمات المرور في مدير كلمات المرور الخاص به وiCloud Keychain ويقوم تلقائيًا بملء كلمة المرور في الحقل الصحيح حتى لا يضطر المستخدم إلى تذكر كلمة المرور المعقدة.

كيف يبدو هجوم كسر كلمة المرور؟

تتضمن العملية العامة التي يتبعها برنامج كسر كلمة المرور هذه الخطوات الأربع:

- سرقة كلمة المرور عبر بعض الوسائل الشائنة. من المحتمل أن تكون كلمة المرور هذه مشفرة قبل تخزينها باستخدام ملف التجزئة التجزئة هي دالات رياضية تعمل على تغيير المدخلات ذات الطول التعسفي إلى مخرجات مشفرة ذات طول ثابت.

- اختر منهجية التكسير، مثل القوة الغاشمة أو هجوم القاموس، وحدد أداة التكسير.

- قم بإعداد تجزئات كلمة المرور لبرنامج التكسير. يتم ذلك عن طريق توفير مدخلات لوظيفة التجزئة لإنشاء تجزئة يمكن مصادقتها.

- قم بتشغيل أداة التكسير.

قد يتمكن برنامج اختراق كلمات المرور أيضًا من التعرف على كلمات المرور المشفرة. بعد استرجاع كلمة المرور من ذاكرة الكمبيوتر، قد يتمكن البرنامج من فك تشفيرها. أو، باستخدام نفس الخوارزمية المستخدمة في برنامج النظام، يقوم برنامج كسر كلمة المرور بإنشاء نسخة مشفرة من كلمة المرور التي تطابق النسخة الأصلية.

ما هي تقنيات كسر كلمة المرور؟

تستخدم أدوات كسر كلمة المرور طريقتين أساسيتين لتحديد كلمات المرور الصحيحة: هجمات القوة الغاشمة وهجمات القاموس. ومع ذلك، هناك الكثير من الطرق الأخرى لاختراق كلمة المرور، بما في ذلك ما يلي:

- القوة الغاشمة. يتم تنفيذ هذا الهجوم من خلال مجموعات من الأحرف ذات طول محدد مسبقًا حتى يتم العثور على المجموعة التي تطابق كلمة المرور.

- بحث القاموس. هنا، يقوم برنامج كسر كلمات المرور بالبحث في كل كلمة في القاموس عن كلمة المرور الصحيحة. توجد قواميس كلمة المرور لمجموعة متنوعة من المواضيع ومجموعات المواضيع، بما في ذلك السياسة والأفلام والمجموعات الموسيقية.

- التصيد. تُستخدم هذه الهجمات للوصول إلى كلمات مرور المستخدم دون استخدام أداة اختراق كلمات المرور. وبدلاً من ذلك، يتم خداع المستخدم للنقر فوق مرفق بريد إلكتروني. من هنا، يمكن تثبيت المرفق البرمجيات الخبيثة أو مطالبة المستخدم باستخدام بريده الإلكتروني لتسجيل الدخول إلى نسخة زائفة من موقع ويب، والكشف عن كلمة المرور الخاصة به.

- البرامج الضارة. كما هو الحال مع التصيد الاحتيالي، يعد استخدام البرامج الضارة طريقة أخرى للوصول غير المصرح به إلى كلمات المرور دون استخدام أداة اختراق كلمات المرور. البرامج الضارة مثل كلوغرز، والتي تتعقب ضغطات المفاتيح، أو أدوات كاشطات الشاشة، التي تلتقط لقطات الشاشة، يتم استخدامها بدلاً من ذلك.

- هجوم قوس قزح. يتضمن هذا الأسلوب استخدام كلمات مختلفة من كلمة المرور الأصلية لإنشاء كلمات مرور أخرى محتملة. يمكن للجهات الفاعلة الخبيثة الاحتفاظ بقائمة تسمى أ طاولة قوس قزح معهم. تحتوي هذه القائمة على كلمات مرور مسربة ومكسورة سابقًا، مما سيجعل الطريقة العامة لاختراق كلمات المرور أكثر فعالية.

- التخمين. قد يتمكن المهاجم من تخمين كلمة المرور دون استخدام الأدوات. إذا كان لدى جهة التهديد معلومات كافية عن الضحية أو إذا كان الضحية يستخدم كلمة مرور شائعة بدرجة كافية، فقد يتمكن من التوصل إلى الأحرف الصحيحة.

قد تستخدم بعض برامج اختراق كلمات المرور منهجيات هجوم هجينة حيث تبحث عن مجموعات من إدخالات القاموس والأرقام أو الأحرف الخاصة. على سبيل المثال، قد يبحث برنامج اختراق كلمات المرور عن ants01، وants02، وants03، وما إلى ذلك. وقد يكون هذا مفيدًا عندما يُنصح المستخدمون بتضمين رقم في كلمة المرور الخاصة بهم.

ما هي أدوات كسر كلمة المرور؟

يمكن استخدام برامج تكسير كلمات المرور بشكل ضار أو بشكل قانوني لاستعادة كلمات المرور المفقودة. من بين أدوات كسر كلمة المرور المتاحة هي الثلاثة التالية:

- قابيل وهابيل. يمكن لبرنامج استعادة كلمة المرور هذا استعادة كلمات المرور لحسابات مستخدمي Microsoft Windows وكلمات مرور Microsoft Access. يستخدم Cain and Abel واجهة مستخدم رسومية، مما يجعلها أكثر سهولة في الاستخدام من الأدوات المماثلة. يستخدم البرنامج قوائم القاموس وأساليب هجوم القوة الغاشمة.

- أوفكراك. يستخدم برنامج تكسير كلمات المرور هذا جداول قوس قزح وهجمات القوة الغاشمة لكسر كلمات المرور. يعمل على أنظمة التشغيل Windows وmacOS وLinux.

- جون السفاح. تستخدم هذه الأداة أسلوب قائمة القاموس وهي متاحة بشكل أساسي لأنظمة macOS وLinux. يحتوي البرنامج على موجه أوامر لكسر كلمات المرور، مما يجعل استخدامه أكثر صعوبة من استخدام برامج مثل Cain وAbel.

هل كسر كلمة المرور غير قانوني؟

قد تتغير شرعية اختراق كلمة المرور بناءً على الموقع. بشكل عام، يعتمد الأمر على النية. على سبيل المثال، قد يكون استخدام أداة كسر كلمة المرور لاستعادة كلمة المرور الخاصة بك أمرًا جيدًا. ومع ذلك، في معظم الحالات، إذا كان الهدف هو سرقة بيانات شخص آخر أو إتلافها أو إساءة استخدامها بشكل ضار، فمن المرجح أن يكون هذا إجراءً غير قانوني.

يمكن أن يكون الوصول غير المصرح به إلى جهاز فرد آخر أسباب الاتهامات الجنائية. حتى أن تخمين كلمة مرور شخص ما دون استخدام أداة اختراق كلمات المرور يمكن أن يؤدي إلى اتهامات جنائية. بموجب قوانين الولايات والقوانين الفيدرالية الأمريكية، يمكن إضافة المزيد من الرسوم اعتمادًا على ما تفعله الجهات التهديدية بمجرد حصولها على وصول غير مصرح به.

باختصار، يعد استخدام طريقة اختراق كلمة المرور للوصول إلى كلمة المرور الخاصة بالشخص أمرًا قانونيًا. قد يؤدي استخدام هذه الأساليب أو الأدوات للوصول إلى كلمة مرور شخص آخر إلى اتهامات جنائية.

تعرف على سبب توصية المتخصصين في مجال الأمن بالحصول على وجود نظام فعال لإدارة الهوية والوصول وكيف تدريب الموظفين يتناسب مع كلمة مرور جيدة واستراتيجية الأمن السيبراني الشاملة.